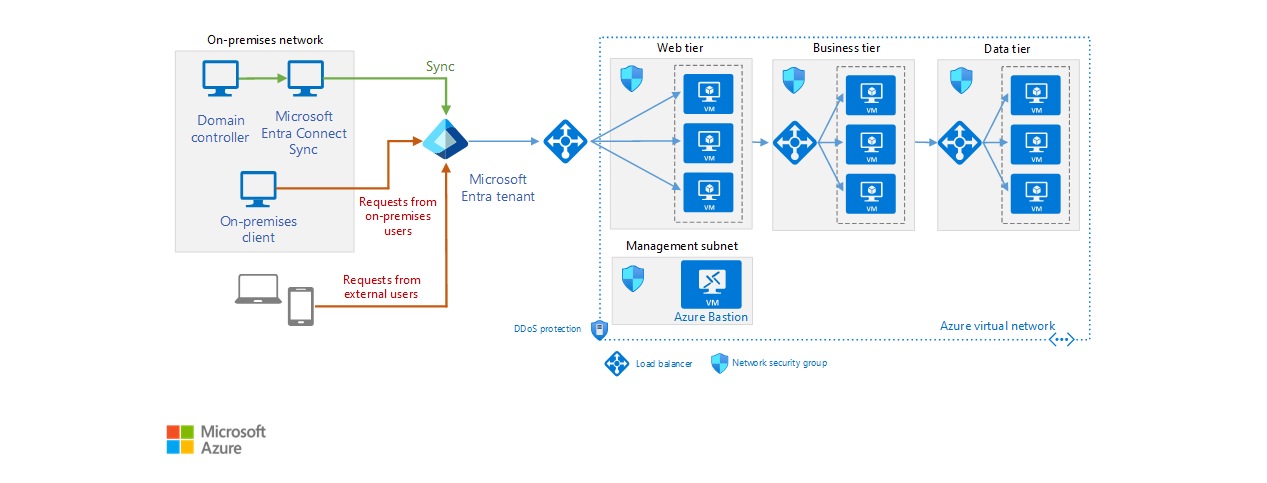

Microsoft Entra ID je cloudová adresářová služba a služba identit. Tato referenční architektura ukazuje osvědčené postupy pro integraci místní Active Directory domén s ID Microsoft Entra za účelem zajištění cloudového ověřování identit.

Architektura

Přístup k diagramu Visia online prostřednictvím Microsoftu 365 Upozorňujeme, že pro přístup k tomuto diagramu musíte mít licenci Visia. Nebo si stáhněte soubor Visia této architektury (viz karta Visio "Microsoft Entra ID").

Poznámka:

Pro zjednodušení tento diagram zobrazuje pouze připojení přímo související s ID Microsoft Entra, a ne přenosy související s protokoly, ke kterým může dojít v rámci ověřování a federace identit. Webová aplikace může například přesměrovat webový prohlížeč k ověření požadavku prostřednictvím ID Microsoft Entra. Žádost může být po ověření předána zpět webové aplikaci s informacemi o příslušné identitě.

Další informace najdete v článku Volba řešení pro integraci místní služby Active Directory s Azure.

Komponenty

Tato architektura se skládá z následujících součástí.

Tenant Microsoft Entra. Instance ID Microsoft Entra vytvořené vaší organizací. Funguje jako adresářová služba pro cloudové aplikace, protože ukládá objekty zkopírované z místní služby Active Directory a poskytuje službu identit.

Podsíť webové vrstvy. Tato podsíť obsahuje virtuální počítače, které provozují webovou aplikaci. Microsoft Entra ID může fungovat jako zprostředkovatel identity pro tuto aplikaci.

Server místní služby AD DS. Místní adresář a služba identit. Adresář služby AD DS je možné synchronizovat s ID Microsoft Entra, aby mohl ověřovat místní uživatele.

Server Microsoft Entra Connect Sync. Místní počítač, na kterém běží synchronizační služba Microsoft Entra Connect . Tato služba synchronizuje informace uchovávané v místní Active Directory s ID Microsoft Entra. Pokud například zřídíte nebo zrušíte zřízení skupin a uživatelů místně, tyto změny se rozšíří na ID Microsoft Entra.

Poznámka:

Z bezpečnostních důvodů microsoft Entra ID ukládá hesla uživatele jako hodnotu hash. Pokud uživatel vyžaduje resetování hesla, musí se provést místně a nová hodnota hash se musí odeslat na ID Microsoft Entra. Edice Microsoft Entra ID P1 nebo P2 zahrnují funkce, které umožňují změny hesel v cloudu a pak se zapisují zpět do místní služby AD DS.

Virtuální počítače pro N-vrstvou aplikaci. Další informace o těchto prostředcích najdete v tématu [Spuštění virtuálních počítačů pro N-vrstvou architekturu][implementace-a-multi-tier-architecture-on-Azure].

Podrobnosti scénáře

Potenciální případy použití

Mezi typická použití této referenční architektury patří:

- Webové aplikace nasazené v Azure poskytující přístup vzdáleným uživatelům patřícím do vaší organizace.

- Implementace možností samoobslužné služby pro koncové uživatele, jako je například resetování hesla a delegování správy skupin. To vyžaduje edici Microsoft Entra ID P1 nebo P2.

- Architektury, ve kterých místní síť a virtuální síť Azure aplikace nejsou připojené pomocí tunelu VPN nebo okruhu ExpressRoute.

Poznámka:

Microsoft Entra ID může ověřit identitu uživatelů a aplikací, které existují v adresáři organizace. Některé aplikace a služby, jako je SQL Server, mohou vyžadovat ověřování počítače. V takovém případě toto řešení není vhodné.

Doporučení

Následující doporučení platí pro většinu scénářů. Pokud nemáte konkrétní požadavek, který by těmto doporučením nedopovídal, postupujte podle nich.

Konfigurace služby Microsoft Entra Connect Sync

Služba Microsoft Entra Connect Sync zajišťuje, aby informace o identitě uložené v cloudu byly konzistentní s informacemi o identitě uloženými místně. Tuto službu nainstalujete pomocí softwaru Microsoft Entra Connect.

Před implementací microsoft Entra Connect Sync určete požadavky vaší organizace na synchronizaci. Jedná se například o to, co se má synchronizovat, z jakých domén a jak často. Další informace najdete v tématu Určení požadavků na synchronizaci adresáře.

Službu Microsoft Entra Connect Sync můžete spustit na virtuálním počítači nebo v místním počítači. V závislosti na nestálosti informací ve vašem adresáři služby Active Directory se zatížení služby Microsoft Entra Connect Sync pravděpodobně po počáteční synchronizaci s ID Microsoft Entra nebude příliš vysoké. Provozování služby na virtuálním počítači usnadňuje v případě potřeby škálování serveru. Abyste mohli určit, jestli je škálování potřeba, monitorujte aktivitu na virtuálním počítači podle popisu v části Aspekty monitorování.

Pokud máte v doménové struktuře více místních domén, doporučujeme ukládat a synchronizovat informace pro celou doménovou strukturu do jednoho tenanta Microsoft Entra. Vyfiltrujte informace o identitách, které se vyskytují ve více než jedné doméně, takže každá identita se zobrazí pouze jednou v ID Microsoft Entra, a ne duplikovat. Duplikování může vést k nekonzistencím při synchronizaci dat. Další informace najdete v části popisující topologii.

Použijte filtrování, aby se v Microsoft Entra ID ukládaly jenom potřebná data. Vaše organizace například nemusí chtít ukládat informace o neaktivních účtech v MICROSOFT Entra ID. Filtrování může být založené na skupině, doméně, organizační jednotce nebo atributu. Pokud chcete vygenerovat složitější pravidla, můžete filtry zkombinovat. Můžete třeba synchronizovat objekty uložené v doméně, které mají konkrétní hodnotu vybraného atributu. Podrobné informace najdete v tématu Microsoft Entra Connect Sync: Konfigurace filtrování.

Pokud chcete implementovat vysokou dostupnost služby synchronizace AD Connect, spusťte sekundární pracovní server. Další informace najdete v části s doporučeními ohledně topologie.

Poznámka:

Cloudová synchronizace Microsoft Entra Connect je nová nabídka od Microsoftu navržená tak, aby splňovala a splnila vaše cíle hybridní identity pro synchronizaci uživatelů, skupin a kontaktů do Microsoft Entra ID. Při synchronizaci cloudu Microsoft Entra Connect se zřizování z AD na Microsoft Entra ID orchestruje ve službách Microsoft Online Services.

Ověření konfigurace zabezpečení a zásad

Správa hesel uživatelů. Edice Microsoft Entra ID P1 nebo P2 podporují zpětný zápis hesla a umožňují místním uživatelům provádět samoobslužné resetování hesla na webu Azure Portal. Tato funkce by měla být povolená až po kontrole zásad zabezpečení hesel vaší organizace. Můžete například omezit, kteří uživatelé mohou změnit svá hesla, a prostředí pro správu hesel si můžete přizpůsobit. Další informace najdete v tématu Přizpůsobení správy hesel podle potřeb vaší organizace.

Chraňte místní aplikace, ke kterým je možné přistupovat externě. Proxy aplikací Microsoft Entra slouží k poskytování řízeného přístupu k místním webovým aplikacím uživatelům mimo vaši síť prostřednictvím Microsoft Entra ID. Oprávnění používat aplikaci mají pouze uživatelé s platnými přihlašovacími údaji v adresáři Azure. Další informace najdete v článku Povolení proxy aplikací na portálu Azure Portal.

Aktivně monitorujte ID Microsoft Entra a sledujte známky podezřelé aktivity. Zvažte použití edice Microsoft Entra ID P2, která zahrnuje Microsoft Entra ID Protection. Služba Identity Protection používá ke zjištění anomálií a rizikových událostí, které by mohly naznačovat napadení identity, adaptivní algoritmy a heuristiku služby Machine Learning. Může například zjistit potenciálně neobvyklé aktivity, jako jsou nestandardní aktivity přihlašování, přihlašování z neznámých zdrojů nebo z IP adres s podezřelou aktivitou nebo přihlašování ze zařízení, která mohou být nakažená. Služba Identity Protection tato data používá ke generování sestav a výstrah, které vám umožní prozkoumat tyto rizikové události a provést odpovídající akce. Další informace naleznete v tématu Microsoft Entra ID Protection.

Pomocí funkce vytváření sestav ID Microsoft Entra na webu Azure Portal můžete monitorovat aktivity související se zabezpečením, ke kterým dochází ve vašem systému. Další informace o používání těchto sestav naleznete v tématu Microsoft Entra ID Reporting Guide.

Ověření síťové topologie

Nakonfigurujte Microsoft Entra Connect pro implementaci topologie, která nejvíce odpovídá požadavkům vaší organizace. Mezi topologie, které Microsoft Entra Connect podporuje, patří:

Jedna doménová struktura, jeden adresář Microsoft Entra. V této topologii Microsoft Entra Connect synchronizuje objekty a informace o identitě z jedné nebo více domén v jedné místní doménové struktuře do jednoho tenanta Microsoft Entra. Tato topologie je výchozí implementací expresní instalace microsoft Entra Connect.

Poznámka:

Nepoužívejte více serverů Microsoft Entra Connect Sync k připojení různých domén ve stejné místní doménové struktuře ke stejnému tenantovi Microsoft Entra, pokud nepoužíváte server v pracovním režimu, jak je popsáno níže.

Více doménových struktur, jeden adresář Microsoft Entra. V této topologii Microsoft Entra Connect synchronizuje objekty a informace o identitě z více doménových struktur do jednoho tenanta Microsoft Entra. Tuto topologii použijte, pokud má vaše organizace více než jednu místní doménovou strukturu. Informace o identitě můžete konsolidovat tak, aby každý jedinečný uživatel byl reprezentován jednou v adresáři Microsoft Entra, i když uživatel existuje ve více než jedné doménové struktuře. Všechny doménové struktury používají stejný server Microsoft Entra Connect Sync. Server Microsoft Entra Connect Sync nemusí být součástí žádné domény, ale musí být dostupný ze všech doménových struktur.

Poznámka:

V této topologii nepoužívejte samostatné servery Microsoft Entra Connect Sync k připojení každé místní doménové struktury k jednomu tenantovi Microsoft Entra. To může vést k duplicitním informacím o identitě v ID Microsoft Entra, pokud jsou uživatelé přítomni ve více doménových strukturách.

Více doménových struktur, samostatné topologie. Tato topologie slučuje informace o identitě z oddělených doménových struktur do jednoho tenanta Microsoft Entra a považuje všechny doménové struktury za samostatné entity. Tato topologie je užitečná, pokud kombinujete doménové struktury z různých organizací a informace o identitě jednotlivých uživatelů se uchovávají pouze v jedné doménové struktuře.

Poznámka:

Pokud jsou globální seznamy adres v jednotlivých doménových strukturách synchronizované, může se uživatel z jedné doménové struktury vyskytovat v jiné doménové struktuře jako kontakt. K této situaci může dojít, pokud vaše organizace implementovala GALSync s produktem Forefront Identity Manager 2010 nebo Microsoft Identity Manager 2016. V tomto scénáři můžete určit, že se uživatelé mají identifikovat podle atributu Mail. Identity můžete přiřadit také pomocí atributů ObjectSID a msExchMasterAccountSID. To je užitečné, pokud máte jednu nebo více doménových struktur prostředků se zakázanými účty.

Pracovní server. V této konfiguraci spustíte druhou instanci serveru Microsoft Entra Connect Sync paralelně s prvním serverem. Tato struktura podporuje například tyto scénáře:

Vysoká dostupnost

Testování a nasazení nové konfigurace serveru Microsoft Entra Connect Sync

Představení nového serveru a vyřazení staré konfigurace z provozu

V těchto scénářích se druhá instance spouští v pracovním režimu. Server zaznamenává importované objekty a synchronizační data v databázi, ale nepředává je do Microsoft Entra ID. Pokud zakážete pracovní režim, server začne zapisovat data do MICROSOFT Entra ID a také začne provádět zpětný zápis hesla do místních adresářů, kde je to vhodné. Další informace najdete v tématu Microsoft Entra Connect Sync: Provozní úlohy a důležité informace.

Více adresářů Microsoft Entra. Obvykle vytváříte jeden adresář Microsoft Entra pro organizaci, ale v situacích, kdy potřebujete rozdělit informace mezi samostatné adresáře Microsoft Entra. V takovém případě se vyhněte problémům se synchronizací a zpětným zápisem hesla tím, že zajistíte, aby se každý objekt z místní doménové struktury zobrazil pouze v jednom adresáři Microsoft Entra. Pokud chcete tento scénář implementovat, nakonfigurujte samostatné servery Microsoft Entra Connect Sync pro každý adresář Microsoft Entra a použijte filtrování tak, aby každý server Microsoft Entra Connect Sync fungoval na vzájemně se vylučující sadě objektů.

Další informace o těchto topologiích naleznete v tématu Topologie pro Microsoft Entra Connect.

Konfigurace metody ověřování uživatelů

Ve výchozím nastavení server Microsoft Entra Connect Sync konfiguruje synchronizaci hodnot hash hesel mezi místní doménou a ID Microsoft Entra. Služba Microsoft Entra předpokládá, že se uživatelé ověřují zadáním stejného hesla, které používají místně. U mnoha organizací je tato strategie vhodná, ale měli byste zvážit stávající zásady a infrastrukturu vaší organizace. Příklad:

- Zásady zabezpečení vaší organizace můžou zakázat synchronizaci hodnot hash hesel do cloudu. V takovém případě by vaše organizace měla zvážit předávací ověřování.

- Můžete chtít uživatelům zajistit bezproblémové jednotné přihlašování pro přístup ke cloudovým prostředkům z počítačů připojených k doméně v podnikové síti.

- Vaše organizace už možná má nasazené Active Directory Federation Services (AD FS) (AD FS) nebo jiného poskytovatele federace. Id Microsoft Entra můžete nakonfigurovat tak, aby používalo tuto infrastrukturu k implementaci ověřování a jednotného přihlašování místo použití informací o heslech uložených v cloudu.

Další informace naleznete v tématu Microsoft Entra Connect User Sign-on options.

Konfigurace proxy aplikace Microsoft Entra

Pomocí ID Microsoft Entra můžete poskytnout přístup k místním aplikacím.

Zveřejnění místních webových aplikací pomocí konektorů proxy aplikací spravovaných komponentou proxy aplikací Microsoft Entra Konektor proxy aplikací otevře odchozí síťové připojení k proxy aplikace Microsoft Entra. Požadavky vzdálených uživatelů se směrují zpět z ID Microsoft Entra prostřednictvím tohoto připojení proxy k webovým aplikacím. Tato konfigurace eliminuje potřebu otevírat příchozí porty v místní bráně firewall a snižuje prostor pro útoky vystavený vaší organizací.

Další informace naleznete v tématu Publikování aplikací pomocí proxy aplikací Microsoft Entra.

Konfigurace synchronizace objektů Microsoft Entra

Výchozí konfigurace služby Microsoft Entra Connect synchronizuje objekty z místního adresáře služby Active Directory na základě pravidel uvedených v článku Microsoft Entra Connect Sync: Principy výchozí konfigurace. Objekty, které tato pravidla splňují, se synchronizují. Všechny ostatní objekty budou ignorovány. Tady je několik ukázkových pravidel:

- Uživatelské objekty musí mít jedinečný atribut sourceAnchor atribut a vyplněný atribut accountEnabled.

- Uživatelské objekty musí mít atribut sAMAccountName a nesmí začínat textem Azure AD_ nebo MSOL_.

Microsoft Entra Connect používá několik pravidel pro objekty User, Contact, Group, ForeignSecurityPrincipal a Computer. Pokud potřebujete upravit výchozí sadu pravidel, použijte Editor synchronizačních pravidel nainstalovaný s aplikací Microsoft Entra Connect. Další informace naleznete v tématu Microsoft Entra Connect Sync: Principy výchozí konfigurace).

Můžete také definovat vlastní filtry a omezit tak objekty, které se mají synchronizovat podle domény nebo organizační jednotky. Alternativně můžete implementovat složitější vlastní filtrování, jako je například popsané v synchronizaci Microsoft Entra Connect: Konfigurace filtrování.

Konfigurace agentů monitorování

Monitorování stavu se provádí prostřednictvím následujících místně instalovaných agentů:

- Microsoft Entra Connect nainstaluje agenta, který zachycuje informace o synchronizačních operacích. Pomocí okna Microsoft Entra Connect Health na webu Azure Portal můžete monitorovat jeho stav a výkon. Další informace naleznete v tématu Použití služby Microsoft Entra Connect Health pro synchronizaci.

- Pokud chcete monitorovat stav domén a adresářů služby AD DS z Azure, nainstalujte agenta Microsoft Entra Connect Health pro SLUŽBU AD DS na počítač v rámci místní domény. K monitorování stavu použijte okno Microsoft Entra Connect Health na webu Azure Portal. Další informace naleznete v tématu Použití služby Microsoft Entra Connect Health se službou AD DS

- Nainstalujte agenta Microsoft Entra Connect Health pro SLUŽBU AD FS, abyste mohli monitorovat stav služeb spuštěných místně, a pomocí okna Microsoft Entra Connect Health na webu Azure Portal monitorovat službu AD FS. Další informace naleznete v tématu Použití služby Microsoft Entra Connect Health se službou AD FS

Další informace o instalaci agentů služby AD Connect Health a jejich požadavků najdete v tématu Instalace agenta služby Microsoft Entra Connect Health.

Důležité informace

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Spolehlivost

Spolehlivost zajišťuje, že vaše aplikace může splňovat závazky, které uděláte pro vaše zákazníky. Další informace naleznete v tématu Kontrolní seznam pro kontrolu spolehlivosti.

Služba Microsoft Entra je geograficky distribuovaná a běží v několika datacentrech po celém světě s automatickým převzetím služeb při selhání. Pokud datacentrum přestane být dostupné, Microsoft Entra ID zajistí, aby data vašeho adresáře byla k dispozici pro přístup k instancím alespoň ve dvou více datacentrech rozptýlených v jednotlivých oblastech.

Poznámka:

Smlouva o úrovni služeb (SLA) pro úroveň AD Microsoft 365 Apps a služby Premium zaručuje alespoň 99,9% dostupnost. Pro úroveň Free pro MICROSOFT Entra ID neexistuje žádná smlouva SLA. Další informace naleznete ve sla pro Microsoft Entra ID.

Zvažte zřízení druhé instance serveru Microsoft Entra Connect Sync v pracovním režimu, aby se zvýšila dostupnost, jak je popsáno v části s doporučeními topologie.

Pokud nepoužíváte instanci SQL Server Express LocalDB, která je součástí microsoft Entra Connect, zvažte použití clusteringu SQL k dosažení vysoké dostupnosti. Microsoft Entra Connect nepodporuje řešení, jako je zrcadlení a AlwaysOn.

Další důležité informace o dosažení vysoké dostupnosti serveru Microsoft Entra Connect Sync a také o tom, jak se po selhání zotavit, najdete v tématu Microsoft Entra Connect Sync: Provozní úlohy a důležité informace – Zotavení po havárii.

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu prozabezpečení .

K odmítnutí žádostí o ověření z neočekávaných zdrojů použijte řízení podmíněného přístupu:

Aktivujte vícefaktorové ověřování Microsoft Entra (MFA), pokud se uživatel pokusí připojit z nedůvěryhodného umístění, například přes internet místo důvěryhodné sítě.

Abyste mohli určit zásady přístupu pro aplikace a funkce, použijte typ platformy zařízení uživatele (iOS, Android, Windows Mobile, Windows).

Zaznamenejte povolený/zakázaný stav zařízení uživatele a tyto informace začleňte do kontrol zásad přístupu. Pokud třeba dojde ke ztrátě nebo odcizení telefonu uživatele, měl by být zaznamenán jako zakázaný. Zabrání se tak tomu, aby se použil k získání přístupu.

Řiďte přístup uživatelů k prostředkům na základě členství ve skupinách. Pro zjednodušení správy skupin použijte pravidla dynamického členství Microsoft Entra. Stručný přehled o tom, jak to funguje, najdete v článku Úvod do dynamického členství pro skupiny.

Pomocí zásad rizik podmíněného přístupu se službou Microsoft Entra ID Protection můžete poskytovat rozšířenou ochranu na základě neobvyklých aktivit přihlašování nebo jiných událostí.

Další informace naleznete v tématu Microsoft Entra Podmíněný přístup.

Optimalizace nákladů

Optimalizacenákladůch Další informace naleznete v tématu Kontrolní seznam pro kontrolu návrhu proOptimalizace nákladů .

K odhadu nákladů použijte cenovou kalkulačku Azure.

Mezi důležité informace o nákladech patří:

Microsoft Entra Connect – Synchronizační funkce Microsoft Entra Connect je k dispozici ve všech edicích Microsoft Entra ID.

Neexistují žádné další licenční požadavky na používání služby Microsoft Entra Connect a jsou součástí vašeho předplatného Azure.

Informace o cenách edicí Microsoft Entra ID naleznete v tématu Microsoft Entra ceny.

Virtuální počítače pro N-vrstvou aplikaci – Informace o nákladech na tyto prostředky najdete v tématu [Spouštění virtuálních počítačů pro N-vrstvou architekturu][implementace-a-multi-tier-architecture-on-Azure].

Efektivita provozu

Efektivita provozu se zabývá provozními procesy, které nasazují aplikaci a udržují ji spuštěnou v produkčním prostředí. Další informace naleznete v tématu kontrolní seznam pro kontrolu efektivity provozu.

Možnosti správy

Správa ID Microsoft Entra má dva aspekty:

- Správa ID Microsoft Entra v cloudu

- Údržba serverů Microsoft Entra Connect Sync

ID Microsoft Entra poskytuje následující možnosti pro správu domén a adresářů v cloudu:

- Modul Microsoft Graph PowerShellu – používá se ke skriptování běžných úloh správy Microsoft Entra, jako je správa uživatelů, správa domén a konfigurace jednotného přihlašování.

- Okno pro správu Microsoft Entra na webu Azure Portal – poskytuje interaktivní zobrazení správy adresáře a umožňuje řídit a konfigurovat většinu aspektů Microsoft Entra ID.

Microsoft Entra Connect nainstaluje následující nástroje pro údržbu služeb Microsoft Entra Connect Sync z místních počítačů:

- Konzola Microsoft Entra Connect – umožňuje upravit konfiguraci serveru Azure AD Sync, přizpůsobit způsob synchronizace, povolit nebo zakázat pracovní režim a přepnout režim přihlašování uživatelů. Přihlášení ke službě Active Directory FS můžete povolit pomocí místní infrastruktury.

- Synchronizační Service Manager – ke správě procesu synchronizace použijte kartu Operace v tomto nástroji a zjistěte, jestli některé části procesu selhaly. Pomocí tohoto nástroje můžete synchronizace ručně aktivovat. Karta Connectors (Konektory) umožňuje řídit připojení pro domény, ke kterým je synchronizační model připojený.

- Editor synchronizačních pravidel – umožňuje přizpůsobit způsob, jakým se objekty transformují při kopírování mezi místním adresářem a ID Microsoft Entra. Tento nástroj umožňuje zadat další atributy a objekty pro synchronizaci a pak spustí filtry, které určují, které objekty by se měly nebo neměly synchronizovat. Další informace naleznete v části Editor synchronizačních pravidel v dokumentu Microsoft Entra Connect Sync: Principy výchozí konfigurace.

Další informace a tipy pro správu služby Microsoft Entra Connect najdete v tématu Microsoft Entra Connect Sync: Osvědčené postupy pro změnu výchozí konfigurace.

DevOps

Důležité informace o DevOps najdete v tématu Efektivita provozu při rozšiřování Doména služby Active Directory Services (AD DS) do Azure.

Efektivita výkonu

Efektivita výkonu je schopnost vaší úlohy efektivně splňovat požadavky, které na ni mají uživatelé. Další informace naleznete v tématu Kontrola návrhu kontrolní seznam pro zvýšení efektivity výkonu.

Služba Microsoft Entra podporuje škálovatelnost na základě replik s jednou primární replikou, která zpracovává operace zápisu a více sekundárních replik jen pro čtení. Microsoft Entra ID transparentně přesměrovává pokusy o zápis provedený proti sekundárním replikám na primární repliku a poskytuje konečnou konzistenci. Veškeré změny provedené u primární repliky se rozšíří na sekundární repliky. Tato architektura se dobře škáluje, protože většina operací s ID Microsoft Entra se čte místo zápisů. Další informace naleznete v tématu Co je architektura Microsoft Entra?

U serveru Microsoft Entra Connect Sync určete, kolik objektů budete pravděpodobně synchronizovat z místního adresáře. Pokud máte méně než 100 000 objektů, můžete použít výchozí software SQL Server Express LocalDB poskytovaný službou Microsoft Entra Connect. Pokud máte větší počet objektů, měli byste nainstalovat produkční verzi SQL Serveru a provést vlastní instalaci nástroje Microsoft Entra Connect a určit, že by měla používat existující instanci SQL Serveru.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Eric Woodruff | Technický specialista na produkt

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

- Projděte si aspekty návrhu hybridní identity Microsoft Entra, které obsahují další informace o rozhodování ohledně hybridní identity.

- Zkontrolujte topologie pro Microsoft Entra Connect a ujistěte se, že je hybridní topologie pro Microsoft Entra Connect nasazená v podporované konfiguraci.

- Informace o použití podmíněného přístupu k ochraně přístupu k vašim aplikacím najdete v tématu Plánování nasazení podmíněného přístupu.

- Další informace o poskytování služby AD DS v Azure jako infrastruktuře najdete v tématu Integrace místní služby AD s Azure.

- Pokud máte v úmyslu poskytovat integraci Microsoft Entra s místními nebo cloudovými aplikacemi IaaS, přečtěte si proxy aplikací microsoft Entra.

- Vzhledem k tomu, že identita je nová řídicí rovina zabezpečení, projděte si osvědčené postupy správy identit.

- Kromě toho, jak nasazení tohoto řešení vyžaduje vysoce privilegované účty, zkontrolujte zabezpečení privilegovaného přístupu, abyste porozuměli kontrolním mechanismům zabezpečení pro privilegované účty.