Tento článek obsahuje několik tipů pro řešení potíží s připojením brány VPN mezi místní sítí a Azure. Obecné informace o řešení běžných chyb souvisejících se sítí VPN najdete v tématu Řešení běžných chyb souvisejících se sítí VPN.

Ověřte, že zařízení VPN funguje správně.

Následující doporučení jsou užitečná k určení, jestli vaše místní zařízení VPN funguje správně.

Zkontrolujte chyby nebo chyby vygenerované zařízením VPN vygenerované všemi soubory protokolu. Pomůže vám to určit, jestli zařízení VPN funguje správně. Umístění těchtoinformacích Pokud například používáte RRAS na Windows Serveru, můžete pomocí následujícího příkazu PowerShellu zobrazit informace o chybové události pro službu RRAS:

Get-EventLog -LogName System -EntryType Error -Source RemoteAccess | Format-List -Property *

Vlastnost Message každé položky obsahuje popis chyby. Mezi běžné příklady patří:

Nemožnost připojit se, pravděpodobně kvůli nesprávné IP adrese zadané pro bránu Azure VPN v konfiguraci síťového rozhraní VPN RRAS.

EventID : 20111 MachineName : on-premises-vm Data : {41, 3, 0, 0} Index : 14231 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, The network connection between your computer and the VPN server could not be established because the remote server is not responding. This could be because one of the network devices (for example, firewalls, NAT, routers, and so on) between your computer and the remote server is not configured to allow VPN connections. Please contact your Administrator or your service provider to determine which device may be causing the problem.} InstanceId : 20111 TimeGenerated : 3/18/2024 1:26:02 PM TimeWritten : 3/18/2024 1:26:02 PM UserName : Site : Container :V konfiguraci síťového rozhraní VPN RRAS je zadaný nesprávný sdílený klíč.

EventID : 20111 MachineName : on-premises-vm Data : {233, 53, 0, 0} Index : 14245 Category : (0) CategoryNumber : 0 EntryType : Error Message : RoutingDomainID- {00000000-0000-0000-0000-000000000000}: A demand dial connection to the remote interface AzureGateway on port VPN2-4 was successfully initiated but failed to complete successfully because of the following error: Internet key exchange (IKE) authentication credentials are unacceptable. Source : RemoteAccess ReplacementStrings : {{00000000-0000-0000-0000-000000000000}, AzureGateway, VPN2-4, IKE authentication credentials are unacceptable. } InstanceId : 20111 TimeGenerated : 3/18/2024 1:34:22 PM TimeWritten : 3/18/2024 1:34:22 PM UserName : Site : Container :

Pomocí následujícího příkazu PowerShellu můžete také získat informace protokolu událostí o pokusech o připojení prostřednictvím služby RRAS:

Get-EventLog -LogName Application -Source RasClient | Format-List -Property *

V případě selhání připojení bude tento protokol obsahovat chyby, které vypadají podobně jako následující:

EventID : 20227

MachineName : on-premises-vm

Data : {}

Index : 4203

Category : (0)

CategoryNumber : 0

EntryType : Error

Message : CoId={B4000371-A67F-452F-AA4C-3125AA9CFC78}: The user SYSTEM dialed a connection named

AzureGateway that has failed. The error code returned on failure is 809.

Source : RasClient

ReplacementStrings : {{B4000371-A67F-452F-AA4C-3125AA9CFC78}, SYSTEM, AzureGateway, 809}

InstanceId : 20227

TimeGenerated : 3/18/2024 1:29:21 PM

TimeWritten : 3/18/2024 1:29:21 PM

UserName :

Site :

Container :

Ověření připojení

Ověřte připojení a směrování přes bránu VPN. Zařízení VPN nemusí správně směrovat provoz přes službu Azure VPN Gateway. K ověření připojení a směrování přes bránu VPN použijte nástroj, jako je PsPing. Pokud chcete například otestovat připojení z místního počítače k webovému serveru umístěnému ve virtuální síti, spusťte následující příkaz (nahraďte <<web-server-address>> adresou webového serveru):

PsPing -t <<web-server-address>>:80

Pokud místní počítač může směrovat provoz na webový server, měl by se zobrazit výstup podobný následujícímu:

D:\PSTools> psping -t 10.20.0.5:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.0.5:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.0.5:80 (warmup): 6.21ms

Connecting to 10.20.0.5:80: 3.79ms

Connecting to 10.20.0.5:80: 3.44ms

Connecting to 10.20.0.5:80: 4.81ms

Sent = 3, Received = 3, Lost = 0 (0% loss),

Minimum = 3.44ms, Maximum = 4.81ms, Average = 4.01ms

Pokud místní počítač nemůže komunikovat se zadaným cílem, zobrazí se zprávy podobné tomuto:

D:\PSTools>psping -t 10.20.1.6:80

PsPing v2.01 - PsPing - ping, latency, bandwidth measurement utility

Copyright (C) 2012-2014 Mark Russinovich

Sysinternals - www.sysinternals.com

TCP connect to 10.20.1.6:80:

Infinite iterations (warmup 1) connecting test:

Connecting to 10.20.1.6:80 (warmup): This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80: This operation returned because the timeout period expired.

Connecting to 10.20.1.6:80:

Sent = 3, Received = 0, Lost = 3 (100% loss),

Minimum = 0.00ms, Maximum = 0.00ms, Average = 0.00ms

Ověřte, že místní brána firewall umožňuje průchod provozu VPN a otevření správných portů.

Ověřte, že místní zařízení VPN používá metodu šifrování, která je kompatibilní s bránou Azure VPN. Pro směrování založené na zásadách podporuje brána Azure VPN šifrovací algoritmy AES256, AES128 a 3DES. Brány založené na směrování podporují AES256 a 3DES. Další informace najdete v tématu O zařízeních VPN a parametrech IPsec/IKE pro připojení typu Site-to-Site vpn Gateway.

Kontrola problémů s bránou Azure VPN

Následující doporučení jsou užitečná pro určení, jestli je problém s bránou Azure VPN:

Projděte si diagnostické protokoly služby Azure VPN Gateway a podívejte se na potenciální problémy. Další informace najdete v podrobných informací: Zachycení diagnostických protokolů brány virtuální sítě Azure Resource Manageru.

Ověřte, že je brána Azure VPN a místní zařízení VPN nakonfigurované se stejným sdíleným ověřovacím klíčem. Sdílený klíč uložený bránou Azure VPN Gateway můžete zobrazit pomocí následujícího příkazu Azure CLI:

azure network vpn-connection shared-key show <<resource-group>> <<vpn-connection-name>>

Pomocí příkazu vhodného pro místní zařízení VPN zobrazte sdílený klíč nakonfigurovaný pro toto zařízení.

Ověřte, že podsíť GatewaySubnet obsahující bránu Azure VPN není přidružená ke skupině zabezpečení sítě.

Podrobnosti o podsíti můžete zobrazit pomocí následujícího příkazu Azure CLI:

azure network vnet subnet show -g <<resource-group>> -e <<vnet-name>> -n GatewaySubnet

Ujistěte se, že neexistuje žádné datové pole s názvem ID skupiny zabezpečení sítě. Následující příklad ukazuje výsledky pro instanci GatewaySubnet, která má přiřazenou skupinu zabezpečení sítě (skupiny vpn-gateway). To může bráně zabránit v tom, aby správně fungovala, pokud jsou pro tuto skupinu zabezpečení sítě definovaná nějaká pravidla.

C:\>azure network vnet subnet show -g profx-prod-rg -e profx-vnet -n GatewaySubnet

info: Executing command network vnet subnet show

+ Looking up virtual network "profx-vnet"

+ Looking up the subnet "GatewaySubnet"

data: Id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/virtualNetworks/profx-vnet/subnets/GatewaySubnet

data: Name : GatewaySubnet

data: Provisioning state : Succeeded

data: Address prefix : 10.20.3.0/27

data: Network Security Group id : /subscriptions/########-####-####-####-############/resourceGroups/profx-prod-rg/providers/Microsoft.Network/networkSecurityGroups/VPN-Gateway-Group

info: network vnet subnet show command OK

Ověřte, že jsou virtuální počítače ve virtuální síti Azure nakonfigurované tak, aby povolovaly provoz přicházející z mimo virtuální síť. Zkontrolujte všechna pravidla NSG přidružená k podsítím obsahujícím tyto virtuální počítače. Všechna pravidla NSG můžete zobrazit pomocí následujícího příkazu Azure CLI:

azure network nsg show -g <<resource-group>> -n <<nsg-name>>

Ověřte, že je připojená brána Azure VPN. Pomocí následujícího příkazu Azure PowerShellu můžete zkontrolovat aktuální stav připojení Azure VPN. Parametr <<connection-name>> je název připojení Azure VPN, které propojuje bránu virtuální sítě a místní bránu.

Get-AzureRmVirtualNetworkGatewayConnection -Name <<connection-name>> - ResourceGroupName <<resource-group>>

Následující fragmenty kódu zvýrazňují výstup vygenerovaný, pokud je brána připojená (první příklad) a odpojená (druhý příklad):

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : Connected

EgressBytesTransferred : 55254803

IngressBytesTransferred : 32227221

ProvisioningState : Succeeded

...

PS C:\> Get-AzureRmVirtualNetworkGatewayConnection -Name profx-gateway-connection2 -ResourceGroupName profx-prod-rg

AuthorizationKey :

VirtualNetworkGateway1 : Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway

VirtualNetworkGateway2 :

LocalNetworkGateway2 : Microsoft.Azure.Commands.Network.Models.PSLocalNetworkGateway

Peer :

ConnectionType : IPsec

RoutingWeight : 0

SharedKey : ####################################

ConnectionStatus : NotConnected

EgressBytesTransferred : 0

IngressBytesTransferred : 0

ProvisioningState : Succeeded

...

Různé problémy

Následující doporučení jsou užitečná k určení, jestli došlo k problému s konfigurací virtuálního počítače hostitele, využitím šířky pásma sítě nebo výkonem aplikace:

Ověřte konfiguraci brány firewall. Ověřte, že je brána firewall v hostovaném operačním systému spuštěná na virtuálních počítačích Azure v podsíti správně nakonfigurovaná tak, aby povolovala povolený provoz z místních rozsahů IP adres.

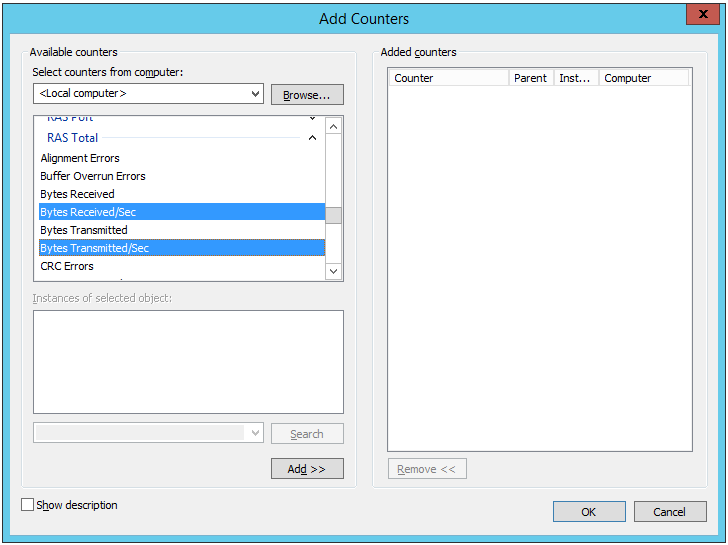

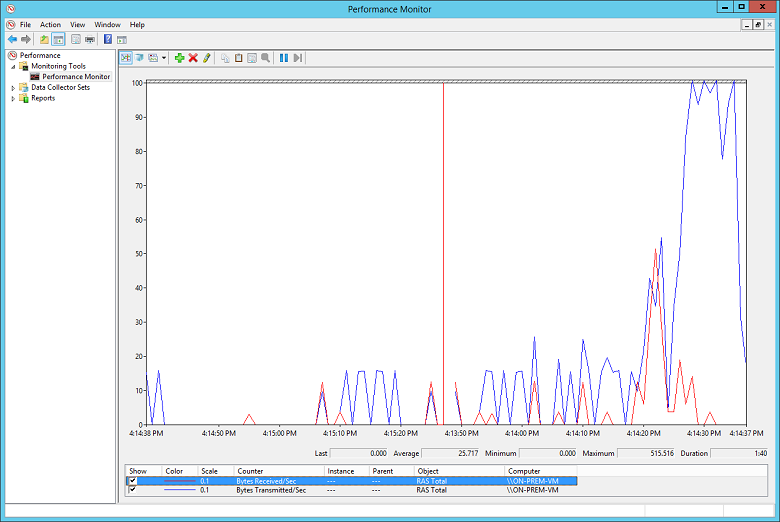

Ověřte, že objem provozu není blízko limitu šířky pásma dostupné pro bránu Azure VPN Gateway. Postup ověření závisí na zařízení VPN spuštěném místně. Pokud například používáte RRAS na Windows Serveru, můžete pomocí sledování výkonu sledovat objem přijatých a přenášených dat přes připojení VPN. Pomocí objektu RAS Total vyberte Bajty přijato/s a bajty přenášené/s čítače:

Měli byste porovnat výsledky s šířkou pásma dostupnou pro bránu VPN (od 100 Mb/s pro skladovou položku Basic do 1,25 Gb/s pro skladovou položku VpnGw3):

Ověřte, že jste pro načtení aplikace nasadili správný počet a velikost virtuálních počítačů. Zjistěte, jestli některý z virtuálních počítačů ve virtuální síti Azure běží pomalu. Pokud ano, mohou být přetížené, může být příliš málo pro zpracování zatížení nebo nástroje pro vyrovnávání zatížení nemusí být správně nakonfigurované. Chcete-li to zjistit, zachytit a analyzovat diagnostické informace. Výsledky můžete prozkoumat pomocí webu Azure Portal, ale k dispozici je také mnoho nástrojů třetích stran, které poskytují podrobné přehledy o datech o výkonu.

Azure DDoS Protection můžete použít k ochraně před vyčerpáním škodlivých prostředků. azure DDoS Protectionv kombinaci s osvědčenými postupy návrhu aplikací poskytuje vylepšené funkce omezení rizik DDoS, které poskytují lepší ochranu před útoky DDoS. Měli byste povolit azure DDOS Protection v jakékoli hraniční virtuální síti.

Ověřte, že aplikace efektivně využívá cloudové prostředky. Instrumentujte kód aplikace spuštěný na každém virtuálním počítači, abyste zjistili, jestli aplikace využívají prostředky co nejlépe. Můžete použít nástroje, jako je Application Insights.

Další kroky

Dokumentace k produktu:

- virtuální počítače s Linuxem v Azure

- Co je Azure PowerShell?

- Co je Azure Virtual Network?

- Co je Azure CLI?

- Co je služba VPN Gateway?

- virtuálních počítačů s Windows v Azure

Moduly Microsoft Learn:

- Konfigurace prostředků Azure pomocí nástrojů

- konfigurace služby VPN Gateway

- Vytvoření virtuálního počítače s Linuxem v Azure

- Vytvoření virtuálního počítače s Windows v Azure