Správa identit a přístupu (IAM) je proces, zásady a technologická architektura, která pokrývá správu identit a jejich přístup. IAM obsahuje komponenty, které podporují ověřování a autorizaci uživatelů a dalších účtů v systému.

Jakékoli součásti systému IAM můžou způsobit přerušení. Odolnost IAM je schopnost vydržet přerušení systémových komponent IAM a zotavit se s minimálním dopadem na firmy, uživatele, zákazníky a provoz. Tato příručka popisuje způsoby vytvoření odolného systému IAM.

Zvýšení odolnosti IAM:

- Předpokládejme, že dojde k přerušení a naplánujte je.

- Omezení závislostí, složitosti a kritických bodů selhání

- Zajistěte komplexní zpracování chyb.

Rozpoznávání a plánování nekonzistence je důležité. Přidání dalších systémů identit s jejich závislostmi a složitostí ale může snížit místo zvýšení odolnosti.

Vývojáři můžou pomoct se správou odolnosti IAM ve svých aplikacích pomocí spravovaných identit Microsoft Entra, kdykoli je to možné. Další informace najdete v tématu Zvýšení odolnosti aplikací pro ověřování a autorizaci, které vyvíjíte.

Při plánování odolnosti řešení IAM zvažte následující prvky:

- Aplikace, které spoléhají na váš systém IAM.

- Veřejné infrastruktury, které vaše ověřovací volání používají, včetně následujících:

- Telekomunikační společnosti.

- Poskytovatelé internetových služeb.

- Zprostředkovatelé veřejného klíče.

- Poskytovatelé cloudových a místních identit.

- Další služby, které spoléhají na vaši službu IAM, a rozhraní API, která služby propojují.

- Všechny ostatní místní komponenty ve vašem systému.

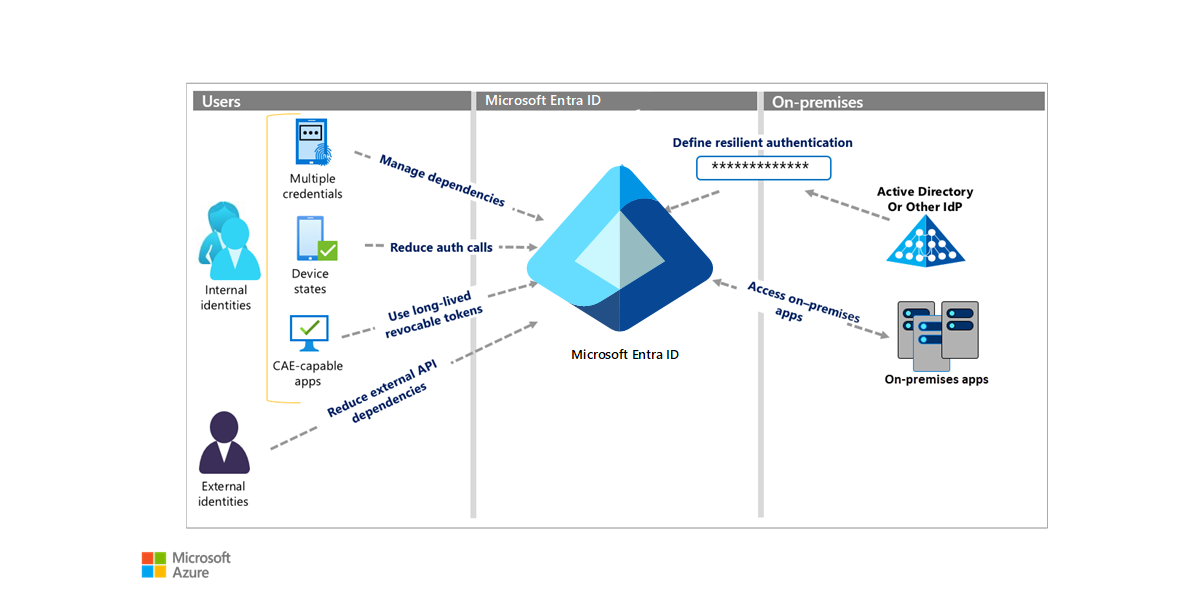

Architektura

Tento diagram znázorňuje několik způsobů, jak zvýšit odolnost IAM. Propojené články podrobně vysvětlují metody.

Správa závislostí a omezení volání ověřování

Každé volání ověřování podléhá přerušení v případě, že selže nějaká komponenta volání. Pokud dojde k narušení ověřování kvůli selháním základní komponenty, uživatelé nemají přístup ke svým aplikacím. Snížení počtu volání ověřování a počtu závislostí v těchto voláních je tedy nezbytné pro odolnost.

- Správa závislostí Zajištění odolnosti pomocí správy přihlašovacích údajů

- Snižte počet volání ověřování. Vytvářejte odolnost pomocí stavů zařízení.

- Omezte externí závislosti rozhraní API.

Použití dlouhotrvajících odvolatelných tokenů

V ověřovacím systému založeném na tokenech, jako je Microsoft Entra ID, musí klientská aplikace uživatele získat token zabezpečení ze systému identit předtím, než bude mít přístup k aplikaci nebo jinému prostředku. Během doby platnosti tokenu může klient předložit stejný token vícekrát pro přístup k aplikaci.

Pokud doba platnosti vyprší během relace uživatele, aplikace token odmítne a klient musí získat nový token z Microsoft Entra ID. Získání nového tokenu může vyžadovat interakci uživatele, jako jsou výzvy k zadání přihlašovacích údajů nebo jiné požadavky. Snížení frekvence volání ověřování s delšími tokeny snižuje nepotřebné interakce. Je však nutné vyvážit životnost tokenů s rizikem vytvořeným menším počtem vyhodnocení zásad.

- Používejte dlouhodobé odvolatelné tokeny.

- Zajištění odolnosti pomocí funkce CAE (Continuous Access Evaluation).

Další informace o správě životností tokenů najdete v tématu Optimalizace výzvy k opětovnému ověření a vysvětlení životnosti relace pro vícefaktorové ověřování Microsoft Entra.

Hybridní a místní odolnost

- Vytvořte odolnost v hybridní architektuře a definujte odolné ověřování od místní Active Directory nebo jiných zprostředkovatelů identity (IDP).

- Pokud chcete spravovat externí identity, vytvořte odolnost při ověřování externích uživatelů.

- Pokud chcete získat přístup k místním aplikacím, vytvořte odolnost přístupu k aplikacím pomocí proxy aplikací.

Další kroky

- Zvýšení odolnosti aplikací pro ověřování a autorizaci, které vyvíjíte

- Zajištění odolnosti v infrastruktuře IAM

- Zajištění odolnosti v systémech CIAM (Customer Facing Applications) s využitím Azure Active Directory B2C