Konfigurace koncového šifrování TLS s využitím služby Application Gateway a portálu

Tento článek popisuje, jak pomocí webu Azure Portal nakonfigurovat kompletní šifrování TLS (Transport Layer Security), dříve označované jako šifrování SSL (Secure Sockets Layer) prostřednictvím skladové položky Aplikace Azure Gateway v1.

Poznámka:

Skladová položka služby Application Gateway v2 vyžaduje důvěryhodné kořenové certifikáty pro povolení kompletní konfigurace.

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Než začnete

Pokud chcete nakonfigurovat kompletní tls se službou Application Gateway, potřebujete pro bránu certifikát. Certifikáty jsou také vyžadovány pro back-endové servery. Certifikát brány slouží k odvození symetrického klíče v souladu se specifikací protokolu TLS. Symetrický klíč se pak použije k šifrování a dešifrování provozu odeslaného do brány.

Pro kompletní šifrování TLS musí být v aplikační bráně povolené správné back-endové servery. Pokud chcete povolit tento přístup, nahrajte veřejný certifikát back-endových serverů, označovaných také jako ověřovací certifikáty (v1) nebo důvěryhodné kořenové certifikáty (v2) do aplikační brány. Přidáním certifikátu zajistíte, že aplikační brána komunikuje pouze se známými back-endovými instancemi. Tato konfigurace dále zabezpečuje kompletní komunikaci.

Důležité

Pokud se zobrazí chybová zpráva pro certifikát back-endového serveru, ověřte, že běžný název certifikátu front-endu (CN) odpovídá certifikátu back-endového certifikátu CN. Další informace najdete v tématu Neshoda důvěryhodných kořenových certifikátů.

Další informace najdete v tématu Přehled ukončení protokolu TLS a koncového šifrování TLS se službou Application Gateway.

Vytvoření nové aplikační brány s kompletním protokolem TLS

Pokud chcete vytvořit novou aplikační bránu s kompletním šifrováním TLS, musíte při vytváření nové aplikační brány nejprve povolit ukončení protokolu TLS. Tato akce umožňuje šifrování TLS pro komunikaci mezi klientem a aplikační bránou. Pak budete muset umístit do seznamu Sejf Příjemci certifikáty pro back-endové servery v nastavení HTTP. Tato konfigurace umožňuje šifrování TLS pro komunikaci mezi aplikační bránou a back-endovými servery. Tím se provádí kompletní šifrování TLS.

Povolení ukončení protokolu TLS při vytváření nové aplikační brány

Další informace najdete v tématu povolení ukončení protokolu TLS při vytváření nové aplikační brány.

Přidání ověřovacích a kořenových certifikátů back-endových serverů

Vyberte Všechny prostředky a pak vyberte myAppGateway.

V nabídce na levé straně vyberte nastavení HTTP. Azure automaticky vytvořil výchozí nastavení HTTP appGatewayBackendHttp Nastavení při vytváření aplikační brány.

Vyberte appGatewayBackendHttp Nastavení.

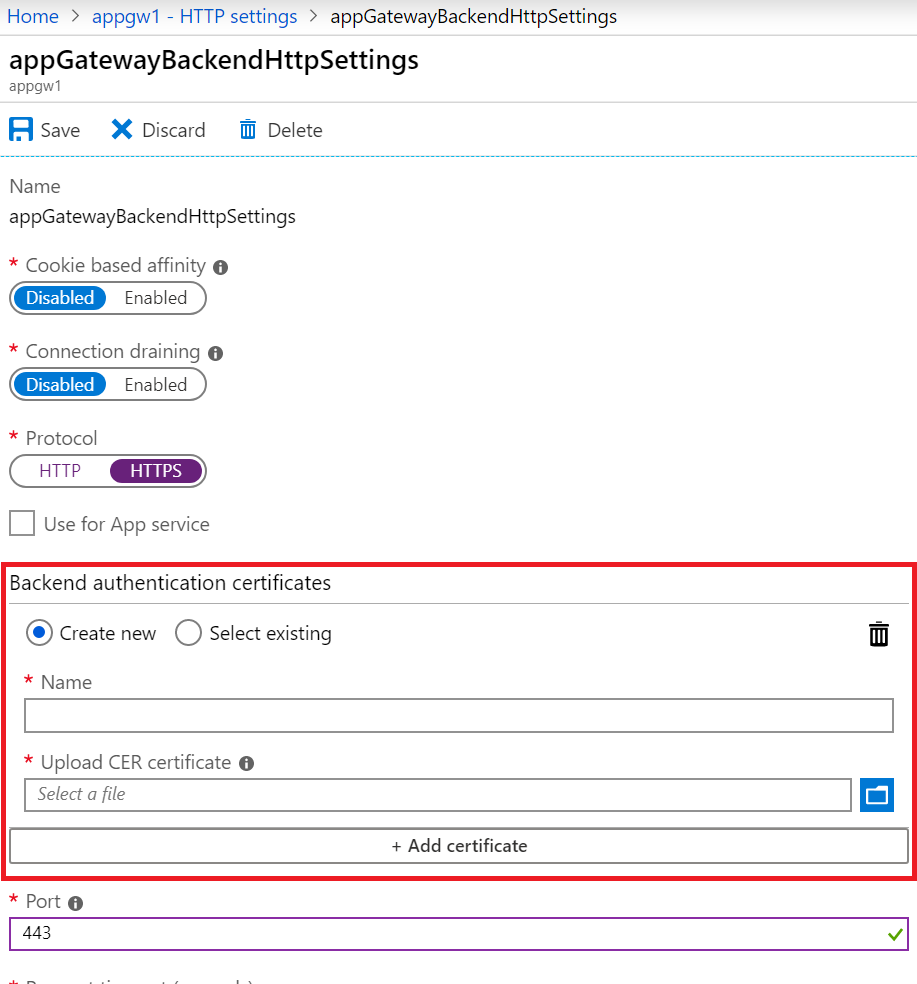

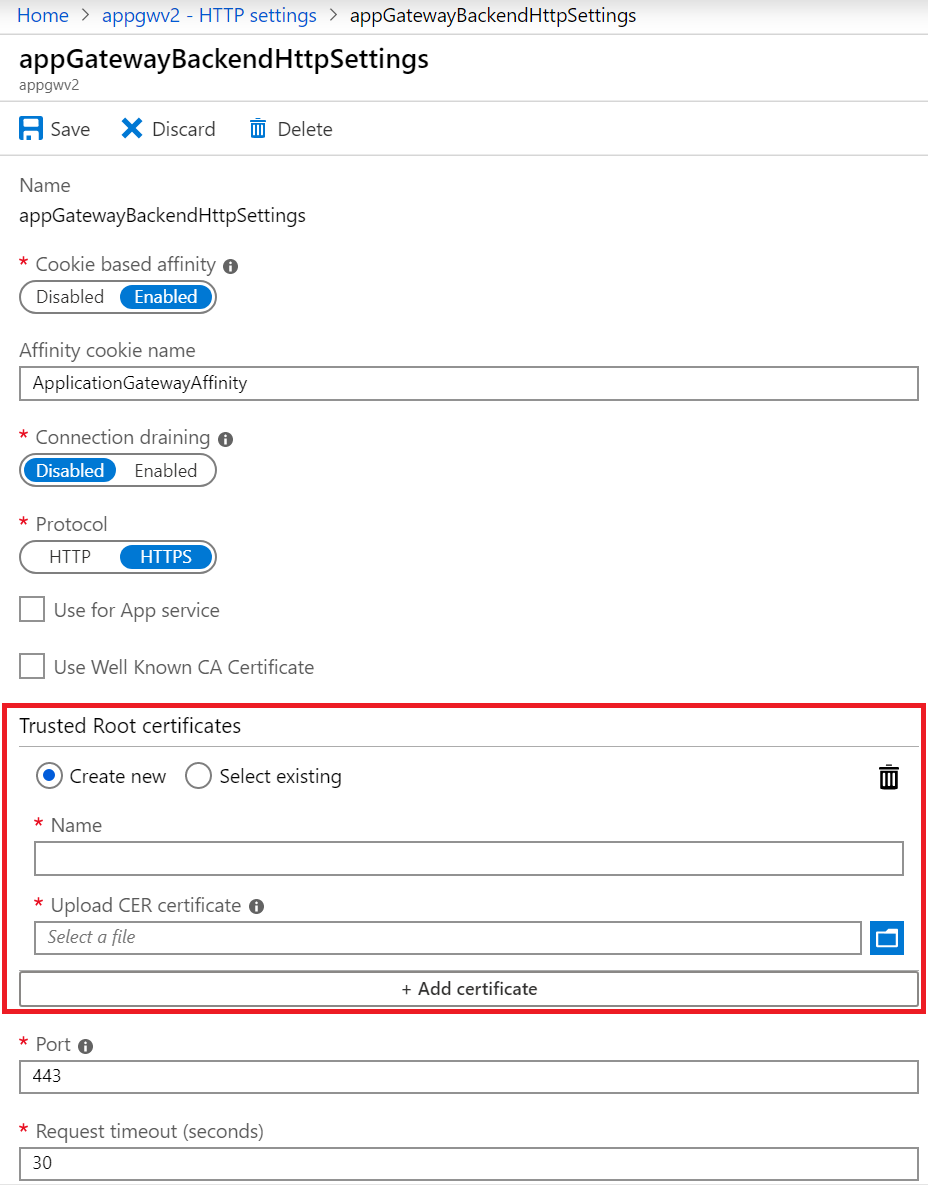

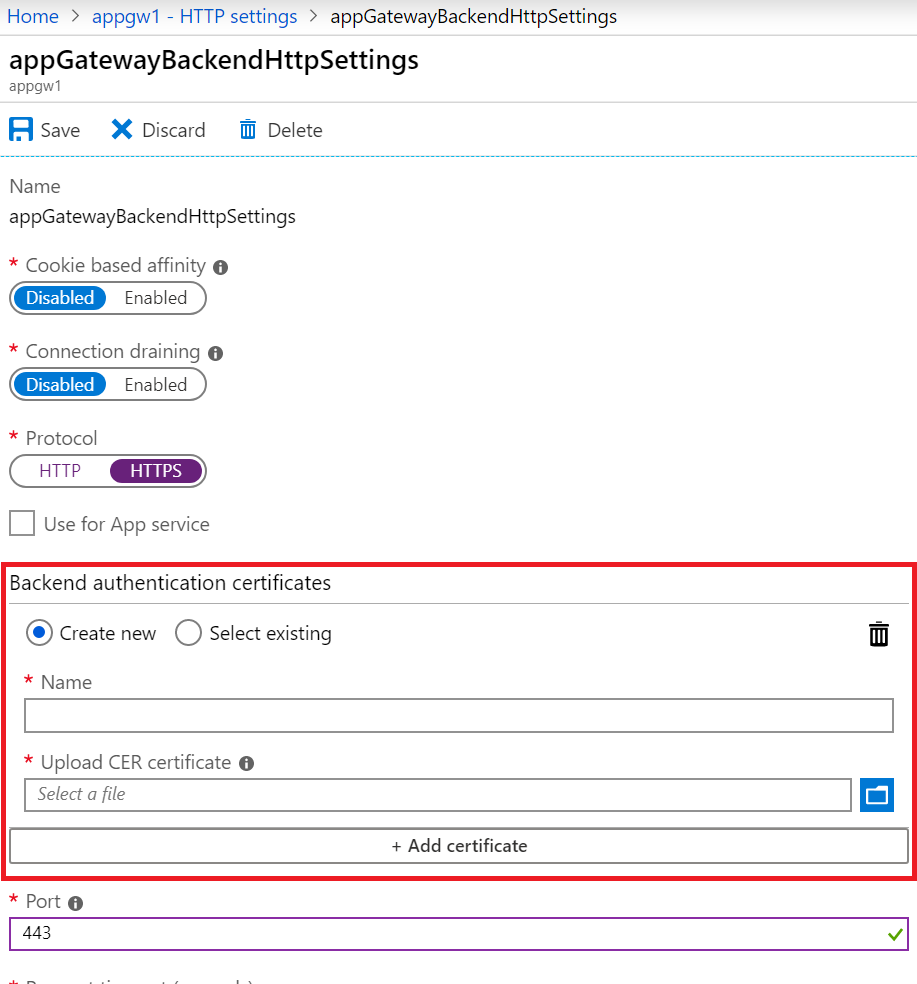

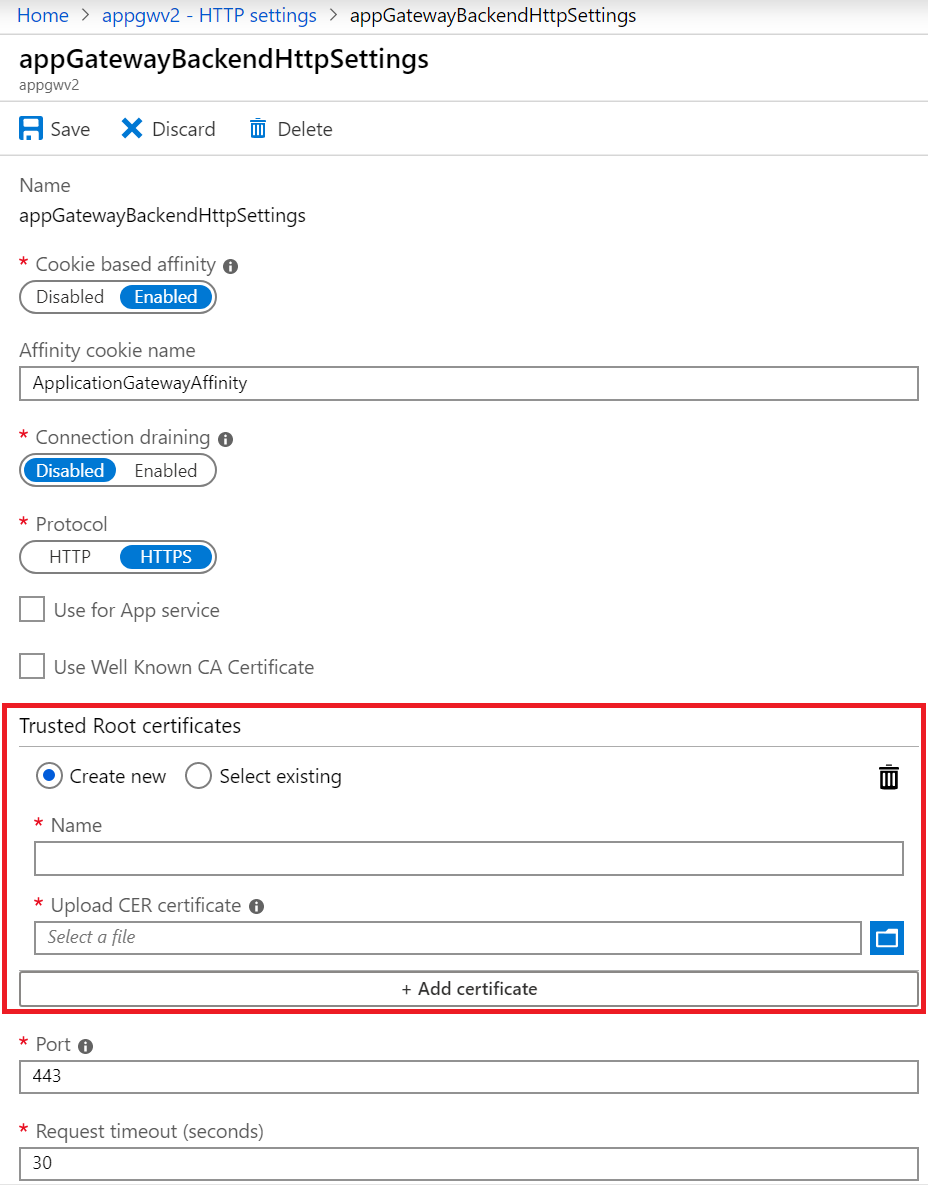

V části Protokol vyberte HTTPS. Zobrazí se podokno pro certifikáty ověřování back-endu nebo důvěryhodné kořenové certifikáty .

Vyberte, že chcete vytvořit novou IP adresu.

Do pole Název zadejte vhodný název.

V poli Nahrát certifikát CER vyberte soubor certifikátu .

U aplikačních bran Standard a WAF (v1) byste měli nahrát veřejný klíč certifikátu back-endového serveru ve formátu .cer.

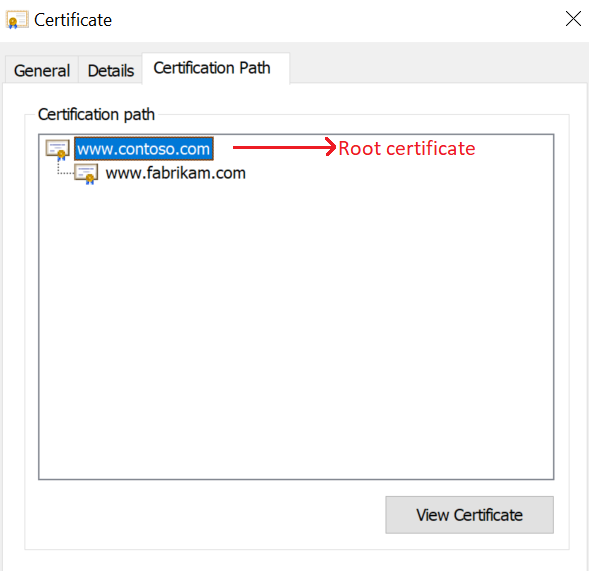

Pro Standard_v2 a WAF_v2 aplikační brány byste měli nahrát kořenový certifikát certifikátu back-endového serveru ve formátu .cer. Pokud je back-endový certifikát vydaný známou certifikační autoritou (CA), můžete zaškrtnout políčko Použít známý certifikát certifikační autority a pak nemusíte nahrávat certifikát.

Zvolte Uložit.

Povolení kompletního protokolu TLS pro existující aplikační bránu

Pokud chcete nakonfigurovat existující aplikační bránu s kompletním šifrováním TLS, musíte nejprve povolit ukončení protokolu TLS v naslouchacím procesu. Tato akce umožňuje šifrování TLS pro komunikaci mezi klientem a aplikační bránou. Potom tyto certifikáty pro back-endové servery umístěte do nastavení HTTP v seznamu Sejf Příjemci. Tato konfigurace umožňuje šifrování TLS pro komunikaci mezi aplikační bránou a back-endovými servery. Tím se provádí kompletní šifrování TLS.

K povolení ukončení protokolu TLS budete muset použít naslouchací proces s protokolem HTTPS a certifikát. Můžete použít existující naslouchací proces, který tyto podmínky splňuje, nebo vytvořit nový naslouchací proces. Pokud zvolíte bývalou možnost, můžete ignorovat následující část "Povolit ukončení protokolu TLS v existující službě Application Gateway" a přejít přímo do části Přidání ověřovacích nebo důvěryhodných kořenových certifikátů pro back-endové servery.

Pokud zvolíte druhou možnost, použijte kroky v následujícím postupu.

Povolení ukončení protokolu TLS ve stávající službě Application Gateway

Vyberte Všechny prostředky a pak vyberte myAppGateway.

V nabídce na levé straně vyberte Naslouchací procesy .

V závislosti na vašich požadavcích vyberte naslouchací proces Úrovně Basic nebo Multi-Site.

V části Protokol vyberte HTTPS. Zobrazí se podokno pro certifikát .

Nahrajte certifikát PFX, který chcete použít k ukončení protokolu TLS mezi klientem a aplikační bránou.

Poznámka:

Pro účely testování můžete použít certifikát podepsaný svým držitelem. To se ale nedoporučuje pro produkční úlohy, protože je obtížnější spravovat a nejsou zcela zabezpečené. Další informace najdete v tématu Vytvoření certifikátu podepsaného svým držitelem.

Podle vašich požadavků přidejte další požadovaná nastavení pro naslouchací proces.

Výběrem OK konfiguraci uložte.

Přidání ověřovacích/důvěryhodných kořenových certifikátů back-endových serverů

Vyberte Všechny prostředky a pak vyberte myAppGateway.

V nabídce na levé straně vyberte nastavení HTTP. Certifikáty můžete umístit do existujícího nastavení HTTP back-endu do seznamu Sejf Příjemci nebo vytvořit nové nastavení HTTP. (V dalším kroku se certifikát pro výchozí nastavení HTTP, appGatewayBackendHttp Nastavení přidá do seznamu Sejf Příjemci.)

Vyberte appGatewayBackendHttp Nastavení.

V části Protokol vyberte HTTPS. Zobrazí se podokno pro certifikáty ověřování back-endu nebo důvěryhodné kořenové certifikáty .

Vyberte, že chcete vytvořit novou IP adresu.

Do pole Název zadejte vhodný název.

V poli Nahrát certifikát CER vyberte soubor certifikátu .

U aplikačních bran Standard a WAF (v1) byste měli nahrát veřejný klíč certifikátu back-endového serveru ve formátu .cer.

Pro Standard_v2 a WAF_v2 aplikační brány byste měli nahrát kořenový certifikát certifikátu back-endového serveru ve formátu .cer. Pokud je back-endový certifikát vystavený dobře známou certifikační autoritou, můžete zaškrtnout políčko Použít známý certifikát certifikační autority a pak certifikát nemusíte nahrávat.

Zvolte Uložit.