Zabezpečené připojení ke službám a databázím Azure ze služby Aplikace Azure Service

Vaše služba App Service se může muset připojit k jiným službám Azure, jako je databáze, úložiště nebo jiná aplikace. Tento přehled doporučuje různé metody pro připojení a kdy je použít.

V současné chvíli rozhodnutí o přístupu k připojení úzce souvisí se správou tajných kódů. Běžný způsob používání tajných kódů připojení v připojovací řetězec, jako jsou uživatelské jméno a heslo, tajný klíč atd., se už nepovažuje za nejbezpečnější přístup pro připojení. Riziko je ještě vyšší, protože aktéři hrozeb pravidelně procházejí veřejná úložiště GitHubu kvůli náhodně potvrzeným tajným kódům připojení. Pro cloudové aplikace je nejlepší správou tajných kódů vůbec žádné tajné kódy. Když migrujete na službu Aplikace Azure Service, může vaše aplikace začít s připojením na základě tajných kódů a Služba App Service umožňuje bezpečně uchovávat tajné kódy. Azure ale může pomoct zabezpečit back-endové připojení vaší aplikace prostřednictvím ověřování Microsoft Entra, což eliminuje tajné kódy úplně ve vaší aplikaci.

| Způsob připojení | Vhodné použití služby |

|---|---|

| Připojení pomocí identity aplikace | * Chcete z aplikace úplně odebrat přihlašovací údaje, klíče nebo tajné kódy. * Podřízená služba Azure podporuje ověřování Microsoft Entra, jako je Microsoft Graph. * Podřízený prostředek nemusí znát aktuální přihlášeného uživatele nebo nepotřebuje podrobnou autorizaci aktuálního přihlášeného uživatele. |

| Připojení jménem přihlášeného uživatele | * Aplikace musí přistupovat k podřízenému prostředku jménem přihlášeného uživatele. * Podřízená služba Azure podporuje ověřování Microsoft Entra, jako je Microsoft Graph. * Podřízený prostředek musí provádět podrobnou autorizaci aktuálního přihlášeného uživatele. |

| Připojení pomocí tajných kódů | * Podřízený prostředek vyžaduje tajné kódy připojení. * Vaše aplikace se připojuje ke službám mimo Azure, jako je místní databázový server. * Podřízená služba Azure zatím nepodporuje ověřování Microsoft Entra. |

Připojení pomocí identity aplikace

Pokud už vaše aplikace používá jednu sadu přihlašovacích údajů pro přístup ke službě Azure podřízené, můžete připojení rychle převést na použití identity aplikace. Spravovaná identita z Microsoft Entra ID umožňuje službě App Service přistupovat k prostředkům bez tajných kódů a přístup můžete spravovat prostřednictvím řízení přístupu na základě role (RBAC). Spravovaná identita se může připojit k libovolnému prostředku Azure, který podporuje ověřování Microsoft Entra, a ověřování probíhá pomocí krátkodobých tokenů.

Následující obrázek ukazuje následující službu App Service, která se připojuje k jiným službám Azure:

- A: Uživatel navštíví web služby Azure App Service.

- B: Bezpečně se připojte ze služby App Service k jiné službě Azure pomocí spravované identity.

- C: Bezpečně se připojte ze služby App Service k Microsoft Graphu pomocí spravované identity.

Příklady použití tajných kódů aplikací pro připojení k databázi:

- Kurz: Připojení k databázím Azure ze služby App Service bez tajných kódů pomocí spravované identity

- Kurz: Připojení ke službě SQL Database z .NET App Service bez tajných kódů s využitím spravované identity

- Kurz: Připojení k databázi PostgreSQL z Java Tomcat App Service bez tajných kódů pomocí spravované identity

Připojení jménem přihlášeného uživatele

Vaše aplikace se možná bude muset připojit k podřízené službě jménem přihlášeného uživatele. App Service umožňuje snadno ověřovat uživatele pomocí nejběžnějších zprostředkovatelů identity (viz Ověřování a autorizace ve službě Aplikace Azure Service a Azure Functions). Pokud používáte zprostředkovatele Microsoftu (ověřování Microsoft Entra), můžete přihlášeného uživatele převést do jakékoli podřízené služby. Příklad:

- Spusťte databázový dotaz, který vrací důvěrná data, která má přihlášený uživatel oprávnění ke čtení.

- Načtěte osobní údaje nebo proveďte akce jako přihlášený uživatel v Microsoft Graphu.

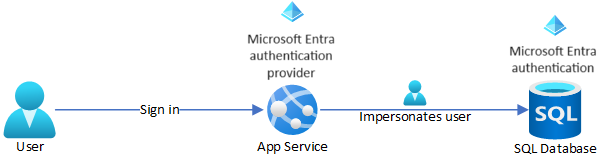

Následující obrázek ukazuje aplikaci, která bezpečně přistupuje k databázi SQL jménem přihlášeného uživatele.

Mezi běžné scénáře patří:

- Připojení k Microsoft Graphu jménem uživatele

- Připojení k databázi SQL jménem uživatele

- Připojení k jiné aplikaci App Service jménem uživatele

- Tok přihlášeného uživatele prostřednictvím několika vrstev podřízených služeb

Připojení pomocí tajných kódů

Existují dva doporučené způsoby použití tajných kódů v aplikaci: použití tajných kódů uložených ve službě Azure Key Vault nebo tajných kódů v nastavení aplikace App Service.

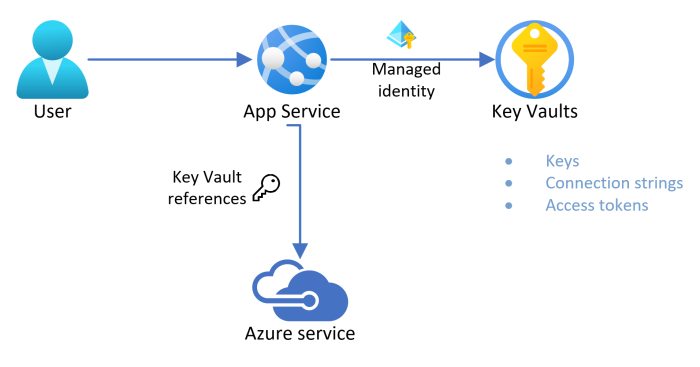

Použití tajných kódů ze služby Key Vault

Azure Key Vault se dá použít k bezpečnému ukládání tajných kódů a klíčů, monitorování přístupu a používání tajných kódů a zjednodušení správy tajných kódů aplikací. Pokud podřízená služba nepodporuje ověřování Microsoft Entra nebo vyžaduje připojovací řetězec nebo klíč, uložte tajné kódy pomocí služby Key Vault a připojte aplikaci ke službě Key Vault se spravovanou identitou a načtěte tajné kódy. Vaše aplikace má přístup k tajným kódům trezoru klíčů jako reference ke službě Key Vault v nastavení aplikace.

Mezi výhody spravovaných identit integrovaných se službou Key Vault patří:

- Přístup k tajnému klíči trezoru klíčů je omezený na aplikaci.

- Přispěvatelé aplikací, jako jsou správci, můžou mít úplnou kontrolu nad prostředky služby App Service a zároveň nemají přístup k tajným klíčům trezoru klíčů.

- Pokud kód aplikace už přistupuje k tajným kódům připojení s nastavením aplikace, není potřeba měnit žádný kód.

- Key Vault poskytuje monitorování a auditování uživatelů, kteří přistupovali k tajným kódům.

- Obměně tajných kódů trezoru klíčů nevyžaduje žádné změny ve službě App Service.

Následující obrázek ukazuje připojení služby App Service ke službě Key Vault pomocí spravované identity a následného přístupu ke službě Azure pomocí tajných kódů uložených ve službě Key Vault:

Použití tajných kódů v nastavení aplikace

U aplikací, které se připojují ke službám pomocí tajných kódů (jako jsou uživatelská jména, hesla a klíče rozhraní API), je app Service může bezpečně ukládat v nastavení aplikace. Tyto tajné kódy se vloží do kódu aplikace jako proměnné prostředí při spuštění aplikace. Nastavení aplikace se vždy šifrují při uložení (zašifrované neaktivní uložená data). Pokud chcete pokročilejší správu tajných kódů, jako je obměny tajných kódů, zásady přístupu a historie auditu, zkuste použít službu Key Vault.

Příklady použití tajných kódů aplikací pro připojení k databázi:

- Kurz: Nasazení aplikace ASP.NET Core a Azure SQL Database do služby Aplikace Azure Service

- Kurz: Nasazení aplikace ASP.NET do Azure pomocí Azure SQL Database

- Kurz: Nasazení aplikace PHP, MySQL a Redis do služby Aplikace Azure Service

- Nasazení webové aplikace Node.js + MongoDB do Azure

- Nasazení webové aplikace v Pythonu (Django nebo Flask) pomocí PostgreSQL v Azure

- Kurz: Vytvoření webové aplikace Tomcat se službou Aplikace Azure Service v Linuxu a MySQL

- Kurz: Vytvoření webové aplikace Java Spring Boot se službou Aplikace Azure Service v Linuxu a Azure Cosmos DB

Další kroky

Naučte se:

- Bezpečně ukládejte tajné kódy ve službě Azure Key Vault.

- Přístup k prostředkům pomocí spravované identity

- Ukládejte tajné kódy pomocí nastavení aplikace App Service.

- Připojte se k Microsoft Graphu jako uživatel.

- Připojte se k databázi SQL jako uživatel.

- Připojte se jako uživatel k jiné aplikaci App Service.

- Připojte se k jiné aplikaci App Service a jako uživatel pak podřízenou službu .