Clustery Azure Kubernetes Service (AKS) izolované v síti (Preview)

Organizace obvykle mají přísné požadavky na zabezpečení a dodržování předpisů pro regulaci odchozího (odchozího) síťového provozu z clusteru, aby se eliminovala rizika exfiltrace dat. Ve výchozím nastavení mají clustery Azure Kubernetes Service (AKS) neomezený odchozí přístup k internetu. Tato úroveň síťového přístupu umožňuje uzlům a službám, které spouštíte, přistupovat k externím prostředkům podle potřeby. Pokud chcete omezit odchozí provoz, musí být k údržbě úloh údržby clusteru přístupný omezený počet portů a adres. Koncepční dokument o odchozí síti a pravidlech plně kvalifikovaného názvu domény pro clustery AKS obsahuje seznam požadovaných koncových bodů pro cluster AKS a jeho volitelné doplňky a funkce.

Jedním z řešení omezení odchozího provozu z clusteru je použití zařízení brány firewall k omezení provozu na základě názvů domén. Ruční konfigurace brány firewall s požadovanými pravidly výchozího přenosu dat a plně kvalifikovanými názvy domén je těžkopádný a komplikovaný proces.

Dalším řešením je izolovaný cluster AKS v síti (Preview), které zjednodušuje nastavení odchozích omezení pro cluster, který je mimo provoz. Operátor clusteru pak může postupně nastavit povolený odchozí provoz pro každý scénář, který chce povolit. Izolovaný cluster AKS v síti snižuje riziko exfiltrace dat.

Důležité

Funkce AKS ve verzi Preview jsou k dispozici na samoobslužné bázi. Verze Preview jsou poskytovány "tak, jak jsou" a "dostupné", a jsou vyloučené ze smluv o úrovni služeb a omezené záruky. Verze Preview AKS jsou částečně pokryty zákaznickou podporou na základě maximálního úsilí. Proto tyto funkce nejsou určené pro produkční použití. Další informace najdete v následujících článcích podpory:

Jak funguje izolovaný cluster sítě

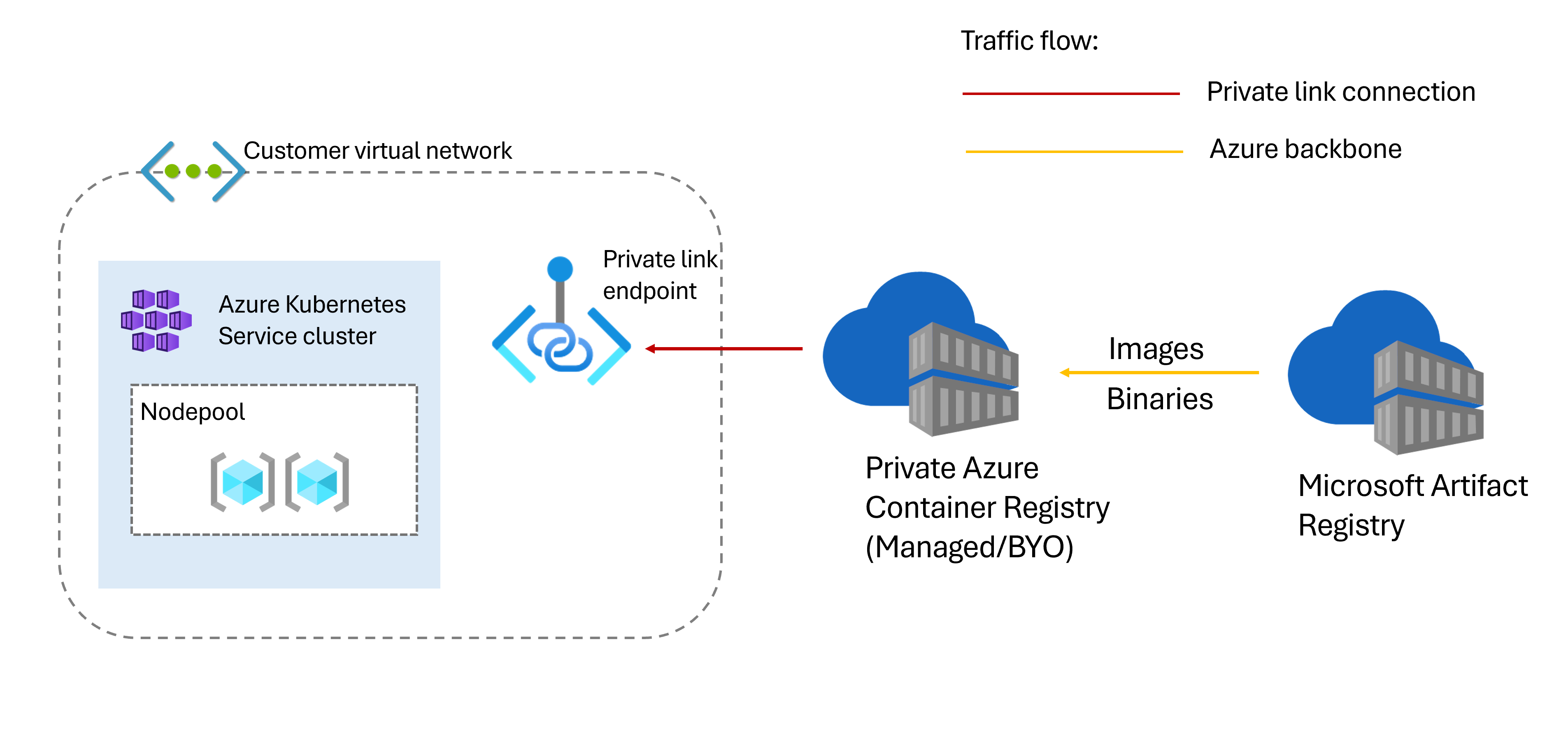

Následující diagram znázorňuje síťovou komunikaci mezi závislostmi pro izolovaný cluster sítě AKS.

Clustery AKS načítají image požadované pro cluster a jeho funkce nebo doplňky z Registr artefaktů Microsoft (MAR). Tato žádost o přijetí změn imagí umožňuje AKS poskytovat novější verze komponent clusteru a řešit také kritická ohrožení zabezpečení. Cluster izolovaný v síti se pokusí vyžádat tyto image z privátní instance služby Azure Container Registry (ACR) připojené ke clusteru místo vyžádání z MAR. Pokud image nejsou k dispozici, privátní služba ACR je načte z MAR a obsluhuje je prostřednictvím svého privátního koncového bodu a eliminuje nutnost povolit výchozí přenos dat z clusteru do veřejného koncového bodu MAR.

Privátní ACR s izolovanými clustery v síti podporují následující možnosti:

ACR spravovaná službou AKS – AKS v této možnosti vytvoří, spravuje a srovná prostředek ACR. Nemusíte přiřazovat žádná oprávnění ani spravovat ACR. AKS spravuje pravidla mezipaměti, privátní propojení a privátní koncový bod používaný v izolovaném síťovém clusteru. ACR spravovaná službou AKS se řídí stejným chováním jako jiné prostředky (směrovací tabulka, škálovací sady virtuálních počítačů Azure atd.) ve skupině prostředků infrastruktury. Abyste se vyhnuli riziku selhání komponent clusteru nebo selhání spuštění nového uzlu, neaktualizovat ani neodstraňovat službu ACR, pravidla mezipaměti nebo systémové image. ACR spravovaná službou AKS se průběžně shoduje, aby komponenty clusteru a nové uzly fungovaly podle očekávání.

Poznámka:

Po odstranění síťového izolovaného clusteru AKS se automaticky odstraní související prostředky, jako je AKS spravovaný ACR, privátní propojení a privátní koncový bod.

Přineste si vlastní (BYO) ACR – Možnost BYO ACR vyžaduje vytvoření ACR s privátním propojením mezi prostředkem ACR a clusterem AKS. Informace o konfiguraci privátního koncového bodu pro registr kontejnerů Azure najdete v tématu Připojení k registru kontejneru Azure pomocí služby Azure Private Link .

Poznámka:

Když odstraníte cluster AKS, služba BYO ACR, private link a privátní koncový bod se automaticky neodstraní. Pokud do funkce BYO ACR přidáte vlastní image a pravidla mezipaměti, po odsouhlasení clusteru se zachovají, po zakázání této funkce nebo po odstranění clusteru AKS.

Při vytváření síťového izolovaného clusteru AKS můžete zvolit jeden z následujících režimů privátního clusteru:

- Cluster AKS založený na privátním propojení – Řídicí rovina nebo server rozhraní API jsou ve skupině prostředků Azure spravované službou AKS a fond uzlů je ve vaší skupině prostředků. Server a fond uzlů spolu můžou komunikovat prostřednictvím služby Azure Private Link ve virtuální síti serveru API a privátního koncového bodu, který je vystavený v podsíti clusteru AKS.

- Integrace virtuální sítě API Serveru (Preview) – cluster nakonfigurovaný s integrací virtuální sítě API Serveru projektuje koncový bod serveru ROZHRANÍ API přímo do delegované podsítě ve virtuální síti, ve které je nasazená služba AKS. Integrace virtuální sítě API Serveru umožňuje síťovou komunikaci mezi serverem ROZHRANÍ API a uzly clusteru bez nutnosti privátního propojení nebo tunelu.

Omezení

- Clustery izolované v síti se podporují v clusterech AKS pomocí Kubernetes verze 1.30 nebo vyšší.

- Pro clustery izolované v síti se podporuje pouze

NodeImagekanál automatického upgradu imagí operačního systému uzlů. - Fondy uzlů Windows se v současné době nepodporují.

- Následující rozšíření clusteru AKS se zatím v izolovaných síťových clusterech nepodporují:

Nejčastější dotazy

Jaký je rozdíl mezi izolovaným clusterem v síti a službou Azure Firewall?

Cluster izolovaný v síti nevyžaduje žádný odchozí provoz mimo virtuální síť během procesu spouštění clusteru. Izolovaný síťový cluster bude mít odchozí typ buď none nebo block. Pokud je typ odchozího připojení nastavený na none, AKS nenastaví pro cluster žádná odchozí připojení, což uživateli umožní nakonfigurovat je samostatně. Pokud je typ odchozího připojení nastavený na block, jsou všechna odchozí připojení blokovaná.

Brána firewall obvykle vytváří bariéru mezi důvěryhodnou sítí a nedůvěryhodnou sítí, například internetem. Azure Firewall může například omezit odchozí provoz HTTP a HTTPS na základě plně kvalifikovaného názvu domény cíle, což vám umožňuje jemně odstupňované řízení odchozího provozu, ale zároveň umožňuje poskytnout přístup k plně kvalifikovaným názvům domén zahrnujícím odchozí závislosti clusteru AKS (něco, co skupiny zabezpečení sítě nedělají). Můžete například nastavit odchozí typ clusteru tak, aby userDefinedRouting vynutil odchozí provoz přes bránu firewall a pak nakonfigurovali omezení plně kvalifikovaného názvu domény pro odchozí provoz.

Stručně řečeno, zatímco Azure Firewall je možné použít k definování omezení výchozího přenosu dat u clusterů s odchozími požadavky, clustery izolované v síti se ve výchozím nastavení dále rozšiřují o zabezpečený stav tím, že eliminují nebo blokují odchozí požadavky úplně.

Musím nastavit koncové body seznamu povolených pro fungování clusteru izolovaného v síti?

Fáze vytváření a spouštění clusteru nevyžadují žádný odchozí provoz z izolovaného síťového clusteru. Image vyžadované pro komponenty AKS a doplňky se načítají z privátního ACR připojeného ke clusteru místo načtení z Registr artefaktů Microsoft (MAR) přes veřejné koncové body.

Pokud chcete povolit funkce nebo doplňky, které potřebují provádět odchozí požadavky na koncové body služby, můžete po nastavení izolovaného síťového clusteru nastavit privátní koncové body na služby využívající Službu Azure Private Link.

Můžu ručně upgradovat balíčky na upgrade image fondu uzlů?

Ruční upgrade balíčků na základě výchozího přenosu dat do úložišť balíčků se nepodporuje. Místo toho můžete automaticky provést upgrade imagí operačního systému uzlu. Pro clustery izolované v síti se podporuje pouze NodeImage kanál automatického nasazení operačního systému uzlu.

Další kroky

Azure Kubernetes Service