Možnosti identit a přístupu pro Azure Kubernetes Service (AKS)

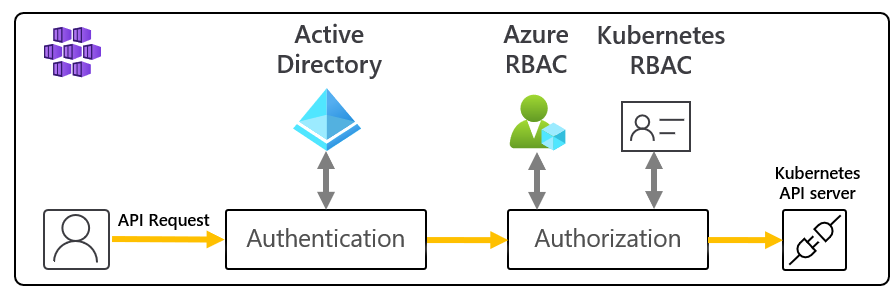

Přístup ke clusterům Kubernetes můžete ověřovat, autorizovat, zabezpečit a řídit různými způsoby:

- Pomocí řízení přístupu na základě role Kubernetes (Kubernetes RBAC) můžete uživatelům, skupinám a účtům služeb udělit přístup jenom k potřebným prostředkům.

- Pomocí služby Azure Kubernetes Service (AKS) můžete dále vylepšit strukturu zabezpečení a oprávnění pomocí Microsoft Entra ID a Azure RBAC.

Kubernetes RBAC a AKS pomáhají zabezpečit přístup ke clusteru a poskytovat jenom minimální požadovaná oprávnění vývojářům a operátorům.

Tento článek představuje základní koncepty, které vám pomůžou ověřovat a přiřazovat oprávnění v AKS.

Kubernetes RBAC

Kubernetes RBAC poskytuje podrobné filtrování uživatelských akcí. Pomocí tohoto kontrolního mechanismu:

- Uživatelům nebo skupinám uživatelů přiřadíte oprávnění k vytváření a úpravám prostředků nebo zobrazení protokolů ze spouštění úloh aplikace.

- Oprávnění můžete nastavit na jeden obor názvů nebo v celém clusteru AKS.

- Vytvoříte role pro definování oprávnění a potom tyto role přiřadíte uživatelům s vazbami rolí.

Další informace najdete v tématu Použití autorizace RBAC Kubernetes.

Role a role clusteru

Role

Před přiřazením oprávnění uživatelům pomocí RBAC Kubernetes definujete uživatelská oprávnění jako roli. Udělte oprávnění v rámci oboru názvů pomocí rolí.

Poznámka:

Role Kubernetes udělují oprávnění; neodmítají oprávnění.

Pokud chcete udělit oprávnění v celém clusteru nebo prostředkům clusteru mimo daný obor názvů, můžete místo toho použít role clusteru.

Role clusteru

Role clusteru uděluje a aplikuje oprávnění na prostředky v celém clusteru, nikoli na konkrétní obor názvů.

Vazby rolí a vazby clusteru

Jakmile definujete role pro udělení oprávnění k prostředkům, přiřadíte tato oprávnění RBAC Kubernetes pomocí roleBinding. Pokud se váš cluster AKS integruje s ID Microsoft Entra, roleBindings udělují uživatelům Microsoft Entra oprávnění k provádění akcí v rámci clusteru. Podívejte se, jak řídit přístup k prostředkům clusteru pomocí řízení přístupu na základě role Kubernetes a identit Microsoft Entra.

Vazby rolí

Přiřaďte role uživatelům pro daný obor názvů pomocí rolíBindings. Pomocí roleBindings můžete logicky oddělit jeden cluster AKS a umožnit uživatelům přístup k prostředkům aplikace pouze v jejich přiřazeném oboru názvů.

K vytvoření vazby rolí v celém clusteru nebo k prostředkům clusteru mimo daný obor názvů místo toho použijete ClusterRoleBindings.

Vazby rolí clusteru

Pomocí clusterRoleBinding svážete role s uživateli a použijete je na prostředky v celém clusteru, ne na konkrétní obor názvů. Tento přístup umožňuje správcům nebo technikům podpory udělit přístup ke všem prostředkům v clusteru AKS.

Poznámka:

Microsoft/AKS provádí všechny akce clusteru se souhlasem uživatele v rámci předdefinované role aks-service Kubernetes a předdefinované vazby aks-service-rolebindingrolí .

Tato role umožňuje AKS řešit a diagnostikovat problémy s clustery, ale nemůže měnit oprávnění ani vytvářet role nebo vazby rolí ani jiné akce s vysokými oprávněními. Přístup k rolím je povolený jenom v rámci aktivních lístků podpory s přístupem ZA běhu (JIT). Přečtěte si další informace o zásadách podpory AKS.

Účty služby Kubernetes

Účty služeb jsou jedním z primárních typů uživatelů v Kubernetes. Rozhraní API Kubernetes uchovává a spravuje účty služeb. Přihlašovací údaje účtu služby se ukládají jako tajné kódy Kubernetes, což umožňuje jejich použití autorizovanými pody ke komunikaci se serverem ROZHRANÍ API. Většina požadavků rozhraní API poskytuje ověřovací token pro účet služby nebo běžný uživatelský účet.

Normální uživatelské účty umožňují tradičnější přístup pro lidské správce nebo vývojáře, nejen služby a procesy. I když Kubernetes neposkytuje řešení pro správu identit pro ukládání běžných uživatelských účtů a hesel, můžete do Kubernetes integrovat externí řešení identit. Pro clustery AKS je toto integrované řešení identit Microsoft Entra ID.

Další informace o možnostech identit v Kubernetes najdete v tématu Ověřování Kubernetes.

Řízení přístupu na základě rolí Azure

Řízení přístupu na základě role v Azure (RBAC) je autorizační systém založený na Azure Resource Manageru , který poskytuje jemně odstupňovanou správu přístupu k prostředkům Azure.

| Systém RBAC | Popis |

|---|---|

| Kubernetes RBAC | Navržené pro práci s prostředky Kubernetes v rámci clusteru AKS. |

| Azure RBAC | Navržené tak, aby fungovaly na prostředcích v rámci vašeho předplatného Azure. |

Pomocí Azure RBAC vytvoříte definici role, která popisuje oprávnění, která se mají použít. Potom přiřadíte uživateli nebo skupině tuto definici role prostřednictvím přiřazení role pro konkrétní obor. Oborem může být jednotlivý prostředek, skupina prostředků nebo předplatné.

Další informace najdete v tématu Co je řízení přístupu na základě role v Azure (Azure RBAC)?

K plnému provozu clusteru AKS jsou potřeba dvě úrovně přístupu:

- Získejte přístup k prostředku AKS ve vašem předplatném Azure.

- Řízení škálování nebo upgradu clusteru pomocí rozhraní API AKS

- Vytáhněte svůj

kubeconfig.

- Přístup k rozhraní Kubernetes API Tento přístup je řízen některým z těchto:

- Kubernetes RBAC (tradičně).

- Integrace Azure RBAC s AKS pro autorizaci Kubernetes

Azure RBAC pro autorizaci přístupu k prostředku AKS

Pomocí Azure RBAC můžete uživatelům (nebo identitám) poskytnout podrobný přístup k prostředkům AKS v jednom nebo několika předplatných. K škálování a upgradu clusteru můžete například použít roli Přispěvatel služby Azure Kubernetes Service. Mezitím má jiný uživatel s rolí správce clusteru Azure Kubernetes Service oprávnění k vyžádání správcekubeconfig.

Pomocí Azure RBAC definujte přístup ke konfiguračnímu souboru Kubernetes v AKS.

Azure RBAC pro autorizaci Kubernetes

S integrací Azure RBAC bude AKS používat server webhooku Autorizace Kubernetes, abyste mohli spravovat oprávnění a přiřazení prostředků clusteru Kubernetes integrované v Microsoft Entra pomocí definice role Azure a přiřazení rolí.

Jak je znázorněno na výše uvedeném diagramu, při použití integrace Azure RBAC se všechny požadavky na rozhraní Kubernetes API budou řídit stejným tokem ověřování, jak je vysvětleno v části Integrace Microsoft Entra.

Pokud identita provádějící požadavek existuje v Microsoft Entra ID, Azure se seskupí s RBAC Kubernetes a autorizuje požadavek. Pokud identita existuje mimo Microsoft Entra ID (tj. účet služby Kubernetes), autorizace se odloží na normální RBAC Kubernetes.

V tomto scénáři použijete mechanismy a rozhraní API Azure RBAC k přiřazování předdefinovaných rolí uživatelů nebo vytváření vlastních rolí stejně jako u rolí Kubernetes.

Díky této funkci nejen udělíte uživatelům oprávnění k prostředku AKS napříč předplatnými, ale také nakonfigurujete roli a oprávnění pro každý z těchto clusterů, které řídí přístup k rozhraní API Kubernetes. Roli můžete například udělit Azure Kubernetes Service RBAC Reader v oboru předplatného. Příjemce role bude moct vypsat a získat všechny objekty Kubernetes ze všech clusterů bez jejich úprav.

Důležité

Před použitím této funkce musíte povolit Azure RBAC pro autorizaci Kubernetes. Další podrobnosti a podrobné pokyny najdete v průvodci postupy použití Azure RBAC pro autorizaci Kubernetes.

Předdefinované role

AKS poskytuje následující čtyři předdefinované role. Jsou podobné předdefinovaným rolím Kubernetes s několika rozdíly, jako je podpora CRD. Podívejte se na úplný seznam akcí povolených každou integrovanou rolí Azure.

| Role | Popis |

|---|---|

| Čtenář RBAC služby Azure Kubernetes Service | Umožňuje přístup jen pro čtení k zobrazení většiny objektů v oboru názvů. Nepovoluje zobrazování rolí nebo vazeb rolí. Nepovoluje prohlížení Secrets. Secrets Čtení obsahu umožňuje přístup k ServiceAccount přihlašovacím údajům v oboru názvů, což by umožnilo přístup k rozhraní API v ServiceAccount oboru názvů (forma eskalace oprávnění). |

| Azure Kubernetes Service RBAC Writer | Umožňuje přístup pro čtení a zápis k většině objektů v oboru názvů. Nepovoluje zobrazování nebo úpravy rolí ani vazeb rolí. Umožňuje přístup k Secrets podům a jejich spouštění jako jakýkoli účet ServiceAccount v oboru názvů, takže ho můžete použít k získání úrovní přístupu rozhraní API libovolného účtu ServiceAccount v oboru názvů. |

| Správce RBAC služby Azure Kubernetes Service | Umožňuje přístup správce, který má být udělen v rámci oboru názvů. Umožňuje přístup pro čtení a zápis k většině prostředků v oboru názvů (nebo oboru clusteru), včetně možnosti vytvářet role a vazby rolí v rámci oboru názvů. Nepovoluje přístup k zápisu do kvóty prostředků ani k samotnému oboru názvů. |

| Správce clusteru RBAC služby Azure Kubernetes Service | Umožňuje superuživatelům přístup k provedení jakékoli akce u libovolného prostředku. Poskytuje úplnou kontrolu nad všemi prostředky v clusteru a ve všech oborech názvů. |

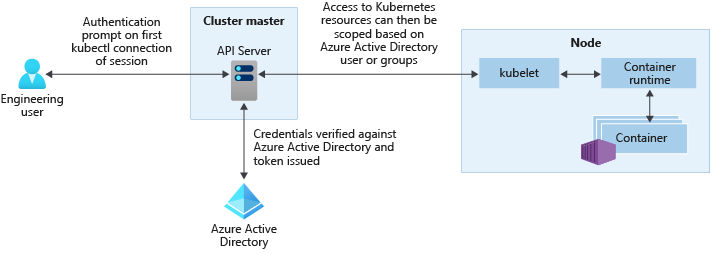

Integrace Microsoft Entra

Vylepšení zabezpečení clusteru AKS pomocí integrace Microsoft Entra Microsoft Entra ID je založená na desetiletích správy podnikových identit. Je to víceklientština cloudová adresářová služba a služba pro správu identit, která kombinuje základní adresářové služby, správu přístupu k aplikacím a ochranu identit. S ID Microsoft Entra můžete integrovat místní identity do clusterů AKS a poskytnout tak jeden zdroj pro správu a zabezpečení účtů.

S integrovanými clustery AKS od Microsoftu Entra můžete uživatelům nebo skupinám udělit přístup k prostředkům Kubernetes v rámci oboru názvů nebo napříč clusterem.

- Pokud chcete získat

kubectlkontext konfigurace, uživatel spustí příkaz az aks get-credentials . - Když uživatel komunikuje s clusterem

kubectlAKS, zobrazí se výzva k přihlášení pomocí svých přihlašovacích údajů Microsoft Entra.

Tento přístup poskytuje jeden zdroj pro správu uživatelských účtů a přihlašovací údaje hesla. Uživatel má přístup pouze k prostředkům definovaným správcem clusteru.

Ověřování Microsoft Entra se poskytuje clusterům AKS s OpenID Connect. OpenID Connect je vrstva identit založená na protokolu OAuth 2.0. Další informace o OpenID Connect najdete v dokumentaci k OpenID Connect. V clusteru Kubernetes se k ověření ověřovacích tokenů používá ověřování tokenů Webhook. Ověřování tokenu Webhooku se konfiguruje a spravuje jako součást clusteru AKS.

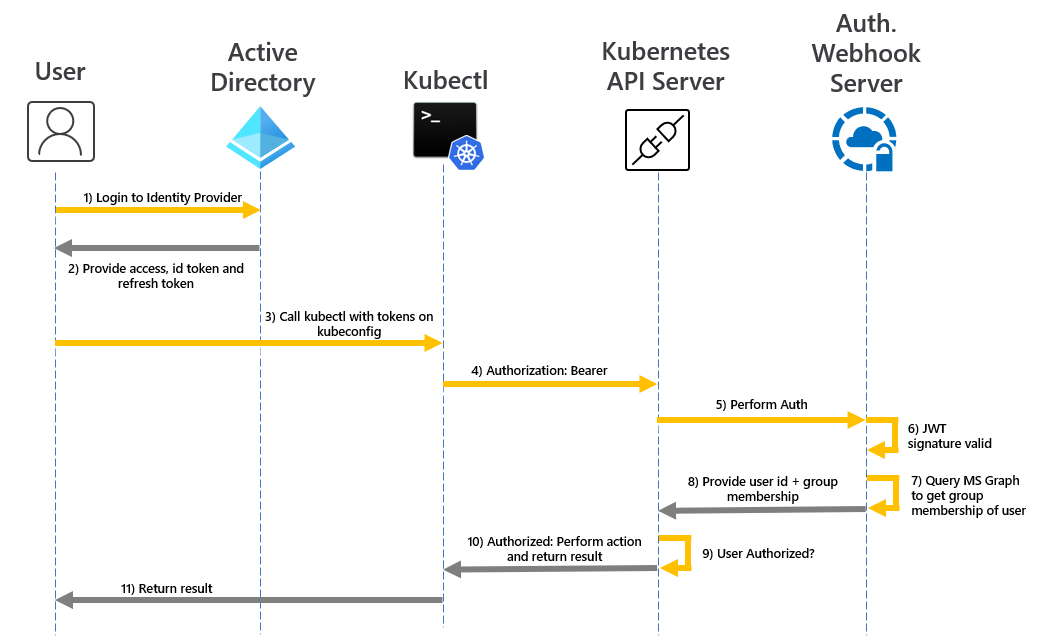

Webhook a server rozhraní API

Jak je znázorněno na obrázku výše, server rozhraní API volá server webhooku AKS a provádí následující kroky:

kubectlpoužívá klientskou aplikaci Microsoft Entra k přihlášení uživatelů pomocí toku udělení autorizace zařízení OAuth 2.0.- Microsoft Entra ID poskytuje access_token, id_token a refresh_token.

- Uživatel odešle žádost

kubectls access_token zkubeconfig. kubectlodešle access_token na server rozhraní API.- Server rozhraní API je nakonfigurovaný na serveru Auth WebHook k provedení ověření.

- Server ověřovacího webhooku potvrzuje, že podpis webového tokenu JSON je platný kontrolou veřejného podpisového klíče Microsoft Entra.

- Serverová aplikace používá přihlašovací údaje zadané uživatelem k dotazování členství přihlášeného uživatele z rozhraní MS Graph API.

- Na server rozhraní API se odešle odpověď s informacemi o uživateli, jako je deklarace hlavního názvu uživatele (UPN) přístupového tokenu a členství uživatele ve skupině na základě ID objektu.

- Rozhraní API provádí rozhodnutí o autorizaci na základě role nebo vazby rolí Kubernetes.

- Po autorizaci server rozhraní API vrátí odpověď na

kubectl. kubectlposkytuje uživateli zpětnou vazbu.

Naučte se integrovat AKS s Microsoft Entra ID s naším návodem k integraci Microsoft Entra spravované službou AKS.

Oprávnění služby AKS

Když vytváříte cluster, AKS generuje nebo upravuje prostředky, které potřebuje (jako jsou virtuální počítače a síťové karty), aby vytvořil a spustil cluster jménem uživatele. Tato identita se liší od oprávnění identity clusteru, které se vytvoří během vytváření clusteru.

Vytvoření identity a provoz oprávnění clusteru

Vytvoření a provoz clusteru vyžaduje následující oprávnění.

| Oprávnění | Důvod |

|---|---|

Microsoft.Compute/diskEncryptionSets/read |

Vyžaduje se ke čtení ID sady šifrování disku. |

Microsoft.Compute/proximityPlacementGroups/write |

Vyžaduje se pro aktualizaci skupin umístění bezkontaktní komunikace. |

Microsoft.Network/applicationGateways/read Microsoft.Network/applicationGateways/write Microsoft.Network/virtualNetworks/subnets/join/action |

Vyžaduje se ke konfiguraci aplikačních bran a připojení k podsíti. |

Microsoft.Network/virtualNetworks/subnets/join/action |

Vyžaduje se ke konfiguraci skupiny zabezpečení sítě pro podsíť při použití vlastní virtuální sítě. |

Microsoft.Network/publicIPAddresses/join/action Microsoft.Network/publicIPPrefixes/join/action |

Vyžaduje se ke konfiguraci odchozích veřejných IP adres v Load Balanceru úrovně Standard. |

Microsoft.OperationalInsights/workspaces/sharedkeys/read Microsoft.OperationalInsights/workspaces/read Microsoft.OperationsManagement/solutions/write Microsoft.OperationsManagement/solutions/read Microsoft.ManagedIdentity/userAssignedIdentities/assign/action |

Vyžaduje se k vytvoření a aktualizaci pracovních prostorů služby Log Analytics a monitorování Azure pro kontejnery. |

Microsoft.Network/virtualNetworks/joinLoadBalancer/action |

Vyžaduje se ke konfiguraci back-endových fondů Load Balanceru založeného na PROTOKOLU IP. |

Oprávnění identit clusteru AKS

Identita clusteru AKS, která je vytvořená a přidružená ke clusteru AKS, používají následující oprávnění. Každé oprávnění se používá z následujících důvodů:

| Oprávnění | Důvod |

|---|---|

Microsoft.ContainerService/managedClusters/* |

Vyžadováno pro vytváření uživatelů a provoz clusteru |

Microsoft.Network/loadBalancers/delete Microsoft.Network/loadBalancers/read Microsoft.Network/loadBalancers/write |

Vyžaduje se ke konfiguraci nástroje pro vyrovnávání zatížení pro službu LoadBalancer. |

Microsoft.Network/publicIPAddresses/delete Microsoft.Network/publicIPAddresses/read Microsoft.Network/publicIPAddresses/write |

Vyžaduje se k vyhledání a konfiguraci veřejných IP adres pro službu LoadBalancer. |

Microsoft.Network/publicIPAddresses/join/action |

Vyžaduje se pro konfiguraci veřejných IP adres pro službu LoadBalancer. |

Microsoft.Network/networkSecurityGroups/read Microsoft.Network/networkSecurityGroups/write |

Vyžaduje se k vytvoření nebo odstranění pravidel zabezpečení pro službu LoadBalancer. |

Microsoft.Compute/disks/delete Microsoft.Compute/disks/read Microsoft.Compute/disks/write Microsoft.Compute/locations/DiskOperations/read |

Vyžaduje se ke konfiguraci AzureDisks. |

Microsoft.Storage/storageAccounts/delete Microsoft.Storage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/read Microsoft.Storage/storageAccounts/write Microsoft.Storage/operations/read |

Vyžaduje se ke konfiguraci účtů úložiště pro AzureFile nebo AzureDisk. |

Microsoft.Network/routeTables/read Microsoft.Network/routeTables/routes/delete Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write Microsoft.Network/routeTables/write |

Vyžaduje se ke konfiguraci směrovacích tabulek a tras pro uzly. |

Microsoft.Compute/virtualMachines/read |

Vyžaduje se k vyhledání informací pro virtuální počítače ve virtuálních počítačích, jako jsou zóny, doména selhání, velikost a datové disky. |

Microsoft.Compute/virtualMachines/write |

Vyžaduje se připojení AzureDisks k virtuálnímu počítači ve virtuálním počítači ve virtuálním počítači. |

Microsoft.Compute/virtualMachineScaleSets/read Microsoft.Compute/virtualMachineScaleSets/virtualMachines/read Microsoft.Compute/virtualMachineScaleSets/virtualmachines/instanceView/read |

Vyžaduje se k vyhledání informací pro virtuální počítače ve škálovací sadě virtuálních počítačů, jako jsou zóny, doména selhání, velikost a datové disky. |

Microsoft.Network/networkInterfaces/write |

Vyžaduje se přidání virtuálního počítače do back-endového fondu adres nástroje pro vyrovnávání zatížení do virtuálního počítače. |

Microsoft.Compute/virtualMachineScaleSets/write |

Vyžaduje se přidání škálovací sady virtuálních počítačů do back-endových fondů adres nástroje pro vyrovnávání zatížení a horizontálního navýšení kapacity uzlů ve škálovací sadě virtuálních počítačů. |

Microsoft.Compute/virtualMachineScaleSets/delete |

Vyžaduje se k odstranění škálovací sady virtuálních počítačů na back-endové fondy adres nástroje pro vyrovnávání zatížení a škálování uzlů ve škálovací sadě virtuálních počítačů. |

Microsoft.Compute/virtualMachineScaleSets/virtualmachines/write |

Vyžaduje se pro připojení AzureDisks a přidání virtuálního počítače ze škálovací sady virtuálních počítačů do nástroje pro vyrovnávání zatížení. |

Microsoft.Network/networkInterfaces/read |

Vyžaduje se pro vyhledávání interních IP adres a back-endových fondů adres nástroje pro vyrovnávání zatížení pro virtuální počítače ve virtuálních počítačích. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/read |

Vyžaduje se pro vyhledávání interních IP adres a back-endových fondů adres nástroje pro vyrovnávání zatížení pro virtuální počítač ve škálovací sadě virtuálních počítačů. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/ipconfigurations/publicipaddresses/read |

Vyžaduje se k vyhledání veřejných IP adres pro virtuální počítač ve škálovací sadě virtuálních počítačů. |

Microsoft.Network/virtualNetworks/read Microsoft.Network/virtualNetworks/subnets/read |

Vyžaduje se k ověření, jestli existuje podsíť pro interní nástroj pro vyrovnávání zatížení v jiné skupině prostředků. |

Microsoft.Compute/snapshots/delete Microsoft.Compute/snapshots/read Microsoft.Compute/snapshots/write |

Vyžaduje se ke konfiguraci snímků pro AzureDisk. |

Microsoft.Compute/locations/vmSizes/read Microsoft.Compute/locations/operations/read |

K vyhledání limitů svazků AzureDisk se vyžaduje vyhledání velikostí virtuálních počítačů. |

Další oprávnění identit clusteru

Při vytváření clusteru s konkrétními atributy budete potřebovat následující další oprávnění pro identitu clusteru. Vzhledem k tomu, že tato oprávnění nejsou automaticky přiřazená, musíte je po vytvoření přidat do identity clusteru.

| Oprávnění | Důvod |

|---|---|

Microsoft.Network/networkSecurityGroups/write Microsoft.Network/networkSecurityGroups/read |

Vyžaduje se, pokud používáte skupinu zabezpečení sítě v jiné skupině prostředků. Vyžaduje se ke konfiguraci pravidel zabezpečení pro službu LoadBalancer. |

Microsoft.Network/virtualNetworks/subnets/read Microsoft.Network/virtualNetworks/subnets/join/action |

Vyžaduje se, pokud používáte podsíť v jiné skupině prostředků, jako je vlastní virtuální síť. |

Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write |

Vyžaduje se, pokud používáte podsíť přidruženou ke směrovací tabulce v jiné skupině prostředků, jako je vlastní virtuální síť s vlastní směrovací tabulkou. Vyžaduje se k ověření, jestli podsíť pro podsíť již existuje v jiné skupině prostředků. |

Microsoft.Network/virtualNetworks/subnets/read |

Vyžaduje se, pokud používáte interní nástroj pro vyrovnávání zatížení v jiné skupině prostředků. Vyžaduje se k ověření, jestli podsíť již existuje pro interní nástroj pro vyrovnávání zatížení ve skupině prostředků. |

Microsoft.Network/privatednszones/* |

Vyžaduje se, pokud používáte privátní zónu DNS v jiné skupině prostředků, jako je například vlastní privateDNSZone. |

Přístup k uzlu AKS

Ve výchozím nastavení se pro AKS nevyžaduje přístup k uzlu. Pokud se konkrétní komponenta využívá, je pro uzel potřeba následující přístup.

| Access | Důvod |

|---|---|

kubelet |

Vyžaduje se k udělení přístupu MSI ke službě ACR. |

http app routing |

Vyžadováno pro oprávnění k zápisu pro "náhodný název".aksapp.io. |

container insights |

Vyžaduje se k udělení oprávnění k pracovnímu prostoru služby Log Analytics. |

Shrnutí

Podívejte se na tabulku s rychlým souhrnem toho, jak se uživatelé můžou ověřovat v Kubernetes, když je povolená integrace Microsoft Entra. Ve všech případech je posloupnost příkazů uživatele následující:

Spusťte

az loginověření v Azure.Spusťte

az aks get-credentialsstahování přihlašovacích údajů pro cluster do.kube/config.Spusťte

kubectlpříkazy.- První příkaz může aktivovat ověřování na základě prohlížeče pro ověření v clusteru, jak je popsáno v následující tabulce.

Na webu Azure Portal najdete:

- Na kartě Řízení přístupu se zobrazí udělení role (udělení role Azure RBAC) uvedené ve druhém sloupci.

- Skupina Správce clusteru Microsoft Entra se zobrazí na kartě Konfigurace .

- V Rozhraní příkazového řádku Azure jsme také našli název

--aad-admin-group-object-idsparametru.

- V Rozhraní příkazového řádku Azure jsme také našli název

| Popis | Požadované udělení role | Skupiny Microsoft Entra pro správce clusteru | Vhodné použití služby |

|---|---|---|---|

| Starší přihlášení správce pomocí klientského certifikátu | Role správce clusteru Azure Kubernetes Service Tato role umožňuje az aks get-credentials použít s příznakem --admin , který stáhne starší certifikát správce clusteru (mimo Microsoft Entra) do uživatele .kube/config. Toto je jediný účel role správce clusteru Azure Kubernetes Service. |

Není k dispozici | Pokud jste trvale blokovaní tím, že nemáte přístup k platné skupině Microsoft Entra s přístupem ke clusteru. |

| Microsoft Entra ID s ručními vazbami rolí (clusteru) | Role uživatele clusteru Azure Kubernetes Service Role Uživatel umožňuje az aks get-credentials používat bez příznaku --admin . (Toto je jediný účel role uživatele clusteru Azure Kubernetes Service.) Výsledkem v clusteru s podporou ID Microsoft Entra je stažení prázdné položky do .kube/config, která při prvním použití kubectlaktivuje ověřování na základě prohlížeče . |

Uživatel není v žádné z těchto skupin. Vzhledem k tomu, že uživatel není v žádné skupině pro správu clusteru, budou jejich práva řízena výhradně všemi vazbami rolí nebo vazbami clusteru, které nastavily správci clusteru. (Cluster)RoleBindings nominat Microsoft Entra uživatelů nebo Microsoft Entra skupiny jako jejich subjects. Pokud nejsou tyto vazby nastaveny, uživatel nebude moct vykřižovat žádné kubectl příkazy. |

Pokud chcete jemně odstupňované řízení přístupu a nepoužíváte Azure RBAC pro autorizaci Kubernetes. Všimněte si, že uživatel, který nastaví vazby, se musí přihlásit pomocí jedné z dalších metod uvedených v této tabulce. |

| ID Microsoft Entra podle člena skupiny pro správu | Stejný jako výše uvedený | Uživatel je členem jedné ze skupin uvedených tady. AKS automaticky vygeneruje clusterRoleBinding, který sváže všechny uvedené skupiny s cluster-admin rolí Kubernetes. Takže uživatelé v těchto skupinách mohou spouštět všechny kubectl příkazy jako cluster-admin. |

Pokud chcete pohodlně udělit uživatelům úplná práva správce a nepoužíváte Azure RBAC pro autorizaci Kubernetes. |

| Microsoft Entra ID s Azure RBAC pro autorizaci Kubernetes | Dvě role: Nejprve role uživatele clusteru Azure Kubernetes Service (jak je uvedeno výše). Za druhé, jeden z azure Kubernetes Service RBAC... výše uvedené role nebo vlastní alternativa. |

Pole Role správce na kartě Konfigurace není relevantní, pokud je povolená služba Azure RBAC pro autorizaci Kubernetes. | K autorizaci Kubernetes používáte Azure RBAC. Tento přístup poskytuje jemně odstupňované řízení, aniž byste museli nastavovat vazby rolí nebo vazby rolí clusteru. |

Další kroky

- Pokud chcete začít používat Microsoft Entra ID a RBAC Kubernetes, přečtěte si téma Integrace ID Microsoft Entra s AKS.

- Přidružené osvědčené postupy najdete v tématu Osvědčené postupy pro ověřování a autorizaci v AKS.

- Pokud chcete začít používat Azure RBAC pro autorizaci Kubernetes, přečtěte si téma Použití Azure RBAC k autorizaci přístupu v rámci clusteru Azure Kubernetes Service (AKS).

- Pokud chcete začít se zabezpečením

kubeconfigsouboru, přečtěte si téma Omezení přístupu ke konfiguračnímu souboru clusteru. - Pokud chcete začít se spravovanými identitami v AKS, přečtěte si téma Použití spravované identity v AKS.

Další informace o základních konceptech Kubernetes a AKS najdete v následujících článcích:

Azure Kubernetes Service