Řešení potíží s připojením k projektu s využitím privátního koncového bodu

Důležité

Položky označené (Preview) v tomto článku jsou aktuálně ve verzi Public Preview. Tato verze Preview je poskytována bez smlouvy o úrovni služeb a nedoporučujeme ji pro produkční úlohy. Některé funkce se nemusí podporovat nebo mohou mít omezené možnosti. Další informace najdete v dodatečných podmínkách použití pro verze Preview v Microsoft Azure.

Při připojování k projektu, který je nakonfigurovaný pomocí privátního koncového bodu, můžete narazit na chybu 403 nebo zprávu s informací, že přístup je zakázaný. Informace v tomto článku slouží ke kontrole běžných problémů s konfigurací, které můžou způsobit tuto chybu.

Bezpečné připojení k projektu

Pokud se chcete připojit k projektu zabezpečenému za virtuální sítí, použijte jednu z následujících metod:

Azure VPN Gateway – Připojí místní sítě k virtuální síti přes privátní připojení. Připojení se provádí přes veřejný internet. Existují dva typy bran VPN, které můžete použít:

- Point-to-site: Každý klientský počítač používá klienta VPN pro připojení k virtuální síti.

- Site-to-site: Zařízení VPN připojí virtuální síť k místní síti.

ExpressRoute – Připojuje místní sítě k cloudu přes privátní připojení. Připojení se provádí pomocí poskytovatele připojení.

Azure Bastion – V tomto scénáři vytvoříte virtuální počítač Azure (někdy označovaný jako jump box) uvnitř virtuální sítě. Pak se k virtuálnímu počítači připojíte pomocí služby Azure Bastion. Bastion umožňuje připojení k virtuálnímu počítači pomocí relace RDP nebo SSH z místního webového prohlížeče. Pak jako vývojové prostředí použijete jump box. Vzhledem k tomu, že je uvnitř virtuální sítě, má přímý přístup k pracovnímu prostoru.

Konfigurace DNS

Postup řešení potíží s konfigurací DNS se liší podle toho, jestli používáte Azure DNS nebo vlastní DNS. Pomocí následujících kroků určete, který z nich používáte:

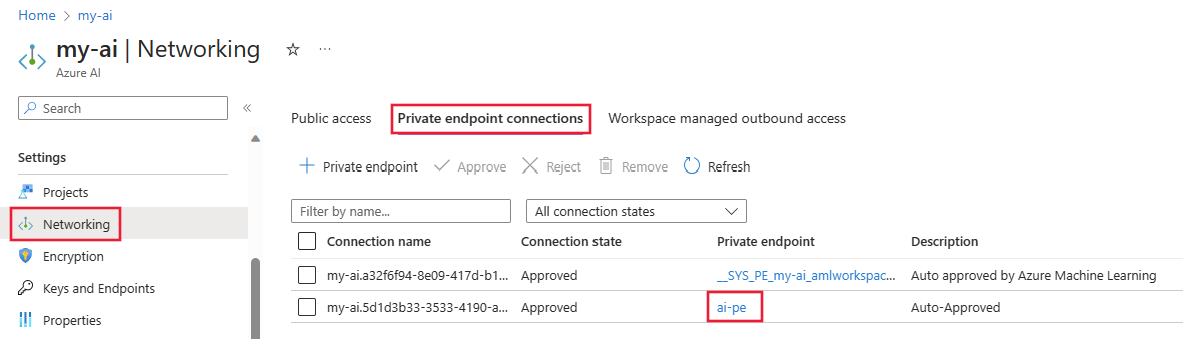

Na webu Azure Portal vyberte prostředek privátního koncového bodu pro azure AI Foundry. Pokud si název nepamatujete, vyberte prostředek Azure AI Foundry, sítě, připojení privátního koncového bodu a pak vyberte privátní propojení koncových bodů.

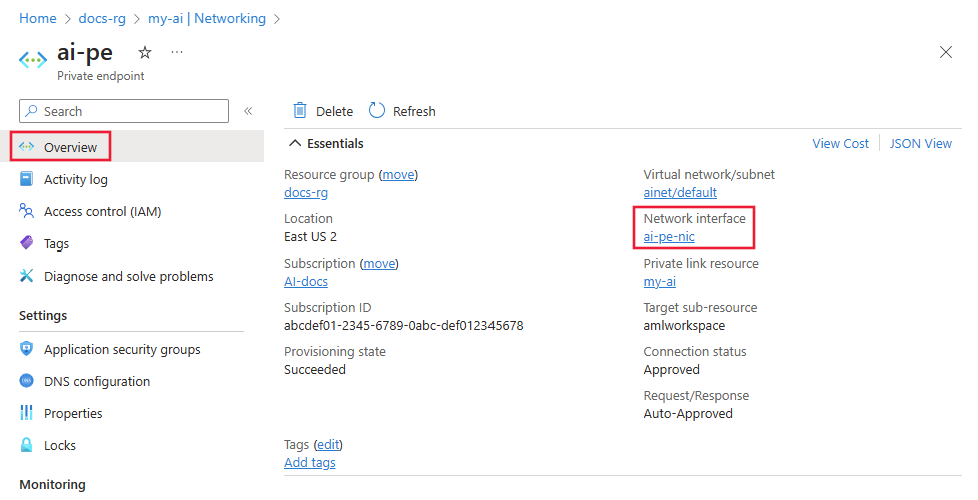

Na stránce Přehled vyberte odkaz Síťové rozhraní.

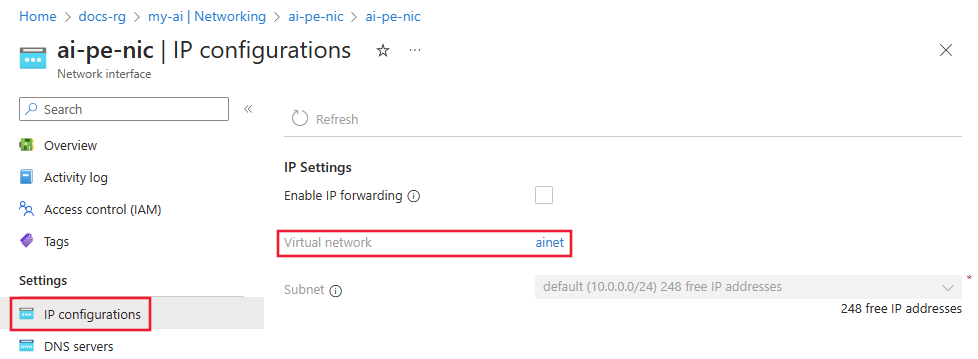

V části Nastavení vyberte Konfigurace PROTOKOLU IP a pak vyberte propojení virtuální sítě .

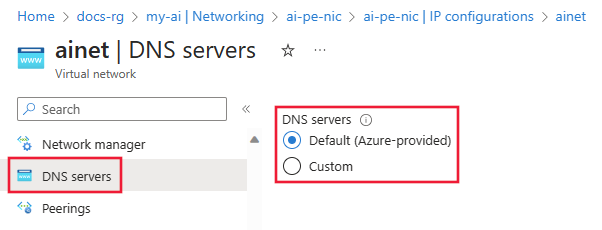

V části Nastavení na levé straně stránky vyberte položku servery DNS.

- Pokud je tato hodnota výchozí (zadaná v Azure), pak virtuální síť používá Azure DNS. Přejděte do části Řešení potíží s Azure DNS.

- Pokud je uvedená jiná IP adresa, pak virtuální síť používá vlastní řešení DNS. Přejděte do části Řešení potíží s vlastním DNS.

Řešení potíží s vlastním DNS

Pomocí následujícího postupu ověřte, jestli vaše vlastní řešení DNS správně přeloží názvy na IP adresy:

Na virtuálním, přenosném nebo stolním počítači nebo jiném výpočetním prostředku s funkčním připojením k privátnímu koncovému bodu otevřete webový prohlížeč. V prohlížeči přejděte na adresu URL odpovídající vaší oblasti Azure:

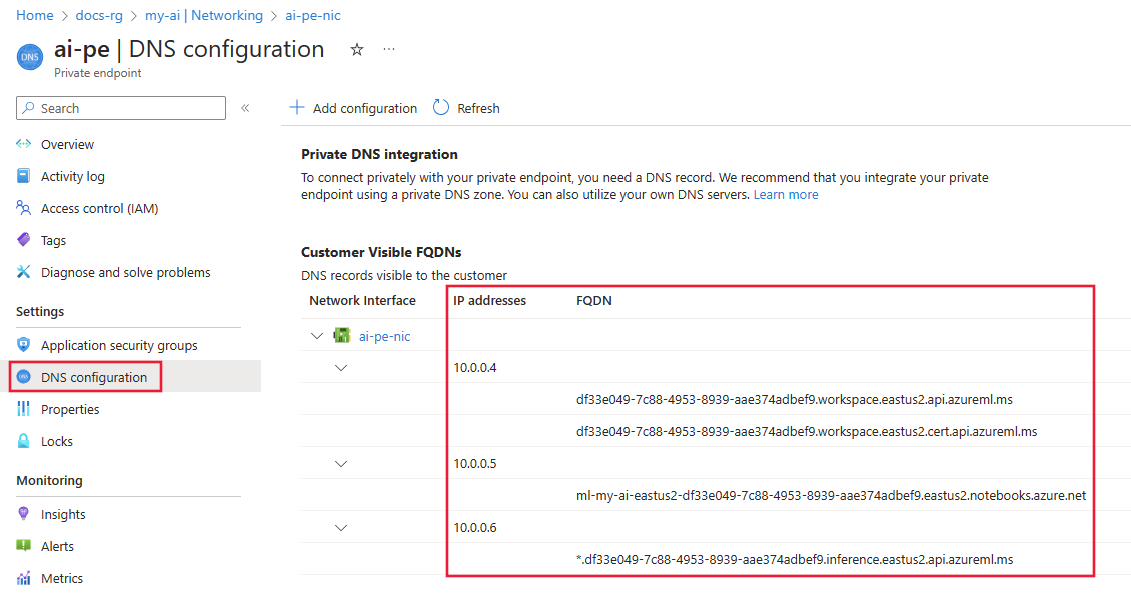

Oblast Azure URL Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false Platforma Microsoft Azure provozovaná společností 21Vianet https://portal.azure.cn/?feature.privateendpointmanagedns=false Všechny ostatní oblasti https://portal.azure.com/?feature.privateendpointmanagedns=false Na portálu vyberte privátní koncový bod projektu. V části konfigurace DNS vytvořte seznam plně kvalifikovaných názvů domén uvedených pro privátní koncový bod.

Otevřete příkazový řádek, PowerShell nebo jiné příkazové prostředí a pro všechny plně kvalifikované názvy domén vrácené v předchozím kroku spusťte následující příkaz. Při každém spuštění tohoto příkazu ověřte, že vrácená IP adresa odpovídá IP adrese plně kvalifikovaného názvu domény uvedené na portálu:

nslookup <fqdn>Například spuštěním příkazu

nslookup df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.msby se vrátila hodnota podobná následujícímu textu:Server: yourdnsserver Address: yourdnsserver-IP-address Name: df33e049-7c88-4953-8939-aae374adbef9.workspace.eastus2.api.azureml.ms Address: 10.0.0.4nslookupPokud příkaz vrátí chybu nebo vrátí jinou IP adresu, než je zobrazená na portálu, vaše vlastní řešení DNS není správně nakonfigurované.

Řešení potíží s Azure DNS

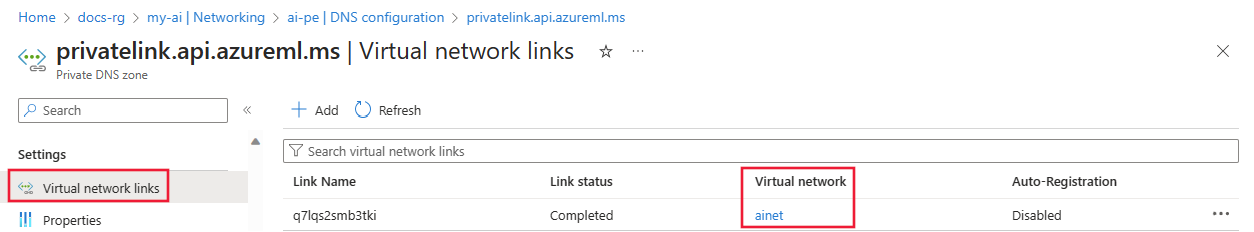

Pokud k překladu názvů používáte Azure DNS, pomocí následujícího postupu ověřte, že je integrace Privátní DNS správně nakonfigurovaná:

V privátním koncovém bodu vyberte konfiguraci DNS. Pro každou položku ve sloupci zóny Privátní DNS by měla být také položka ve sloupci skupiny zón DNS.

Pokud existuje položka Privátní DNS zóny, ale žádná položka skupiny zón DNS, odstraňte a znovu vytvořte privátní koncový bod. Při opětovném vytvoření privátního koncového bodu povolte integraci Privátní DNS zóny.

Pokud skupina zón DNS není prázdná, vyberte odkaz pro položku Privátní DNS zóny.

V zóně Privátní DNS vyberte propojení virtuální sítě. Měl by existovat odkaz na virtuální síť. Pokud žádný neexistuje, odstraňte a znovu vytvořte privátní koncový bod. Při opětovném vytvoření vyberte zónu Privátní DNS propojenou s virtuální sítí nebo vytvořte novou zónu, která je s ní propojená.

Opakujte předchozí kroky pro zbývající položky zóny Privátní DNS.

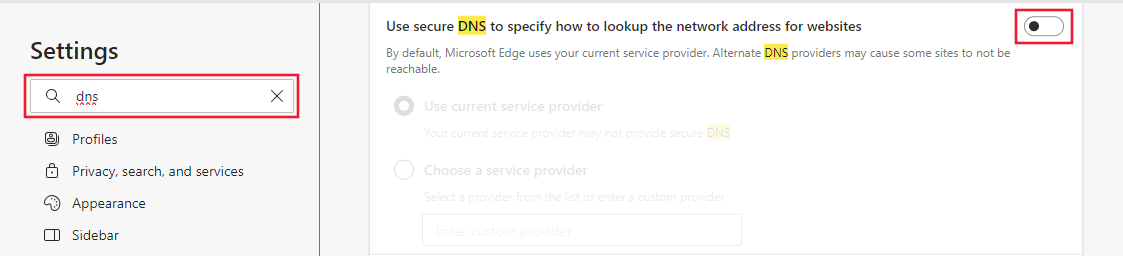

Konfigurace prohlížeče (DNS přes HTTPS)

Zkontrolujte, jestli je ve webovém prohlížeči povolený DNS přes PROTOKOL HTTP. DNS přes HTTP může zabránit tomu, aby Azure DNS reagoval s IP adresou privátního koncového bodu.

- Mozilla Firefox: Další informace naleznete v tématu Zakázání DNS přes HTTPS ve Firefoxu.

- Microsoft Edge:

Konfigurace proxy serveru

Pokud používáte proxy server, může zabránit komunikaci se zabezpečeným projektem. K otestování použijte jednu z následujících možností:

- Dočasně zakažte nastavení proxy serveru a zjistěte, jestli se můžete připojit.

- Vytvořte soubor PAC (Auto Config) proxy serveru, který umožňuje přímý přístup k plně kvalifikovaným názvům domén uvedeným v privátním koncovém bodu. Měl by také povolit přímý přístup k plně kvalifikovanému názvu domény pro všechny výpočetní instance.

- Nakonfigurujte proxy server tak, aby předával požadavky DNS do Azure DNS.

- Ujistěte se, že proxy server umožňuje připojení k rozhraním API AML, například ".<region.api.azureml.ms>" a ".instances.azureml.ms"

Řešení potíží s konfiguracemi při připojování k úložišti

Při vytváření projektu se automaticky vytvoří řada připojení k úložišti Azure pro scénáře nahrávání dat a úložiště artefaktů, včetně toku výzvy. Pokud má přidružený účet Služby Azure Storage přidružený k vašemu centru přístup k veřejné síti nastavený na Zakázáno, může dojít ke zpoždění vytvoření těchto připojení k úložišti.

Při řešení potíží vyzkoušejte následující kroky:

- Na webu Azure Portal zkontrolujte nastavení sítě účtu úložiště, který je přidružený k vašemu centru.

- Pokud je přístup k veřejné síti nastavený na Povoleno z vybraných virtuálních sítí a IP adres, ujistěte se, že se pro přístup k vašemu účtu úložiště přidají správné rozsahy IP adres.

- Pokud je přístup k veřejné síti nastavený na Zakázáno, ujistěte se, že máte privátní koncový bod nakonfigurovaný z virtuální sítě Azure do účtu úložiště s cílovým dílčím prostředkem jako objekt blob. Kromě toho musíte spravované identitě udělit roli Čtenář pro privátní koncový bod účtu úložiště.

- Na webu Azure Portal přejděte do centra Azure AI Foundry. Ujistěte se, že je spravovaná virtuální síť zřízená a odchozí privátní koncový bod do úložiště objektů blob je aktivní. Další informace o zřizování spravované virtuální sítě najdete v tématu Postup konfigurace spravované sítě pro centra Azure AI Foundry.

- Přejděte do Azure AI Foundry > nastavení projektu projektu > .

- Aktualizujte stránku. Mělo by se vytvořit několik připojení, včetně "workspaceblobstore".