Postupy: Připojení různých zdrojů dat

Důležité

Od 20. září 2023 nebudete moct vytvářet nové prostředky Advisoru pro metriky. Služba Metrics Advisor se 1. října 2026 vyřadí z provozu.

Důležité

Microsoft doporučuje používat nejbezpečnější dostupný tok ověřování. Některé toky ověřování popsané v tomto článku vyžadují velmi vysoký stupeň důvěryhodnosti v aplikaci a nesou rizika, která nejsou přítomna v jiných bezpečnějších tocích. Tento tok byste měli použít jenom v případě, že jiné bezpečnější toky, jako jsou spravované identity, nejsou přijatelné.

V tomto článku najdete nastavení a požadavky pro připojení různých typů zdrojů dat k Azure AI Metrics Advisoru. Další informace o používání dat pomocí nástroje Metrics Advisor najdete v tématu Onboarding dat.

Podporované typy ověřování

| Typy ověřování | Popis |

|---|---|

| Basic | Potřebujete zadat základní parametry pro přístup ke zdrojům dat. Můžete například použít připojovací řetězec nebo heslo. Správci datového kanálu můžou tyto přihlašovací údaje zobrazit. |

| Spravovaná identita Azure | Spravované identity pro prostředky Azure jsou funkcí ID Microsoft Entra. Poskytuje služby Azure s automaticky spravovanou identitou v Microsoft Entra ID. Identitu můžete použít k ověření u jakékoli služby, která podporuje ověřování Microsoft Entra. |

| Azure SQL připojovací řetězec | Uložte si azure SQL připojovací řetězec jako entitu přihlašovacích údajů v Nástroji pro metriky a použijte ji přímo při importu dat metrik. Tyto přihlašovací údaje můžou zobrazit jenom správci entity přihlašovacích údajů, ale autorizovaní uživatelé můžou vytvářet datové kanály, aniž by museli znát podrobnosti o přihlašovacích údajích. |

| Sdílený klíč Azure Data Lake Storage Gen2 | Uložte klíč účtu Data Lake jako entitu přihlašovacích údajů v Nástroji pro metriky a použijte ho přímo při importu dat metrik. Tyto přihlašovací údaje můžou zobrazit jenom správci entity přihlašovacích údajů, ale autorizovaní uživatelé můžou vytvářet datové kanály, aniž by museli znát podrobnosti o přihlašovacích údajích. |

| Instanční objekt | Uložte instanční objekt jako entitu přihlašovacích údajů ve službě Metrics Advisor a použijte ho přímo při importu dat metrik. Přihlašovací údaje můžou zobrazit jenom správci entity přihlašovacích údajů, ale autorizovaní čtenáři můžou vytvářet datové kanály, aniž by museli znát podrobnosti o přihlašovacích údajích. |

| Instanční objekt z trezoru klíčů | Uložte instanční objekt do trezoru klíčů jako entitu přihlašovacích údajů v Metrics Advisoru a použijte ho přímo při importu dat metrik. Přihlašovací údaje můžou zobrazit jenom správci entity přihlašovacích údajů, ale uživatelé můžou vytvářet datové kanály, aniž by museli znát podrobnosti o přihlašovacích údajích. |

Zdroje dat a odpovídající typy ověřování

| Zdroje dat | Typy ověřování |

|---|---|

| Application Insights | Basic |

| Azure Blob Storage (JSON) | Basic Spravovaná identita |

| Azure Cosmos DB (SQL) | Basic |

| Azure Data Explorer (Kusto) | Basic Spravovaná identita Instanční objekt Instanční objekt z trezoru klíčů |

| Azure Data Lake Storage Gen2 | Basic Sdílený klíč Data Lake Storage Gen2 Instanční objekt Instanční objekt z trezoru klíčů |

| Azure Event Hubs | Basic |

| Protokoly Azure Monitoru | Basic Instanční objekt Instanční objekt z trezoru klíčů |

| Azure SQL Database / SQL Server | Basic Spravovaná identita Instanční objekt Instanční objekt z trezoru klíčů Azure SQL připojovací řetězec |

| Azure Table Storage | Basic |

| InfluxDB (InfluxQL) | Basic |

| MongoDB | Basic |

| MySQL | Basic |

| PostgreSQL | Basic |

Následující části určují parametry požadované pro všechny typy ověřování v různých scénářích zdroje dat.

Application Insights

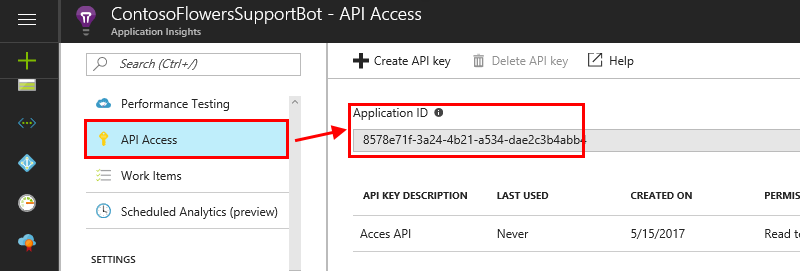

ID aplikace: Používá se k identifikaci této aplikace, když používáte rozhraní API Application Insights. ID aplikace získáte takto:

V prostředku Application Insights vyberte Přístup k rozhraní API.

Zkopírujte ID aplikace vygenerované do pole ID aplikace v Advisoru pro metriky.

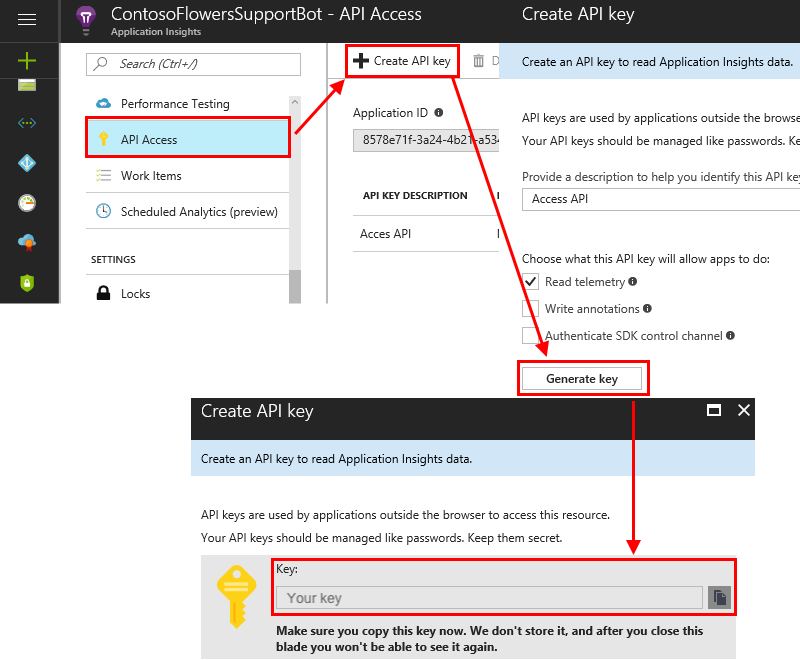

Klíč rozhraní API: Klíče rozhraní API používají aplikace mimo prohlížeč pro přístup k tomuto prostředku. Klíč rozhraní API získáte takto:

V prostředku Application Insights vyberte Přístup k rozhraní API.

Vyberte Vytvořit klíč rozhraní API.

Zadejte krátký popis, vyberte možnost Číst telemetrii a vyberte Vygenerovat klíč.

Důležité

Zkopírujte a uložte tento klíč rozhraní API. Už se vám nikdy nezobrazí. Pokud tento klíč ztratíte, musíte vytvořit nový.

Zkopírujte klíč rozhraní API do pole klíč rozhraní API v Advisoru pro metriky.

Dotaz: Protokoly Application Insights jsou založené na Azure Data Exploreru a dotazy na protokoly služby Azure Monitor používají verzi stejného dotazovacího jazyka Kusto. Dokumentace k dotazovacímu jazyku Kusto by měla být vaším primárním prostředkem pro zápis dotazu do Application Insights.

Ukázkový dotaz:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Můžete se také podívat na kurz: Napsání platného dotazu pro konkrétnější příklady.

Azure Blob Storage (JSON)

Připojovací řetězec: Pro Azure Blob Storage (JSON) existují dva typy ověřování:

Základní informace: Informace o načtení tohoto řetězce najdete v tématu Konfigurace připojovací řetězec služby Azure Storage. Můžete také navštívit web Azure Portal pro prostředek služby Azure Blob Storage a najít připojovací řetězec přímo v přístupových klíčích nastavení>.

Spravovaná identita: Spravované identity pro prostředky Azure můžou autorizovat přístup k datům objektů blob a front. Tato funkce používá přihlašovací údaje Microsoft Entra z aplikací běžících na virtuálních počítačích Azure, aplikacích funkcí, škálovacích sadách virtuálních počítačů a dalších službách.

Spravovanou identitu můžete vytvořit na webu Azure Portal pro prostředek Azure Blob Storage. V řízení přístupu (IAM) vyberte Přiřazení rolí a pak vyberte Přidat. Navrhovaný typ role je: Čtenář dat objektů blob služby Storage. Další podrobnosti najdete v tématu Použití spravované identity pro přístup ke službě Azure Storage.

Kontejner: Služba Metrics Advisor očekává, že se data časových řad uloží jako soubory objektů blob (jeden objekt blob za časové razítko) v rámci jednoho kontejneru. Toto je pole názvu kontejneru.

Šablona objektu blob: Nástroj Metrics Advisor používá cestu k vyhledání souboru JSON ve službě Blob Storage. Toto je příklad šablony souboru objektu blob, která slouží k vyhledání souboru JSON ve službě Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mje cesta, a pokud máte%dve své cestě, můžete ji přidat za%m. Pokud má váš soubor JSON název podle data, můžete použít%Y-%m-%d-%h-%M.jsontaké .Podporují se následující parametry:

%Yje rok, formátovaný jakoyyyy.%mje měsíc, formátovaný jakoMM.%dje den, formátovaný jakodd.%hje hodina, formátovaná jakoHH.%Mje minuta, formátovaná jakomm.

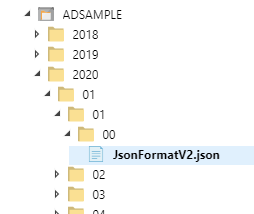

Například v následující datové sadě by měla být

%Y/%m/%d/00/JsonFormatV2.jsonšablona objektu blob .

Verze formátu JSON: Definuje schéma dat v souborech JSON. Metrics Advisor podporuje následující verze. Můžete zvolit jednu, kterou chcete vyplnit v poli:

v1

Akceptují se pouze názvy a hodnoty metrik. Příklad:

{"count":11, "revenue":1.23}v2

Akceptují se také dimenze metrik a časové razítko. Příklad:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Pro každý soubor JSON je povolené pouze jedno časové razítko.

Azure Cosmos DB (SQL)

Připojovací řetězec: připojovací řetězec pro přístup k instanci služby Azure Cosmos DB. Najdete ho v prostředku služby Azure Cosmos DB na webu Azure Portal v části Klíče. Další informace najdete v tématu Zabezpečený přístup k datům ve službě Azure Cosmos DB.

Databáze: Databáze, na které se chcete dotazovat. Na webu Azure Portal v části Kontejnery přejděte na Procházet a vyhledejte databázi.

ID kolekce: ID kolekce, na které se má dotazovat. Na webu Azure Portal v části Kontejnery přejděte do části Procházet a vyhledejte ID kolekce.

Dotaz SQL: Dotaz SQL pro získání a formulování dat do vícerozměrných dat časových řad. V dotazu můžete použít

@IntervalStart@IntervalEndproměnné. Měly by být formátovány takto:yyyy-MM-ddTHH:mm:ssZ.Ukázkový dotaz:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndDalší informace najdete v kurzu psaní platného dotazu.

Azure Data Explorer (Kusto)

Připojovací řetězec: Pro Azure Data Explorer (Kusto) existují čtyři typy ověřování: základní, instanční objekt, instanční objekt z trezoru klíčů a spravovaná identita. Zdroj dat v připojovací řetězec by měl být ve formátu identifikátoru URI (začíná řetězcem https). Identifikátor URI najdete na webu Azure Portal.

Basic: Metrics Advisor podporuje přístup k Azure Data Exploreru (Kusto) pomocí ověřování aplikací Microsoft Entra. Potřebujete vytvořit a zaregistrovat aplikaci Microsoft Entra a pak ji autorizovat pro přístup k databázi Azure Data Exploreru. Další informace najdete v tématu Vytvoření registrace aplikace Microsoft Entra v Azure Data Exploreru. Tady je příklad připojovací řetězec:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Instanční objekt: Instanční objekt je konkrétní instance vytvořená z objektu aplikace. Instanční objekt dědí určité vlastnosti z daného objektu aplikace. Instanční objekt definuje, co může aplikace ve skutečnosti dělat v konkrétním tenantovi, kdo má přístup k aplikaci a k jakým prostředkům má aplikace přístup. Použití instančního objektu v Advisoru pro metriky:

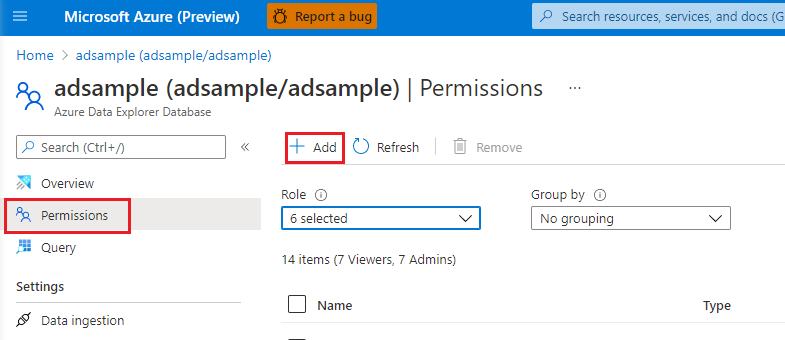

Vytvořte registraci aplikace Microsoft Entra. Další informace najdete v tématu Vytvoření registrace aplikace Microsoft Entra v Azure Data Exploreru.

Správa oprávnění databáze Azure Data Exploreru Další informace najdete v tématu Správa oprávnění databáze Azure Data Exploreru.

Vytvořte entitu přihlašovacích údajů v Advisoru pro metriky. Podívejte se, jak vytvořit entitu přihlašovacích údajů v nástroji Metrics Advisor, abyste mohli tuto entitu zvolit při přidávání datového kanálu pro typ ověřování instančního objektu.

Tady je příklad připojovací řetězec:

Data Source=<URI Server>;Initial Catalog=<Database>Instanční objekt z trezoru klíčů: Azure Key Vault pomáhá chránit kryptografické klíče a tajné hodnoty, které cloudové aplikace a služby používají. Pomocí služby Key Vault můžete šifrovat klíče a tajné hodnoty. Nejprve byste měli vytvořit instanční objekt a pak instanční objekt uložit do služby Key Vault. Další informace najdete v tématu Vytvoření entity přihlašovacích údajů pro instanční objekt ze služby Key Vault , abyste mohli postupovat podle podrobného postupu nastavení instančního objektu z trezoru klíčů. Tady je příklad připojovací řetězec:

Data Source=<URI Server>;Initial Catalog=<Database>Spravovaná identita: Spravovaná identita prostředků Azure může autorizovat přístup k datům objektů blob a front. Spravovaná identita používá přihlašovací údaje Microsoft Entra z aplikací běžících na virtuálních počítačích Azure, aplikacích funkcí, škálovacích sadách virtuálních počítačů a dalších službách. Pomocí spravované identity pro prostředky Azure a ověřování Microsoft Entra se můžete vyhnout ukládání přihlašovacích údajů do aplikací, které běží v cloudu. Zjistěte, jak autorizovat spravovanou identitu.

Spravovanou identitu můžete vytvořit na webu Azure Portal pro Azure Data Explorer (Kusto). Vyberte Přidat oprávnění>. Navrhovaný typ role je: admin / viewer.

Tady je příklad připojovací řetězec:

Data Source=<URI Server>;Initial Catalog=<Database>

Dotaz: Pokud chcete získat a formulovat data do vícerozměrných dat časových řad, přečtěte si dotazovací jazyk Kusto. V dotazu můžete použít

@IntervalStart@IntervalEndproměnné. Měly by být formátovány takto:yyyy-MM-ddTHH:mm:ssZ.Ukázkový dotaz:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Další informace najdete v kurzu psaní platného dotazu.

Azure Data Lake Storage Gen2

Název účtu: Typy ověřování pro Azure Data Lake Storage Gen2 jsou základní, sdílený klíč Azure Data Lake Storage Gen2, instanční objekt a instanční objekt ze služby Key Vault.

Základní: Název účtu azure Data Lake Storage Gen2. Najdete ho v prostředku azure Storage (Azure Data Lake Storage Gen2) v přístupových klíčích.

Sdílený klíč Azure Data Lake Storage Gen2: Nejprve zadáte klíč účtu pro přístup k Azure Data Lake Storage Gen2 (to je stejné jako klíč účtu v základním typu ověřování. Najdete ho v prostředku azure Storage (Azure Data Lake Storage Gen2) v přístupových klíčích. Pak vytvoříte entitu přihlašovacích údajů pro typ sdíleného klíče Azure Data Lake Storage Gen2 a vyplníte klíč účtu.

Název účtu je stejný jako základní typ ověřování.

Instanční objekt: Instanční objekt je konkrétní instance vytvořená z objektu aplikace a dědí určité vlastnosti z objektu aplikace. Instanční objekt se vytvoří v každém tenantovi, kde se aplikace používá, a odkazuje na globálně jedinečný objekt aplikace. Instanční objekt definuje, co může aplikace ve skutečnosti dělat v konkrétním tenantovi, kdo má přístup k aplikaci a k jakým prostředkům má aplikace přístup.

Název účtu je stejný jako základní typ ověřování.

Krok 1: Vytvoření a registrace aplikace Microsoft Entra a jeho autorizace pro přístup k databázi Další informace najdete v tématu Vytvoření registrace aplikace Microsoft Entra.

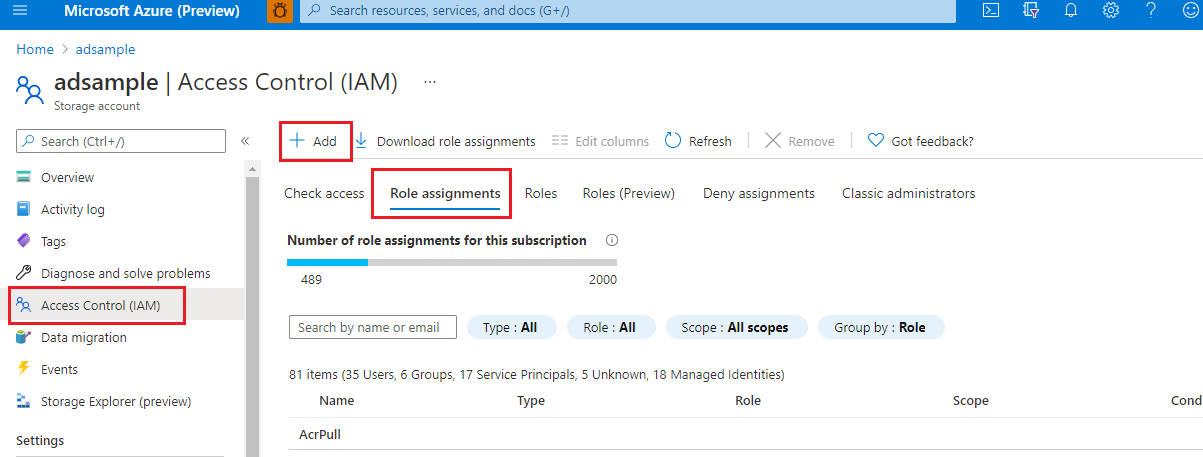

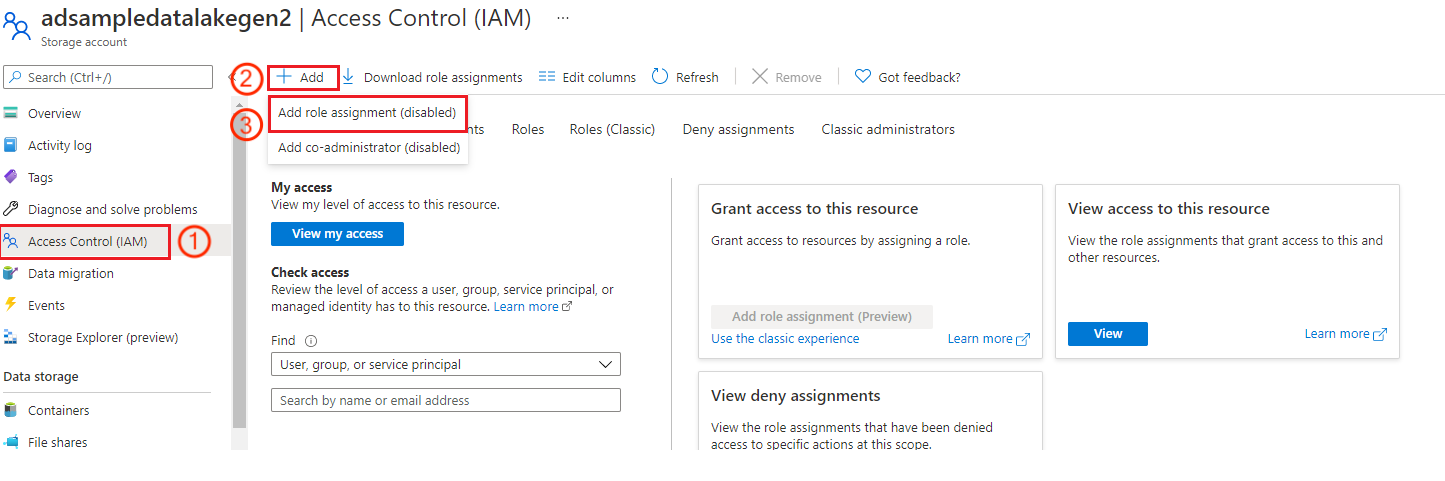

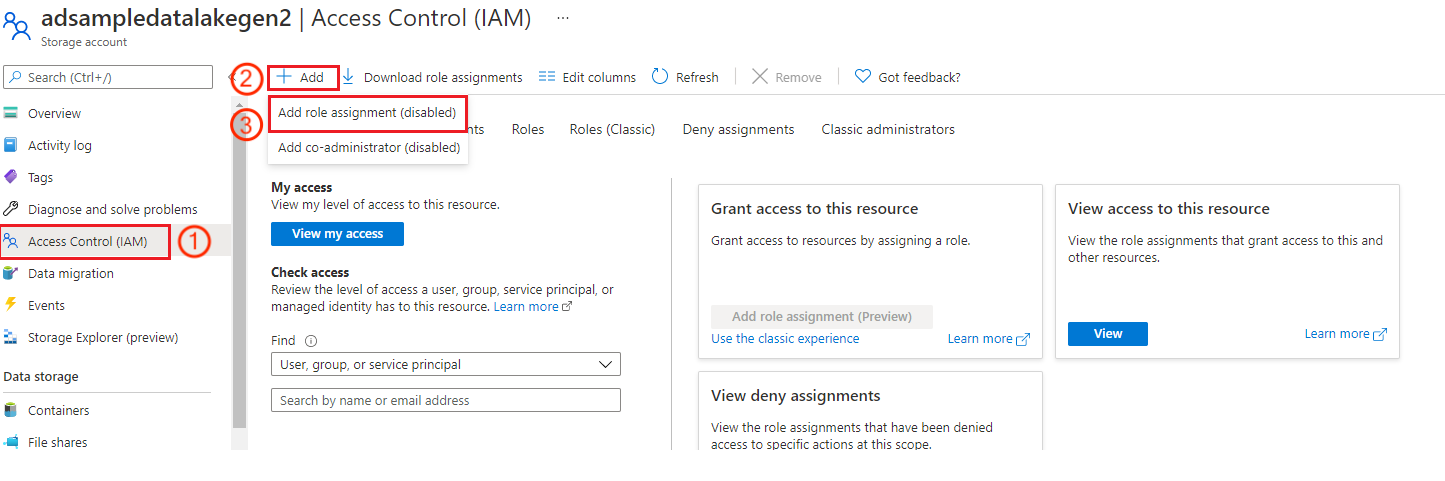

Krok 2: Přiřazení rolí

Na webu Azure Portal přejděte do služby Účty úložiště.

Vyberte účet Azure Data Lake Storage Gen2, který se má použít s touto registrací aplikace.

Vyberte Řízení přístupu (IAM).

Vyberte + Přidat a v nabídce vyberte Přidat přiřazení role.

Nastavte pole Vybrat na název aplikace Microsoft Entra a nastavte roli na Přispěvatel dat objektů blob služby Storage. Pak vyberte Uložit.

Krok 3: Vytvoření entity přihlašovacích údajů v nástroji Metrics Advisor, abyste mohli tuto entitu zvolit při přidávání datového kanálu pro typ ověřování instančního objektu.

Instanční objekt ze služby Key Vault: Key Vault pomáhá chránit kryptografické klíče a tajné hodnoty, které cloudové aplikace a služby používají. Pomocí služby Key Vault můžete šifrovat klíče a tajné hodnoty. Nejprve vytvořte instanční objekt a pak uložte instanční objekt do trezoru klíčů. Další podrobnosti najdete v tématu Vytvoření entity přihlašovacích údajů pro instanční objekt ze služby Key Vault. Název účtu je stejný jako základní typ ověřování.

Klíč účtu (pouze pro základní typ ověřování): Zadejte klíč účtu pro přístup k Azure Data Lake Storage Gen2. Najdete ho v prostředku azure Storage (Azure Data Lake Storage Gen2) v přístupových klíčích.

Název systému souborů (kontejner): Pro službu Metrics Advisor ukládáte data časových řad jako soubory objektů blob (jeden objekt blob za časové razítko) v rámci jednoho kontejneru. Toto je pole názvu kontejneru. Najdete ho v instanci azure storage (Azure Data Lake Storage Gen2). Ve službě Data Lake Storage vyberte Kontejnery a pak se zobrazí název kontejneru.

Šablona adresáře: Toto je šablona adresáře souboru objektu blob. Podporují se následující parametry:

%Yje rok, formátovaný jakoyyyy.%mje měsíc, formátovaný jakoMM.%dje den, formátovaný jakodd.%hje hodina, formátovaná jakoHH.%Mje minuta, formátovaná jakomm.

Ukázka dotazu pro denní metriku:

%Y/%m/%d.Ukázka dotazu pro hodinovou metriku:

%Y/%m/%d/%h.Šablona souboru: Advisor pro metriky používá cestu k vyhledání souboru JSON ve službě Blob Storage. Následuje příklad šablony souboru objektu blob, která slouží k vyhledání souboru JSON ve službě Blob Storage:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mje cesta, a pokud máte%dve své cestě, můžete ji přidat za%m.Podporují se následující parametry:

%Yje rok, formátovaný jakoyyyy.%mje měsíc, formátovaný jakoMM.%dje den, formátovaný jakodd.%hje hodina, formátovaná jakoHH.%Mje minuta, formátovaná jakomm.

Nástroj Metrics Advisor podporuje schéma dat v souborech JSON, jak je znázorněno v následujícím příkladu:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Azure Event Hubs

Omezení: Mějte na paměti následující omezení integrace.

Integrace služby Metrics Advisor se službou Event Hubs v současné době nepodporuje více než tři aktivní datové kanály v jedné instanci Advisoru pro metriky ve verzi Public Preview.

Nástroj Metrics Advisor vždy začne využívat zprávy z nejnovějšího posunu, včetně při opětovné aktivaci pozastaveného datového kanálu.

- Zprávy během doby pozastavení datového kanálu budou ztraceny.

- Počáteční čas příjmu datového kanálu je nastavený na aktuální časové razítko koordinovaného univerzálního času automaticky při vytvoření datového kanálu. Tento čas je určen pouze pro referenční účely.

Pro každou skupinu příjemců je možné použít pouze jeden datový kanál. Pokud chcete znovu použít skupinu příjemců z jiného odstraněného datového kanálu, musíte počkat alespoň deset minut po odstranění.

Po vytvoření datového kanálu není možné upravit skupinu připojovací řetězec a příjemce.

U zpráv služby Event Hubs se podporuje pouze JSON a hodnoty JSON nemůžou být vnořeným objektem JSON. Element nejvyšší úrovně může být objekt JSON nebo pole JSON.

Platné zprávy jsou následující:

Jeden objekt JSON:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }Pole JSON:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

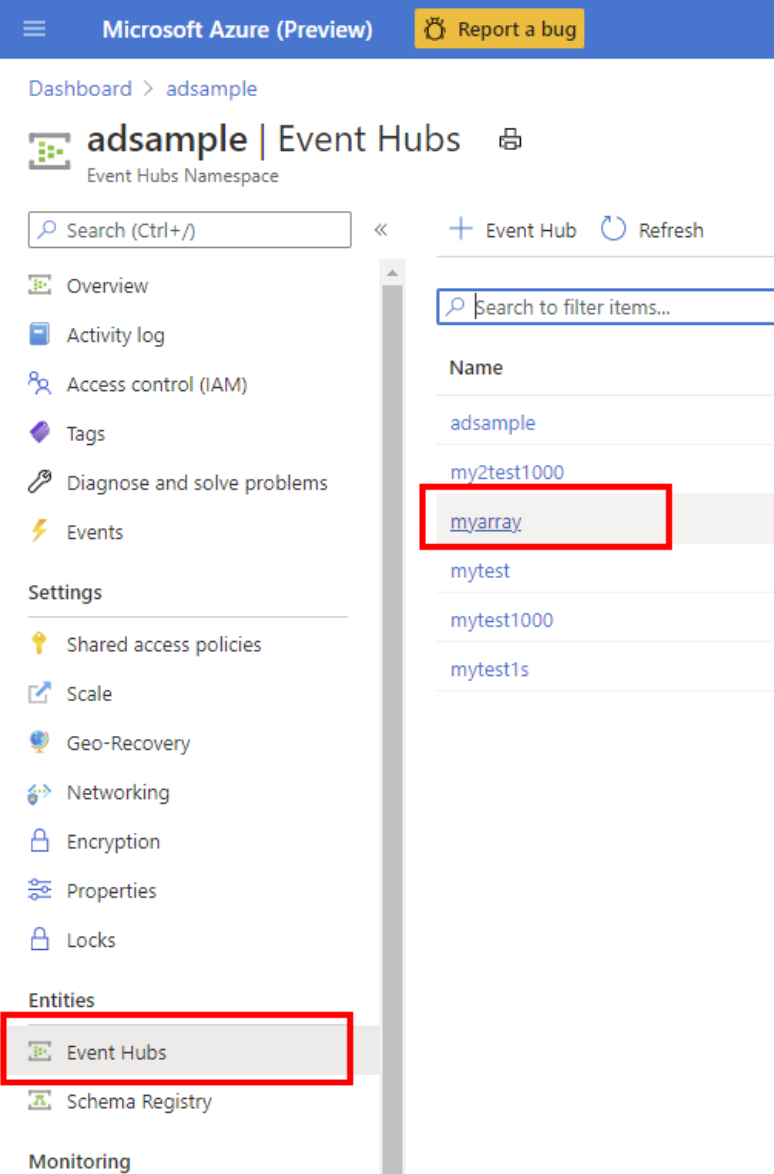

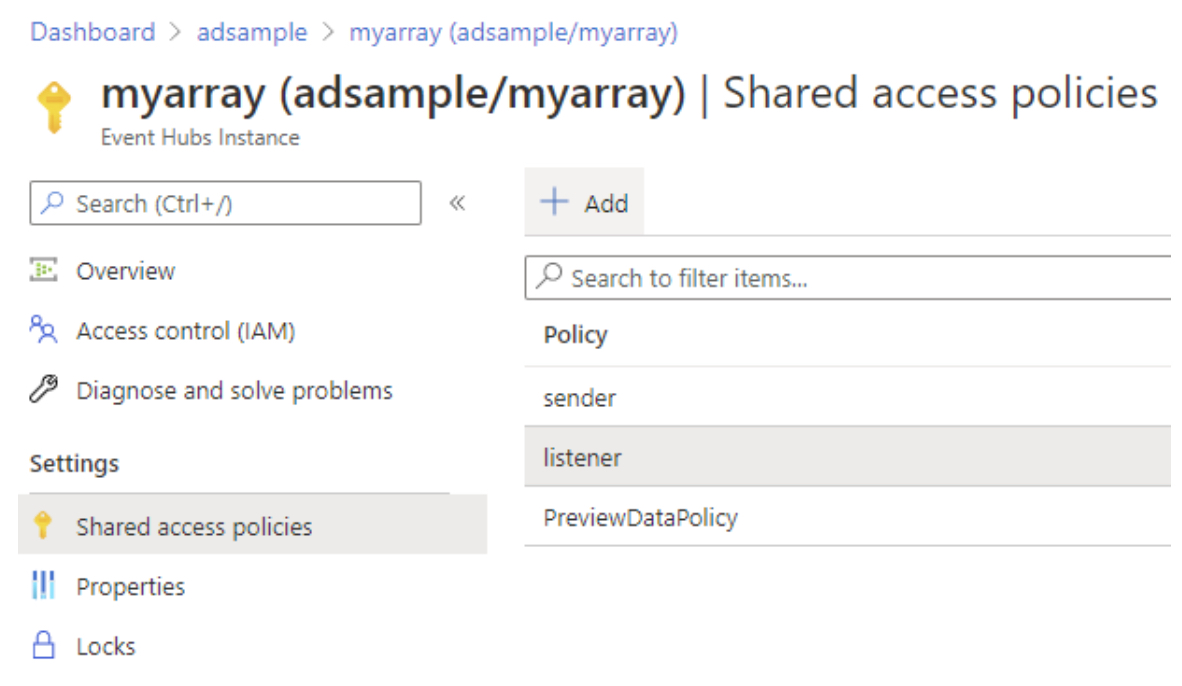

Připojovací řetězec: Přejděte do instance služby Event Hubs. Pak přidejte novou zásadu nebo zvolte existující zásady sdíleného přístupu. Zkopírujte připojovací řetězec na místním panelu.

Tady je příklad připojovací řetězec:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Skupina příjemců: Skupina příjemců je zobrazení (stav, pozice nebo posun) celého centra událostí. Najdete ho v nabídce Skupiny příjemců instance služby Azure Event Hubs. Skupina příjemců může obsluhovat pouze jeden datový kanál. Vytvořte novou skupinu příjemců pro každý datový kanál.

Časové razítko (volitelné): Služba Metrics Advisor používá časové razítko služby Event Hubs jako časové razítko události, pokud zdroj dat uživatele neobsahuje pole časového razítka. Pole časového razítka je volitelné. Pokud není vybrán žádný sloupec časového razítka, služba jako časové razítko použije čas zařazení do fronty.

Pole časového razítka se musí shodovat s jedním z těchto dvou formátů:

YYYY-MM-DDTHH:MM:SSZ- Počet sekund nebo milisekund od epochy

1970-01-01T00:00:00Z.

Časové razítko se zarovná doleva k členitosti. Pokud je

2019-01-01T00:03:00Znapříklad časové razítko , členitost je 5 minut a metrika Advisor zarovná časové razítko na2019-01-01T00:00:00Z. Pokud je2019-01-01T00:10:00Zčasové razítko události, použije Advisor časové razítko přímo bez zarovnání.

Protokoly Azure Monitoru

Protokoly služby Azure Monitor mají následující typy ověřování: základní, instanční objekt a instanční objekt ze služby Key Vault.

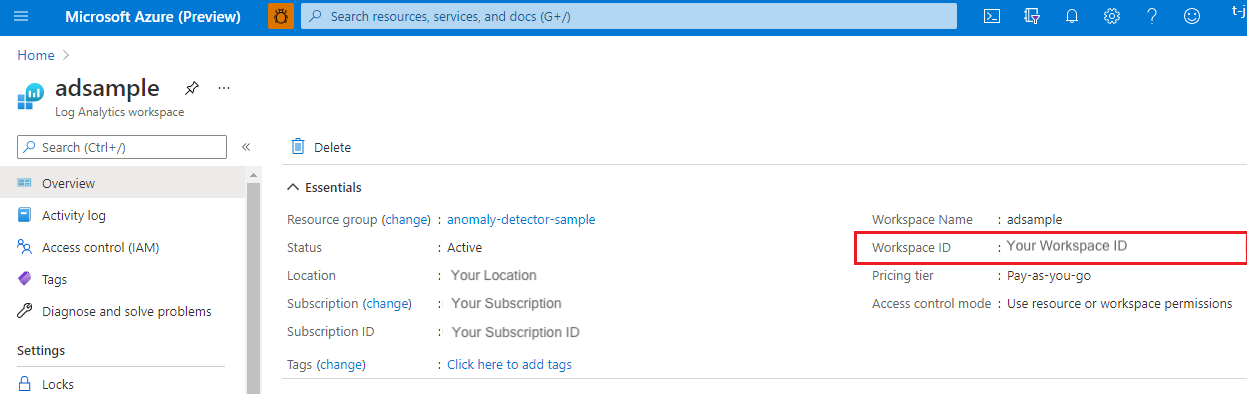

Základní: Musíte vyplnit ID tenanta, ID klienta, tajný klíč klienta a ID pracovního prostoru. Pokud chcete získat ID tenanta, ID klienta a tajný klíč klienta, přečtěte si téma Registrace aplikace nebo webového rozhraní API. ID pracovního prostoru najdete na webu Azure Portal.

Instanční objekt: Instanční objekt je konkrétní instance vytvořená z objektu aplikace a dědí určité vlastnosti z objektu aplikace. Instanční objekt se vytvoří v každém tenantovi, kde se aplikace používá, a odkazuje na globálně jedinečný objekt aplikace. Instanční objekt definuje, co může aplikace ve skutečnosti dělat v konkrétním tenantovi, kdo má přístup k aplikaci a k jakým prostředkům má aplikace přístup.

Krok 1: Vytvoření a registrace aplikace Microsoft Entra a jeho autorizace pro přístup k databázi Další informace najdete v tématu Vytvoření registrace aplikace Microsoft Entra.

Krok 2: Přiřazení rolí

Na webu Azure Portal přejděte do služby Účty úložiště.

Vyberte Řízení přístupu (IAM).

Vyberte + Přidat a pak v nabídce vyberte Přidat přiřazení role.

Nastavte pole Vybrat na název aplikace Microsoft Entra a nastavte roli na Přispěvatel dat objektů blob služby Storage. Pak vyberte Uložit.

Krok 3: Vytvoření entity přihlašovacích údajů v nástroji Metrics Advisor, abyste mohli tuto entitu zvolit při přidávání datového kanálu pro typ ověřování instančního objektu.

Instanční objekt ze služby Key Vault: Key Vault pomáhá chránit kryptografické klíče a tajné hodnoty, které cloudové aplikace a služby používají. Pomocí služby Key Vault můžete šifrovat klíče a tajné hodnoty. Nejprve vytvořte instanční objekt a pak uložte instanční objekt do trezoru klíčů. Další podrobnosti najdete v tématu Vytvoření entity přihlašovacích údajů pro instanční objekt ze služby Key Vault.

Dotaz: Zadejte dotaz. Další informace najdete v tématu Dotazy protokolu ve službě Azure Monitor.

Ukázkový dotaz:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Další informace najdete v kurzu psaní platného dotazu.

Azure SQL Database | SQL Server

Připojovací řetězec: Typy ověřování pro Azure SQL Database a SQL Server jsou základní, spravovaná identita, azure SQL připojovací řetězec, instanční objekt a instanční objekt z trezoru klíčů.

Základní: Nástroj Metrics Advisor přijímá ADO.NET styl připojovací řetězec pro zdroj dat SQL Serveru. Tady je příklad připojovací řetězec:

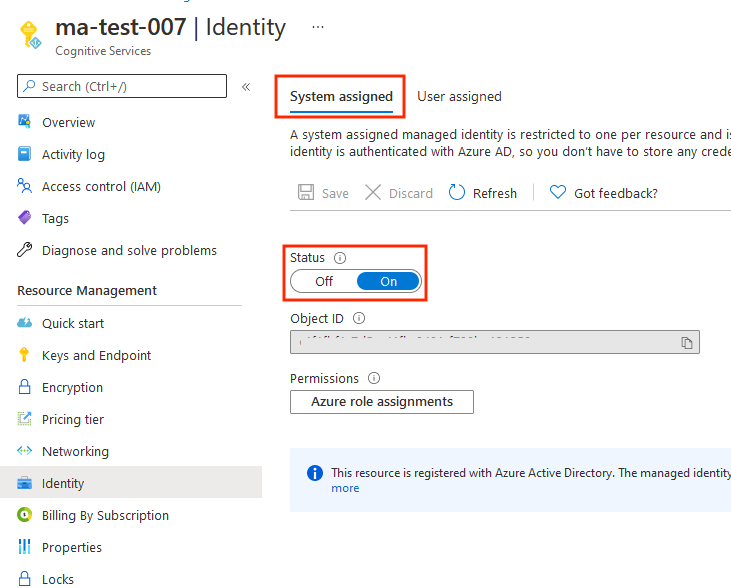

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Spravovaná identita: Spravovaná identita prostředků Azure může autorizovat přístup k datům objektů blob a front. Používá k tomu přihlašovací údaje Microsoft Entra z aplikací běžících na virtuálních počítačích Azure, aplikacích funkcí, škálovacích sadách virtuálních počítačů a dalších službách. Pomocí spravované identity pro prostředky Azure a ověřování Microsoft Entra se můžete vyhnout ukládání přihlašovacích údajů do aplikací, které běží v cloudu. Pokud chcete povolit spravovanou entitu, postupujte takto:

Povolení spravované identity přiřazené systémem je prostředí jedním kliknutím. Na webu Azure Portal přejděte pro pracovní prostor Advisoru pro metriky do části Nastavení>přiřazeného systému identit.> Pak nastavte stav jako zapnutý.

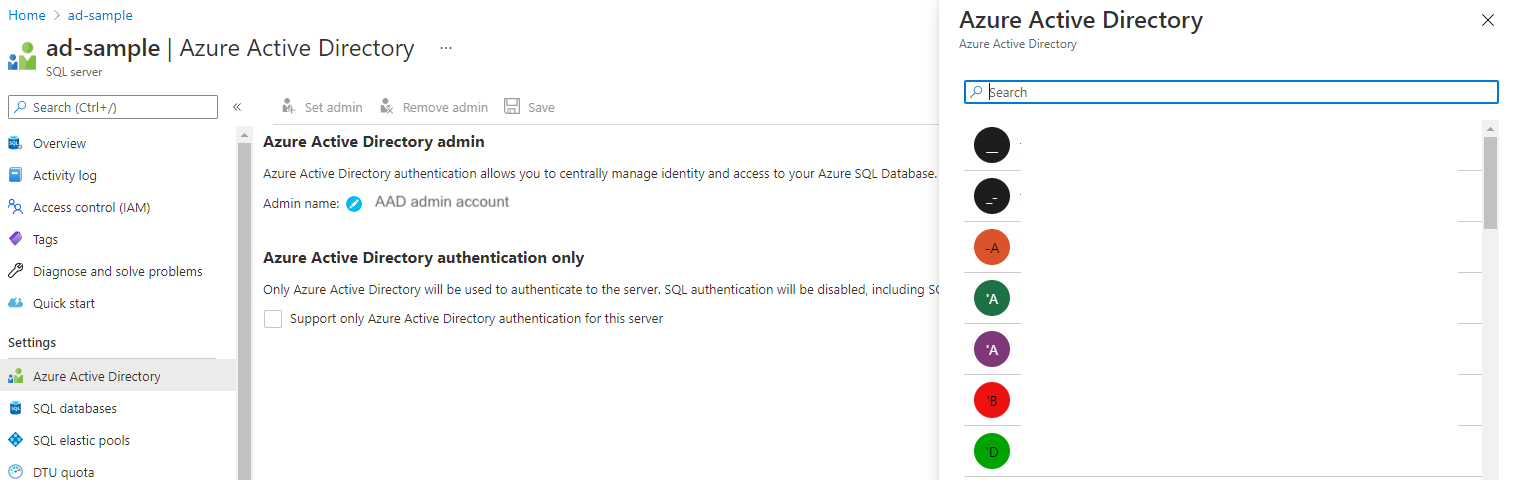

Povolte ověřování Microsoft Entra. Na webu Azure Portal přejděte pro váš zdroj dat do nastavení>správce Active Directory. Vyberte Nastavit správce a vyberte uživatelský účet Microsoft Entra, který se má stát správcem serveru. Pak zvolte Vybrat.

Povolení spravované identity v Advisoru pro metriky Dotaz můžete upravit v nástroji pro správu databáze nebo na webu Azure Portal.

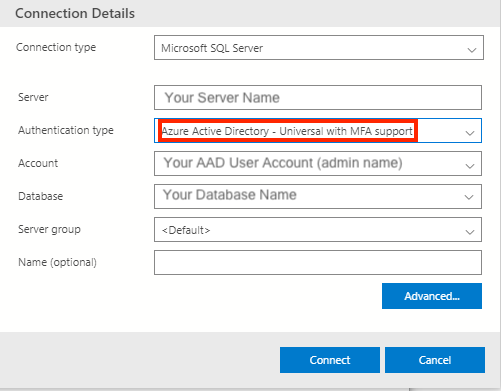

Nástroj pro správu: V nástroji pro správu databáze vyberte Active Directory – Univerzální s podporou vícefaktorového ověřování v poli ověřování. Do pole Uživatelské jméno zadejte název účtu Microsoft Entra, který jste nastavili jako správce serveru v kroku 2. Může to být

test@contoso.comnapříklad .

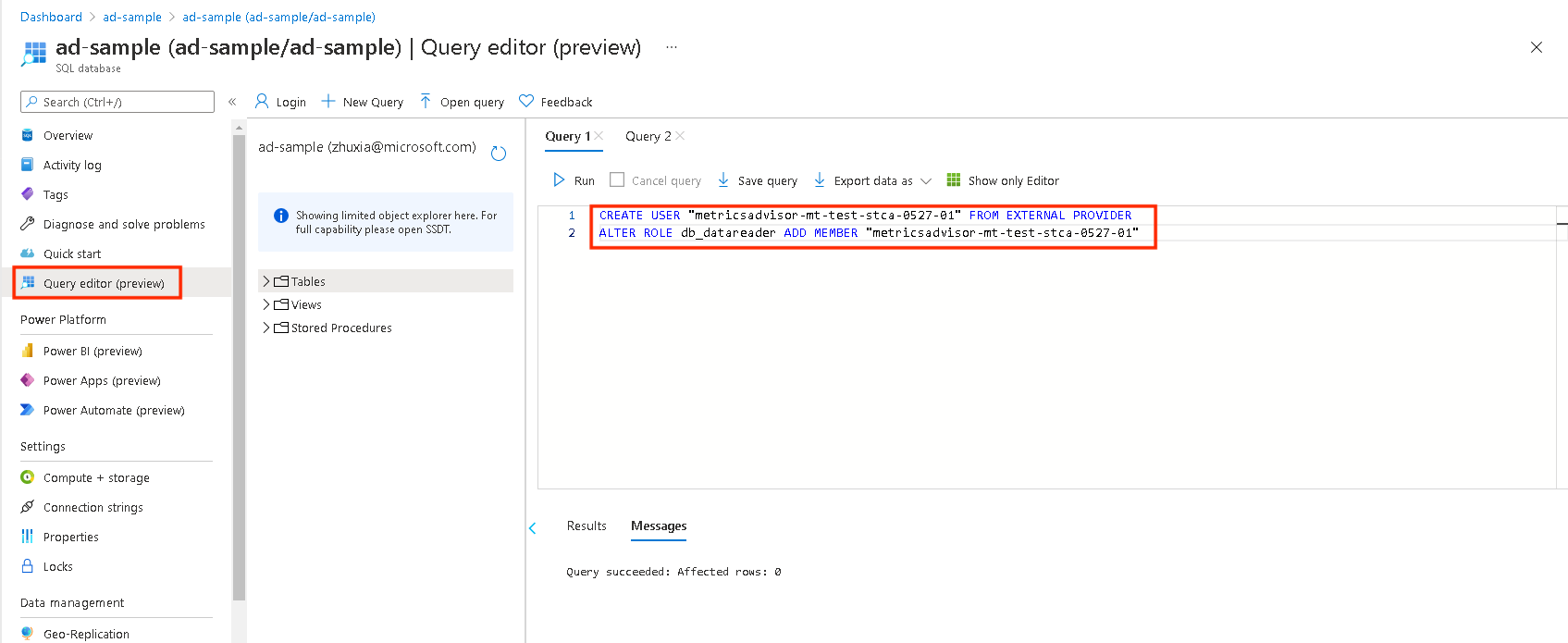

Azure Portal: V databázi SQL vyberte Editor dotazů a přihlaste se k účtu správce.

Pak v okně dotazu spusťte následující příkaz (všimněte si, že se jedná o stejnou metodu nástroje pro správu):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Poznámka:

Jedná se

MI Nameo název spravované identity v nástroji Metrics Advisor (pro instanční objekt by měl být nahrazen názvem instančního objektu). Další informace najdete v tématu Autorizace se spravovanou identitou.Tady je příklad připojovací řetězec:

Data Source=<Server>;Initial Catalog=<Database>

Azure SQL připojovací řetězec:

Tady je příklad připojovací řetězec:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Instanční objekt: Instanční objekt je konkrétní instance vytvořená z objektu aplikace a dědí určité vlastnosti z objektu aplikace. Instanční objekt se vytvoří v každém tenantovi, kde se aplikace používá, a odkazuje na globálně jedinečný objekt aplikace. Instanční objekt definuje, co může aplikace ve skutečnosti dělat v konkrétním tenantovi, kdo má přístup k aplikaci a k jakým prostředkům má aplikace přístup.

Krok 1: Vytvoření a registrace aplikace Microsoft Entra a jeho autorizace pro přístup k databázi Další informace najdete v tématu Vytvoření registrace aplikace Microsoft Entra.

Krok 2: Postupujte podle kroků popsaných dříve ve spravované identitě na SQL Serveru.

Krok 3: Vytvoření entity přihlašovacích údajů v nástroji Metrics Advisor, abyste mohli tuto entitu zvolit při přidávání datového kanálu pro typ ověřování instančního objektu.

Tady je příklad připojovací řetězec:

Data Source=<Server>;Initial Catalog=<Database>Instanční objekt ze služby Key Vault: Key Vault pomáhá chránit kryptografické klíče a tajné hodnoty, které cloudové aplikace a služby používají. Pomocí služby Key Vault můžete šifrovat klíče a tajné hodnoty. Nejprve vytvořte instanční objekt a pak uložte instanční objekt do trezoru klíčů. Další podrobnosti najdete v tématu Vytvoření entity přihlašovacích údajů pro instanční objekt ze služby Key Vault. Svoje připojovací řetězec najdete také v prostředku Azure SQL Serveru v připojovacích řetězcích nastavení>.

Tady je příklad připojovací řetězec:

Data Source=<Server>;Initial Catalog=<Database>

Dotaz: Pomocí dotazu SQL můžete získat a formulovat data do vícerozměrných dat časových řad. Pomocí dotazu a

@IntervalEndv dotazu můžete@IntervalStartzískat očekávanou hodnotu metrik v intervalu. Měly by být formátovány takto:yyyy-MM-ddTHH:mm:ssZ.Ukázkový dotaz:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Azure Table Storage

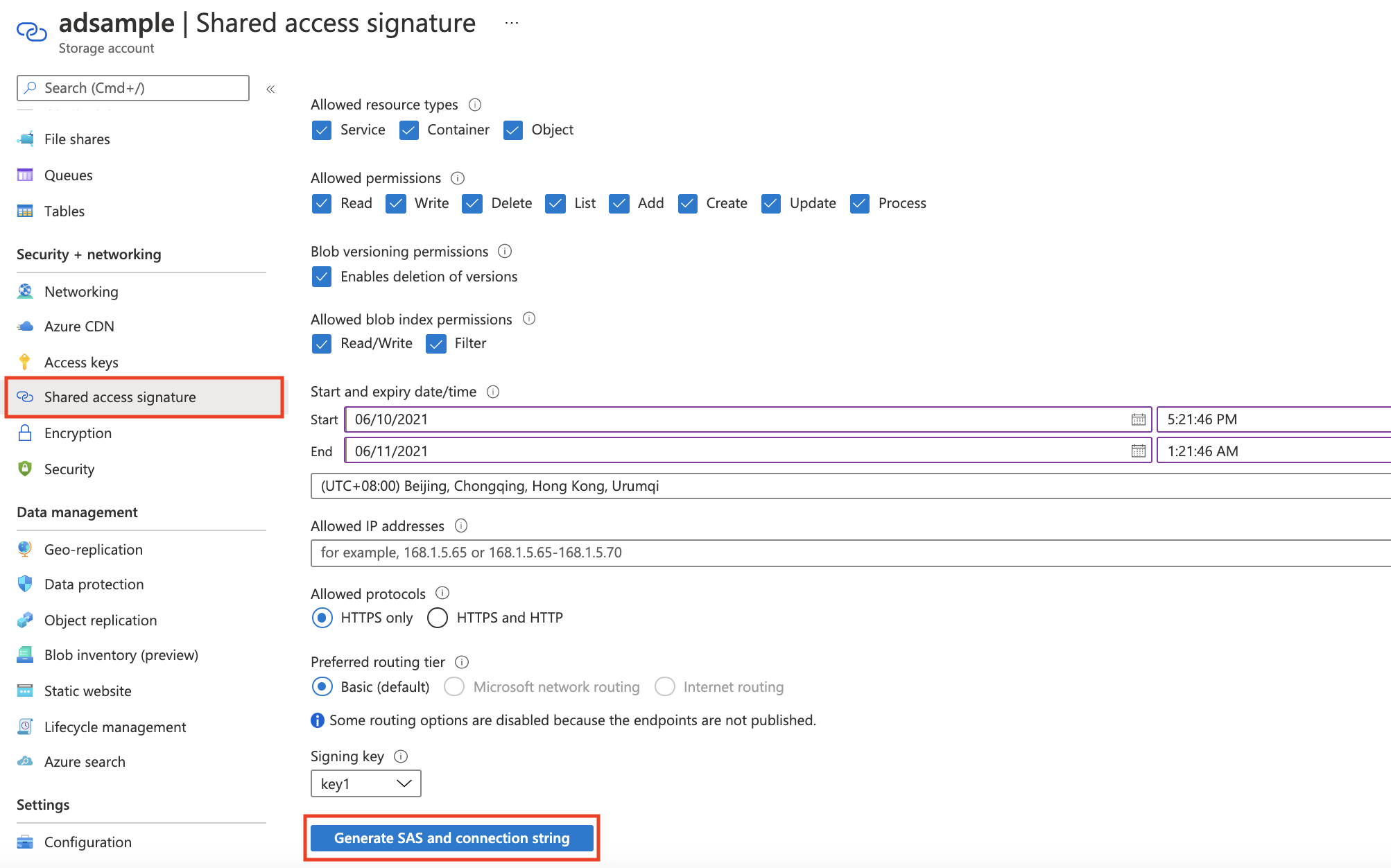

Připojovací řetězec: Vytvořte adresu URL sdíleného přístupového podpisu (SAS) a vyplňte ji zde. Nejjednodušší způsob, jak vygenerovat adresu URL SAS, je použití webu Azure Portal. Nejprve v části Nastavení přejděte na účet úložiště, ke který chcete získat přístup. Pak vyberte Sdílený přístupový podpis. Zaškrtněte políčka Tabulka a objekt a pak vyberte Vygenerovat SAS a připojovací řetězec. V pracovním prostoru Metrics Advisor zkopírujte a vložte adresu URL SAS služby Table Service do textového pole.

Název tabulky: Zadejte tabulku, na které se má dotazovat. Najdete ho v instanci účtu úložiště Azure. V části Table Service vyberte Tabulky.

Dotaz: Pomocí dotazu a

@IntervalEndv dotazu můžete@IntervalStartzískat očekávanou hodnotu metrik v intervalu. Měly by být formátovány takto:yyyy-MM-ddTHH:mm:ssZ.Ukázkový dotaz:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Další informace najdete v kurzu psaní platného dotazu.

InfluxDB (InfluxQL)

Připojovací řetězec: připojovací řetězec pro přístup k influxDB.

Databáze: Databáze, na které se chcete dotazovat.

Dotaz: Dotaz pro získání a formulování dat do vícerozměrných dat časových řad pro příjem dat.

Ukázkový dotaz:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Další informace najdete v kurzu psaní platného dotazu.

- Uživatelské jméno: Toto je volitelné pro ověřování.

- Heslo: Toto je volitelné pro ověřování.

MongoDB

Připojovací řetězec: připojovací řetězec pro přístup k MongoDB.

Databáze: Databáze, na které se chcete dotazovat.

Dotaz: Příkaz k získání a formulaci dat do multidimenzionálních dat časových řad pro příjem dat. Ověřte příkaz v db.runCommand().

Ukázkový dotaz:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Připojovací řetězec: připojovací řetězec pro přístup k Databázi MySQL.

Dotaz: Dotaz pro získání a formulování dat do vícerozměrných dat časových řad pro příjem dat.

Ukázkový dotaz:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndDalší informace najdete v kurzu psaní platného dotazu.

PostgreSQL

Připojovací řetězec: připojovací řetězec pro přístup k databázi PostgreSQL.

Dotaz: Dotaz pro získání a formulování dat do vícerozměrných dat časových řad pro příjem dat.

Ukázkový dotaz:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndDalší informace najdete v kurzu psaní platného dotazu.

Další kroky

- Zatímco čekáte na příjem dat metrik do systému, přečtěte si, jak spravovat konfigurace datových kanálů.

- Při ingestování dat metrik můžete nakonfigurovat metriky a doladit konfiguraci detekce.