Kurz: Konfigurace privátního přístupu Zscaler pomocí Azure Active Directory B2C

V tomto kurzu se dozvíte, jak integrovat ověřování Azure Active Directory B2C (Azure AD B2C) se Zscaler Private Access (ZPA). ZPA je zabezpečený přístup k privátním aplikacím a prostředkům založeným na zásadách bez režijních nákladů nebo bezpečnostních rizik virtuální privátní sítě (VPN). Zabezpečený hybridní přístup Zscaler v kombinaci s Azure AD B2C snižuje prostor pro útoky na aplikace určené uživatelům.

Další informace: Přejděte na Zscaler a vyberte Produkty & Řešení, Produkty.

Požadavky

Než začnete, budete potřebovat:

- Předplatné Azure

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Předplatné ZPA

- Přejděte na Azure Marketplace, Zscaler Private Access

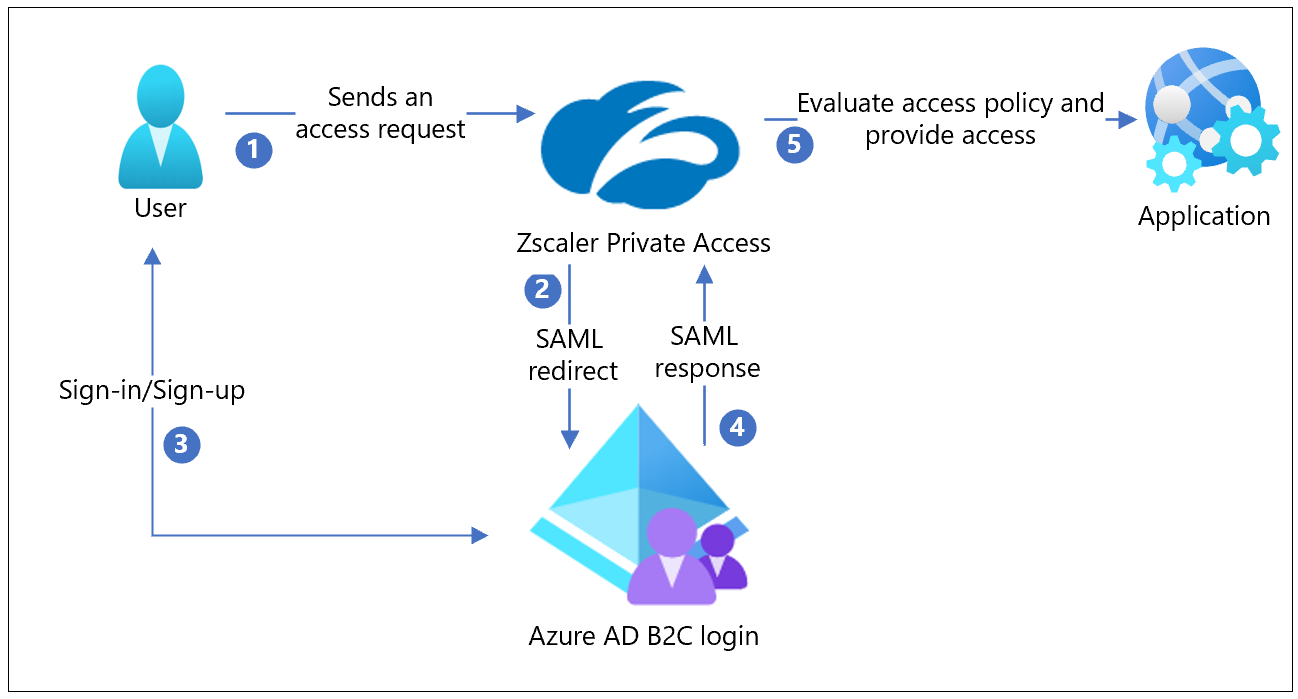

Popis scénáře

Integrace ZPA zahrnuje následující komponenty:

- Azure AD B2C – zprostředkovatel identity, který ověřuje přihlašovací údaje uživatele

- ZPA – Zabezpečení webových aplikací vynucením přístupu nulová důvěra (Zero Trust)

- Webová aplikace – hostuje přístup uživatelů služby.

Následující diagram znázorňuje integraci ZPA s Azure AD B2C.

- Uživatel přijde na portál ZPA nebo do aplikace pro přístup k prohlížeči ZPA, aby požádal o přístup.

- ZPA shromažďuje atributy uživatelů. ZPA provede přesměrování SAML na přihlašovací stránku Azure AD B2C.

- Noví uživatelé se zaregistrují a vytvoří účet. Aktuální uživatelé se přihlašují pomocí přihlašovacích údajů. Azure AD B2C ověřuje identitu uživatele.

- Azure AD B2C přesměruje uživatele na ZPA pomocí kontrolního výrazu SAML, který ZPA ověří. ZPA nastaví kontext uživatele.

- ZPA vyhodnocuje zásady přístupu. Žádost je povolená nebo není.

Onboarding do ZPA

V tomto kurzu se předpokládá, že je ZPA nainstalovaný a spuštěný.

Pokud chcete začít používat ZPA, přejděte na help.zscaler.com podrobného průvodce konfigurací ZPA.

Integrace ZPA s Azure AD B2C

Konfigurace Azure AD B2C jako zprostředkovatele identity ve ZPA

Nakonfigurujte Azure AD B2C jako zprostředkovatele identity na ZPA.

Další informace najdete v tématu Konfigurace zprostředkovatele identity pro jednotné přihlašování.

Přihlaste se k portálu Správa ZPA.

Přejděte do části Správa>Konfigurace zprostředkovatele identity.

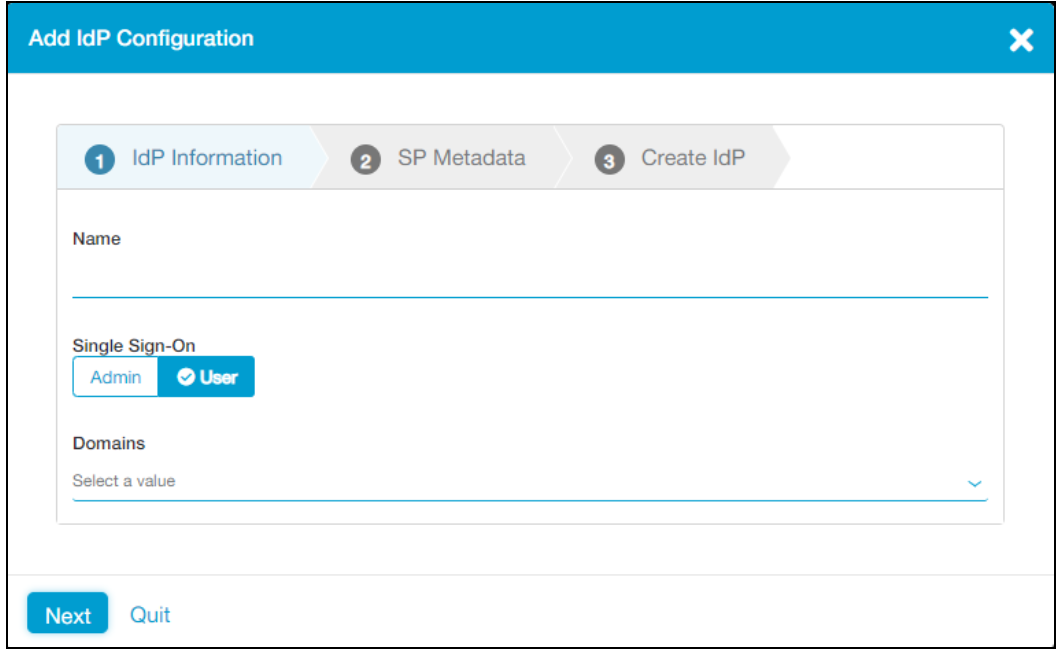

Vyberte Přidat konfiguraci zprostředkovatele identity.

Zobrazí se podokno Přidat konfiguraci zprostředkovatele identity.

Vyberte kartu Informace o zprostředkovateli identity .

Do pole Název zadejte Azure AD B2C.

V části Jednotné přihlašování vyberte Uživatel.

V rozevíracím seznamu Domény vyberte domény ověřování, které chcete přidružit k zprostředkovateli identity.

Vyberte Další.

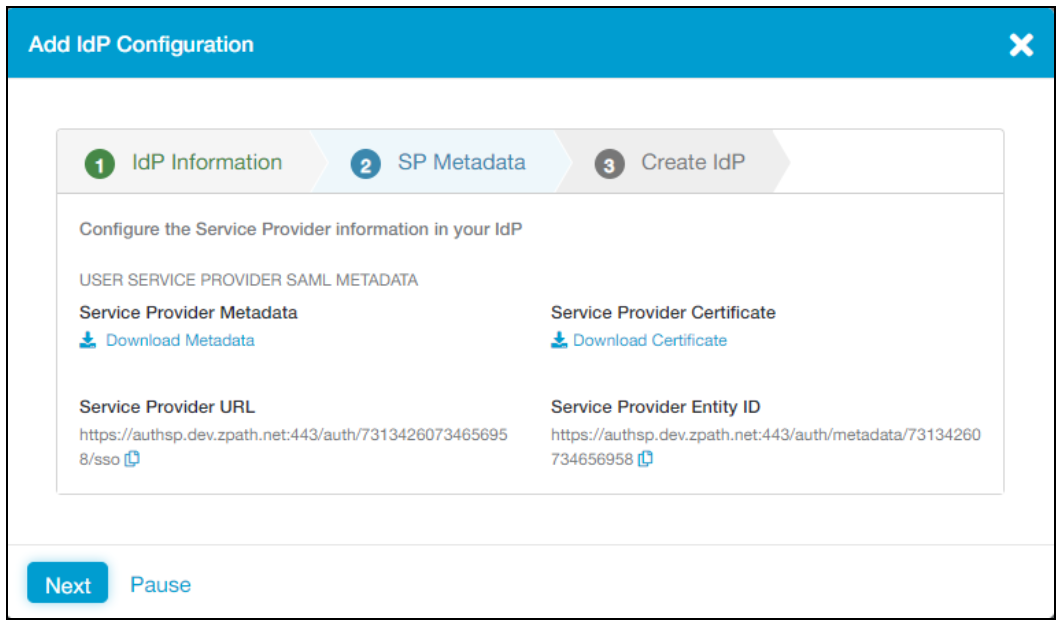

Vyberte kartu Metadata služby SP .

V části Adresa URL poskytovatele služeb zkopírujte hodnotu, kterou chcete použít později.

V části ID entity poskytovatele služeb zkopírujte hodnotu uživateli později.

Vyberte Pozastavit.

Konfigurace vlastních zásad v Azure AD B2C

Důležité

Pokud jste nenakonfigurovali vlastní zásady, nakonfigurujte vlastní zásady v Azure AD B2C.

Další informace najdete v tématu Kurz: Vytváření toků uživatelů a vlastních zásad v Azure Active Directory B2C.

Registrace ZPA jako aplikace SAML v Azure AD B2C

Během registrace v části Nahrání zásad zkopírujte adresu URL metadat SAML zprostředkovatele identity, kterou používá Azure AD B2C, abyste ji mohli použít později.

Postupujte podle pokynů, dokud nenakonfigurujte aplikaci v Azure AD B2C.

V kroku 4.2 aktualizujte vlastnosti manifestu aplikace.

- Jako identifikátorUris zadejte ID entity poskytovatele služeb, které jste zkopírovali.

- V případě samlMetadataUrl přeskočte tuto položku.

- Jako replyUrlsWithType zadejte adresu URL poskytovatele služeb, kterou jste zkopírovali.

- V případě logoutUrl přeskočte tuto položku.

Zbývající kroky nejsou povinné.

Extrakce metadat SAML zprostředkovatele identity z Azure AD B2C

Získejte adresu URL metadat SAML v následujícím formátu:

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

Poznámka

<tenant-name>je váš tenant Azure AD B2C a <policy-name> je to vlastní zásada SAML, kterou jste vytvořili.

Adresa URL může být: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata.

- Otevřete webový prohlížeč.

- Přejděte na adresu URL metadat SAML.

- Klikněte pravým tlačítkem myši na stránku.

- Vyberte Uložit jako.

- Uložte soubor do počítače, abyste ho mohli použít později.

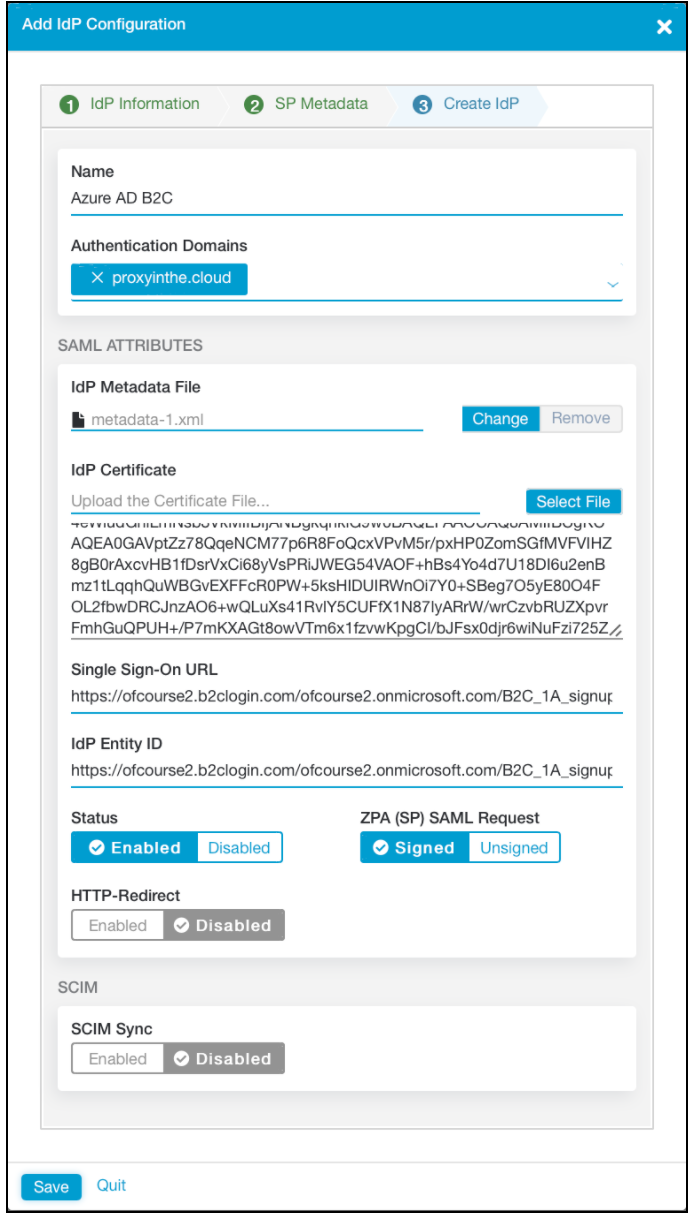

Dokončení konfigurace zprostředkovatele identity na ZPA

Dokončení konfigurace zprostředkovatele identity:

Přejděte na portál Správa ZPA.

Vyberte Správa>Konfigurace zprostředkovatele identity.

Vyberte zprostředkovatele identity, který jste nakonfigurovali, a pak vyberte Pokračovat.

V podokně Přidat konfiguraci zprostředkovatele identity vyberte kartu Vytvořit zprostředkovatele identity .

V části Soubor metadat zprostředkovatele identity nahrajte soubor metadat, který jste uložili.

V části Stav ověřte, že konfigurace je Povolená.

Vyberte Uložit.

Testování řešení

Pokud chcete ověřit ověřování SAML, přejděte na uživatelský portál ZPA nebo aplikaci pro přístup do prohlížeče a otestujte proces registrace nebo přihlášení.