Kurz: Konfigurace IDEMIA Mobile ID pomocí Azure Active Directory B2C

Než začnete

Azure Active Directory B2C (Azure AD B2C) umožňuje definovat interakci uživatelů s aplikacemi dvěma způsoby: předdefinované toky uživatelů nebo konfigurovatelné vlastní zásady. Viz Přehled toků uživatelů a vlastních zásad.

Integrace Azure AD B2C s IDEMIA Mobile ID

Idemia poskytuje biometrické ověřovací služby, jako je face ID a otisky prstů, což snižuje podvody a opakované použití přihlašovacích údajů. Díky mobilnímu ID mají občané jako doplněk k fyzickému ID výhod důvěryhodného digitálního ID vydaného vládou. Mobilní ID ověřuje identitu pomocí vlastního PIN kódu, dotykového ID nebo FACE ID. Občané kontrolují svou identitu sdílením informací potřebných pro transakci. Mnoho státních oddělení motorových vozidel (DMV) používá mobilní ID.

Další informace najdete na idemia.com: IDEMIA

Popis scénáře

Integrace mobile ID zahrnuje následující komponenty:

-

Azure AD B2C – autorizační server, který ověřuje přihlašovací údaje uživatele

- Označuje se také jako zprostředkovatel identity (IdP).

- IDEMIA Mobile ID – zprostředkovatel OpenID Connect (OIDC) nakonfigurovaný jako externí poskytovatel Azure AD B2C

-

Aplikace IDEMIA Mobile ID – digitální verze řidičského průkazu nebo státem vydaného ID v aplikaci na telefonu

- Viz IDEMIA Mobile ID.

Mobile ID je digitalizovaný identifikační dokument, přenosný token mobilní identity, který zobrazení dynamické správy používají k ověření jednotlivých identit. Podepsané digitalizované ID je uložené na mobilních telefonech uživatelů jako identita na hraničních zařízeních. Podepsané přihlašovací údaje usnadňují přístup ke službám identity, jako je doklad o věku, finanční znalosti zákazníka, přístup k účtu atd.

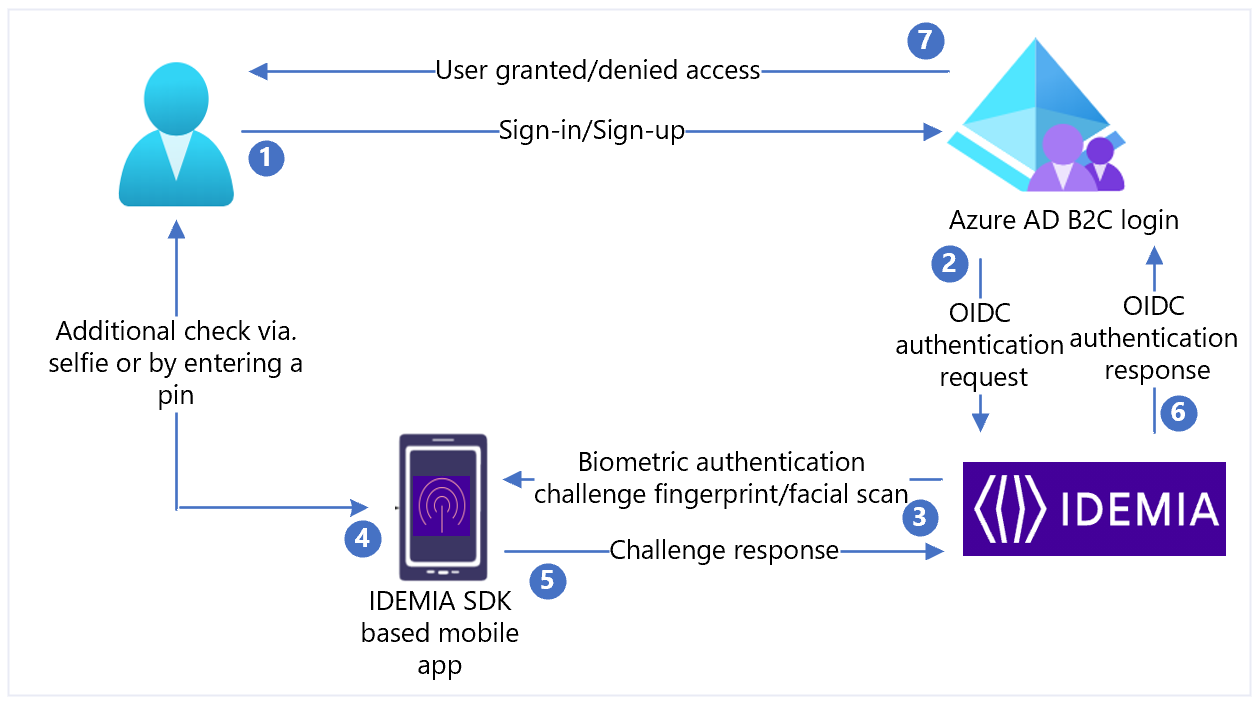

Následující diagram znázorňuje toky uživatelů pro registraci a přihlašování pomocí mobilního ID.

- Uživatel navštíví přihlašovací stránku Azure AD B2C (přijímající strana) se svým zařízením a mobilním ID, aby provedl transakci.

- Azure AD B2C provede kontrolu ID. Přesměruje uživatele na směrovač IDEMIA s tokem autorizačního kódu OIDC.

- Směrovač odešle do mobilní aplikace uživatele biometrické výzvy s podrobnostmi žádosti o ověření a autorizaci.

- V závislosti na zabezpečení se uživateli může zobrazit výzva k zadání dalších podrobností: zadání PIN kódu, pořízení živého selfie nebo obojí.

- Ověřovací odpověď poskytuje doklad o vlastnictví, přítomnosti a souhlasu. Odpověď se vrátí do směrovače.

- Směrovač ověří informace o uživateli a odpoví na Azure AD B2C s výsledkem.

- Uživateli byl udělen nebo odepřen přístup.

Povolit mobilní ID

Pokud chcete začít, přejděte na stránku idemia.com Kontakt a požádejte o ukázku. V textovém poli formuláře žádosti uveďte svůj zájem o integraci Azure AD B2C.

Integrace mobilního ID s Azure AD B2C

V následujících částech se připravte na integrační procesy a proveďte je.

Požadavky

Na začátek budete potřebovat:

Přístup k uživatelům s přihlašovacími údaji mobilního ID vydaného státem USA (mID)

- Nebo během testovací fáze, mID demo aplikace z IDEMIA

Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

Tenant Azure AD B2C propojený s předplatným Azure

Vaše firemní webová aplikace zaregistrovaná v tenantovi Azure AD B2C

- Pro účely testování nakonfigurujte https://jwt.mswebovou aplikaci Microsoftu s dekódovaným obsahem tokenu.

Poznámka

Obsah tokenu neopustí váš prohlížeč.

Odeslání aplikace předávající strany pro mID

Během integrace mobilního ID jsou k dispozici následující informace.

| Vlastnost | Popis |

|---|---|

| Název aplikace | Azure AD B2C nebo jiný název aplikace |

| Client_ID | Jedinečný identifikátor od zprostředkovatele identity (IdP) |

| Tajný klíč klienta | Heslo, které aplikace předávající strany používá k ověřování pomocí zprostředkovatele identity IDEMIA |

| Koncový bod metadat | Adresa URL odkazující na dokument konfigurace vystavitele tokenu, označovaný také jako známý koncový bod konfigurace OpenID |

| Identifikátory URI pro přesměrování | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespNapříklad https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp.Pokud používáte vlastní doménu, zadejte https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Identifikátory URI přesměrování po odhlášení | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logoutOdešlete žádost o odhlášení. |

Poznámka

ID klienta a tajný klíč klienta budete potřebovat později ke konfiguraci zprostředkovatele identity v Azure AD B2C.

Vytvoření klíče zásad

Uložte si označený tajný klíč klienta IDEMIA ve svém tenantovi Azure AD B2C. Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k webu Azure Portal.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná vyhledejte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Na stránce Přehled vyberte Architektura prostředí identit.

- Vyberte Klíče zásad.

- Vyberte Přidat.

- V části Možnosti zvolte Ručně.

- Zadejte Název klíče zásad. Například,

IdemiaAppSecret. PředponaB2C_1A_se přidá k názvu klíče. - Do pole Tajné zadejte tajný klíč klienta, který jste si poznamenali.

- V části Použití klíče vyberte Podpis.

- Vyberte Vytvořit.

Konfigurace mobilního ID jako externího zprostředkovatele identity

Pokud chcete uživatelům povolit přihlašování pomocí mobilního ID, definujte IDEMIA jako poskytovatele deklarací identity. Tato akce zajistí, že Azure AD B2C komunikuje prostřednictvím koncového bodu, který poskytuje deklarace identity, Azure AD B2C používá k ověření ověřování uživatelů pomocí biometrie.

Pokud chcete definovat IDEMIA jako zprostředkovatele deklarací identity, přidejte ho do elementu ClaimsProvider v souboru rozšíření zásad.

<TechnicalProfile Id="Idemia-Oauth2">

<DisplayName>IDEMIA</DisplayName>

<Description>Login with your IDEMIA identity</Description>

<Protocol Name="OAuth2" />

<Metadata>

<Item Key="METADATA">https://idp.XXXX.net/oxauth/.well-known/openid-configuration</Item>

<!-- Update the Client ID below to the Application ID -->

<Item Key="client_id">00001111-aaaa-2222-bbbb-3333cccc4444</Item>

<Item Key="response_types">code</Item>

<Item Key="scope">openid id_basic mt_scope</Item>

<Item Key="response_mode">form_post</Item>

<Item Key="HttpBinding">POST</Item>

<Item Key="UsePolicyInRedirectUri">false</Item>

<Item Key="token_endpoint_auth_method">client_secret_basic</Item>

<Item Key="ClaimsEndpoint">https://idp.XXXX.net/oxauth/restv1/userinfo</Item>

<Item Key="ValidTokenIssuerPrefixes">https://login.microsoftonline.com/</Item>

</Metadata>

<CryptographicKeys>

<Key Id="client_secret" StorageReferenceId="B2C_1A_IdemiaAppSecret" />

</CryptographicKeys>

<InputClaims>

<InputClaim ClaimTypeReferenceId="acr" PartnerClaimType="acr_values" DefaultValue="loa-2" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="firstName1" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="lastName1" />

<OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" />

<OutputClaim ClaimTypeReferenceId="identityProvider" DefaultValue="idemia" />

<OutputClaim ClaimTypeReferenceId="documentId" />

<OutputClaim ClaimTypeReferenceId="address1" />

</OutputClaims>

<OutputClaimsTransformations>

<OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" />

<OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" />

<OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" />

<OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" />

</OutputClaimsTransformations>

<UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" />

</TechnicalProfile>

Nastavte client_id na ID aplikace z registrace aplikace.

| Vlastnost | Popis |

|---|---|

| Obor | Pro OpenID Connect (OIDC) je minimálním požadavkem nastavený parametr oboru na openid. Připojte další obory jako seznam oddělený mezerami. |

| redirect_uri | V tomto umístění odešle uživatelský agent autorizační kód Azure AD B2C. |

| response_type | Pro tok autorizačního kódu vyberte kód. |

| acr_values | Tento parametr řídí metody ověřování, které musí uživatel provádět během ověřování. |

Vyberte jednu z následujících hodnot:

| Hodnota parametru | Vliv na proces ověřování uživatelů |

|---|---|

loa-2 |

Pouze vícefaktorové ověřování založené na kryptografických Microsoft Entra |

loa-3 |

Vícefaktorové ověřování založené na kryptografických datech a další faktor |

loa-4 |

Vícefaktorové ověřování založené na kryptografii a uživatel provádí pin a biometrické ověřování |

Koncový bod /userinfo poskytuje deklarace identity pro obory požadované v žádosti o autorizaci. <Pro mt_scope> jsou mezi dalšími položkami deklarace identity, jako je jméno, příjmení a číslo řidičského průkazu. Deklarace identity nastavené pro obor se publikují v části scope_to_claims_mapping rozhraní API pro zjišťování. Azure AD B2C požaduje deklarace identity z koncového bodu deklarací identity a vrátí je v elementu OutputClaims. Možná budete muset namapovat název deklarace identity ve vaší zásadě na název v zprostředkovateli identity. V elementu ClaimSchema definujte typ deklarace identity:

<ClaimType Id="documentId">

<DisplayName>documentId</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address1">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

Přidání cesty uživatele

Pro tyto pokyny je zprostředkovatele identity nastavený, ale není na žádné přihlašovací stránce. Pokud nemáte vlastní cestu uživatele, zkopírujte cestu uživatele šablony.

- V úvodním balíčku otevřete

TrustFrameworkBase.xmlsoubor. - Vyhledejte a zkopírujte obsah elementu

UserJourneys, který obsahujeID=SignUpOrSignIn. - Otevřete třídu

TrustFrameworkExtensions.xml. - Vyhledejte element UserJourneys . Pokud žádný prvek neexistuje, přidejte ho.

- Vložte obsah elementu UserJourney jako podřízený prvek UserJourneys.

- Přejmenujte ID cesty uživatele. Například,

ID=CustomSignUpSignIn.

Přidání zprostředkovatele identity k cestě uživatele

Pokud existuje cesta uživatele, přidejte do ní nového zprostředkovatele identity. Nejprve přidejte tlačítko pro přihlášení a pak ho propojte s akcí, což je technický profil, který jste vytvořili.

- Na cestě uživatele vyhledejte element kroku orchestrace pomocí Type=

CombinedSignInAndSignUp, nebo Type=ClaimsProviderSelection. Obvykle se jedná o první krok orchestrace. Element ClaimsProviderSelections obsahuje seznam zprostředkovatele identity, pomocí které se uživatelé přihlašují. Pořadí ovládacích prvků je pořadí tlačítek pro přihlášení, která uživatel vidí. - Přidejte element XML ClaimsProviderSelection .

- Nastavte hodnotu TargetClaimsExchangeId na popisný název.

- Přidejte element ClaimsExchange .

- Nastavte ID na hodnotu ID cílového id výměny deklarací identity.

- Aktualizujte hodnotu TechnicalProfileReferenceId na ID technického profilu, které jste vytvořili.

Následující kód XML ukazuje první dva kroky orchestrace cesty uživatele s zprostředkovatelem identity:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="IdemiaExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="IdemiaExchange" TechnicalProfileReferenceId="Idemia-Oauth2" />

</ClaimsExchanges>

</OrchestrationStep>

Konfigurace zásad předávající strany

Zásady předávající strany, například SignUpSignIn.xml, určují cestu uživatele, Azure AD B2C provádí.

- Vyhledejte element DefaultUserJourney v předávající straně.

- Aktualizujte Referenční ID tak, aby odpovídalo ID cesty uživatele, do kterého jste id id id identity přidali.

V následujícím příkladu CustomSignUpOrSignIn je pro cestu uživatele nastaveno Id odkazu na CustomSignUpOrSignInhodnotu .

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Nahrání vlastní zásady

Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

Přihlaste se k webu Azure Portal.

Na panelu nástrojů portálu vyberte Adresáře a předplatná.

Na stránce Nastavení portálu, Adresáře a předplatná vyhledejte v seznamu Název adresáře svůj adresář Azure AD B2C.

Vyberte Přepnout.

V Azure Portal vyhledejte a vyberte Azure AD B2C.

V části Zásady vyberte Identity Experience Framework.

Vyberte Nahrát vlastní zásady.

Nahrajte dva soubory zásad, které jste změnili, v následujícím pořadí:

- Zásady rozšíření, například

TrustFrameworkExtensions.xml - Zásady předávající strany, například

SignUpSignIn.xml

- Zásady rozšíření, například

Otestování vlastních zásad

- Vyberte zásady předávající strany, například

B2C_1A_signup_signin. - V části Aplikace vyberte webovou aplikaci, kterou jste zaregistrovali.

-

https://jwt.msse zobrazí jako Adresa URL odpovědi. - Vyberte Spustit.

- Na registrační nebo přihlašovací stránce vyberte IDEMIA.

- Prohlížeč se přesměruje na

https://jwt.ms. Podívejte se na obsah tokenu vrácený Azure AD B2C.

Další informace: Kurz: Registrace webové aplikace v Azure AD B2C