Kurz konfigurace HYPR pomocí Azure Active Directory B2C

V tomto kurzu se naučíte konfigurovat Azure Active Directory B2C (Azure AD B2C) s využitím HYPR. Pokud je zprostředkovatelem identity (IdP) Azure AD B2C, můžete integrovat HYPR se zákaznickými aplikacemi pro ověřování bez hesla. HYPR nahrazuje hesla šifrováním veřejného klíče, které pomáhá zabránit podvodům, útokům phishing a opakovanému použití přihlašovacích údajů.

Požadavky

Abyste mohli začít, budete potřebovat:

Předplatné Azure

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Tenant Azure AD B2C propojený s vaším předplatným Azure

- Cloudový tenant HYPR

- Žádost o vlastní ukázku HYPR

- Mobilní zařízení uživatele zaregistrované pomocí rozhraní REST API HYPR nebo Správce zařízení HYPR ve vašem tenantovi HYPR

- Viz například HYPR SDK pro web v Javě.

Popis scénáře

Integrace HYPR má následující komponenty:

- Azure AD B2C – autorizační server pro ověření přihlašovacích údajů uživatele nebo zprostředkovatel identity (IdP)

-

Webové a mobilní aplikace – pro mobilní nebo webové aplikace chráněné HYPR a Azure AD B2C

- HYPR má mobilní sadu SDK a mobilní aplikaci pro iOS a Android.

- Mobilní aplikace HYPR – Použijte ji v tomto kurzu, pokud v mobilních aplikacích nepoužíváte mobilní sady SDK.

-

Rozhraní REST API HYPR – Registrace a ověřování uživatelských zařízení

- Přejděte na apidocs.hypr.com pro rozhraní HYPR Passwordless API.

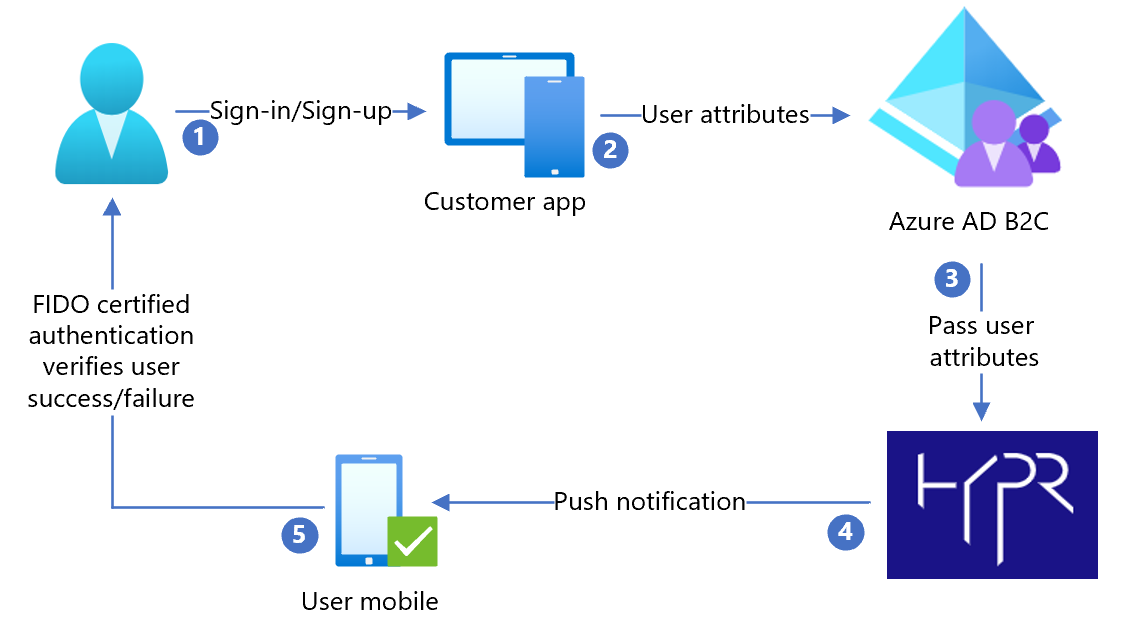

Následující diagram architektury znázorňuje implementaci.

- Uživatel se zobrazí na přihlašovací stránce a vybere přihlášení nebo registraci. Uživatel zadá uživatelské jméno.

- Aplikace odešle atributy uživatele do Azure AD B2C k ověření.

- Azure AD B2C odesílá atributy uživatele do HYPR k ověření uživatele prostřednictvím mobilní aplikace HYPR.

- HYPR odešle nabízené oznámení mobilnímu zařízení registrovaného uživatele pro certifikované ověřování FIDO (Fast Identity Online). Může to být otisk prstu uživatele, biometrický kód nebo decentralizovaný PIN kód.

- Jakmile uživatel potvrdí nabízené oznámení, bude mu udělen nebo odepřen přístup k aplikaci zákazníka.

Konfigurace zásad Azure AD B2C

Přejděte na

Azure-AD-B2C-HYPR-Sample/policy/.Postupujte podle pokynů v úvodním balíčku vlastních zásad a stáhněte active-directory-b2c-custom-policy-starterpack/LocalAccounts/

Nakonfigurujte zásady pro tenanta Azure AD B2C.

Poznámka

Aktualizujte zásady tak, aby souvisely s vaším tenantem.

Testování toku uživatele

- Otevřete tenanta Azure AD B2C.

- V části Zásady vyberte Architektura prostředí identit.

- Vyberte SignUpSignIn , který jste vytvořili.

- Vyberte Spustit tok uživatele.

- V části Aplikace vyberte zaregistrovanou aplikaci (ukázka je JWT).

- Jako Adresa URL odpovědi vyberte adresu URL pro přesměrování.

- Vyberte Spustit tok uživatele.

- Dokončete tok registrace a vytvořte účet.

- Po vytvoření atributu uživatele se volá HYPR.

Tip

Pokud je tok neúplný, ověřte, že je uživatel uložený v adresáři.