Kurz: Konfigurace řešení Grit IAM B2B2C pomocí Azure Active Directory B2C

V tomto kurzu se naučíte integrovat ověřování Azure Active Directory B2C (Azure AD B2C) s řešením Grit IAM B2B2C. Pomocí řešení můžete zákazníkům poskytovat zabezpečenou, spolehlivou, samoobslužnou a uživatelsky přívětivou správu identit a přístupu. Data sdíleného profilu, jako jsou jméno, příjmení, adresa domů a e-maily používané ve webových a mobilních aplikacích, se ukládají centralizovaným způsobem s ohledem na dodržování předpisů a zákonné požadavky.

Řešení B2BB2C společnosti Grit použijte pro:

- Ověřování, autorizace, správa profilů a rolí a delegovaná správa aplikací SaaS B2B

- Řízení přístupu na základě role pro aplikace Azure AD B2C

Požadavky

Abyste mohli začít, ujistěte se, že jsou splněné následující požadavky:

- Účet Grit IAM. Pokud chcete získat ukázku, můžete přejít na řešení Grit IAM B2B2C .

- Předplatné Microsoft Entra. Pokud ho nemáte, můžete si vytvořit bezplatný účet Azure.

- Tenant Azure AD B2C propojený s předplatným Azure. Další informace najdete v kurzu: Vytvoření tenanta Azure Active Directory B2C.

- Nakonfigurujte aplikaci v Azure Portal.

Popis scénáře

Společnost Contoso spolupracuje s koncovými zákazníky a velkými podniky, jako jsou Fabrikam_big1 a Fabrikam_big2. Existují zákazníci s malými podniky, jako jsou Fabrikam_small1 a Fabrikam_small2 a přímé podnikání se provádí s koncovými zákazníky, jako jsou Smith1 a Smith2.

Contoso má webové a mobilní aplikace a vyvíjí nové aplikace. Aplikace spoléhají na data sdíleného profilu uživatele, jako je jméno, příjmení, adresa a e-mail. Chtějí data profilu centralizovat, aby je aplikace neshromažďovali a neuchovávali. Chce ukládat informace o profilu v souladu s určitými předpisy a předpisy.

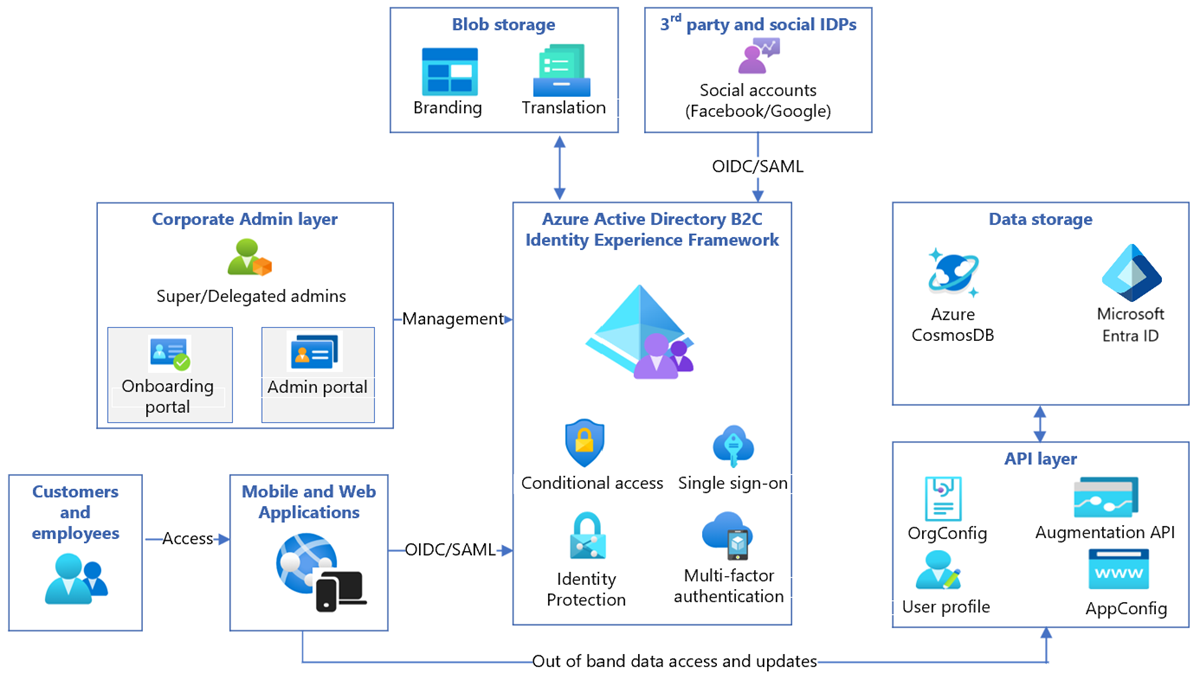

Tato integrace se skládá z následujících komponent:

Azure AD IEF (Identity Experience Framework) B2C: Modul, který provádí uživatelské cesty, což může zahrnovat ověřování přihlašovacích údajů, provádění vícefaktorového ověřování a kontrolu přístupu uživatelů. Pomáhá k tomu databáze Microsoft Entra a vrstva rozhraní API, která je nakonfigurovaná pomocí XML.

Vrstva rozhraní API grit: Tato vrstva zveřejňuje data a metadata profilů uživatelů o organizacích a aplikacích. Data se ukládají v Microsoft Entra ID a Cosmos DB.

Portál pro onboarding grit: Používá se správci k onboardingu aplikací a organizací.

Portál Grit Správa: Používá ho správce Contoso a správci fabrikam_big1 a fabirkam_small1. Delegovaní správci můžou spravovat uživatele a jejich přístup. Supersprávci organizací spravují všechny uživatele.

Grit Visual IEF editor: Editor kódu s nízkým nebo žádným kódem, který přizpůsobí cestu uživatele a je poskytován gritem. Vytvoří XML, který používá IEF. Vývojáři společnosti Contoso ho používají k přizpůsobení cest uživatelů.

Aplikace: Vyvinuto společností Contoso nebo třetími stranami. Aplikace používají Open ID nebo SAML pro připojení k systému správy identit a přístupu zákazníka (CIAM). Tokeny, které obdrží, obsahují informace o profilu uživatele, ale můžou volat rozhraní API s tokenem jako mechanismem ověřování a provádět operace vytvoření, čtení, aktualizace a odstranění dat profilů uživatelů (CRUD).

Poznámka

Komponenty vyvinuté společností Grit, s výjimkou vizuálního editoru IEF, se nasadí v prostředí Azure contoso.

Konfigurace Grit B2B2C s Azure AD B2C

Pokud chcete začít s konfigurací, využijte doprovodné materiály uvedené v následujících částech.

Krok 1 – Nastavení infrastruktury

Jak začít s nastavením:

- Pokud chcete získat přístup, obraťte se na podporu Společnosti Grit .

- Pro účely vyhodnocení tým podpory Grit nasadí infrastrukturu v předplatném Grit Azure a udělí vám práva správce.

- Po zakoupení řešení nainstalují technici Společnosti Grit produkční verzi do vašeho předplatného Azure.

- Infrastruktura se integruje s nastavením virtuální sítě, podporuje APIM (api management třetích stran) a bránu firewall.

- Technici implementace Grit můžou poskytovat vlastní doporučení na základě vaší infrastruktury.

Krok 2 – Vytvoření správců na portálu Správa

Pomocí portálu Grit Správa přiřaďte správcům přístup k portálu, kde můžou provádět následující úlohy:

V závislosti na úrovni oprávnění přidejte do hierarchie další správce, jako je super, organizace nebo správce aplikace.

Zobrazte, přijměte nebo odmítněte všechny žádosti uživatele o registraci aplikace.

Hledat uživatele.

Pokud chcete zjistit, jak přiřazovat role správců, projděte si kurz.

Krok 3 – Onboarding organizací

Portál onboardingu použijte pro jednoho nebo více zákazníků a jejich zprostředkovatele identity (IdP), který podporuje OpenID Connect (OIDC) a SAML. Připojte zákazníky bez zprostředkovatele identity k ověřování místního účtu. U aplikací B2C povolte sociální ověřování.

Na portálu Grit Onboarding vytvořte pro tenanta supersprávce. Portál onboardingu definuje deklarace identity podle aplikace a organizace. Následně portál vytvoří adresu URL koncového bodu pro tok přihlášení a registrace uživatele.

Pokud se chcete dozvědět, jak připojit organizaci, projděte si tento kurz.

Krok 4 – Integrace aplikací pomocí OIDC nebo SAML

Po nasazení zákazníka poskytuje portál Grit Onboarding adresy URL pro onboarding aplikací.

Zjistěte , jak se vaši zákazníci můžou zaregistrovat, přihlásit a spravovat své profily.

Testování scénářů

Zkontrolujte scénáře ověřování ve vašich aplikacích. Pomocí portálu Grit Správa můžete změnit role a vlastnosti uživatele. Poskytnutí delegovaného přístupu k portálu Správa pozváním uživatelů