Konfigurace Azure Active Directory B2C s využitím Bluink eID-Me pro ověření identity

Než začnete

Azure Active Directory B2C (Azure AD B2C) umožňuje definovat interakci uživatelů s aplikacemi dvěma způsoby: předdefinované toky uživatelů nebo konfigurovatelné vlastní zásady. Vlastní zásady řeší složité scénáře. Pro většinu scénářů doporučujeme toky uživatelů. Viz Přehled toků uživatelů a vlastních zásad.

Integrace ověřování Azure AD B2C s eID-Me

Naučte se integrovat ověřování Azure AD B2C s Bluink eID-Me, což je řešení pro ověřování identity a decentralizované digitální identity pro kanadské občany. S eID-Me Azure AD tenanti B2C ověřují identitu uživatele a získávají ověřené deklarace identity přihlášení a registrace. Integrace podporuje vícefaktorové ověřování a přihlašování bez hesla se zabezpečenou digitální identitou. Organizace můžou splňovat požadavky úrovně IAL (Identity Assurance Level) 2 a Know Your Customer (KYC).

Další informace najdete na bluink.ca: Bluink Ltd.

Požadavky

Na začátek budete potřebovat:

- Účet předávající strany s eID-Me

- Další informace a žádost o ukázku najdete na bluink.ca.

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Tenant Azure AD B2C propojený s předplatným Azure

- Zkušební nebo produkční verze aplikace eID-Me Digital ID App

- Přejděte na bluink.ca a stáhněte si aplikaci pro digitální ID eID-Me.

Viz také Kurz: Vytváření toků uživatelů a vlastních zásad v Azure AD B2C.

Popis scénáře

eID-Me se integruje s Azure AD B2C jako zprostředkovatel identity OpenID Connect (OIDC). Následující komponenty tvoří řešení eID-Me s Azure AD B2C:

- Azure AD tenant b2C – nakonfigurovaný jako předávající strana v eID-Me umožňuje eID-Me důvěřovat tenantovi Azure AD B2C pro registraci a přihlášení.

-

Azure AD aplikace tenanta B2C – předpokládá se, že tenanti potřebují aplikaci tenanta Azure AD B2C.

- Aplikace přijímá deklarace identity přijaté Azure AD B2C během transakce.

- Aplikace eID-Me pro smartphony – Azure AD uživatelé tenanta B2C potřebují aplikaci pro iOS nebo Android

-

Vydané digitální identity eID-Me – z ověřování identity eID-Me

- Uživatelům se k digitální peněžence v aplikaci vystaví digitální identita. Vyžadují se platné dokumenty identity.

Aplikace eID-Me ověřují uživatele během transakcí. Ověřování pomocí veřejného klíče X509 poskytuje vícefaktorové ověřování bez hesla pomocí privátního podpisového klíče v digitální identitě eID-Me.

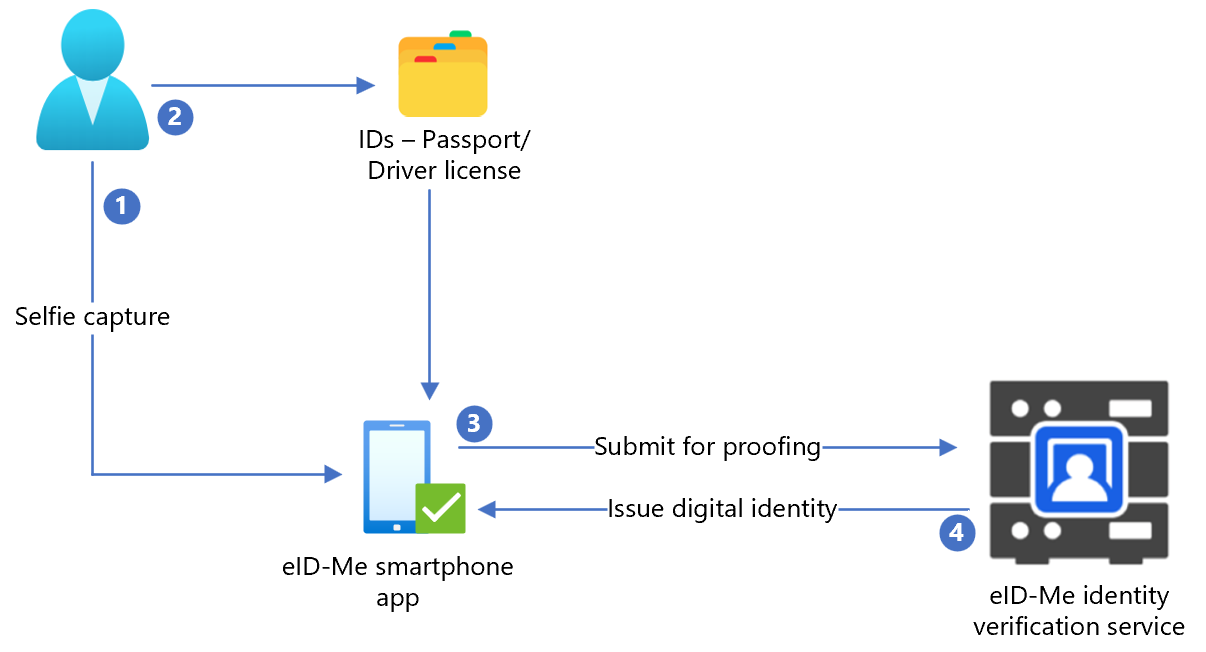

Následující diagram znázorňuje ověřování identity eID-Me, ke kterému dochází mimo toky Azure AD B2C.

- Uživatel nahraje selfie do aplikace eID-Me pro smartphone.

- Uživatel naskenuje a nahraje doklad totožnosti vydaný státní správou, jako je pas nebo řidičský průkaz, do aplikace pro smartphony eID-Me.

- eID-Me odesílá data službě identit k ověření.

- Uživateli se vystaví digitální identita, která se uloží v aplikaci.

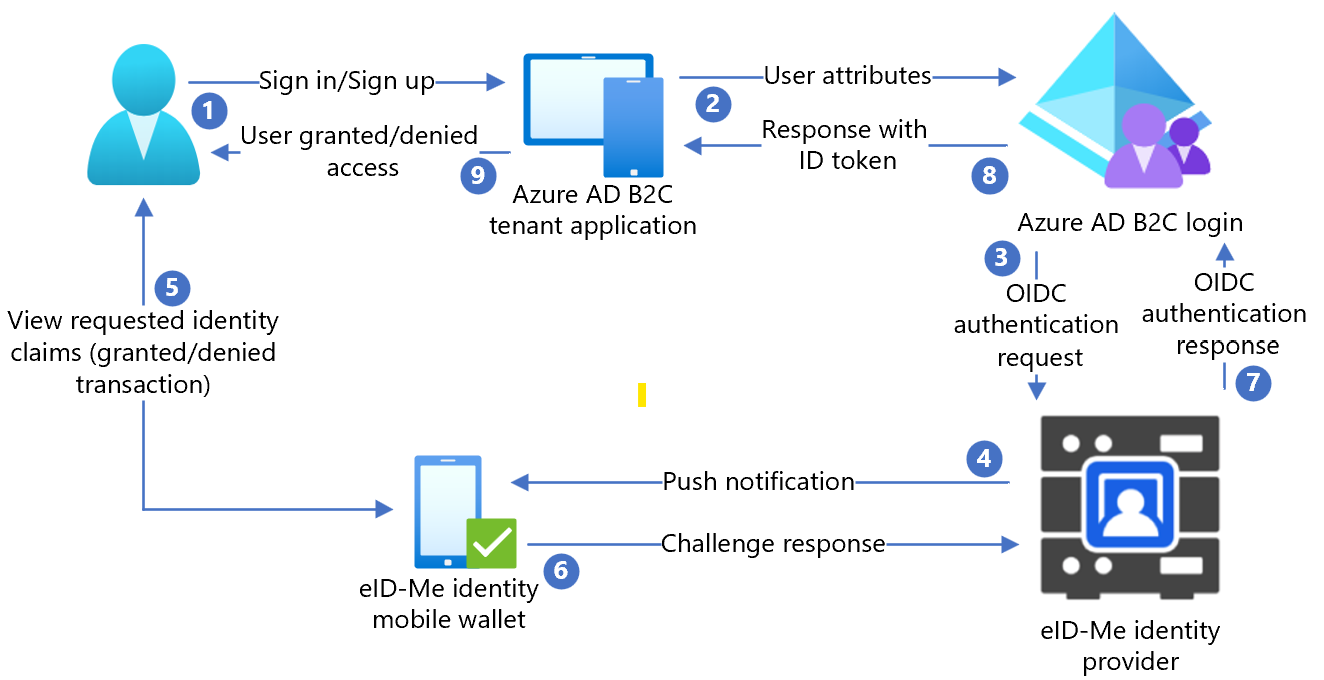

Následující diagram znázorňuje integraci Azure AD B2C s eID-Me.

- Uživatel otevře přihlašovací stránku Azure AD B2C a přihlásí se nebo zaregistruje pomocí uživatelského jména.

- Uživatel přeposlaný na Azure AD zásady přihlašování a registrace B2C.

- Azure AD B2C přesměruje uživatele na směrovač identity eID-Me pomocí toku autorizačního kódu OIDC.

- Směrovač odešle do mobilní aplikace uživatele nabízené oznámení s podrobnostmi o žádosti o ověření a autorizaci.

- Zobrazí se výzva k ověření uživatele a pak se zobrazí výzva k zadání deklarací identity.

- Odpověď na výzvu se dostane do směrovače.

- Směrovač odpoví Azure AD B2C s výsledkem ověření.

- Azure AD odpověď tokenu ID B2C se vrátí do aplikace.

- Uživatel má udělený nebo odepřený přístup.

Začínáme s eID-Me

Přejděte na stránku bluink.ca Kontaktujte nás a požádejte o ukázku s cílem nakonfigurovat testovací nebo produkční prostředí pro nastavení Azure AD tenantů B2C jako předávající strany. Tenanti určují deklarace identity, které jsou potřeba od uživatelů, kteří se registrují pomocí eID-Me.

Konfigurace aplikace v eID-Me

Pokud chcete nakonfigurovat aplikaci tenanta jako předávající stranu eID-ME v eID-Me, zadejte následující informace:

| Vlastnost | Popis |

|---|---|

| Název | Azure AD B2C nebo jiný název aplikace |

| Doména | name.onmicrosoft.com |

| Identifikátory URI pro přesměrování | https://jwt.ms |

| Adresy URL pro přesměrování | https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespPříklad: https://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authrespPro vlastní doménu zadejte https://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. |

| Adresa URL domovské stránky aplikace | Zobrazí se koncovému uživateli |

| Adresa URL zásad ochrany osobních údajů aplikace | Zobrazí se koncovému uživateli |

Poznámka

Když je nakonfigurovaná předávající strana, ID-Me poskytuje ID klienta a tajný klíč klienta. Poznamenejte si ID klienta a tajný klíč klienta a nakonfigurujte zprostředkovatele identity (IdP) v Azure AD B2C.

Přidání nového zprostředkovatele identity v Azure AD B2C

Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k Azure Portal jako globální správce tenanta Azure AD B2C.

- V horní nabídce vyberte Adresář a předplatné.

- Vyberte adresář s tenantem.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Přejděte na Řídicí panel>Zprostředkovatelé identityAzure Active Directory B2C>.

- Vyberte New OpenID Connect Provider (Nový zprostředkovatel OpenID Connect).

- Vyberte Přidat.

Konfigurace zprostředkovatele identity

Konfigurace zprostředkovatele identity:

- Vyberte Typ >zprostředkovatele identityOpenID Connect.

- Ve formuláři zprostředkovatele identity jako Název zadejte eID-Me Passwordless nebo jiný název.

- Jako ID klienta zadejte ID klienta z eID-Me.

- Jako Tajný klíč klienta zadejte Tajný klíč klienta od eID-Me.

- V části Rozsah vyberte e-mailový profil openid.

- Jako Typ odpovědi vyberte kód.

- Jako Režim odpovědi vyberte příspěvek ve formuláři.

- Vyberte OK.

- Vyberte Mapovat deklarace identity tohoto zprostředkovatele identity.

- Jako ID uživatele použijte sub.

- Jako Zobrazovaný název použijte název.

- Jako Křestní jméno použijte given_name.

- Jako Příjmení použijte family_name.

- Pro Email použijte e-mail.

- Vyberte Uložit.

Konfigurace vícefaktorového ověřování

eID-Me je vícefaktorový ověřovací nástroj, proto není potřeba konfigurace vícefaktorového ověřování toku uživatele.

Vytvoření zásady toku uživatele

V následujících pokynech se eID-Me zobrazí jako nový zprostředkovatel identity OIDC ve zprostředkovatelích identit B2C.

- V tenantovi Azure AD B2C v části Zásady vyberte Toky uživatelů.

- Vyberte Nový tok uživatele.

- Vyberte Zaregistrovat se a přihlaste> sek vytvořeníverze>.

- Zadejte název zásady.

- V části Zprostředkovatelé identit vyberte vytvořeného zprostředkovatele identity eID-Me.

- V části Místní účty vyberte Žádné. Výběr zakáže ověřování e-mailů a hesel.

- Vyberte Spustit tok uživatele.

- Zadejte adresu URL pro odpovědi, například

https://jwt.ms. - Prohlížeč přesměruje na přihlašovací stránku eID-Me.

- Zadejte název účtu z registrace uživatele.

- Uživatel obdrží na mobilním zařízení nabízené oznámení s eID-Me.

- Zobrazí se výzva k ověření.

- Výzva se přijme a prohlížeč přesměruje na adresu URL pro odpověď.

Poznámka

Azure Active Directory B2C (Azure AD B2C) má dvě metody, jak definovat interakci uživatelů s aplikacemi: předdefinované toky uživatelů nebo konfigurovatelné vlastní zásady. Vlastní zásady řeší složité scénáře. Pro většinu scénářů doporučujeme toky uživatelů. Viz Přehled toků uživatelů a vlastních zásad.

Vytvoření klíče zásad

Uložte tajný klíč klienta, který jste zaznamenali v tenantovi Azure AD B2C. Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k webu Azure Portal.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná vyhledejte v seznamu Název adresáře svůj adresář Azure AD B2C.

- Vyberte Přepnout.

- V levém horním rohu Azure Portal vyberte Všechny služby.

- Vyhledejte a vyberte Azure AD B2C.

- Na stránce Přehled vyberte Identity Experience Framework.

- Vyberte Klíče zásad.

- Vyberte Přidat.

- V části Možnosti zvolte Ručně.

- Zadejte Název klíče zásady. Například,

eIDMeClientSecret. PředponaB2C_1A_se přidá k názvu klíče. - Do pole Tajný kód zadejte tajný klíč klienta, který jste si poznamenali.

- V části Použití klíče vyberte Podpis.

- Vyberte Vytvořit.

Konfigurace eID-Me jako zprostředkovatele identity

Definujte eID-Me jako poskytovatele deklarací identity, aby se uživatelé mohli přihlašovat pomocí eID-Me. Azure AD B2C s ním komunikuje prostřednictvím koncového bodu. Koncový bod poskytuje deklarace identity používané Azure AD B2C k ověření ověřování uživatelů pomocí digitálního ID na jejich zařízení.

Pokud chcete definovat eID-Me jako zprostředkovatele deklarací identity, přidejte ho do elementu ClaimsProvider v souboru s příponou zásad.

Otevřete třídu

TrustFrameworkExtensions.xml.Vyhledejte element ClaimsProviders . Pokud se nezobrazí, přidejte ho do kořenového elementu.

Přidejte nový ClaimsProvider:

<ClaimsProvider> <Domain>eID-Me</Domain> <DisplayName>eID-Me</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="eID-Me-OIDC"> <!-- The text in the following DisplayName element is shown to the user on the claims provider selection screen. --> <DisplayName>eID-Me for Sign In</DisplayName> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="ProviderName">https://eid-me.bluink.ca</Item> <Item Key="METADATA">https://demoeid.bluink.ca/.well-known/openid-configuration</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid email profile</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="token_endpoint_auth_method">client_secret_post</Item> <Item Key="client_id">eid_me_rp_client_id</Item> <Item Key="UsePolicyInRedirectUri">false</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_eIDMeClientSecret" /> </CryptographicKeys> <InputClaims /> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> <OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" /> <OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Pro eid_me_rp_client_id zadejte ID klienta předávající strany eID-Me.

Vyberte Uložit.

Podporované deklarace identity

Můžete přidat další deklarace identity, které podporuje eID-Me.

- Otevřete třídu

TrustFrameworksExtension.xml. -

BuildingBlocksNajděte prvek.

Poznámka

Vyhledejte podporované seznamy deklarací identity eID-Me v úložišti OID s identifikátory OIDC v dobře známé konfiguraci nebo openid-configuration.

<BuildingBlocks>

<ClaimsSchema>

<ClaimType Id="IAL">

<DisplayName>Identity Assurance Level</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="identity_assurance_level_achieved" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</AdminHelpText>

<UserHelpText>The Identity Assurance Level Achieved during proofing of the digital identity.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="picture">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="thumbnail_portrait" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The portrait photo of the user.</AdminHelpText>

<UserHelpText>Your portrait photo.</UserHelpText>

<UserInputType>Readonly</UserInputType>

</ClaimType>

<ClaimType Id="middle_name">

<DisplayName>Portrait Photo</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="middle_name" />

</DefaultPartnerClaimTypes>

<UserHelpText>Your middle name.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="birthdate">

<DisplayName>Date of Birth</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="birthdate" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's date of birth.</AdminHelpText>

<UserHelpText>Your date of birth.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="street_address">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="street_address" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's full street address, which MAY include house number, street name, post office box.</AdminHelpText>

<UserHelpText>Your street address of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="locality">

<DisplayName>Locality/City</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="locality" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current city or locality of residence.</AdminHelpText>

<UserHelpText>Your current city or locality of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="region">

<DisplayName>Province or Territory</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="region" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current province or territory of residence.</AdminHelpText>

<UserHelpText>Your current province or territory of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="country">

<DisplayName>Country</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="country" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's current country of residence.</AdminHelpText>

<UserHelpText>Your current country of residence.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_number">

<DisplayName>Driver's Licence Number</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_number" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence number.</AdminHelpText>

<UserHelpText>Your driver's licence number.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="dl_class">

<DisplayName>Driver's Licence Class</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="dl_class" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's driver's licence class.</AdminHelpText>

<UserHelpText>Your driver's licence class.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

</ClaimsSchema>

Přidání cesty uživatele

Podle následujících pokynů je zprostředkovatel identity nastavený, ale ne na přihlašovacích stránkách. Pokud nemáte vlastní cestu uživatele, zkopírujte cestu uživatele šablony.

- V úvodním balíčku otevřete

TrustFrameworkBase.xmlsoubor. - Vyhledejte a zkopírujte obsah elementu UserJourneys , který obsahuje ID=

SignUpOrSignIn. - Otevřete třídu

TrustFrameworkExtensions.xml. - Vyhledejte element UserJourneys . Pokud se prvek nezobrazí, přidejte ho.

- Vložte obsah elementu UserJourney jako podřízený prvek UserJourneys .

- Přejmenujte ID cesty uživatele, například ID=

CustomSignUpSignIn.

Přidání zprostředkovatele identity na cestu uživatele

Přidejte nového zprostředkovatele identity na cestu uživatele.

- Na cestě uživatele vyhledejte element kroku orchestrace pomocí Type=

CombinedSignInAndSignUp, nebo Type=ClaimsProviderSelection. Obvykle se jedná o první krok orchestrace. Element ClaimsProviderSelections obsahuje seznam zprostředkovatelů identity, pomocí které se uživatelé přihlašují. Pořadí prvků určuje pořadí tlačítek pro přihlášení, která uživatel vidí. - Přidejte element XML ClaimsProviderSelection .

- Nastavte hodnotu TargetClaimsExchangeId na popisný název.

- V dalším kroku orchestrace přidejte element ClaimsExchange .

- Nastavte ID na cílovou hodnotu ID výměny deklarací identity.

- Aktualizujte hodnotu vTechnicalProfileReferenceId na ID technického profilu, které jste vytvořili.

Následující kód XML ukazuje sedm kroků orchestrace cesty uživatele se zprostředkovatelem identity:

<UserJourney Id="eIDME-SignUpOrSignIn">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="eIDMeExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<!-- Check if the user has selected to sign in using one of the social providers -->

<OrchestrationStep Order="2" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="eIDMeExchange" TechnicalProfileReferenceId="eID-Me-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="3" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>localAccountAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- This step reads any user attributes that we may not have received when authenticating using ESTS so they can be sent in the token. -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimEquals" ExecuteActionsIf="true">

<Value>authenticationSource</Value>

<Value>socialIdpAuthentication</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadWithObjectId" TechnicalProfileReferenceId="AAD-UserReadUsingObjectId" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Konfigurace zásad předávající strany

Zásady předávající strany určují cestu uživatele, Azure AD B2C provede. Můžete řídit deklarace identity předávané vaší aplikaci. Upravte element OutputClaimselementu eID-Me-OIDC-Signup TechnicalProfile. V následující ukázce aplikace obdrží PSČ uživatele, lokalitu, oblast, IAL, na výšku, druhé jméno a datum narození. Obdrží logickou deklaraci identity signupConditionsSatisfied , která označuje, jestli byl účet vytvořen.

<RelyingParty>

<DefaultUserJourney ReferenceId="eIDMe-SignUpOrSignIn" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="displayName" />

<OutputClaim ClaimTypeReferenceId="givenName" />

<OutputClaim ClaimTypeReferenceId="surname" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub"/>

<OutputClaim ClaimTypeReferenceId="identityProvider" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="postalCode" PartnerClaimType="postal_code" DefaultValue="unknown postal_code" />

<OutputClaim ClaimTypeReferenceId="locality" PartnerClaimType="locality" DefaultValue="unknown locality" />

<OutputClaim ClaimTypeReferenceId="region" PartnerClaimType="region" DefaultValue="unknown region" />

<OutputClaim ClaimTypeReferenceId="IAL" PartnerClaimType="identity_assurance_level_achieved" DefaultValue="unknown IAL" />

<OutputClaim ClaimTypeReferenceId="picture" PartnerClaimType="thumbnail_portrait" DefaultValue="unknown portrait" />

<OutputClaim ClaimTypeReferenceId="middle_name" PartnerClaimType="middle_name" DefaultValue="unknown middle name" />

<OutputClaim ClaimTypeReferenceId="birthdate" PartnerClaimType="birthdate" DefaultValue="unknown DOB" />

<OutputClaim ClaimTypeReferenceId="newUser" PartnerClaimType="signupConditionsSatisfied" DefaultValue="false" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Nahrání vlastní zásady

Následující pokyny najdete v adresáři s tenantem Azure AD B2C.

- Přihlaste se k webu Azure Portal.

- Na panelu nástrojů portálu vyberte Adresáře a předplatná.

- Na stránce Nastavení portálu, Adresáře a předplatná vyhledejte v seznamu Název adresáře Azure AD adresář B2C.

- Vyberte Přepnout.

- V Azure Portal vyhledejte a vyberte Azure AD B2C.

- V části Zásady vyberte Identity Experience Framework.

- Vyberte Nahrát vlastní zásady.

- Nahrajte dva soubory zásad, které jste změnili, v následujícím pořadí:

- Zásady rozšíření, například

TrustFrameworkBase.xml - Zásady předávající strany, například

SignUp.xml

Otestování vlastních zásad

- Vyberte zásadu předávající strany, například

B2C_1A_signup. - V části Aplikace vyberte webovou aplikaci, kterou jste zaregistrovali.

- Adresa URL odpovědi je

https://jwt.ms. - Vyberte Spustit.

- Zásady registrace vyvolá eID-Me.

- Pro přihlášení vyberte eID-Já.

- Prohlížeč přesměruje na

https://jwt.ms. - Zobrazí se obsah tokenu vrácený Azure AD B2C.

Další informace: Kurz: Registrace webové aplikace v Azure AD B2C