Mapování řízení zabezpečení s využitím cílových zón Azure

Řada organizací musí před přijetím a onboardingem cloudových služeb Azure dodržovat určité oborové a regionální předpisy. Tyto předpisy dodržování předpisů jsou identifikovány doménou dodržování předpisů a kontrolními mechanismy. Například CMMC L3 AC 1.001 , kde AC je doména řízení přístupu a 1.001 je ID kontroly v rámci architektury CMMC (Cybersecurity Maturity Model Certification). Osvědčeným postupem je namapovat požadované kontrolní mechanismy dodržování předpisů na srovnávací test zabezpečení cloudu Microsoftu (MCSB) a identifikovat vlastní sadu ovládacích prvků, které mcSB nepokrývají.

Kromě toho MCSB také poskytuje seznam předdefinovaných zásad a identifikátorů GUID iniciativ zásad, které řeší požadované ovládací prvky. Pokyny k mapování ovládacích prvků, které nejsou součástí MCSB, zahrnují podrobný postup vytváření zásad a iniciativ.

Mapování požadovaných kontrolních mechanismů na srovnávací test cloudového zabezpečení Microsoftu může výrazně urychlit zabezpečené prostředí onboardingu Azure. Srovnávací test zabezpečení cloudu Microsoftu poskytuje kanonickou sadu kontrol technického zabezpečení zaměřeného na cloud na základě široce používaných architektur pro řízení dodržování předpisů, jako jsou NIST, CIS, PCI. K dispozici jsou už integrované iniciativy dodržování právních předpisů. Pokud vás zajímá konkrétní doména dodržování předpisů, projděte si předdefinované iniciativy dodržování právních předpisů.

Poznámka:

Mapování kontrol mezi srovnávacím testem cloudového zabezpečení Microsoftu a oborovými srovnávacími testy, jako jsou CIS, NIST a PCI, ukazují pouze to, že konkrétní funkci Azure je možné použít k úplnému nebo částečnému řešení požadavku na kontrolu definovaný v těchto oborových srovnávacích testech. Měli byste si uvědomit, že taková implementace nemusí nutně překládat na úplné dodržování odpovídajících kontrol v těchto oborových srovnávacích testech.

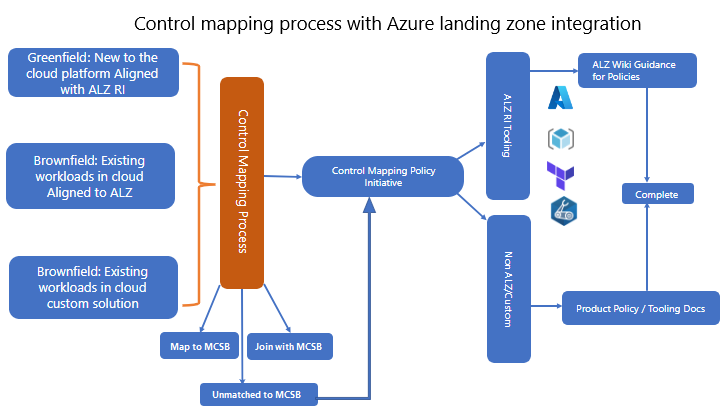

Následující diagram znázorňuje tok procesu mapování řízení:

Kroky mapování ovládacích prvků

- Identifikujte požadované ovládací prvky.

- Namapovat požadované ovládací prvky na srovnávací test zabezpečení cloudu Microsoftu

- Identifikujte kontrolní mechanismy, které nejsou namapované pomocí srovnávacího testu zabezpečení cloudu Microsoftu a příslušných zásad.

- Proveďte posouzení úrovně platformy a služeb.

- Implementujte mantinely s iniciativami zásad pomocí nástrojů cílové zóny Azure, nativních nástrojů nebo nástrojů třetích stran.

Tip

Měli byste si projít pokyny, jak přizpůsobit architekturu cílové zóny Azure tak, aby podporovala vaše požadavky na mapování kontrol.

1. Identifikace požadovaných ovládacích prvků

Shromážděte všechny existující a požadované seznamy kontrolních mechanismů dodržování předpisů od týmu zabezpečení. Pokud seznam neexistuje, zachyťte požadavky na ovládací prvky v excelové tabulce. K vytvoření seznamu použijte následující formát. Seznam se skládá z ovládacích prvků z jednoho nebo mnoha architektur dodržování předpisů. Pomocí šablony mapování ovládacích prvků zabezpečení můžete zaznamenat požadované ovládací prvky a související architektury.

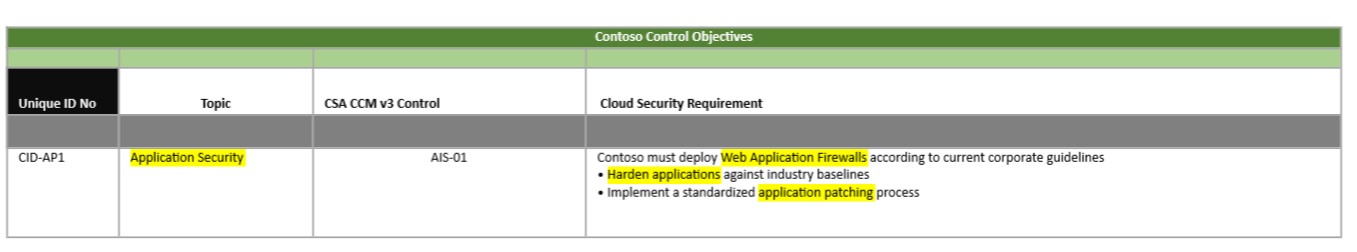

Ukázka seznamu formalizovaných ovládacích prvků

2. Mapování ovládacích prvků na srovnávací test zabezpečení cloudu Microsoftu a vytvoření sady vlastních ovládacích prvků

U každého zachyceného ovládacího prvku použijte odpovídající názvy ovládacích prvků, kategorie domén a pokyny/popis k identifikaci souvisejících ovládacích prvků. Zarovnejte záměr každého ovládacího prvku co nejblíže a všimněte si odchylek nebo mezer v tabulce.

Můžete také použít běžné architektury, které jsou namapované na srovnávací test cloudového zabezpečení vaší organizace i microsoftu, kde existují. Pokud jsou například kontroly srovnávacích testů zabezpečení cloudu i Microsoftu namapované na NIST 800–53 r4 nebo CIS 7.1, můžete datové sady v tomto pivotu spojit dohromady. Zprostředkující běžné architektury najdete v části prostředků.

Příklad mapování jednoho řízení: Cíle řízení vaší organizace

Výše uvedená tabulka ukazuje jeden z jedinečných cílů řízení se zvýrazněnými klíčovými slovy.

V tomto příkladu se můžeme podívat na existující kategorizaci daného ovládacího prvku "Zabezpečení aplikace", abychom ho identifikovali jako ovládací prvek související s aplikací. Obsah v poli požadavku spočívá v implementaci aplikačních bran firewall a posílení a opravy aplikací. Když se podíváme na kontrolní mechanismy cloudového zabezpečení Microsoftu a pokyny pro správnou shodu, vidíme, že existuje mnoho ovládacích prvků, které by se mohly správně použít a mapovat.

Abychom mohli rychle vyhledat danou verzi srovnávacího testu zabezpečení cloudu Microsoftu, poskytujeme excelové soubory ke stažení pro každou verzi, které je možné rychle vyhledat pomocí ID ovládacího prvku nebo části popisu. V tomto kroku proces identifikuje a mapuje ovládací prvky, které jsou pokryté srovnávacím testem zabezpečení cloudu Microsoftu.

3. Identifikujte kontrolní mechanismy, které nejsou mapovány s srovnávacím testem zabezpečení cloudu Microsoftu a příslušnými zásadami.

Všechny identifikované ovládací prvky, které se nemusí mapovat přímo, by měly být označeny jako nutné zmírňující automatizaci a vlastní zásady nebo automatizační skript by se měly vyvíjet v procesu implementace mantinely.

Tip

AzAdvertizer je komunitní nástroj schválený architekturou přechodu na cloud. Může vám pomoct zjistit, které zásady jsou integrované, z cílových zón Azure nebo z komunitního úložiště Azure Policy na jednom místě.

4. Posouzení úrovně platformy a služeb

Jakmile budete mít kontrolní a cíle jasně namapované na srovnávací test zabezpečení cloudu Microsoftu a shromáždili jste podpůrné informace o odpovědnosti, pokynech a monitorování, musí úřad pro zabezpečení IT nebo podpůrná organizace zkontrolovat všechny poskytnuté informace v oficiálním posouzení platformy.

Toto posouzení platformy určí, jestli srovnávací test cloudového zabezpečení Microsoftu splňuje minimální prahovou hodnotu pro použití a jestli může splňovat všechny požadavky na zabezpečení a dodržování předpisů.

Pokud jsou zjištěny mezery, můžete stále používat srovnávací test zabezpečení cloudu Microsoftu, ale možná budete muset vyvinout omezení rizik, dokud tyto mezery nebudou uzavřeny, a srovnávací test může vydávat aktualizace, které je vyřeší. Kromě toho můžete vlastní ovládací prvky mapovat tak, že vytvoříte definici zásady a volitelně přidáte do definice iniciativy.

Kontrolní seznamy ke schválení

Bezpečnostní tým schválil platformu Azure pro využití.

K dříve dokončeným mapováním kontrol na úrovni platformy budete muset připojit jednotlivé standardní hodnoty služby Microsoft Cloud Security Service Excel.

- Přidejte do sloupců hodnocení, jako je pokrytí, vynucení, povolené efekty.

Proveďte line-by-line analýzu výsledné šablony vyhodnocení standardních hodnot služeb:

Pro každý cíl kontroly uveďte:

- Pokud ji může služba splnit nebo riziko.

- Riziková hodnota, pokud existuje.

- Stav kontroly pro danou položku řádku

- Je-li k dispozici, je potřeba zmírnit kontroly.

- Co může Azure Policy vynutit nebo monitorovat ovládací prvek.

Pokud existují mezery v monitorování nebo vynucování služby a řízení:

- Nahlašte týmu srovnávacích testů cloudového zabezpečení Microsoftu, aby se zavřely mezery v obsahu, monitorování nebo vynucování.

U všech oblastí, které nesplňují vaše požadavky, si poznamenejte riziko, pokud se rozhodnete tento požadavek vyloučit, dopad a pokud je přijatelné schválit nebo pokud jste zablokovaní kvůli mezerě.

Určuje se stav služby:

- Buď služba splňuje všechny požadavky, nebo že riziko je přijatelné a umístí se na seznam povolených, který se použije po provedení mantinely.

- Nebo, mezery služby jsou příliš velké / riziko je příliš velké a služba je umístěna na seznamu blokovaných. Nejde ho použít, dokud Microsoft nezavře mezery.

Vstupy – úroveň platformy

- Šablona posouzení služeb (Excel)

- Řízení cílů na mapování srovnávacích testů zabezpečení cloudu Microsoftu

- Cílová služba

Výstupy – úroveň platformy

- Dokončené hodnocení služeb (Excel)

- Omezení rizik ovládacích prvků

- Mezery

- Schválení/neschválení pro využití služeb

Po schválení interního týmu zabezpečení/auditu, že platforma a základní služby splňují jejich potřeby, musíte implementovat odsouhlasené monitorování a mantinely. Pokud během procesu mapování a hodnocení existovaly ovládací prvky, které se snižují nad rámec srovnávacího testu zabezpečení cloudu Microsoftu, bude potřeba implementovat integrované ovládací prvky nebo Azure Policy pomocí definic zásad a volitelně přidat do definice iniciativy.

Kontrolní seznam – úroveň služby

- Shrňte zásady, které byly identifikovány jako povinné jako výstup posouzení platformy a hodnocení služeb.

- Vyvíjejte všechny potřebné definice vlastních zásad, které podporují zmírnění kontrol a mezer.

- Vytvořte vlastní iniciativu zásad.

- Přiřaďte iniciativu zásad pomocí nástrojů cílové zóny Azure, nativních nástrojů nebo nástrojů třetích stran.

Vstupy – úroveň služby

- Dokončené hodnocení služeb (Excel)

Výstupy – úroveň služby

- Iniciativa vlastních zásad

5. Implementace mantinely pomocí cílové zóny Azure nebo nativních nástrojů

Následující části popisují proces identifikace, mapování a implementace kontrol souvisejících s dodržováním právních předpisů v rámci nasazení cílové zóny Azure. Nasazení zahrnuje zásady, které jsou v souladu s srovnávacím testem cloudového zabezpečení Microsoftu pro kontroly zabezpečení na úrovni platformy.

Tip

Jako součást akcelerátorů cílových zón Azure (portál, Bicep a Terraform) přiřadíme iniciativu zásad srovnávacích testů zabezpečení cloudu Microsoftu do zprostředkující kořenové skupiny pro správu ve výchozím nastavení.

Informace o zásadách přiřazených jako součást nasazení akcelerátoru cílové zóny Azure.

Pokyny k zásadám implementace

V závislosti na cílech řízení možná budete muset vytvořit vlastní definice zásad, definice iniciativ zásad a přiřazení zásad.

Pro každou možnost implementace akcelerátoru si projděte následující doprovodné materiály.

Portál akcelerátoru cílových zón Azure

Při používání portálu na portálu cílové zóny Azure:

- Vytváření vlastních zásad zabezpečení v Microsoft Defenderu pro cloud

- Kurz: Vytvoření vlastní definice zásad

- Přiřazení iniciativ azure Policy nebo zásad

Azure Resource Manager s AzOps

Pokud používáte šablony Resource Manageru s nástrojem AzOps Accelerator, přečtěte si článek o nasazení a zjistěte, jak provozovat platformu Azure pomocí infrastruktury jako kódu.

Modul Terraform

Pokud používáte modul Terraform cílových zón Azure, pokyny ke správě dalších definic a přiřazení zásad najdete na wikiwebu úložiště.

- Přidání vlastních definic a přiřazení služby Azure Policy

- Přiřazení integrované služby Azure Policy

- Rozbalení předdefinovaných definic archetypu

Bicep

Při použití implementace Bicep cílových zón Azure se naučíte vytvářet vlastní definice a přiřazení zásad.

Implementace vlastních zásad při použití implementace cílových zón Azure

portál Azure

Při použití webu Azure Portal si projděte následující články.

- Vytváření vlastních zásad zabezpečení v Microsoft Defenderu pro cloud

- Vytvoření vlastní definice zásad

- Vytváření a správa zásad pro vynucování dodržování předpisů

- Přiřazení iniciativ zásad

Šablony Azure Resource Manageru

Při použití šablon Resource Manageru si projděte následující články.

- Vytvoření vlastní definice zásad

- Přiřazení iniciativ zásad

- Vytvoření přiřazení zásad pro identifikaci prostředků, které nedodržují předpisy, s využitím šablony ARM

- Referenční informace k šabloně definice zásad Bicep a Resource Manageru

- Referenční informace k šabloně sady Bicep a Resource Manageru (iniciativa)

- Referenční informace k šabloně přiřazení zásad Bicep a Resource Manageru

Terraform

Při použití Terraformu si projděte následující články.

- Přidání vlastních definic a iniciativ azure policy

- Přidání definice sady Azure Policy

- Přiřazení zásad skupiny pro správu

- Přiřazení iniciativy Azure Policy nebo zásad

Bicep

Při použití šablon Bicep si projděte následující články.

- Rychlý start: Vytvoření přiřazení zásady k identifikaci nevyhovujících prostředků pomocí souboru Bicep

- Referenční informace k šabloně definice zásad Bicep a Resource Manageru

- Referenční informace k šabloně sady zásad Bicep a Sady zásad Resource Manageru (iniciativa)

- Referenční informace k šabloně přiřazení zásad Bicep a Resource Manageru

Pokyny k používání Microsoft Defenderu pro cloud

Microsoft Defender pro cloud průběžně porovnává konfiguraci vašich prostředků s požadavky v oborových standardech, pravidlech a srovnávacích testech. Řídicí panel dodržování právních předpisů poskytuje přehled o stavu dodržování předpisů. Přečtěte si další informace o vylepšení dodržování právních předpisů.

Nejčastější dotazy

Používáme architekturu, která není namapovaná na srovnávací test cloudového zabezpečení Microsoftu, jak můžu stále připojit naše kontrolní cíle?

Poskytujeme mapování srovnávacích testů cloudového zabezpečení Microsoftu na řadu z nejžádnějších oborových architektur. U aktuálně nepokrytých ovládacích prvků se ale vyžaduje ruční mapování. V těchto případech si projděte naše kroky pro provedení ručního mapování kontrol.

[Příklad] Musíme splnit dodržování předpisů Canada Federal Protected B (PBMM) a srovnávací test zabezpečení cloudu Microsoftu zatím nemá mapování na PBMM. Pokud chcete toto mapování přemístit, můžete najít mapování sdílených architektur, jako je NIST SP 800-53 R4, které jsou k dispozici a mapovány na PBMM i MCSB v2. Pomocí této společné architektury můžete pochopit, jaká doporučení a pokyny musíte dodržovat v Azure, abyste splnili požadovanou architekturu.

Naše cíle kontroly nejsou pokryty kontrolními mechanismy zabezpečení cloudu Microsoftu, jak je můžu odblokovat od onboardingu?

Srovnávací test zabezpečení cloudu Microsoftu se zaměřuje na technické kontroly Azure. V návrhu se vynechají objektivní oblasti, které obklopují jiné než technické položky, jako je trénování, nebo pro položky, které nejsou přímým technickým zabezpečením, jako je zabezpečení datového centra. Tyto položky je možné označit jako odpovědnost Microsoftu a důkazy o dodržování předpisů je možné poskytnout z obsahu srovnávacího testu zabezpečení cloudu microsoftu nebo ze sestav auditu Microsoftu. Pokud zjistíte, že cílem je skutečně technická kontrola, vytvořte kromě základu pro sledování kontrolu zmírnění rizika a odešlete žádost o MCSBteam@microsoft.com vyřešení chybějících ovládacích prvků v budoucích verzích.

Zdroje informací

Přehled zabezpečení datacenter