Použití protokolu EAP-TLS

Důležité

Toto je dokumentace k Azure Sphere (starší verze). Azure Sphere (starší verze) se vyřazuje 27. září 2027 a uživatelé musí do této doby migrovat do Azure Sphere (integrované). K zobrazení dokumentace k Azure Sphere (integrované) použijte selektor verzí umístěný nad obsahem.

Azure Sphere podporuje použití protokolu EAP-TLS (Extensible Authentication Protocol-Transport Layer Security) pro připojení k sítím Wi-Fi. Protokol EAP-TLS není podporován přes Ethernet.

EAP-TLS pro Wi-Fi je běžná metoda ověřování ve scénářích zaměřených na zabezpečení. Poskytuje výrazně větší zabezpečení než použití hesla SSID jako globálního tajného kódu, ale vyžaduje další práci, aby se zajistilo, že zařízení Azure Sphere a síť jsou správně nakonfigurované a ověřené.

Specifikace protokolu EAP-TLS je podrobně popsána v dokumentu RFC 5216. Operační systém Azure Sphere neimplementuje přímo protokol EAP-TLS; místo toho zahrnuje opensourcovou komponentu wpa_supplicant, která implementuje protokol.

Terminologie

Přístupový bod (AP): Síťové hardwarové zařízení, které umožňuje připojení jiných zařízení Wi-Fi k drátové síti.

Certifikát: Veřejný klíč a další metadata, která jsou podepsána certifikační autoritou.

Certifikační autorita (CA): Entita, která podepíše a vydává digitální certifikáty.

Certifikát certifikační autority: Kořenový certifikát certifikační autority, ke kterému se řetězí ověřovací certifikát serveru RADIUS. Tento veřejný klíč může být uložený na zařízení Azure Sphere.

Klientský certifikát: Certifikát a privátní klíč, které se používají k ověření v síti. Klientský certifikát a jeho spárovaný privátní klíč se ukládají na zařízení Azure Sphere.

Pár klíčů: Kryptograficky svázaná sada klíčů. V mnoha scénářích pár klíčů znamená veřejný klíč a privátní klíč; ve scénáři protokolu EAP-TLS Azure Sphere však pár klíčů indikuje klientský certifikát a jeho privátní klíč.

Privátní klíč: Klíč, který by neměl být vystavený žádné entitě s výjimkou důvěryhodného vlastníka.

Infrastruktura veřejných klíčů (PKI): Sada rolí, zásad, hardwaru, softwaru a postupů potřebných k vytváření, správě, distribuci, používání, ukládání a odvolávání digitálních certifikátů a správě šifrování veřejných klíčů.

Protokol RADIUS (Remote Authentication Dial-In User Service): Síťový protokol, který funguje na portu 1812 a poskytuje centralizovanou správu ověřování, autorizace a účetnictví (AAA nebo Triple A) pro uživatele, kteří se připojují k síťové službě a používají ji. Server RADIUS přijímá ověřovací data od klienta, ověřuje je a pak umožňuje přístup k jiným síťovým prostředkům.

Rivest–Shamir–Adleman (RSA): Kryptografický systém veřejného klíče, který je založen na RFC 3447).

Supplicant: Bezdrátový klient. Zařízení Azure Sphere je supplicant.

Přehled ověřování EAP-TLS

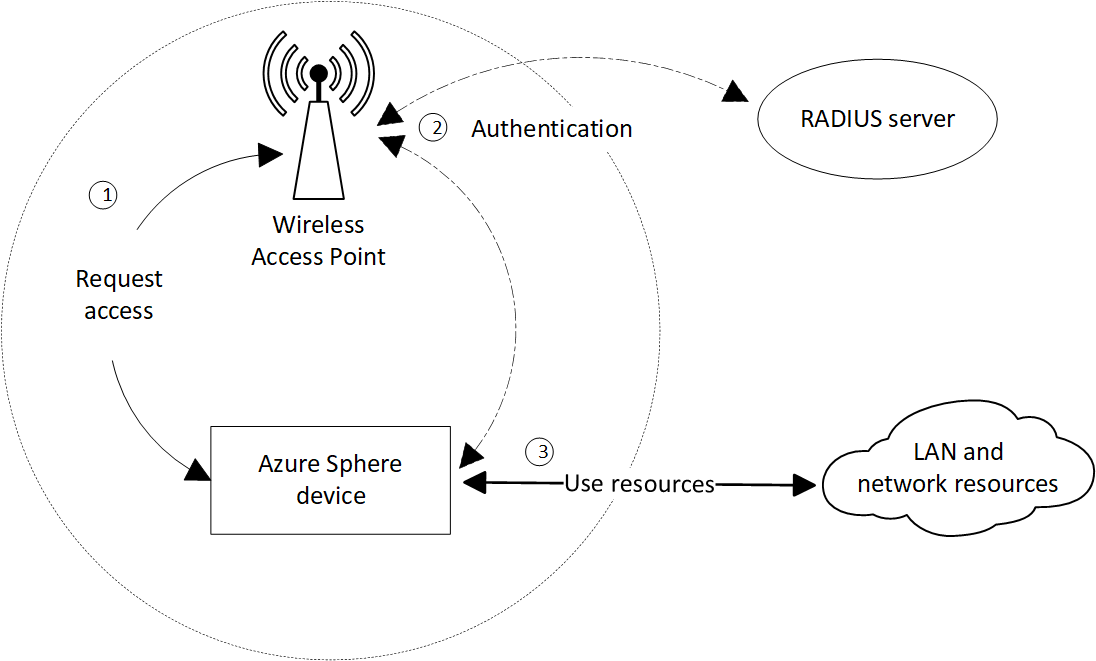

Následující diagram shrnuje proces, podle kterého zařízení Azure Sphere používá k ověření protokol EAP-TLS.

Když zařízení Azure Sphere vyžaduje přístup k síťovému prostředku, kontaktuje bezdrátový přístupový bod (AP). Po přijetí požadavku rozhraní API požádá o identitu zařízení a pak kontaktuje server RADIUS, aby zahájil proces ověřování. Komunikace mezi přístupovým bodem a zařízením používá zapouzdření protokolu EAP přes PROTOKOL LAN (EAPOL).

Přístupový bod překóduje zprávy EAPOL do formátu RADIUS a odešle je na server RADIUS. Server RADIUS poskytuje ověřovací služby pro síť na portu 1812. Zařízení Azure Sphere a server RADIUS provádějí proces ověřování prostřednictvím přístupového bodu, který předává zprávy z jednoho do druhého. Po dokončení ověřování server RADIUS odešle do zařízení stavovou zprávu. Pokud ověřování proběhne úspěšně, server otevře port pro zařízení Azure Sphere.

Po úspěšném ověření může zařízení Azure Sphere přistupovat k dalším síťovým a internetovým prostředkům.

Ověřování serveru a ověřování zařízení podrobněji popisují proces ověřování.

Ověřování serveru

Ověřování serveru je prvním krokem při vzájemném ověřování EAP-TLS. Při vzájemném ověřování server RADIUS ověřuje zařízení nejen server RADIUS, ale zařízení ověřuje server. Ověřování serveru není nezbytně nutné, ale důrazně doporučujeme nakonfigurovat síť a zařízení tak, aby ji podporovala. Ověřování serveru pomáhá zajistit, aby podvodný nebo impostorový server nemohl ohrozit zabezpečení sítě.

Aby bylo možné povolit ověřování serveru, musí mít server RADIUS ověřovací certifikát serveru podepsaný certifikační autoritou. Ověřovací certifikát serveru je "list" na konci řetězu certifikátů serveru, který může volitelně zahrnovat zprostředkující certifikační autoritu a nakonec se ukončí v kořenové certifikační autoritě.

Když zařízení požádá o přístup, server odešle do zařízení celý řetěz certifikátů. Azure Sphere nevynucuje kontroly ověřování času na ověřovacím certifikátu nebo řetězu serveru, protože zařízení nemůže synchronizovat čas operačního systému s platným zdrojem času, dokud se neověří v síti. Pokud je zařízení nakonfigurované tak, aby důvěřoval kořenové certifikační autoritě, která odpovídá kořenové certifikační autoritě serveru, ověří identitu serveru. Pokud zařízení nemá odpovídající kořenovou certifikační autoritu, ověření serveru selže a zařízení nebude mít přístup k síťovým prostředkům. Od času musíte být schopni aktualizovat RootCA na zařízení, jak je popsáno v části Aktualizace kořenového certifikátu certifikační autority.

Ověřování zařízení

Po dokončení ověřování serveru zařízení odešle klientský certifikát, aby vytvořilo přihlašovací údaje. Zařízení může také předat ID klienta. ID klienta je volitelné informace, které některé sítě můžou vyžadovat k ověření.

Konkrétní požadavky pro úspěšné ověřování zařízení se můžou lišit v závislosti na konfiguraci konkrétní sítě. Správce sítě může vyžadovat další informace k prokázání platnosti zařízení Azure Sphere. Bez ohledu na konfiguraci musíte být schopni aktualizovat certifikát zařízení od času, jak je popsáno v části Aktualizace klientského certifikátu.

Platforma EAP-TLS pro Azure Sphere

Platforma Azure Sphere EAP-TLS poskytuje následující možnosti pro konfiguraci a správu sítě:

- Načtěte . Soubor PEM, který obsahuje klientský certifikát zařízení a privátní klíč pro připojení Wi-Fi EAP-TLS.

- Nakonfigurujte rozhraní Wi-Fi tak, aby používalo protokol EAP-TLS. Ten. Soubor PEM, který obsahuje klientský certifikát zařízení, musí být v zařízení.

- Připojte se k existující síti bez protokolu EAP-TLS, abyste získali certifikát zařízení a privátní klíč, povolili síť EAP-TLS a připojili se k síti EAP-TLS.

- Povolte aplikacím používat certifikát pro ověřování zařízení a ověření identity (DAA) používaný pro připojení HTTPS k ověření v úložišti certifikátů.

- Rozhraní API WifiConfig pro správu sítí Wi-Fi

- Rozhraní Certstore API pro správu certifikátů

Za všechny ostatní síťové komponenty protokolu EAP-TLS zodpovídá správce místní sítě.

Nastavení sítě EAP-TLS

Nastavení sítě EAP-TLS je odpovědností správce sítě. Správce sítě musí definovat infrastrukturu veřejných klíčů (PKI) a zajistit, aby všechny síťové komponenty odpovídaly jeho zásadám. Nastavení a konfigurace sítě zahrnují, ale neomezuje se na následující úlohy:

- Nastavte server RADIUS, získejte a nainstalujte jeho certifikát certifikační autority a nastavte kritéria pro ověření identity zařízení.

- Nakonfigurujte zařízení Azure Sphere s kořenovou certifikační autoritou serveru RADIUS, aby bylo možné server ověřit.

- Získejte klientský certifikát a privátní klíč pro každé zařízení a načtěte je do zařízení.

Získání a nasazení certifikátu EAP-TLS popisuje, jak získat a nasadit certifikáty v různých síťových scénářích.

Certifikát a privátní klíč pro ověřování klientů musí být k dispozici ve formátu PEM. Privátní klíč může být k dispozici v syntaxi PKCS1 nebo PKCS8 s heslem symetrického klíče pro privátní klíč nebo bez. Kořenový certifikát certifikační autority musí být také k dispozici ve formátu PEM.

Následující tabulka uvádí informace použité při konfiguraci sítě EAP-TLS pro Azure Sphere.

| Položka | Popis | Detaily |

|---|---|---|

| Klientský certifikát | Certifikát podepsané certifikační autority, který obsahuje veřejný klíč pro klientský certifikát. Povinný: | Maximální velikost: 8 KiB Maximální délka řetězce identifikátoru: 16 znaků |

| Privátní klíč klienta | Privátní klíč, který je spárovaný s klientským certifikátem. Povinný: | Maximální velikost: 8 Kib Podpora RSA; Klíče ECC se nepodporují. |

| Heslo privátního klíče klienta | Heslo použité k šifrování privátního klíče klienta. Nepovinné. | Minimální velikost: 1 bajt Maximální velikost: 256 bajtů Prázdný řetězec a řetězec null se interpretují jako stejný. |

| Client ID | Řetězec ASCII předaný serveru RADIUS a poskytuje další informace o zařízení. Vyžaduje některé sítě EAP-TLS. | Maximální velikost: 254 bajtů Formát: user@domainname.com |

| Kořenový certifikát certifikační autority | Kořenový certifikát certifikační autority ověřovacího certifikátu serveru RADIUS. Musí být nakonfigurované na každém zařízení. Volitelné, ale důrazně doporučeno; obraťte se na správce sítě. | Maximální velikost: 8 KiB Maximální délka řetězce identifikátoru: 16 znaků |

Důležité

Veškerá instalace infrastruktury veřejných klíčů a serveru RADIUS pro vaši síť, včetně správy vypršení platnosti certifikátu, je vaší zodpovědností.