Zkoumání cest laterálního pohybu pomocí ATA

Platí pro: Advanced Threat Analytics verze 1.9

I když se snažíte chránit citlivé uživatele a vaši správci mají složitá hesla, která často mění, jejich počítače jsou posílené a jejich data jsou bezpečně uložená, útočníci můžou pro přístup k citlivým účtům používat cesty laterálního pohybu. Při útoku laterálním pohybem útočník využívá instance, když se citliví uživatelé přihlásí k počítači, kde má necitlivá uživatel místní práva. Útočníci se pak mohou pohybovat laterálně, přistupovat k méně citlivému uživateli a pak se pohybovat po počítači, aby získali přihlašovací údaje pro citlivého uživatele.

Co je laterální pohybová dráha?

Laterální pohyb je, když útočník použije k získání přístupu k citlivým účtům jiné účty. Můžete to provést pomocí metod popsaných v průvodci podezřelými aktivitami. Útočníci pomocí laterálního pohybu identifikují správce ve vaší síti a zjistí, ke kterým počítačům mají přístup. S touto informací a dalšími přesuny může útočník využít data na řadičích domény.

ATA umožňuje provést preventivní akce ve vaší síti, aby se zabránilo tomu, aby útočníci uspěli při laterálním pohybu.

Zjišťování rizikových účtů

Pokud chcete zjistit, které citlivé účty ve vaší síti jsou zranitelné kvůli jejich připojení k účtům nebo prostředkům, které nejsou citlivé, v určitém časovém rámci postupujte takto:

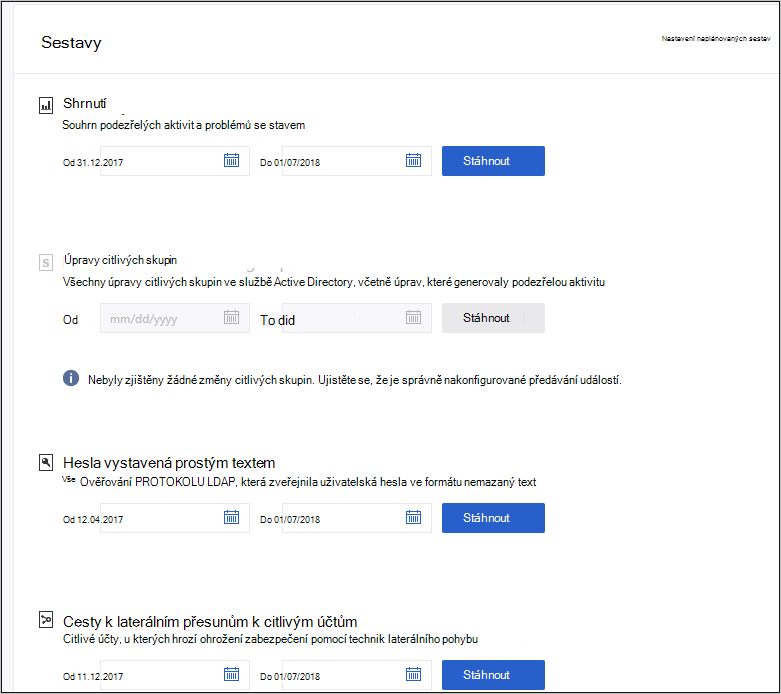

V nabídce konzoly ATA vyberte ikonu sestav

.

.Pokud se v části Cesty k laterálním pohybům k citlivým účtům nenašly žádné cesty laterálního pohybu, je sestava neaktivní. Pokud existují cesty k laterálnímu pohybu, pak data sestavy automaticky vyberou první datum, kdy existují relevantní data.

Vyberte Stáhnout.

Vytvořený soubor aplikace Excel poskytuje podrobnosti o citlivých účtech, které jsou ohroženy. Karta Souhrn obsahuje grafy, které podrobně uvádějí počet citlivých účtů, počítačů a průměry rizikových prostředků. Na kartě Podrobnosti najdete seznam citlivých účtů, které by vás měly znepokojovat. Všimněte si, že cesty jsou cesty, které existovaly dříve a nemusí být dnes dostupné.

Prověřování

Teď, když víte, které citlivé účty jsou ohrožené, můžete se podrobně seznámit s ATA, abyste se dozvěděli více a podnikli preventivní opatření.

V konzole ATA vyhledejte odznáček laterální pohyb, který se přidá do profilu entity, když je entita v

cesty pohybu nebo

cesty pohybu nebo  . Tato možnost je dostupná, pokud v posledních dvou dnech proběhla cesta laterálního pohybu.

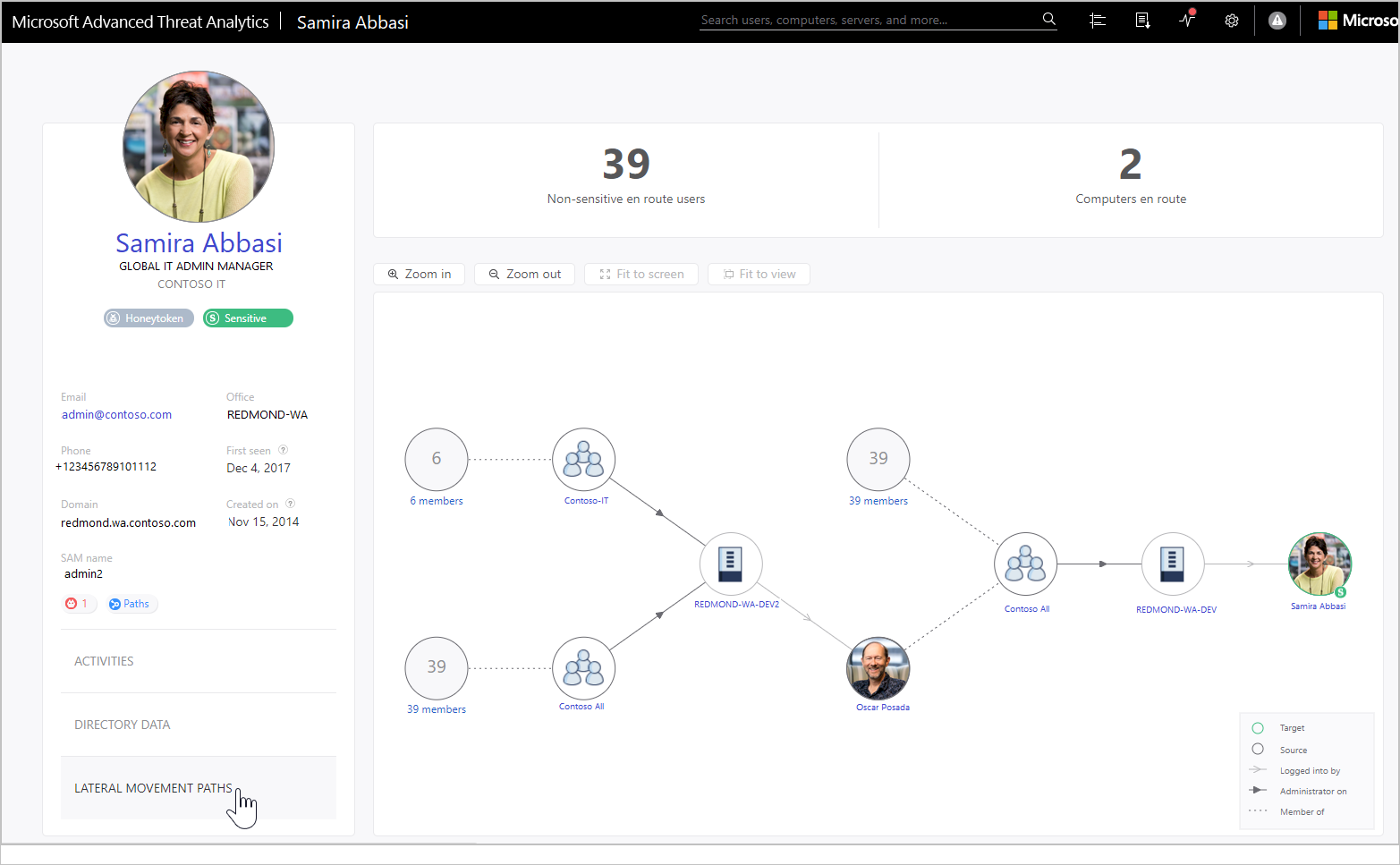

. Tato možnost je dostupná, pokud v posledních dvou dnech proběhla cesta laterálního pohybu.Na stránce profilu uživatele, která se otevře, vyberte kartu Cesty bočního pohybu .

Zobrazený graf poskytuje mapu možných cest k citlivému uživateli. Graf zobrazuje připojení, která byla provedena za poslední dva dny.

Projděte si graf a podívejte se, co se můžete dozvědět o odhalení přihlašovacích údajů citlivého uživatele. Na této mapě můžete například sledovat šedé šipky Přihlášeni , abyste viděli, kde se Samira přihlásila pomocí svých privilegovaných přihlašovacích údajů. V tomto případě byly citlivé přihlašovací údaje Samiry uloženy na počítači REDMOND-WA-DEV. Pak se podívejte, kteří další uživatelé se přihlásili k počítačům, které vytvořily největší ohrožení zabezpečení a ohrožení zabezpečení. Uvidíte to tak, že se podíváte na správce na černých šipkách a zjistíte, kdo má k prostředku oprávnění správce. V tomto příkladu mají všichni členové skupiny Contoso All možnost přistupovat k přihlašovacím údajům uživatele z tohoto prostředku.

Osvědčené postupy pro prevenci

Nejlepší způsob, jak zabránit laterálnímu pohybu, je zajistit, aby citliví uživatelé používali přihlašovací údaje správce jenom v případě, že se přihlásí k počítačům s posílenými oprávněními, ve kterých není citlivý uživatel, který by na stejném počítači neměl oprávnění správce. V příkladu se ujistěte, že pokud Samira potřebuje přístup k REDMOND-WA-DEV, přihlásí se pomocí jiného uživatelského jména a hesla, než jsou přihlašovací údaje správce, nebo odebere skupinu Contoso All z místní skupiny správců v REDMOND-WA-DEV.

Doporučujeme také zajistit, aby nikdo neměl zbytečná oprávnění místního správce. V tomto příkladu zkontrolujte, jestli všichni ve společnosti Contoso All skutečně potřebují práva správce v REDMOND-WA-DEV.

Ujistěte se, že uživatelé mají přístup jenom k nezbytným prostředkům. V tomto příkladu Oscar Posada výrazně rozšiřuje Expozici Samiry. Je nutné, aby byli zahrnuti do skupiny Contoso All? Existují podskupiny, které byste mohli vytvořit, abyste minimalizovali ohrožení?

Tip

Pokud během posledních dvou dnů nebyla zjištěna aktivita, graf se nezobrazí, ale je stále k dispozici sestava cesty laterálního pohybu, která poskytuje informace o cestách laterálního pohybu za posledních 60 dnů.

Tip

Pokyny k nastavení serverů tak, aby ATA mohly provádět operace SAM-R potřebné pro detekci cest laterálního pohybu, najdete v konfiguraci SAM-R.