Instalace ATA – krok 8

Platí pro: Advanced Threat Analytics verze 1.9

Krok 8: Konfigurace vyloučení IP adres a uživatele Honeytokenu

ATA umožňuje vyloučit konkrétní IP adresy nebo uživatele z řady detekcí.

Například vyloučením DNS Rekognoskace může být kontrola zabezpečení, která používá DNS jako mechanismus kontroly. Vyloučení pomáhá ATA takové skenery ignorovat. Příkladem vyloučení Pass-the-Ticket je zařízení NAT.

ATA také umožňuje konfiguraci uživatele Honeytokenu, který se používá jako past pro škodlivé aktéry – jakékoli ověřování přidružené k tomuto (normálně neaktivnímu) účtu aktivuje upozornění.

Chcete-li to nakonfigurovat, postupujte takto:

V konzole ATA klikněte na ikonu nastavení a vyberte Konfigurace.

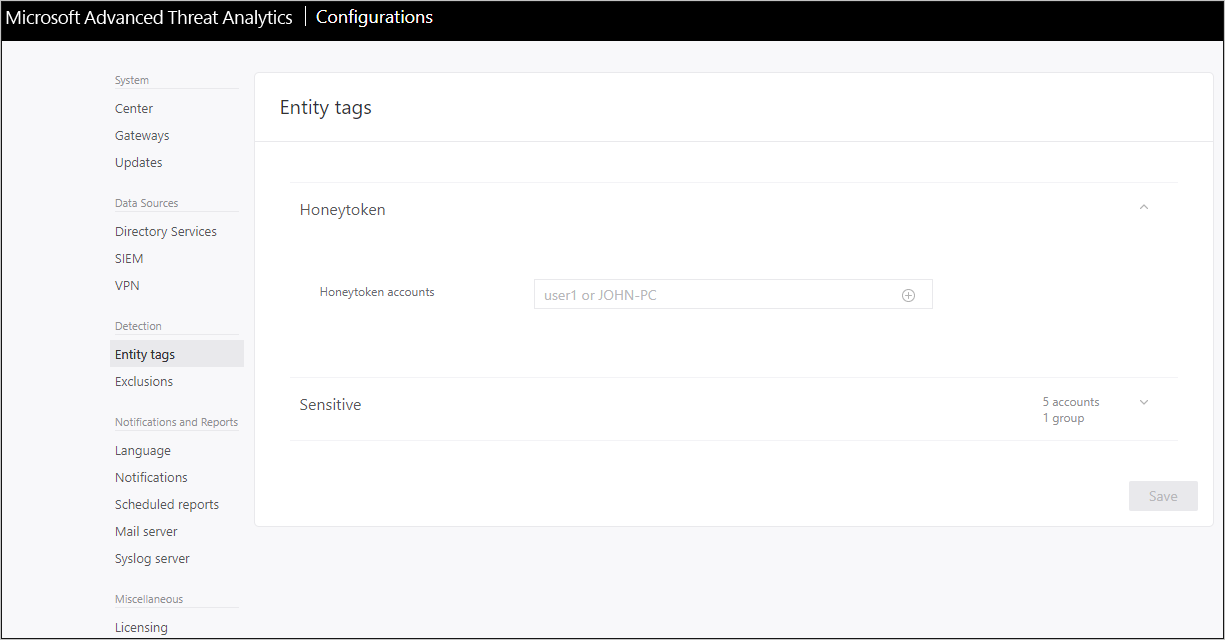

V části Detekce klikněte na Značky entit.

V části Účty Honeytokenu zadejte název účtu Honeytoken. Pole Účty Honeytokenu je prohledávatelné a automaticky zobrazuje entity ve vaší síti.

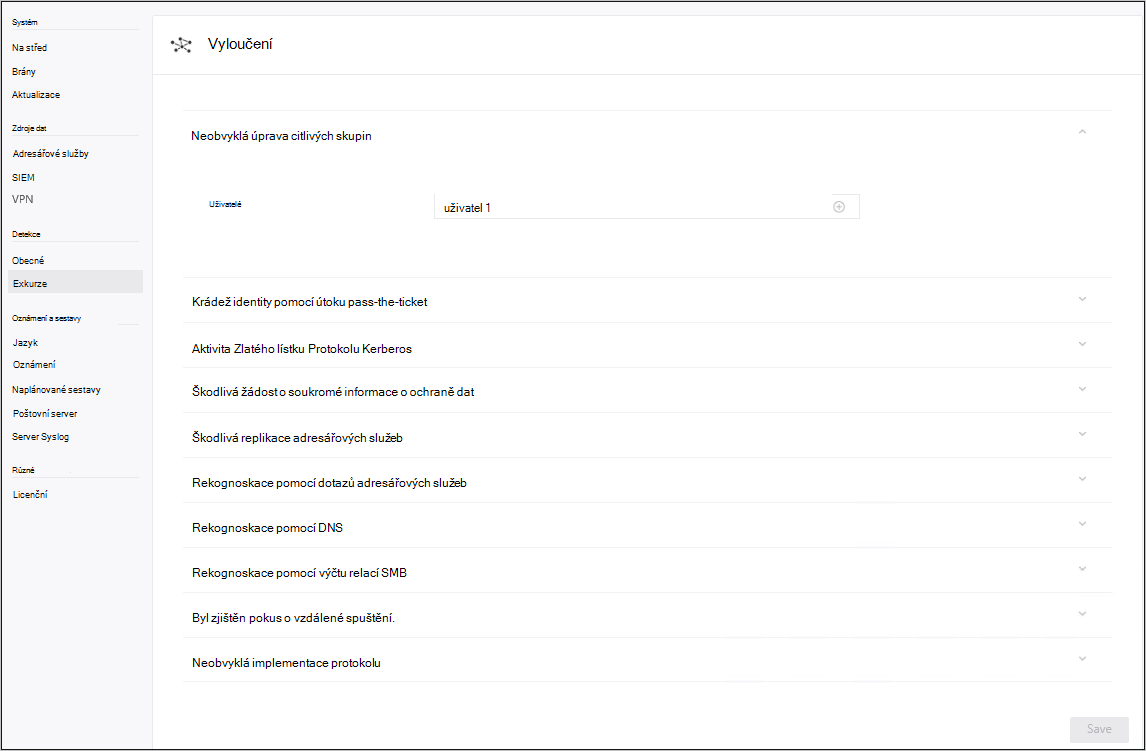

Klikněte na Vyloučení. Pro každý typ hrozby zadejte uživatelský účet nebo IP adresu, které mají být vyloučeny z detekce těchto hrozeb, a klikněte na znaménko plus . Pole Přidat entitu (uživatele nebo počítač) je prohledávatelné a automaticky se vyplňuje entitami ve vaší síti. Další informace najdete v tématu Vyloučení entit z detekce.

Klikněte na Uložit.

Blahopřejeme, úspěšně jste nasadili Microsoft Advanced Threat Analytics!

Zkontrolujte časovou osu útoku a zobrazte zjištěné podezřelé aktivity, vyhledejte uživatele nebo počítače a zobrazte jejich profily.

ATA začne okamžitě vyhledávat podezřelé aktivity. Některé aktivity, například některé z podezřelých aktivit chování, nebudou dostupné, dokud ATA nezískal čas na vytvoření profilů chování (minimálně tři týdny).

Pokud chcete zkontrolovat, jestli je ATA spuštěný a zachytává porušení zabezpečení ve vaší síti, můžete si prohlédnout playbook simulace ata ata.