Instalace ATA – krok 6

Platí pro: Advanced Threat Analytics verze 1.9

Krok 6: Konfigurace shromažďování událostí

Konfigurace shromažďování událostí

K vylepšení možností detekce potřebuje ATA následující události Windows: 4776, 4732, 4733, 4728, 4729, 4756, 4757 a 7045. Tyto události Windows buď ata Lightweight Gateway automaticky čte, nebo v případě, že ATA Lightweight Gateway není nasazená, je možné je do ATA Gateway předat jedním ze dvou způsobů, a to buď konfigurací ATA Gateway tak, aby naslouchala událostem SIEM, nebo konfigurací předávání událostí systému Windows.

Poznámka

Pro ATA verze 1.8 a vyšší už konfigurace shromažďování událostí Windows není pro ATA Lightweight Gateway nutná. ATA Lightweight Gateway teď čte události místně, aniž by bylo nutné konfigurovat předávání událostí.

Kromě shromažďování a analýzy síťového provozu do a z řadičů domény může ATA používat události Windows k dalšímu vylepšení detekce. Používá událost 4776 pro PROTOKOL NTLM, která vylepšuje různé detekce a události 4732, 4733, 4728, 4729, 4756 a 4757 pro zlepšení detekce citlivých změn skupin. Můžete ho získat z vašeho SIEM nebo nastavením předávání událostí Windows z řadiče domény. Shromážděné události poskytují ATA další informace, které nejsou dostupné prostřednictvím síťového provozu řadiče domény.

SIEM/Syslog

Aby ATA mohla využívat data ze serveru Syslog, musíte provést následující kroky:

- Nakonfigurujte servery ATA Gateway tak, aby naslouchaly událostem předávaným ze serveru SIEM/Syslog a přijímaly je.

Poznámka

ATA naslouchá jenom na protokolu IPv4, a ne na protokolu IPv6.

- Nakonfigurujte server SIEM/Syslog tak, aby předával konkrétní události do ATA Gateway.

Důležité

- Nepřeposílat všechna data Syslogu do ATA Gateway.

- ATA podporuje provoz UDP ze serveru SIEM/Syslog.

Informace o tom, jak nakonfigurovat předávání konkrétních událostí na jiný server, najdete v produktové dokumentaci k serveru SIEM/Syslog.

Poznámka

Pokud nepoužíváte server SIEM/Syslog, můžete nakonfigurovat řadiče domény Windows tak, aby předávaly události Windows s ID 4776, aby je ata shromáždila a analyzovala. Id události systému Windows 4776 poskytuje data týkající se ověřování protokolem NTLM.

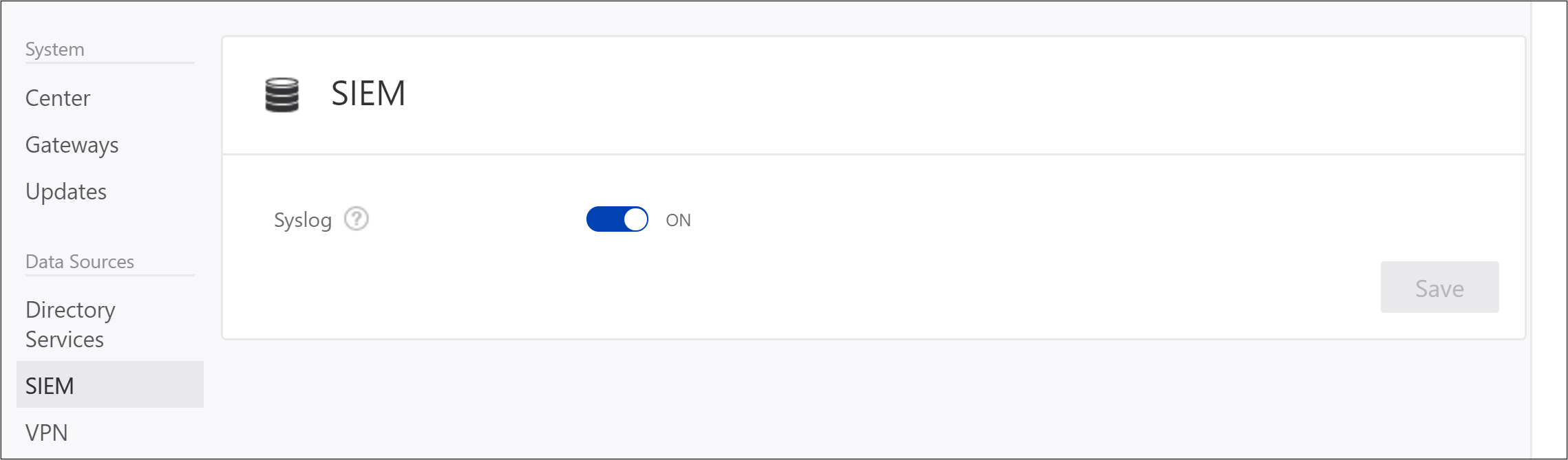

Konfigurace ATA Gateway pro naslouchání událostem SIEM

V konfiguraci ATA klikněte v části Zdroje dat na SIEM , zapněte Syslog a klikněte na Uložit.

Nakonfigurujte server SIEM nebo Syslog tak, aby předával událost Windows s ID 4776 na IP adresu jedné z ATA Gateway. Další informace o konfiguraci SIEM najdete v online nápovědě k SIEM nebo v možnostech technické podpory pro konkrétní požadavky na formátování jednotlivých serverů SIEM.

ATA podporuje události SIEM v následujících formátech:

RSA Security Analytics

<Záhlaví>syslogu RsaSA\n2015-May-19 09:07:09\n4776\nMicrosoft-Windows-Security-Auditing\nSecurity\XXXXX.subDomain.domain.org.il\nYYYYY$\nMMMMM \n0x0

Hlavička Syslogu je volitelná.

Oddělovač znaků "\n" je povinný mezi všemi poli.

Pole v pořadí jsou:

- Konstanta RsaSA (musí se zobrazit)

- Časové razítko skutečné události (ujistěte se, že se nejedná o časové razítko příchodu do EM nebo odeslání do ATA). Pokud možno s přesností na milisekundy, je to důležité.

- ID události systému Windows

- Název zprostředkovatele událostí Windows

- Název protokolu událostí Systému Windows

- Název počítače, který přijímá událost (v tomto případě řadič domény)

- Jméno ověřujícího uživatele

- Název zdrojového hostitele

- Kód výsledku NTLM

Pořadí je důležité a nic jiného by nemělo být součástí zprávy.

MicroFocus ArcSight

CEF:0|Microsoft|Microsoft Windows||Microsoft-Windows-Security-Auditing:4776|Řadič domény se pokusil ověřit přihlašovací údaje pro účet.|Nízká| externalId=4776 cat=Security rt=1426218619000 shost=KKKKKKk dhost=YYYYYY.subDomain.domain.com duser=XXXXXX cs2=Security cs3=Microsoft-Windows-Security-Auditing cs4=0x0 cs3Label=EventSource cs4Label=Reason or Error Code

Musí být v souladu s definicí protokolu.

Žádná hlavička syslogu.

Část záhlaví (část oddělená kanálem) musí existovat (jak je uvedeno v protokolu).

V události musí být k dispozici následující klíče v části Rozšíření :

- externalId = ID události systému Windows

- rt = časové razítko skutečné události (ujistěte se, že se nejedná o časové razítko příchodu do SIEM nebo odeslání do ATA). Pokud možno s přesností na milisekundy, je to důležité.

- cat = název protokolu událostí Systému Windows

- shost = název zdrojového hostitele

- dhost = počítač přijímající událost (v tomto případě řadič domény)

- duser = ověřující uživatel

Pořadí není pro část Rozšíření důležité.

Pro tato dvě pole musí být k dispozici vlastní klíč a keyLable:

- "EventSource"

- "Důvod nebo kód chyby" = kód výsledku protokolu NTLM

Splunk

<Hlavička syslogu>\r\nEventCode=4776\r\nLogfile=Security\r\nSourceName=Microsoft-Windows-Security-Auditing\r\nTimeGenerated=20150310132717.784882-000\r\ComputerName=YYYYY\r\nMessage=

Počítač se pokusil ověřit přihlašovací údaje pro účet.

Ověřovací balíček: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Přihlašovací účet: Správce

Zdrojová pracovní stanice: SIEM

Kód chyby: 0x0

Hlavička Syslogu je volitelná.

Mezi všemi povinnými poli je oddělovač znaků "\r\n". Všimněte si, že se jedná o řídicí znaky CRLF (šestnáctkové znaky 0D0A), a ne literály.

Pole jsou ve formátu klíč=hodnota.

Následující klíče musí existovat a musí mít hodnotu:

- EventCode = ID události systému Windows

- Logfile = název protokolu událostí Systému Windows

- SourceName = název zprostředkovatele událostí Windows

- TimeGenerated = časové razítko skutečné události (ujistěte se, že se nejedná o časové razítko příchodu do SIEM nebo odeslání do ATA). Formát by měl odpovídat rrrrMMddHmmss.FFFFFF, pokud možno s přesností v milisekundách, to je důležité.

- ComputerName = název zdrojového hostitele

- Message = původní text události z události systému Windows

Klíč zprávy a hodnota MUSÍ být poslední.

Pořadí není pro páry klíč-hodnota důležité.

QRadar

QRadar umožňuje shromažďování událostí prostřednictvím agenta. Pokud se data shromáždí pomocí agenta, shromáždí se formát času bez dat v milisekundách. Vzhledem k tomu, že ATA vyžaduje data v milisekundách, je nutné nastavit QRadar tak, aby používal shromažďování událostí Windows bez agentů. Další informace najdete v tématu QRadar: Shromažďování událostí Windows bez agentů pomocí protokolu MSRPC.

<13>Feb 11 00:00:00 %IPADDRESS% AgentDevice=WindowsLog AgentLogFile=Security Source=Microsoft-Windows-Security-Auditing Computer=%FQDN% User= Domain= EventID=4776 EventIDCode=4776 EventType=8 EventCategory=14336 RecordNumber=1961417 TimeGenerated=1456144380009 TimeWritten=1456144380009 Message=The computer attempted to validate the credentials for an account. Authentication Package: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0 Logon Account: Administrator Source Workstation: HOSTNAME Error Code: 0x0

Potřebujete pole:

Typ agenta pro kolekci

Název zprostředkovatele protokolu událostí Systému Windows

Zdroj protokolu událostí systému Windows

Plně kvalifikovaný název domény řadiče domény

ID události systému Windows

TimeGenerated je časové razítko skutečné události (ujistěte se, že se nejedná o časové razítko příchodu do SIEM nebo odeslání do ATA). Formát by měl odpovídat rrrrMMddHmmss.FFFFFF, pokud možno s přesností v milisekundách, to je důležité.

Zpráva je původní text události z události systému Windows.

Ujistěte se, že mezi páry klíč=hodnota máte \t.

Poznámka

Použití WinCollect pro shromažďování událostí Windows se nepodporuje.