Konfigurace připojení VPN typu Site-to-Site přes privátní partnerský vztah ExpressRoute

Ke konfiguraci VPN typu site-to-site pro bránu virtuální sítě přes privátní partnerské vztahy ExpressRoute můžete využít IP adresu RFC 1918. Tato konfigurace má následující výhody:

Provoz přes privátní partnerské vztahy je zašifrovaný.

Uživatelé využívající připojení typu point-to-site, kteří se připojují k bráně virtuální sítě, mohou pro přístup k místním prostředkům využívat ExpressRoute (přes tunel typu site-to-site).

Připojení VPN typu Site-to-Site přes privátní partnerský vztah ExpressRoute je možné nasadit současně s připojeními VPN typu Site-to-Site přes internet na stejné bráně VPN.

Tato funkce je dostupná jenom pro brány založené na standardu IP.

Požadavky

Pokud chcete tuto konfiguraci dokončit, ověřte, že splňujete následující požadavky:

Máte funkční okruh ExpressRoute, který je propojený s virtuální sítí, kde je (nebo bude vytvořena) brána VPN.

K prostředkům můžete přistupovat přes RFC1918 (privátní) IP adresu ve virtuální síti přes okruh ExpressRoute.

Směrování

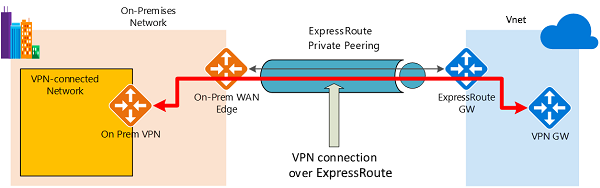

Obrázek 1 ukazuje příklad připojení VPN přes privátní partnerský vztah ExpressRoute. V tomto příkladu uvidíte síť v místní síti, která je připojená k bráně VPN centra Azure přes privátní partnerský vztah ExpressRoute. Důležitým aspektem této konfigurace je směrování mezi místními sítěmi a Azure přes cesty ExpressRoute i VPN.

Obrázek 1

Vytvoření připojení je jednoduché:

Vytvořte připojení ExpressRoute s okruhem ExpressRoute a privátním partnerským vztahem.

Pomocí kroků v tomto článku vytvořte připojení VPN.

Provoz z místních sítí do Azure

Pro provoz z místních sítí do Azure se předpony Azure inzerují prostřednictvím protokolu BGP privátního partnerského vztahu ExpressRoute i protokolu BGP sítě VPN, pokud je ve vaší bráně VPN nakonfigurovaný protokol BGP. Výsledkem jsou dvě síťové trasy (cesty) směrem k Azure z místních sítí:

• Jedna síťová trasa přes cestu chráněnou protokolem IPsec.

• Jedna síťová trasa přímo přes ExpressRoute bez ochrany IPsec.

Pokud chcete použít šifrování pro komunikaci, musíte se ujistit, že pro síť připojenou k síti VPN na obrázku 1 se trasy Azure přes místní bránu VPN preferují před přímou cestou ExpressRoute.

Provoz z Azure do místních sítí

Stejný požadavek se vztahuje na provoz z Azure do místních sítí. Abyste měli jistotu, že je cesta IPsec upřednostňovaná před přímou cestou ExpressRoute (bez protokolu IPsec), máte dvě možnosti:

• Inzerujte konkrétnější předpony v relaci protokolu VPN BGP pro síť připojenou k síti VPN. Můžete inzerovat větší rozsah, který zahrnuje síť připojenou k síti VPN přes privátní partnerský vztah ExpressRoute, a pak konkrétnější rozsahy v relaci protokolu VPN BGP. Například inzerujte 10.0.0.0/16 přes ExpressRoute a 10.0.1.0/24 přes VPN.

• Inzerujte oddělené předpony pro VPN a ExpressRoute. Pokud jsou rozsahy sítí připojených k síti VPN oddělené od jiných připojených sítí ExpressRoute, můžete inzerovat předpony v relacích PROTOKOLU BGP sítě VPN a ExpressRoute. Například inzerujte 10.0.0.0/24 přes ExpressRoute a 10.0.1.0/24 přes VPN.

V obou těchto příkladech Bude Azure posílat provoz do 10.0.1.0/24 přes připojení VPN místo přímo přes ExpressRoute bez ochrany VPN.

Upozorňující

Pokud inzerujete stejné předpony prostřednictvím připojení ExpressRoute i VPN, Azure použije cestu ExpressRoute přímo bez ochrany VPN.

Kroky portálu

Nakonfigurujte připojení typu Site-to-Site. Postup najdete v článku konfigurace site-to-site. Nezapomeňte vybrat bránu se standardní veřejnou IP adresou.

Povolte privátní IP adresy v bráně. Vyberte Možnost Konfigurace a pak nastavte privátní IP adresy brány na Povoleno. Výběrem možnosti Uložit uložte změny.

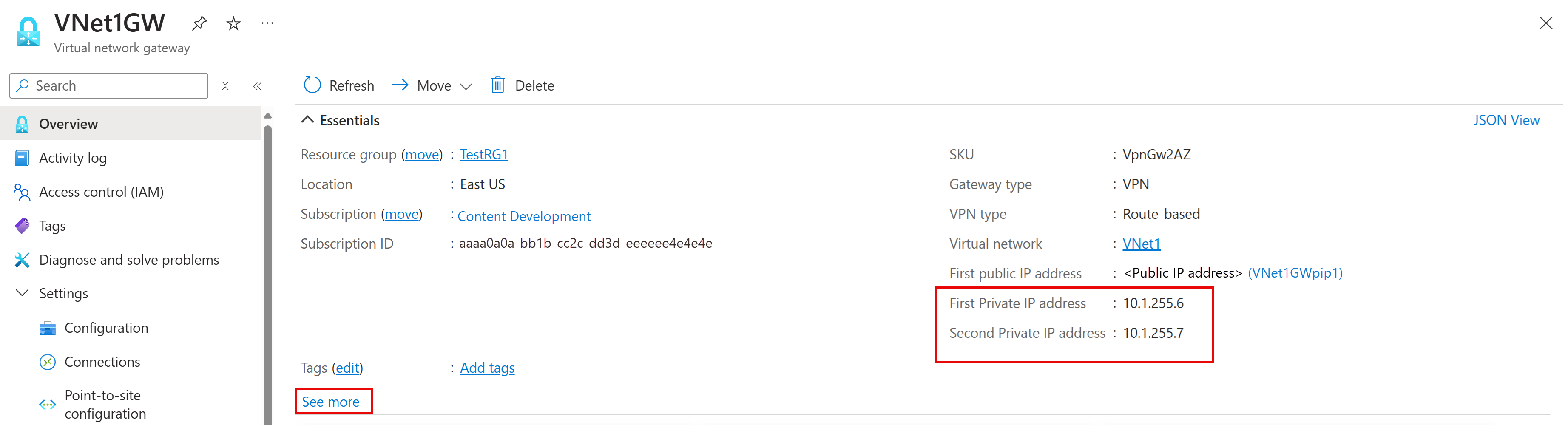

Na stránce Přehled vyberte Zobrazit další a zobrazte privátní IP adresu. Poznamenejte si tyto informace, abyste je mohli použít později v krocích konfigurace. Pokud máte bránu VPN v režimu aktivní-aktivní, zobrazí se dvě privátní IP adresy.

Pokud chcete v připojení povolit použití privátní IP adresy Azure, přejděte na stránku Konfigurace . Nastavte možnost Použít privátní IP adresu Azure na povolenou a pak vyberte Uložit.

Použijte privátní IP adresu, kterou jste si napsali v kroku 3 jako vzdálenou IP adresu ve vaší místní bráně firewall, abyste vytvořili tunel Site-to-Site přes privátní partnerský vztah ExpressRoute.

Poznámka:

Konfigurace protokolu BGP na bráně VPN není nutná k dosažení připojení VPN přes privátní partnerský vztah ExpressRoute.

Kroky PowerShellu

Nakonfigurujte připojení typu Site-to-Site. Postup najdete v článku Konfigurace sítě VPN typu Site-to-Site. Nezapomeňte vybrat bránu se standardní veřejnou IP adresou.

Nastavte příznak tak, aby používal privátní IP adresu brány pomocí následujících příkazů PowerShellu:

$Gateway = Get-AzVirtualNetworkGateway -Name <name of gateway> -ResourceGroup <name of resource group> Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -EnablePrivateIpAddress $trueMěla by se zobrazit veřejná a privátní IP adresa. Poznamenejte si IP adresu v části TunnelIpAddresses výstupu. Tyto informace použijete v pozdějším kroku.

Pomocí následujícího příkazu PowerShellu nastavte připojení tak, aby používalo privátní IP adresu:

$Connection = get-AzVirtualNetworkGatewayConnection -Name <name of the connection> -ResourceGroupName <name of resource group> Set-AzVirtualNetworkGatewayConnection --VirtualNetworkGatewayConnection $Connection -UseLocalAzureIpAddress $trueZ brány firewall odešlete příkaz ping na privátní IP adresu, kterou jste si napsali v kroku 2. Měl by být dostupný přes privátní partnerský vztah ExpressRoute.

Tuto privátní IP adresu použijte jako vzdálenou IP adresu ve vaší místní bráně firewall k navázání tunelu Site-to-Site přes privátní partnerský vztah ExpressRoute.

Další kroky

Další informace o službě VPN Gateway najdete v tématu Co je služba VPN Gateway?