Konfigurace připojení ověřování certifikátů služby VPN Gateway S2S – Preview

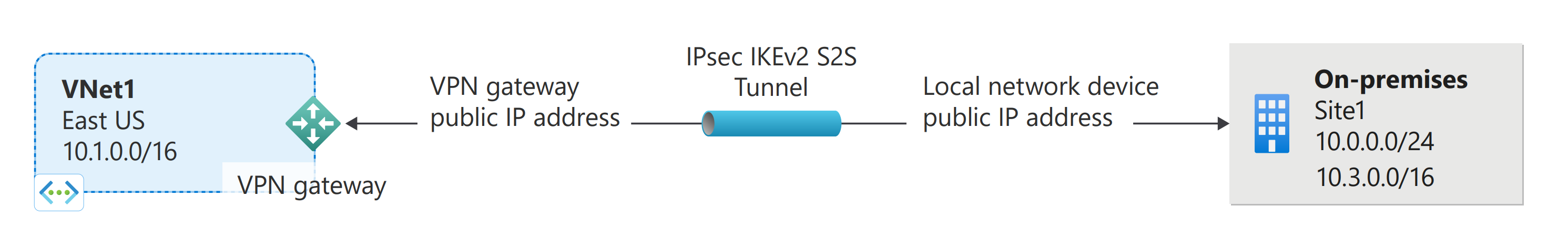

V tomto článku pomocí webu Azure Portal vytvoříte připojení brány VPN pro ověřování certifikátů typu site-to-site (S2S) mezi vaší místní sítí a virtuální sítí. Kroky pro tuto konfiguraci používají spravovanou identitu, Azure Key Vault a certifikáty. Pokud potřebujete vytvořit připojení VPN typu site-to-site, které místo toho používá sdílený klíč, přečtěte si téma Vytvoření připojení VPN typu site-to-site.

Požadavky

Poznámka:

Ověřování certifikátů typu Site-to-Site není podporováno u bran VPN úrovně Basic.

Už máte virtuální síť a bránu VPN. Pokud ne, postupujte podle pokynů k vytvoření brány VPN a pak se vraťte na tuto stránku a nakonfigurujte připojení ověřování certifikátu typu site-to-site.

Ujistěte se, že máte kompatibilní zařízení VPN a někdo, kdo ho může nakonfigurovat. Další informace o kompatibilních zařízeních VPN a konfiguraci zařízení najdete v tématu o zařízeních VPN.

Ověřte, že máte veřejnou IPv4 adresu pro vaše zařízení VPN.

Pokud neznáte rozsahy IP adres umístěných v konfiguraci místní sítě, musíte se s někým, kdo vám tyto podrobnosti poskytne, koordinovat. Při vytváření této konfigurace musíte zadat předpony rozsahu IP adres, které Azure směruje do vašeho místního umístění. Žádná z podsítí vaší místní sítě se nemůže překrývat s podsítěmi virtuální sítě, ke kterým se chcete připojit.

Vytvořit spravovanou identitu

Tato konfigurace vyžaduje spravovanou identitu. Další informace o spravovaných identitách najdete v tématu Co jsou spravované identity pro prostředky Azure? Pokud už máte spravovanou identitu přiřazenou uživatelem, můžete ji použít pro toto cvičení. Pokud ne, vytvořte spravovanou identitu pomocí následujícího postupu.

- Na webu Azure Portal vyhledejte a vyberte Spravované identity.

- Vyberte Vytvořit.

- Zadejte požadované informace. Při vytváření názvu použijte něco intuitivního. Například site-to-site-managed nebo vpngwy-managed. Potřebujete název pro kroky konfigurace trezoru klíčů. Skupina prostředků nemusí být stejná jako skupina prostředků, kterou používáte pro bránu VPN.

- Vyberte Zkontrolovat a vytvořit.

- Hodnoty se ověřují. Po dokončení ověření vyberte Vytvořit.

Povolení služby VPN Gateway pro službu Key Vault a spravovanou identitu

V této části povolíte bránu pro Azure Key Vault a spravovanou identitu, kterou jste vytvořili dříve. Další informace o službě Azure Key Vault najdete v tématu o službě Azure Key Vault.

- Na portálu přejděte na bránu virtuální sítě (brána VPN).

- Přejděte na Nastavení –> Konfigurace. Na stránce Konfigurace zadejte následující nastavení ověřování:

- Povolení přístupu ke službě Key Vault: Povoleno.

- Spravovaná identita: Vyberte spravovanou identitu , kterou jste vytvořili dříve.

- Uložte svá nastavení.

Vytvoření brány místní sítě

Brána místní sítě je konkrétní objekt, který představuje vaše místní umístění (lokalitu) pro účely směrování. Web pojmenujete, podle kterého ho Azure může odkazovat, a pak zadáte IP adresu místního zařízení VPN, ke kterému vytvoříte připojení. Zadáte také předpony IP adres směrované přes bránu VPN do zařízení VPN. Předpony adres, které zadáte, jsou předpony ve vaší místní síti. Pokud se změní vaše místní síť nebo potřebujete změnit veřejnou IP adresu pro zařízení VPN, můžete hodnoty snadno aktualizovat později.

Poznámka:

Objekt brány místní sítě je nasazený v Azure, nikoli do místního umístění.

Vytvořte bránu místní sítě pomocí následujících hodnot:

- Název: Web1

- Skupina prostředků: TestRG1

- Umístění: USA – východ

Aspekty konfigurace:

- Služba VPN Gateway podporuje pro každý plně kvalifikovaný název domény jenom jednu adresu IPv4. Pokud se název domény přeloží na více IP adres, služba VPN Gateway použije první IP adresu vrácenou servery DNS. Pokud chcete eliminovat nejistotu, doporučujeme, aby se plně kvalifikovaný název domény vždy přeložil na jednu adresu IPv4. Protokol IPv6 se nepodporuje.

- Služba VPN Gateway udržuje mezipaměť DNS, která se aktualizuje každých 5 minut. Brána se pokusí přeložit plně kvalifikované názvy domén pouze pro odpojené tunely. Resetováním brány se aktivuje také překlad plně kvalifikovaného názvu domény.

- Přestože služba VPN Gateway podporuje více připojení k různým branám místní sítě s různými plně kvalifikovanými názvy domén, všechny plně kvalifikované názvy domén se musí překládat na různé IP adresy.

Na portálu přejděte na brány místní sítě a otevřete stránku Vytvořit bránu místní sítě.

Na kartě Základní informace zadejte hodnoty pro bránu místní sítě.

- Předplatné: Zkontrolujte, že se zobrazuje správné předplatné.

- Skupina prostředků: Vyberte skupinu prostředků, kterou chcete použít. Můžete buď vytvořit novou skupinu prostředků, nebo vybrat skupinu prostředků, kterou jste už vytvořili.

- Oblast: Vyberte oblast pro tento objekt. Možná budete chtít vybrat stejné umístění, ve kterém se nachází vaše virtuální síť, ale nemusíte to udělat.

- Název: Zadejte název objektu brány místní sítě.

- Koncový bod: Jako IP adresu nebo plně kvalifikovaný název domény (plně kvalifikovaný název domény) vyberte typ koncového bodu pro místní zařízení VPN.

- IP adresa: Pokud máte statickou veřejnou IP adresu přidělenou poskytovateli internetových služeb (ISP) pro vaše zařízení VPN, vyberte možnost IP adresy. Vyplňte IP adresu, jak je znázorněno v příkladu. Tato adresa je veřejná IP adresa zařízení VPN, ke kterému se má azure VPN Gateway připojit. Pokud teď IP adresu nemáte, můžete použít hodnoty uvedené v příkladu. Později se musíte vrátit a nahradit zástupnou IP adresu veřejnou IP adresou vašeho zařízení VPN. Jinak se Azure nemůže připojit.

- Plně kvalifikovaný název domény: Pokud máte dynamickou veřejnou IP adresu, která se může po určité době změnit, často určená poskytovatelem internetových služeb, můžete k nasměrování na aktuální veřejnou IP adresu vašeho zařízení VPN použít konstantní název DNS s dynamickou službou DNS. Brána Azure VPN přeloží plně kvalifikovaný název domény a určí veřejnou IP adresu, ke které se má připojit.

- Adresní prostor: Adresní prostor odkazuje na rozsahy adres pro síť, kterou tato místní síť představuje. Můžete přidat více různých rozsahů adres. Zkontrolujte, že se zadané rozsahy nepřekrývají s rozsahy jiných sítí, ke kterým se budete chtít připojit. Azure směruje rozsah adres, který zadáte, na IP adresu místního zařízení VPN. Pokud se chcete připojit ke své místní lokalitě, použijte tady vlastní hodnoty, a ne hodnoty uvedené v příkladu.

Na kartě Upřesnit můžete v případě potřeby nakonfigurovat nastavení protokolu BGP.

Po zadání hodnot vyberte Zkontrolovat a vytvořit v dolní části stránky a ověřte stránku.

Vybráním Vytvořit vytvořte objekt brány místní sítě.

Certifikáty

Architektura ověřování certifikátů typu Site-to-Site spoléhá na příchozí i odchozí certifikáty.

Poznámka:

Příchozí a odchozí certifikáty nemusí být generovány ze stejného kořenového certifikátu.

Odchozí certifikát

- Odchozí certifikát slouží k ověření připojení přicházejících z Azure do vaší místní lokality.

- Certifikát je uložený ve službě Azure Key Vault. Identifikátor cesty odchozího certifikátu zadáte při konfiguraci připojení typu site-to-site.

- Certifikát můžete vytvořit pomocí libovolné certifikační autority nebo můžete vytvořit kořenový certifikát podepsaný svým držitelem.

Při generování odchozího certifikátu musí certifikát dodržovat následující pokyny:

- Minimální délka klíče 2048 bitů

- Musí mít privátní klíč.

- Musí mít ověřování serveru a klienta.

- Musí mít název subjektu.

Příchozí certifikát

- Příchozí certifikát se používá při připojování z místního umístění k Azure.

- Hodnota názvu subjektu se používá při konfiguraci připojení typu site-to-site.

- Veřejný klíč řetězu certifikátů se zadává při konfiguraci připojení typu site-to-site.

Vygenerování certifikátů

K vygenerování certifikátů použijte PowerShell místně na vašem počítači. Následující kroky ukazují, jak vytvořit kořenový certifikát podepsaný svým držitelem a listové certifikáty (příchozí a odchozí). Při použití následujících příkladů nezavírejte okno PowerShellu mezi vytvořením kořenové certifikační autority podepsané svým držitelem a listovými certifikáty.

Vytvoření kořenového certifikátu podepsaného svým držitelem

K vytvoření kořenového certifikátu podepsaného svým držitelem použijte rutinu New-SelfSignedCertificate. Další informace o parametrech naleznete v tématu New-SelfSignedCertificate.

Z počítače s Windows 10 nebo novějším nebo Windows Serverem 2016 otevřete konzolu Windows PowerShellu se zvýšenými oprávněními.

Vytvořte kořenový certifikát podepsaný svým držitelem. Následující příklad vytvoří kořenový certifikát podepsaný svým držitelem s názvem VPNRootCA01, který se automaticky nainstaluje do certifikátů Current User\Personal\Certificates. Po vytvoření certifikátu ho můžete zobrazit otevřením nástroje certmgr.msc nebo správou uživatelských certifikátů.

Před použitím tohoto příkladu proveďte potřebné úpravy. Parametr NotAfter je volitelný. Ve výchozím nastavení platnost certifikátu bez tohoto parametru vyprší za jeden rok.

$params = @{ Type = 'Custom' Subject = 'CN=VPNRootCA01' KeySpec = 'Signature' KeyExportPolicy = 'Exportable' KeyUsage = 'CertSign' KeyUsageProperty = 'Sign' KeyLength = 2048 HashAlgorithm = 'sha256' NotAfter = (Get-Date).AddMonths(120) CertStoreLocation = 'Cert:\CurrentUser\My' TextExtension = @('2.5.29.19={critical}{text}ca=1&pathlength=4') } $cert = New-SelfSignedCertificate @paramsPokud chcete generovat listové certifikáty, nechte konzolu PowerShellu otevřenou a pokračujte dalšími kroky.

Generování listových certifikátů

Tyto příklady používají rutinu New-SelfSignedCertificate k vygenerování odchozích a příchozích listových certifikátů. Certifikáty se automaticky nainstalují do pole Certifikáty – Aktuální uživatel\Osobní\Certifikáty na vašem počítači.

Odchozí certifikát

$params = @{

Type = 'Custom'

Subject = 'CN=Outbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Příchozí certifikát

$params = @{

Type = 'Custom'

Subject = 'CN=Inbound-certificate'

KeySpec = 'Signature'

KeyExportPolicy = 'Exportable'

KeyLength = 2048

HashAlgorithm = 'sha256'

NotAfter = (Get-Date).AddMonths(120)

CertStoreLocation = 'Cert:\CurrentUser\My'

Signer = $cert

TextExtension = @(

'2.5.29.37={text}1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.1')

}

New-SelfSignedCertificate @params

Odchozí certifikát – export dat privátního klíče

Exportujte informace o odchozím certifikátu (s privátním klíčem) do souboru .pfx nebo .pem. Tyto informace o certifikátu bezpečně nahrajete do služby Azure Key Vault v dalších krocích. Pokud chcete exportovat do souboru .pfx pomocí Windows, postupujte následovně:

Pokud chcete získat soubor .cer certifikátu, otevřete spravovat uživatelské certifikáty.

Vyhledejte odchozí certifikát, obvykle v certifikátech – Aktuální uživatel\Osobní\Certifikáty a klikněte pravým tlačítkem myši. Vyberte Všechny úkoly -> Exportovat. Otevře se Průvodce exportem certifikátu.

V průvodci vyberte Další.

Vyberte Ano, vyexportujte privátní klíč a pak vyberte Další.

Na stránce Exportovat formát souboru vyberte Personal Information Exchange – PKCS #12 (PFX). Vyberte následující položky:

- Pokud je to možné, zahrnout všechny certifikáty na cestě k certifikátu

- Exportovat všechny rozšířené vlastnosti

- Povolení ochrany osobních údajů certifikátu

Vyberte Další. Na stránce Zabezpečení vyberte Heslo a metodu šifrování. Pak vyberte Další.

Zadejte název souboru a přejděte do umístění, do kterého chcete exportovat.

Vyberte Dokončit a exportujte certifikát.

Zobrazí se potvrzení o úspěšném exportu.

Příchozí certifikát – export dat veřejného klíče

Exportuje data veřejného klíče pro příchozí certifikát. Informace v souboru se použijí pro pole řetězu příchozích certifikátů při konfiguraci připojení typu site-to-site. Exportované soubory musí být ve .cer formátu. Nezašifrujte hodnotu certifikátu.

- Pokud chcete získat soubor .cer certifikátu, otevřete spravovat uživatelské certifikáty.

- Vyhledejte certifikát, obvykle v části Certifikáty – Aktuální uživatel\Osobní\Certifikáty a klikněte pravým tlačítkem myši. Vyberte Všechny úkoly -> Exportovat. Otevře se Průvodce exportem certifikátu.

- V průvodci vyberte Další.

- Vyberte Ne, neexportujte privátní klíč. Pak vyberte Další.

- Vyberte X.509 s kódováním Base-64 (. CER) a pak vyberte Další.

- Zadejte název souboru a přejděte do umístění, do kterého chcete exportovat.

- Vyberte Dokončit a exportujte certifikát.

- Zobrazí se potvrzení o úspěšném exportu.

- Tento

.cersoubor se použije později při konfiguraci připojení.

Kořenový certifikát – export dat veřejného klíče

Exportujte data veřejného klíče pro kořenový certifikát. Exportované soubory musí být ve .cer formátu. Nezašifrujte hodnotu certifikátu.

- Pokud chcete získat soubor .cer certifikátu, otevřete spravovat uživatelské certifikáty.

- Vyhledejte certifikát, obvykle v části Certifikáty – Aktuální uživatel\Osobní\Certifikáty a klikněte pravým tlačítkem myši. Vyberte Všechny úkoly -> Exportovat. Otevře se Průvodce exportem certifikátu.

- V průvodci vyberte Další.

- Vyberte Ne, neexportujte privátní klíč. Pak vyberte Další.

- Vyberte X.509 s kódováním Base-64 (. CER) a pak vyberte Další.

- Zadejte název souboru a přejděte do umístění, do kterého chcete exportovat.

- Vyberte Dokončit a exportujte certifikát.

- Zobrazí se potvrzení o úspěšném exportu.

- Tento

.cersoubor se použije později při konfiguraci připojení.

Vytvořte trezor klíčů.

Tato konfigurace vyžaduje Službu Azure Key Vault. Následující kroky vytvoří trezor klíčů. Certifikát a spravovanou identitu přidáte do trezoru klíčů později. Podrobnější kroky najdete v tématu Rychlý start – Vytvoření trezoru klíčů pomocí webu Azure Portal.

- Na webu Azure Portal vyhledejte trezory klíčů. Na stránce Trezory klíčů vyberte +Vytvořit.

- Na stránce Vytvořit trezor klíčů vyplňte požadované informace. Skupina prostředků nemusí být stejná jako skupina prostředků, kterou jste použili pro bránu VPN.

- Na kartě Konfigurace accessu vyberte pro model oprávnění zásadu přístupu trezoru.

- Nevyplňujte žádná další pole.

- Vyberte Zkontrolovat a vytvořit a pak vytvořte trezor klíčů.

Přidání souboru odchozího certifikátu do trezoru klíčů

Následující postup vám pomůže nahrát informace o odchozím certifikátu do služby Azure Key Vault.

- Přejděte do trezoru klíčů. V levém podokně otevřete stránku Certifikáty .

- Na stránce Certifikáty vyberte +Generovat/Importovat.

- Pro metodu vytvoření certifikátu vyberte z rozevíracího seznamu Importovat .

- Zadejte intuitivní název certifikátu. Nemusí se jednat o certifikát CN ani název souboru certifikátu.

- Nahrajte soubor odchozího certifikátu. Soubor certifikátu musí být v jednom z následujících formátů:

- .Pfx

- .pfm

- Zadejte heslo použité k ochraně informací o certifikátu.

- Vyberte Vytvořit a nahrajte soubor certifikátu.

Přidání spravované identity do trezoru klíčů

- Přejděte do trezoru klíčů. V levém podokně otevřete stránku zásad přístupu.

- Vyberte +Vytvořit.

- Na stránce Vytvořit zásadu přístupu v části Možnosti správy tajných kódů a Operace správy certifikátů vyberte Vybrat vše.

- Výběrem možnosti Další přejdete na stránku Objekt zabezpečení*.

- Na stránce Objekt zabezpečení vyhledejte a vyberte spravovanou identitu, kterou jste vytvořili dříve.

- Vyberte Další a přejděte na stránku Zkontrolovat a vytvořit . Vyberte Vytvořit.

Konfigurace zařízení VPN

Připojení typu Site-to-Site k místní síti vyžadují zařízení VPN. V tomto kroku nakonfigurujte zařízení VPN. Při konfiguraci zařízení VPN potřebujete následující hodnoty:

- Certifikát: Budete potřebovat data certifikátu používaná k ověřování. Tento certifikát se také použije jako příchozí certifikát při vytváření připojení VPN.

- Hodnoty veřejných IP adres pro bránu virtuální sítě: Pokud chcete najít veřejnou IP adresu pro instanci virtuálního počítače brány VPN pomocí webu Azure Portal, přejděte na bránu virtuální sítě a podívejte se do části Nastavení ->Vlastnosti. Pokud máte bránu v režimu aktivní-aktivní (doporučeno), nezapomeňte nastavit tunely pro každou instanci virtuálního počítače. Oba tunely jsou součástí stejného připojení. Brány VPN v režimu aktivní-aktivní mají dvě veřejné IP adresy, jednu pro každou instanci virtuálního počítače brány.

V závislosti na zařízení VPN, které máte, si možná budete moct stáhnout konfigurační skript zařízení VPN. Další informace najdete v článku Stažení konfiguračních skriptů zařízení VPN.

Další informace o konfiguraci najdete na následujících odkazech:

- Informace o kompatibilních zařízeních VPN najdete v tématu Zařízení VPN.

- Než nakonfigurujete zařízení VPN, zkontrolujte všechny známé problémy s kompatibilitou zařízení VPN, které chcete použít.

- Odkazy na nastavení konfigurace zařízení najdete v tématu Ověřená zařízení VPN. Při poskytování odkazů na konfigurace zařízení se snažíme maximálně vyhovět. Vždycky je nejlepší obrátit se na výrobce zařízení a vyžádat si nejnovější informace o konfiguraci. V seznamu jsou uvedeny verze, které jsme otestovali. Pokud váš operační systém není v seznamu, je stále možné, že je verze kompatibilní. Obraťte se na výrobce zařízení a ověřte, jestli je verze operačního systému pro vaše zařízení VPN kompatibilní.

- Přehled konfigurace zařízení VPN najdete v tématu Přehled konfigurací zařízení VPN třetích stran.

- Informace o úpravách ukázek konfigurace zařízení najdete v tématu popisujícím úpravy ukázek.

- Kryptografické požadavky najdete v tématu O kryptografických požadavcích a branách Azure VPN.

- Informace o parametrech IPsec/IKE najdete v tématu O zařízeních VPN a parametrech IPsec/IKE pro připojení brány VPN typu site-to-site. Tento odkaz ukazuje informace o verzi protokolu IKE, diffie-Hellman Group, metodě ověřování, šifrovacích a hashovacích algoritmech, životnosti SA, PFS a DPD a dalších informací o parametrech, které potřebujete k dokončení konfigurace.

- Postup konfigurace zásad IPsec/IKE najdete v tématu Konfigurace zásad IPsec/IKE pro připojení site-to-site VPN nebo VNet-to-VNet.

- Informace o připojení několika zařízení VPN na základě zásad najdete v tématu Připojení bran VPN Azure k několika místním zařízením VPN založeným na zásadách s využitím PowerShellu.

Vytvoření připojení typu site-to-site

V této části vytvoříte připojení VPN typu site-to-site mezi bránou virtuální sítě a místním zařízením VPN.

Shromáždění hodnot konfigurace

Než budete pokračovat, shromážděte následující informace o požadovaných hodnotách konfigurace.

Cesta k odchozímu certifikátu: Toto je cesta k odchozímu certifikátu. Odchozí certifikát je certifikát použitý při připojování z Azure k místnímu umístění. Tyto informace pocházejí ze stejného certifikátu, který jste nahráli do služby Azure Key Vault.

- Přejděte do trezoru klíčů a klikněte na trezor klíčů. V levém podokně rozbalte objekty a vyberte Certifikáty.

- Vyhledejte a klikněte na certifikát a otevřete stránku certifikátu.

- Klikněte na řádek vaší verze certifikátu.

- Zkopírujte cestu vedle identifikátoru klíče. Cesta je specifická pro certifikát.

Příklad:

https://s2s-vault1.vault.azure.net/certificates/site-to-site/<certificate-value>Název subjektu příchozího certifikátu: Toto je cn pro příchozí certifikát. Chcete-li najít tuto hodnotu:

- Pokud jste certifikát vygenerovali na počítači s Windows, můžete ho najít pomocí správy certifikátů.

- Přejděte na kartu Podrobnosti . Posuňte se a klikněte na Předmět. Hodnoty se zobrazí v dolním podokně.

- Do hodnoty nezahrnujte CN= .

Příchozí řetěz certifikátů: Tyto informace o certifikátu slouží pouze k ověření příchozího příchozího certifikátu a neobsahuje privátní klíče. Vždy byste měli mít alespoň dva certifikáty v části příchozího certifikátu portálu.

Pokud máte v řetězu certifikátů zprostředkující certifikační autority, nejprve přidejte kořenový certifikát jako první zprostředkující certifikát a pak postupujte podle toho s příchozím zprostředkujícím certifikátem.

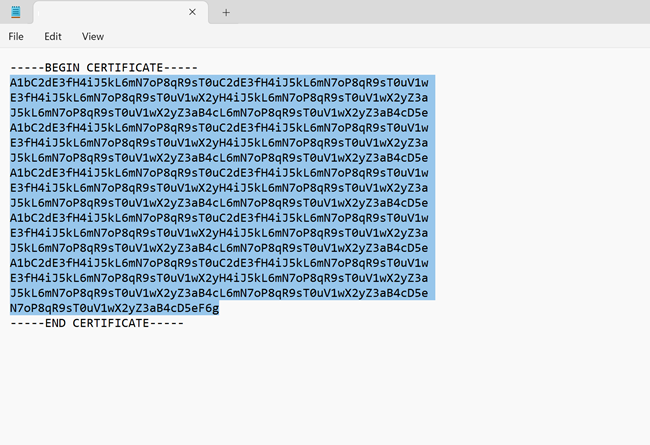

Pomocí následujícího postupu extrahujte data certifikátu v požadovaném formátu pro pole příchozího certifikátu.

Pokud chcete extrahovat data certifikátu, ujistěte se, že jste vyexportovali příchozí certifikát jako X.509 s kódováním Base-64 (. SOUBOR CER) v předchozích krocích. Je nutné certifikát exportovat v tomto formátu, abyste ho mohli otevřít v textovém editoru.

Vyhledejte a otevřete

.cersoubor certifikátu pomocí textového editoru. Při kopírování dat certifikátu se ujistěte, že text zkopírujete jako jeden souvislý řádek.Při vytváření připojení zkopírujte data, která jsou uvedena mezi

-----BEGIN CERTIFICATE-----a-----END CERTIFICATE-----jako jeden souvislý řádek, do pole Řetěz příchozích certifikátů.Příklad:

Vytvořit připojení

Přejděte k bráně virtuální sítě, kterou jste vytvořili, a vyberte Připojení.

V horní části stránky Připojení vyberte + Přidat a otevřete stránku Vytvořit připojení .

Na stránce Vytvořit připojení na kartě Základy nakonfigurujte hodnoty pro vaše připojení:

V části Podrobnosti o Projectu vyberte předplatné a skupinu prostředků, ve které se nacházejí vaše prostředky.

V části Podrobnosti o instanci nakonfigurujte následující nastavení:

- Typ připojení: Vyberte Protokol IPSec (Site-to-Site).

- Název: Zadejte název připojení. Příklad: VNet-to-Site1.

- Oblast: Vyberte oblast pro toto připojení.

Vyberte kartu Nastavení.

Nakonfigurujte následující hodnoty:

- Brána virtuální sítě: V rozevíracím seznamu vyberte bránu virtuální sítě.

- Brána místní sítě: V rozevíracím seznamu vyberte bránu místní sítě.

- Metoda ověřování: Vyberte certifikát služby Key Vault.

- Cesta k odchozímu certifikátu: Cesta k odchozímu certifikátu umístěnému ve službě Key Vault. Metoda získání těchto informací je na začátku této části.

- Název subjektu příchozího certifikátu: CN pro příchozí certifikát. Metoda získání těchto informací je na začátku této části.

- Příchozí řetěz certifikátů: Data certifikátu, která jste zkopírovali ze

.cersouboru. Zkopírujte a vložte informace o certifikátu pro příchozí certifikát. Metoda získání těchto informací je na začátku této části. - Protokol IKE: Vyberte IKEv2.

- Použijte privátní IP adresu Azure: Nevybírejte.

- Povolit protokol BGP: Povolte pouze v případě, že chcete použít protokol BGP.

- Zásady IPsec/IKE: Vyberte Výchozí.

- Použití selektoru provozu na základě zásad: Vyberte Zakázat.

- Časový limit DPD v sekundách: Vyberte 45.

- Režim připojení: Vyberte výchozí. Toto nastavení slouží k určení, která brána může zahájit připojení. Další informace najdete v tématu Nastavení služby VPN Gateway – Režimy připojení.

- U přidružení pravidel překladu adres (NAT) ponechte vybranou možnost Příchozí i výchozí přenos dat jako 0.

Výběrem možnosti Zkontrolovat a vytvořit ověřte nastavení připojení a pak výběrem možnosti Vytvořit vytvořte připojení.

Po dokončení nasazení můžete připojení zobrazit na stránce Připojení brány virtuální sítě. Stav se změní z Neznámý na Připojení a potom na Úspěch.

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidat virtuální počítače. Další informace najdete v tématu Virtuální počítače. Bližší informace o sítích a virtuálních počítačích najdete v tématu s přehledem sítě virtuálních počítačů s Linuxem v Azure.

Informace o odstraňování potíží s P2S najdete v článku Poradce při potížích s připojeními Azure typu point-to-site.