Konfigurace nastavení serveru pro ověřování protokolu RADIUS brány VPN typu point-to-site

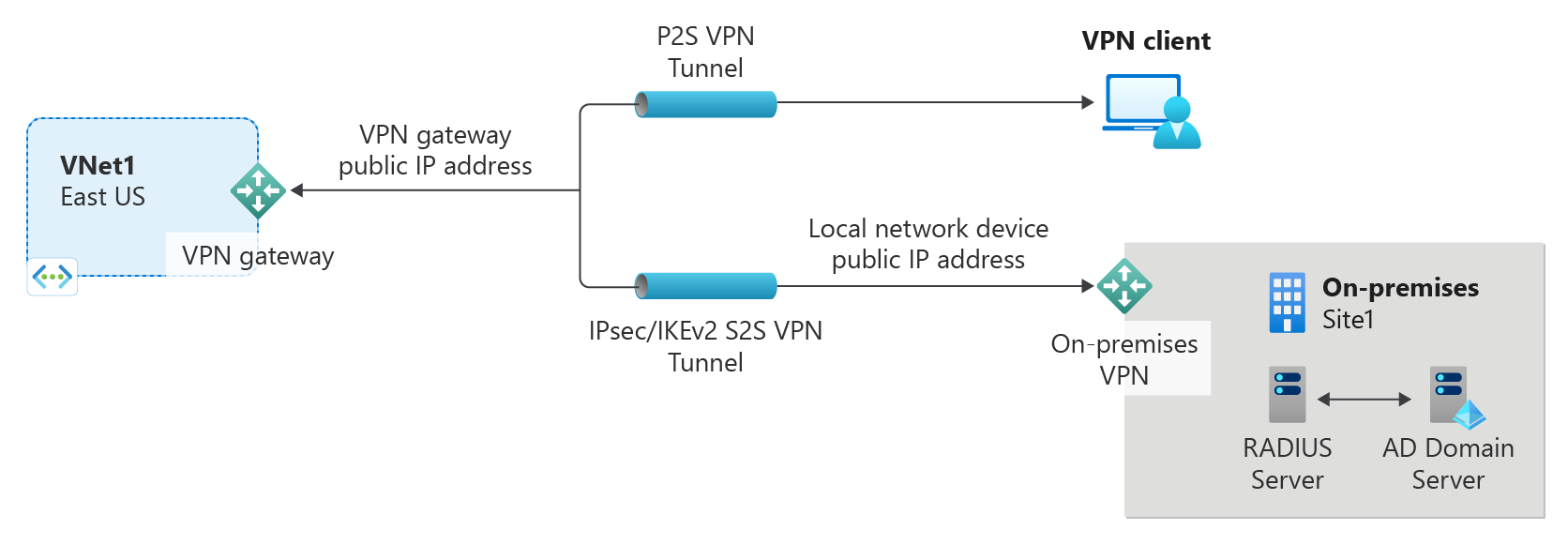

Tento článek vám pomůže vytvořit připojení typu point-to-site (P2S), které používá ověřování radius. Tuto konfiguraci můžete vytvořit pomocí PowerShellu nebo webu Azure Portal. Postup v tomto článku funguje pro brány VPN v režimu aktivní-aktivní i brány VPN v pohotovostním režimu.

Připojení P2S VPN jsou užitečná v případě, že se chcete připojit k virtuální síti ze vzdáleného umístění, například při práci z domova nebo konference. Místo sítě VPN typu site-to-site (S2S) můžete použít také P2S, pokud máte jenom několik klientů, kteří se potřebují připojit k virtuální síti. Připojení P2S nevyžadují zařízení VPN ani veřejnou IP adresu. Pro P2S jsou k dispozici různé možnosti konfigurace. Další informace o síti VPN typu point-to-site naleznete v tématu Informace o síti VPN typu point-to-site.

Tento typ připojení vyžaduje:

- Brána VPN Typu RouteBased používá jinou skladovou položku brány VPN, než je skladová položka Basic.

- Server RADIUS pro zpracování ověřování uživatelů. Server RADIUS je možné nasadit místně nebo ve virtuální síti Azure. Můžete také nakonfigurovat dva servery RADIUS pro zajištění vysoké dostupnosti.

- Konfigurační balíček profilu klienta VPN. Konfigurační balíček profilu klienta VPN je balíček, který vygenerujete. Obsahuje nastavení požadovaná pro připojení klienta VPN přes P2S.

Omezení:

- Pokud používáte protokol IKEv2 s protokolem RADIUS, podporuje se pouze ověřování založené na protokolu EAP.

- Připojení ExpressRoute se nedá použít k připojení k místnímu serveru RADIUS.

Informace o ověřování domény služby Active Directory (AD) pro sítě VPN typu P2S

Ověřování domén AD umožňuje uživatelům přihlásit se k Azure pomocí přihlašovacích údajů domény organizace. Vyžaduje server RADIUS, který se integruje se serverem AD. Organizace můžou také použít stávající nasazení protokolu RADIUS.

Server RADIUS se může nacházet místně nebo ve vaší virtuální síti Azure. Během ověřování funguje brána VPN jako předávací a předávací ověřovací zprávy mezi serverem RADIUS a připojeným zařízením. Je důležité, aby brána VPN mohla získat přístup k serveru RADIUS. Pokud je server RADIUS umístěný místně, je potřeba připojení VPN typu site-to-site z Azure k místní lokalitě.

Kromě služby Active Directory se server RADIUS může také integrovat s jinými externími systémy identit. Otevře se spousta možností ověřování pro sítě VPN typu P2S, včetně možností vícefaktorového ověřování. Projděte si dokumentaci dodavatele serveru RADIUS a získejte seznam systémů identit, se kterými se integruje.

Nastavení serveru RADIUS

Než nakonfigurujete nastavení brány virtuální sítě typu point-to-site, musí být server RADIUS správně nakonfigurovaný pro ověřování.

- Pokud nemáte nasazený server RADIUS, nasaďte ho. Postup nasazení najdete v průvodci nastavením, který poskytuje dodavatel protokolu RADIUS.

- Nakonfigurujte bránu VPN jako klienta RADIUS v protokolu RADIUS. Při přidávání tohoto klienta RADIUS zadejte podsíť brány virtuální sítě, kterou jste vytvořili.

- Po nastavení serveru RADIUS získejte IP adresu serveru RADIUS a sdílený tajný klíč, který by klienti RADIUS měli použít ke komunikaci se serverem RADIUS. Pokud je server RADIUS ve virtuální síti Azure, použijte IP adresu certifikační autority virtuálního počítače serveru RADIUS.

Článek NPS (Network Policy Server) obsahuje pokyny ke konfiguraci serveru RADIUS systému Windows (NPS) pro ověřování domény AD.

Ověření brány VPN

Musíte mít bránu VPN založenou na směrování, která je kompatibilní s konfigurací P2S, kterou chcete vytvořit, a připojujícími se klienty VPN. Nápovědu k určení konfigurace P2S, kterou potřebujete, najdete v tabulce klienta VPN. Pokud vaše brána používá skladovou položku Basic, uvědomte si, že základní skladová položka má omezení P2S a nepodporuje ověřování IKEv2 nebo RADIUS. Další informace najdete v tématu O skladových posílacích brány.

Pokud ještě nemáte funkční bránu VPN, která je kompatibilní s konfigurací P2S, kterou chcete vytvořit, přečtěte si téma Vytvoření a správa brány VPN. Vytvořte kompatibilní bránu VPN a pak se vraťte do tohoto článku a nakonfigurujte nastavení P2S.

Přidání fondu adres klienta VPN

Fond adres klienta je rozsah privátních IP adres, který zadáte. Klienti, kteří se připojují přes vpn typu point-to-site, dynamicky přijímají IP adresu z tohoto rozsahu. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se připojujete, nebo virtuální síť, ke které se chcete připojit. Pokud nakonfigurujete více protokolů a protokol SSTP je jedním z protokolů, nakonfigurovaný fond adres se rovnoměrně rozdělí mezi nakonfigurované protokoly.

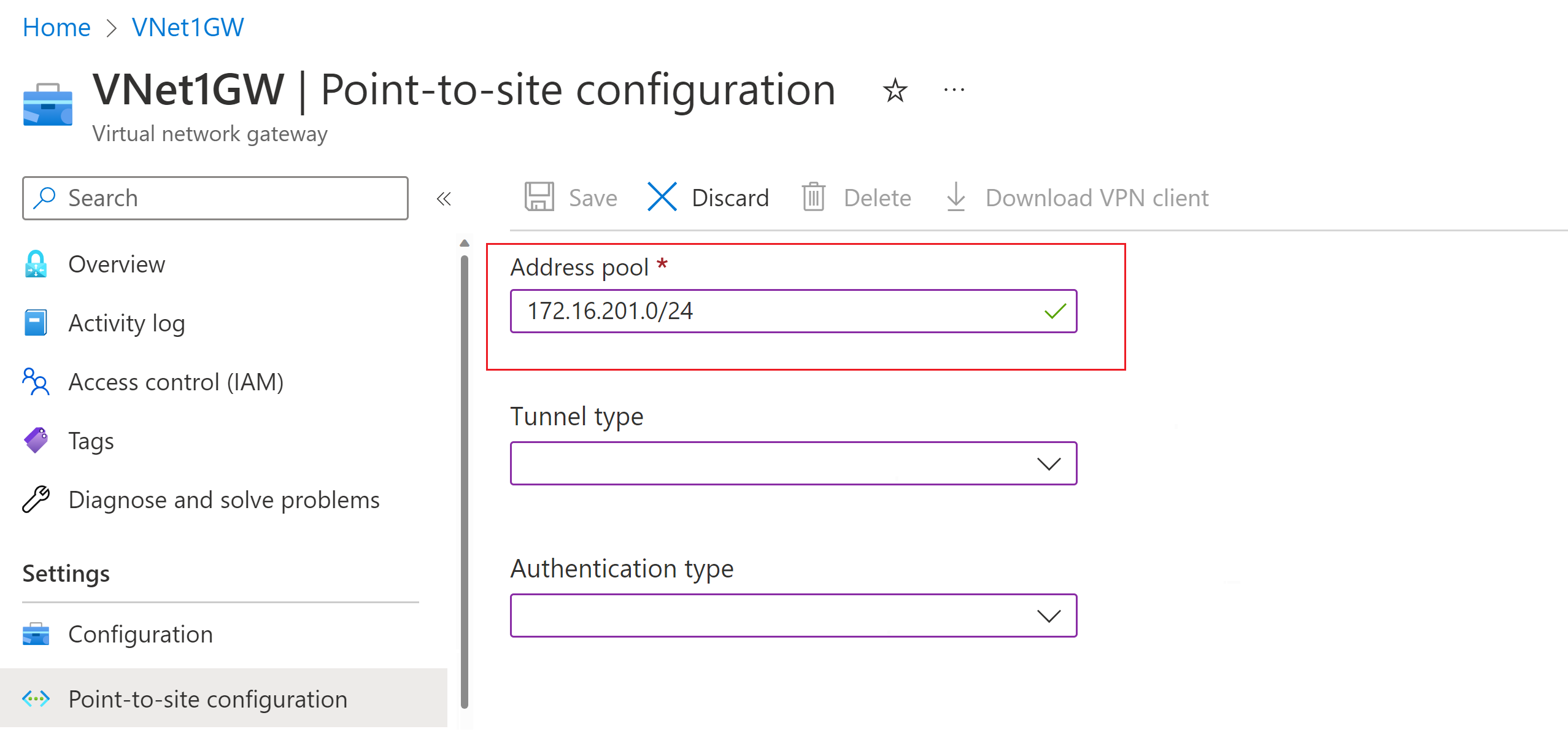

Na webu Azure Portal přejděte na bránu VPN.

Na stránce brány vyberte v levém podokně konfiguraci point-to-site.

Klikněte na tlačítko Nakonfigurovat, aby se otevřela stránka s konfigurací.

Na stránce konfigurace Point-to-Site přidejte do pole Fond adres rozsah privátních IP adres, který chcete použít. Klienti VPN dynamicky obdrží IP adresu z rozsahu, který zadáte. Minimální maska podsítě je 29 bitů pro aktivní/pasivní a 28bitovou pro konfiguraci aktivní/aktivní.

Pokračujte k další části a nakonfigurujte další nastavení.

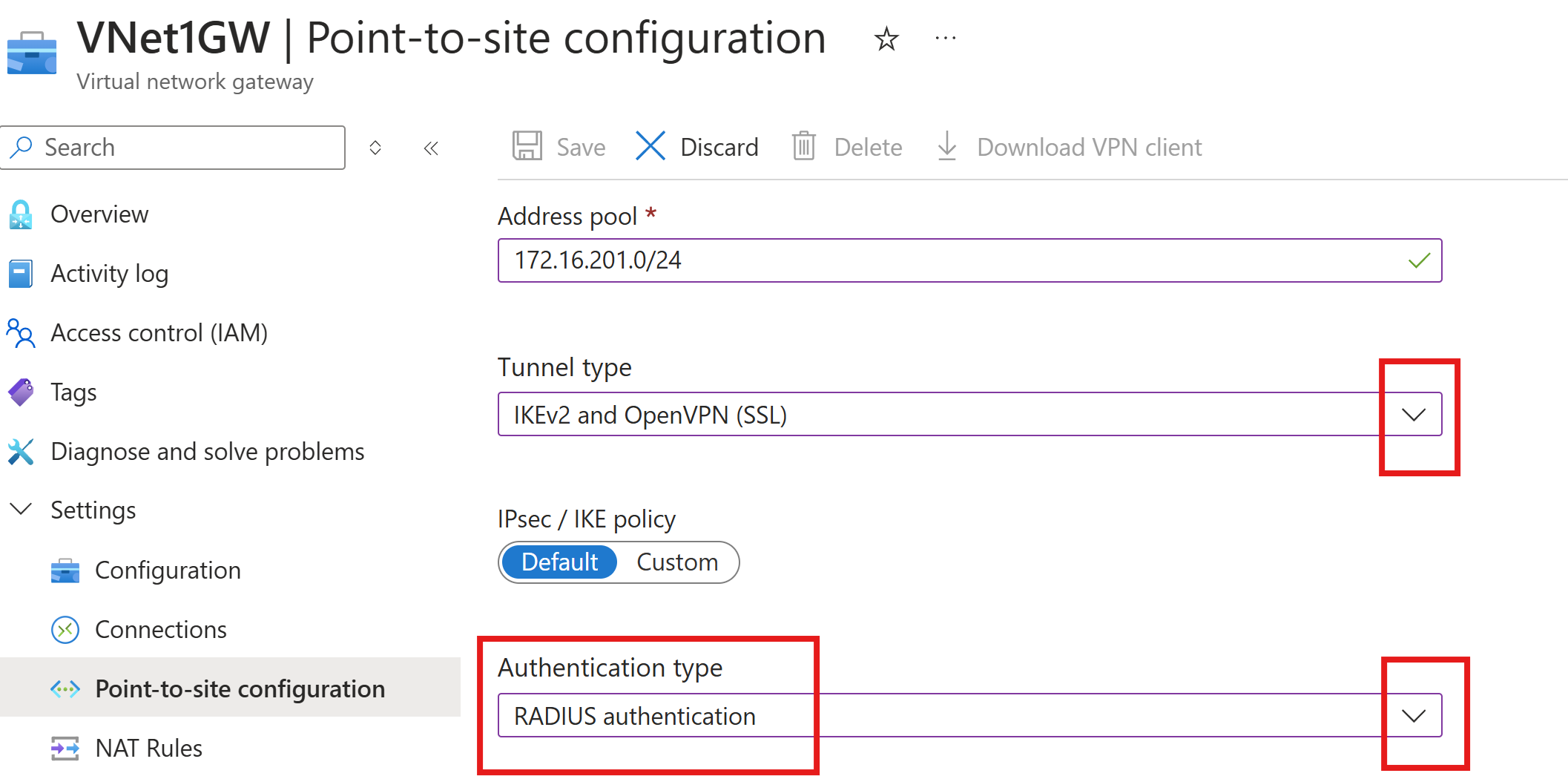

Zadejte typ tunelu a ověřování.

V této části zadáte typ tunelu a typ ověřování. Tato nastavení se můžou stát složitá. V rozevíracím seznamu můžete vybrat možnosti, které obsahují více typů tunelů, například IKEv2 a OpenVPN(SSL) nebo IKEv2 a SSTP (SSL). K dispozici jsou pouze určité kombinace typů tunelů a typů ověřování.

Typ tunelu a typ ověřování musí odpovídat klientskému softwaru VPN, který chcete použít pro připojení k Azure. Pokud máte různé klienty VPN, kteří se připojují z různých operačních systémů, je plánování typu tunelu a typu ověřování důležité.

Poznámka:

Pokud na stránce konfigurace point-to-site nevidíte typ tunelu nebo typ ověřování, brána používá skladovou položku Basic. Základní SKU nepodporuje ověřování IKEv2 ani RADIUS. Pokud chcete tato nastavení použít, musíte bránu odstranit a znovu vytvořit pomocí jiné SKU brány.

Jako typ tunelu vyberte typ tunelu, který chcete použít.

Jako typ ověřování vyberte v rozevíracím seznamu ověřování ověřování RADIUS.

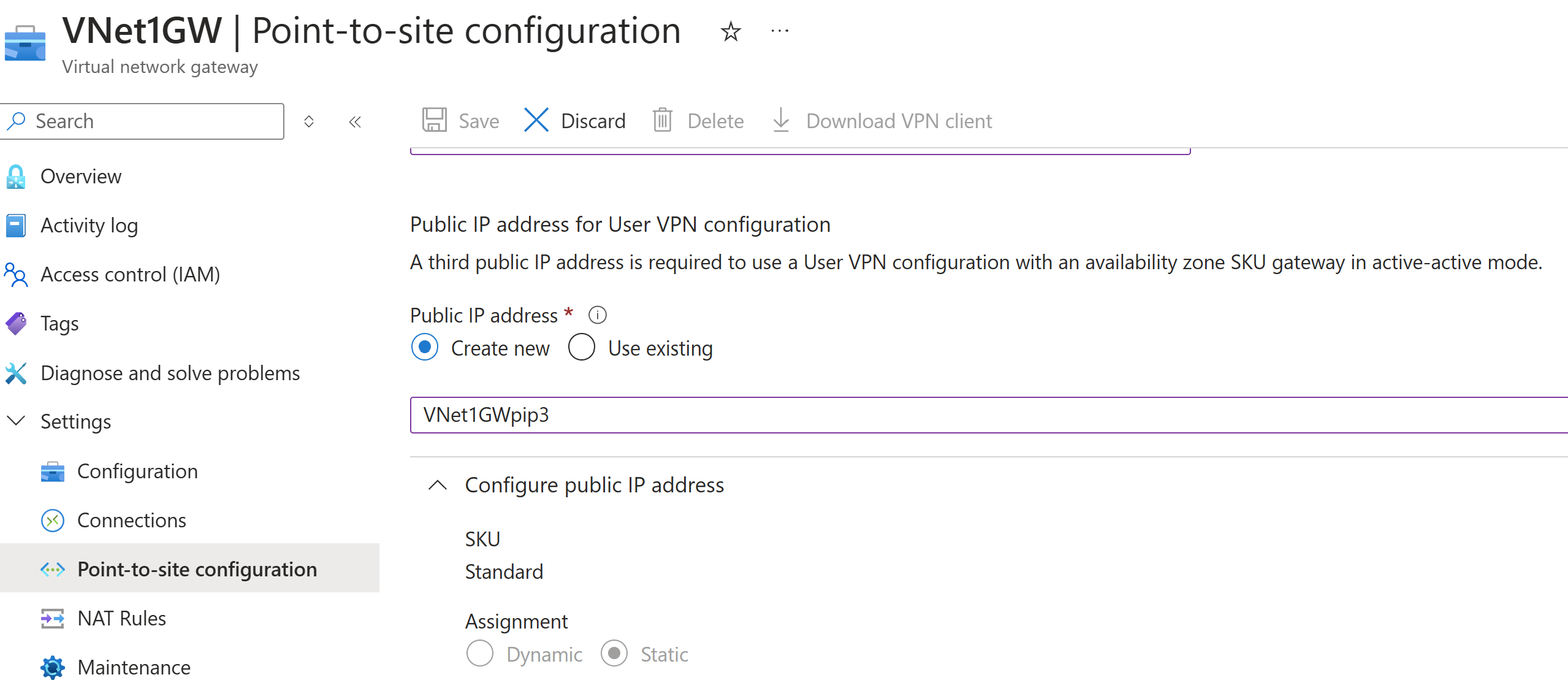

Přidání další veřejné IP adresy

Pokud máte bránu v režimu aktivní-aktivní, musíte zadat třetí veřejnou IP adresu pro konfiguraci typu point-to-site. V tomto příkladu vytvoříme třetí veřejnou IP adresu pomocí ukázkové hodnoty VNet1GWpip3. Pokud brána není v režimu aktivní-aktivní, nemusíte přidávat další veřejnou IP adresu.

Zadání serveru RADIUS

Na portálu zadejte následující nastavení:

- IP adresa primárního serveru

- Tajný klíč primárního serveru. Toto je tajný klíč PROTOKOLU RADIUS a musí odpovídat tomu, co je nakonfigurované na serveru RADIUS.

Volitelná nastavení:

- Volitelně můžete zadat IP adresu sekundárního serveru a tajný klíč sekundárního serveru. To je užitečné pro scénáře s vysokou dostupností.

- Další trasy, které se mají inzerovat. Další informace o tomto nastavení naleznete v tématu Inzerování vlastních tras.

Po dokončení zadávání konfigurace point-to-site vyberte Uložit v horní části stránky.

Konfigurace klienta VPN a připojení

Konfigurační balíčky profilu klienta VPN obsahují nastavení, která vám pomůžou nakonfigurovat profily klientů VPN pro připojení k virtuální síti Azure.

Pokud chcete vygenerovat konfigurační balíček klienta VPN a nakonfigurovat klienta VPN, přečtěte si jeden z následujících článků:

- RADIUS – Ověřování certifikátů pro klienty VPN

- RADIUS – Ověřování heslem pro klienty VPN

- RADIUS – jiné metody ověřování pro klienty VPN

Po konfiguraci klienta VPN se připojte k Azure.

Ověření stavu připojení

Pokud chcete ověřit, že je připojení VPN aktivní, otevřete na klientském počítači příkazový řádek se zvýšenými oprávněními a spusťte ipconfig/all.

Zkontrolujte výsledky. Všimněte si, že IP adresa, kterou jste obdrželi, je jednou z adres v rámci fondu adres klienta VPN typu point-to-site, který jste zadali v konfiguraci. Výsledky jsou podobné tomuto příkladu:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Informace o řešení potíží s připojením typu point-to-site v Azure najdete v tématu Řešení potíží s připojením typu point-to-site.

Často kladené dotazy

Informace o nejčastějších dotazech najdete v části Ověřování protokolu RADIUS typu Point-to-Site v nejčastějších dotazech.

Další kroky

Další informace o síti VPN typu point-to-site naleznete v tématu Informace o síti VPN typu point-to-site.