Integrace služeb Azure s virtuálními sítěmi pro izolaci sítě

Integrace virtuální sítě pro službu Azure umožňuje uzamknout přístup ke službě jenom vaší infrastruktuře virtuální sítě. Infrastruktura virtuální sítě zahrnuje také partnerské virtuální sítě a místní sítě.

Integrace virtuální sítě poskytuje službám Azure výhody izolace sítě pomocí jedné nebo několika následujících metod:

Nasazení vyhrazených instancí služby do virtuální sítě Služby pak mohou být soukromě přístupné v rámci virtuální sítě a z místních sítí.

Použití privátního koncového bodu , který vás soukromě a bezpečně připojuje ke službě využívající Azure Private Link. Privátní koncový bod používá privátní IP adresu vaší virtuální sítě a tím vlastně přináší službu do vaší virtuální sítě.

Přístup ke službě pomocí veřejných koncových bodů rozšířením virtuální sítě na službu prostřednictvím koncových bodů služby. Koncové body služby umožňují zabezpečení prostředků služby do virtuální sítě.

Použití značek služeb k povolení nebo zamítnutí provozu do prostředků Azure do a z koncových bodů veřejné IP adresy.

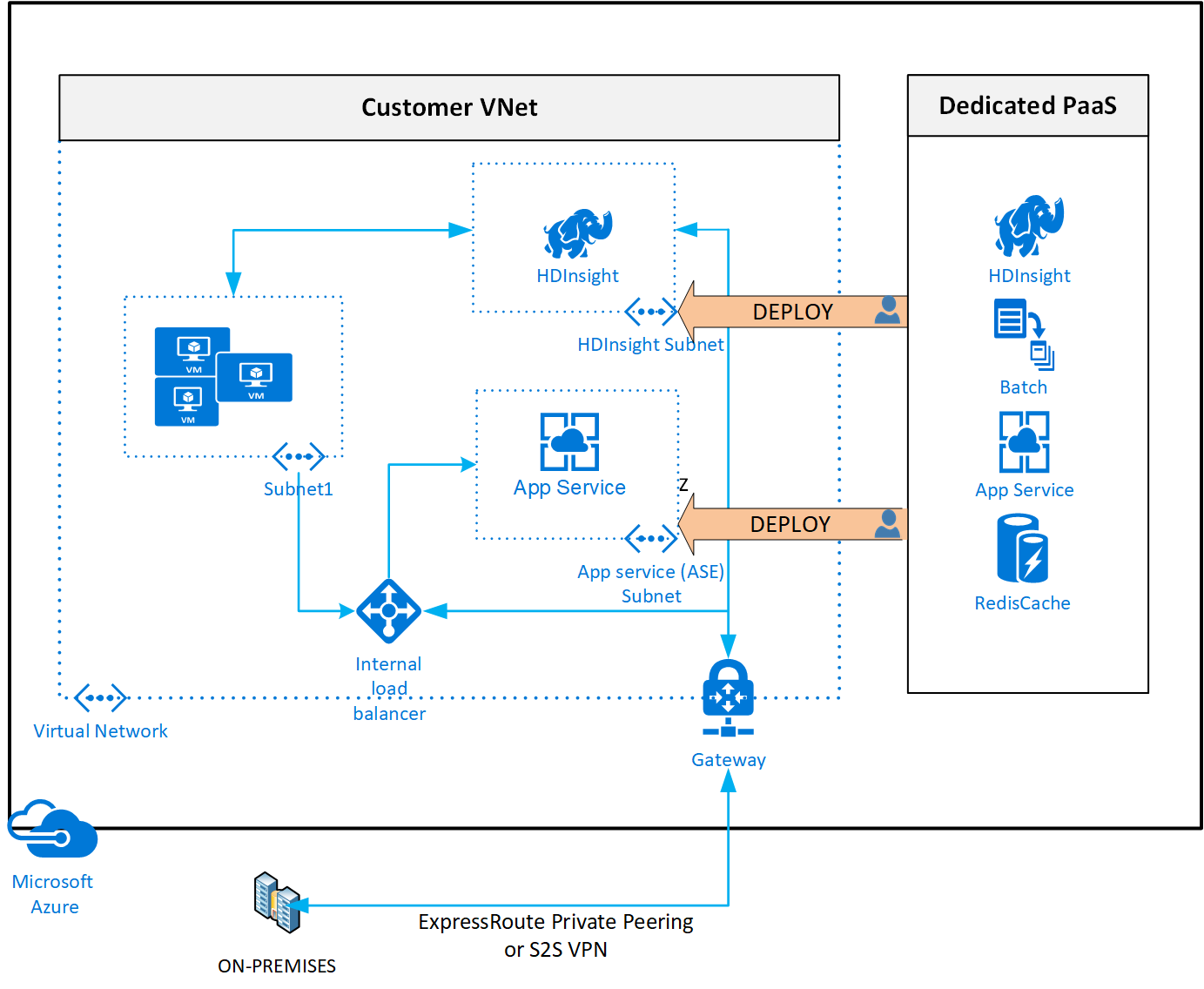

Nasazení vyhrazených služeb Azure do virtuálních sítí

Když nasadíte vyhrazené služby Azure ve virtuální síti, můžete s prostředky služby komunikovat soukromě prostřednictvím privátních IP adres.

Nasazení vyhrazené služby Azure do virtuální sítě poskytuje následující možnosti:

Prostředky v rámci virtuální sítě můžou mezi sebou komunikovat soukromě prostřednictvím privátních IP adres. Například přímý přenos dat mezi HDInsight a SQL Serverem běžícím na virtuálním počítači ve virtuální síti.

Místní prostředky mají přístup k prostředkům ve virtuální síti pomocí privátních IP adres přes VPN typu Site-to-Site (VPN Gateway) nebo ExpressRoute.

Virtuální sítě můžou být v partnerském vztahu, aby prostředky ve virtuálních sítích mohly vzájemně komunikovat pomocí privátních IP adres.

Služba Azure plně spravuje instance služeb ve virtuální síti. Tato správa zahrnuje monitorování stavu prostředků a škálování s využitím zatížení.

Instance služby se nasazují do podsítě ve virtuální síti. Příchozí a odchozí síťový přístup pro podsíť musí být otevřen prostřednictvím skupin zabezpečení sítě podle pokynů poskytovaných službou.

Některé služby ukládají omezení podsítě, ve které jsou nasazené. Tato omezení omezují použití zásad, tras nebo kombinování virtuálních počítačů a prostředků služeb ve stejné podsíti. U každé služby zkontrolujte konkrétní omezení, protože se můžou v průběhu času měnit. Mezi příklady takových služeb patří Azure NetApp Files, Dedicated HSM, Azure Container Instances, App Service.

Volitelně můžou služby vyžadovat delegovanou podsíť jako explicitní identifikátor, který může podsíť hostovat konkrétní službu. Služby Azure mají explicitní oprávnění k vytváření prostředků specifických pro službu v delegované podsíti s delegovaným delegováním.

Podívejte se na příklad odpovědi rozhraní REST API ve virtuální síti s delegovanou podsítí. Úplný seznam služeb, které používají delegovaný model podsítě, je možné získat prostřednictvím dostupného rozhraní API delegování.

Seznam služeb, které je možné nasadit do virtuální sítě, najdete v tématu Nasazení vyhrazených služeb Azure do virtuálních sítí.

Privátní propojení a privátní koncové body

Privátní koncové body umožňují bezpečně příchozí přenosy z vaší virtuální sítě do prostředku Azure. Toto privátní propojení je vytvořeno bez nutnosti veřejných IP adres. Privátní koncový bod je speciální síťové rozhraní pro službu Azure ve vaší virtuální síti. Když pro prostředek vytvoříte privátní koncový bod, poskytuje zabezpečené připojení mezi klienty ve vaší virtuální síti a prostředkem Azure. Privátní koncový bod má přiřazenou IP adresu z rozsahu IP adres vaší virtuální sítě. Připojení mezi privátním koncovým bodem a službou Azure je privátní propojení.

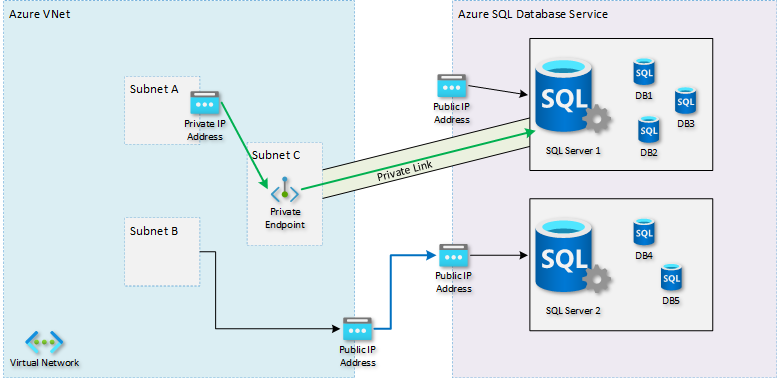

V diagramu vpravo se jako cílová služba PaaS zobrazuje Azure SQL Database. Cílem může být libovolná služba, která podporuje privátní koncové body. Existuje několik instancí logického SQL Serveru pro více zákazníků, které jsou dostupné přes veřejné IP adresy.

V tomto případě je jedna instance logického SQL Serveru vystavená privátním koncovým bodem. Koncový bod zpřístupní SQL Server prostřednictvím privátní IP adresy ve virtuální síti klienta. Kvůli změně konfigurace DNS teď klientská aplikace odesílá svůj provoz přímo do tohoto privátního koncového bodu. Cílová služba vidí provoz pocházející z privátní IP adresy virtuální sítě.

Zelená šipka představuje privátní propojení. Veřejná IP adresa může i nadále existovat pro cílový prostředek spolu s privátním koncovým bodem. Klientská aplikace už veřejnou IP adresu nepoužívá. Brána firewall teď může zakázat přístup k této veřejné IP adrese, aby byla přístupná jenom přes privátní koncové body. Připojení k SERVERU SQL bez privátního koncového bodu z virtuální sítě pocházejí z veřejné IP adresy. Modrá šipka představuje tento tok.

Klientská aplikace obvykle používá název hostitele DNS k dosažení cílové služby. V aplikaci nejsou potřeba žádné změny. Překlad DNS ve virtuální síti musí být nakonfigurovaný tak, aby přeložil stejný název hostitele na privátní IP adresu cílového prostředku místo původní veřejné IP adresy. U privátní cesty mezi klientem a cílovou službou se klient nespoléhá na veřejnou IP adresu. Cílová služba může vypnout veřejný přístup.

Tato expozice jednotlivých instancí umožňuje zabránit krádeži dat. Objekt actor se zlými úmysly nemůže shromáždit informace z databáze a nahrát je do jiné veřejné databáze nebo účtu úložiště. Můžete zabránit přístupu k veřejným IP adresám všech služeb PaaS. Stále můžete povolit přístup k instancím PaaS prostřednictvím jejich privátních koncových bodů.

Další informace o službě Private Link a seznamu podporovaných služeb Azure najdete v tématu Co je Private Link?.

Koncové body služby

Koncové body služeb poskytují zabezpečené a přímé připojení ke službám Azure přes páteřní síť Azure. Koncové body umožňují zabezpečit prostředky Azure pouze pro virtuální sítě. Koncové body služby umožňují privátním IP adresám ve virtuální síti připojit se ke službě Azure bez nutnosti odchozí veřejné IP adresy.

Bez koncových bodů služby může být omezení přístupu jenom k vaší virtuální síti náročné. Zdrojová IP adresa se může změnit nebo může být sdílena s ostatními zákazníky. Například služby PaaS se sdílenými odchozími IP adresami. U koncových bodů služby se zdrojová IP adresa, kterou cílová služba zobrazuje, stane privátní IP adresou z vaší virtuální sítě. Tato změna příchozího přenosu dat umožňuje snadno identifikovat původ a používat ho ke konfiguraci odpovídajících pravidel brány firewall. Například povolení pouze provozu z konkrétní podsítě v rámci této virtuální sítě.

U koncových bodů služby zůstávají položky DNS pro služby Azure tak, jak jsou, a nadále se překládá na veřejné IP adresy přiřazené ke službě Azure.

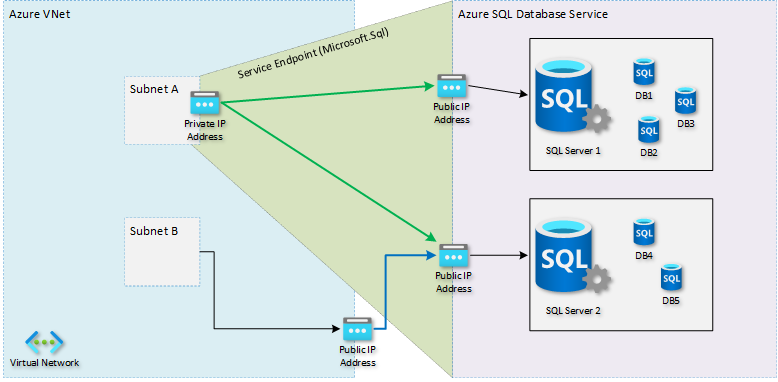

V následujícím diagramu je na pravé straně stejná cílová služba PaaS. Na levé straně je virtuální síť zákazníka se dvěma podsítěmi: Podsíť A, která má koncový bod služby směrem k Microsoft.Sqlpodsíti B, která nemá definované žádné koncové body služby.

Když se prostředek v podsíti B pokusí spojit se s jakýmkoli SQL Serverem, použije veřejnou IP adresu pro odchozí komunikaci. Modrá šipka představuje tento provoz. Brána firewall SQL Serveru musí tuto veřejnou IP adresu použít k povolení nebo blokování síťového provozu.

Když se prostředek v podsíti A pokusí připojit k databázovému serveru, považuje se za privátní IP adresu z virtuální sítě. Tento provoz představují zelené šipky. Brána firewall SQL Serveru teď může konkrétně povolit nebo blokovat podsíť A. Znalost veřejné IP adresy zdrojové služby není nepotřebná.

Koncové body služby se vztahují na všechny instance cílové služby. Například všechny instance SQL Serveru zákazníků Azure, nejen instance zákazníka.

Další informace najdete v tématu Koncové body služeb virtuální sítě.

Značky služeb

Značka služby představuje skupinu předpon IP adres z dané služby Azure. Pomocí značek služeb můžete definovat řízení přístupu k síti ve skupinách zabezpečení sítě nebo ve službě Azure Firewall. Provoz služby můžete povolit nebo zakázat. Pokud chcete povolit nebo zakázat provoz, zadejte značku služby ve zdrojovém nebo cílovém poli pravidla.

Při přístupu ke službám Azure s veřejnými koncovými body můžete zajistit izolaci sítě a chránit prostředky Azure před internetem. Vytvořte příchozí nebo odchozí pravidla skupiny zabezpečení sítě, která zamítnou provoz do a z internetu a povolí provoz do a z AzureCloudu. Další značky služeb najdete v dostupných značkách služeb konkrétních služeb Azure.

Další informace o značkách služeb a službách Azure, které je podporují, najdete v tématu Přehled značek služeb.

Porovnání privátních koncových bodů a koncových bodů služby

Poznámka:

Microsoft doporučuje používat Azure Private Link. Private Link nabízí lepší možnosti z hlediska privátního přístupu k PaaS z místního prostředí v integrované ochraně exfiltrace dat a mapovací službě na privátní IP adresu ve vaší vlastní síti. Další informace najdete v tématu Azure Private Link.

Místo toho, abyste se podívali jen na jejich rozdíly, je vhodné zdůraznit, že koncové body služby i privátní koncové body mají společné charakteristiky.

Obě funkce se používají k podrobnější kontrole brány firewall v cílové službě. Například omezení přístupu k databázím SQL Serveru nebo účtům úložiště. Operace se ale u obou liší, jak je popsáno podrobněji v předchozích částech.

Oba přístupy řeší problém vyčerpání portů SNAT (Source Network Address Translation). Při tunelování provozu prostřednictvím síťového virtuálního zařízení (NVA) nebo služby s omezením portů SNAT může dojít k vyčerpání. Když používáte koncové body služby nebo privátní koncové body, provoz přebírá optimalizovanou cestu přímo do cílové služby. Oba přístupy můžou využívat aplikace náročné na šířku pásma, protože se snižuje latence i náklady.

V obou případech můžete zajistit, aby provoz do cílové služby procházel přes síťovou bránu firewall nebo síťové virtuální zařízení. Tento postup se u obou přístupů liší. Při použití koncových bodů služby byste měli nakonfigurovat koncový bod služby v podsíti brány firewall , nikoli podsíť, ve které je zdrojová služba nasazená. Při použití privátních koncových bodů umístíte trasu definovanou uživatelem pro IP adresu privátního koncového bodu do zdrojové podsítě. Ne v podsíti privátního koncového bodu.

Porovnání a vysvětlení rozdílů najdete v následující tabulce.

| Situace | Koncové body služby | Privátní koncové body |

|---|---|---|

| Obor služby, na které úrovni se konfigurace vztahuje | Celá služba (například všechny servery SQL nebo účty úložiště všech zákazníků) | Individuální instance (například konkrétní instance SQL Serveru nebo účet úložiště, který vlastníte ) |

| Předdefinovaná ochrana před exfiltrací dat – možnost přesouvat nebo kopírovat data z chráněného prostředku PaaS do jiného nechráněného prostředku PaaS škodlivým účastníky programu Insider | No | Ano |

| Privátní přístup k prostředku PaaS z místního prostředí | No | Ano |

| Konfigurace NSG požadovaná pro přístup ke službě | Ano (pomocí značek služeb) | No |

| Služba je přístupná bez použití jakékoli veřejné IP adresy. | No | Ano |

| Provoz z Azure do Azure zůstává v páteřní síti Azure | Ano | Yes |

| Služba může zakázat svou veřejnou IP adresu. | No | Ano |

| Přenosy přicházející z virtuální sítě Azure můžete snadno omezit. | Ano (povolení přístupu z konkrétních podsítí nebo použití skupin zabezpečení sítě) | Ano |

| Přenosy přicházející z místního prostředí (VPN/ExpressRoute) můžete snadno omezit. | NENÍ K DISPOZICI** | Ano |

| Vyžaduje změny DNS. | No | Ano (viz konfigurace DNS) |

| Ovlivňuje náklady na vaše řešení. | No | Ano (viz ceny služby Private Link) |

| Ovlivňuje kombinovanou smlouvu SLA vašeho řešení. | No | Ano (samotná služba Private Link má 99,99% smlouvu SLA) |

| Nastavení a údržba | Snadné nastavení a méně režie na správu | Vyžaduje se další úsilí. |

| Omezení | Žádný limit celkového počtu koncových bodů služby ve virtuální síti. Služby Azure můžou vynucovat omezení počtu podsítí používaných k zabezpečení prostředku. (viz nejčastější dotazy k virtuální síti) | Ano (viz omezení služby Private Link) |

**Prostředky služeb Azure zabezpečené k virtuálním sítím nejsou dostupné z místních sítí. Pokud chcete povolit provoz z místního prostředí, povolte veřejné (obvykle NAT) IP adresy z místního prostředí nebo ExpressRoute. Tyto IP adresy je možné přidat prostřednictvím konfigurace brány firewall protokolu IP pro prostředky služby Azure. Další informace najdete v nejčastějších dotazech k virtuální síti.

Další kroky

Zjistěte, jak integrovat aplikaci se sítí Azure.

Zjistěte, jak omezit přístup k prostředkům pomocí značek služeb.

Zjistěte, jak se soukromě připojit k účtu služby Azure Cosmos DB přes Azure Private Link.