Scénář virtuálního zařízení

Běžným scénářem u větších zákazníků Azure je potřeba poskytnout dvouvrstvou aplikaci, která je vystavená internetu, a zároveň umožňuje přístup k back vrstvě z místního datacentra. Tento článek vás provede scénářem, který používá směrovací tabulky, bránu VPN a síťová virtuální zařízení k nasazení dvouvrstvého prostředí, které splňuje následující požadavky:

- Webová aplikace musí být přístupná jenom z veřejného internetu.

- Webový server, který je hostitelem aplikace, musí mít přístup k back-end aplikačnímu serveru.

- Veškerý provoz z internetu do webové aplikace musí projít virtuálním zařízením brány firewall. Toto virtuální zařízení se používá jenom pro internetový provoz.

- Veškerý provoz, který směřuje na aplikační server, musí projít virtuálním zařízením brány firewall. Toto virtuální zařízení se používá pro přístup k back-end serveru a k přístupu přicházejícímu z místní sítě přes bránu VPN.

- Správci musí být schopni spravovat virtuální zařízení brány firewall ze svých místních počítačů pomocí třetího virtuálního zařízení brány firewall, které se používá výhradně pro účely správy.

Tento příklad je standardní scénář hraniční sítě (označovaný také jako DMZ) s DMZ a chráněnou sítí. Tento scénář můžete vytvořit v Azure pomocí skupin zabezpečení sítě (NSG), virtuálních zařízení brány firewall nebo kombinace obou.

Následující tabulka uvádí některé výhody a nevýhody pro skupiny zabezpečení sítě a virtuální zařízení brány firewall.

| Položka | Výhody | Nevýhody |

|---|---|---|

| NSG | Žádné náklady. Integrováno do přístupu na základě role v Azure. Možnost vytvářet pravidla v šablonách Azure Resource Manageru |

Složitost se může ve větších prostředích lišit. |

| Brána firewall | Úplná kontrola nad rovinou dat. Centrální správa prostřednictvím konzoly brány firewall |

Náklady na zařízení brány firewall Není integrováno s přístupem na základě role v Azure. |

Následující řešení používá virtuální zařízení brány firewall k implementaci scénáře hraniční sítě (DMZ) nebo chráněné sítě.

Důležité informace

Předchozí prostředí v Azure můžete nasadit pomocí funkcí, které jsou dnes k dispozici:

- Virtuální síť: Virtuální síť Azure funguje podobně jako místní síť. Můžete ho segmentovat do jedné nebo více podsítí, abyste zajistili izolaci provozu a oddělení obav.

- Virtuální zařízení: Několik partnerů poskytuje virtuální zařízení v Azure Marketplace, která se mají použít pro tři brány firewall popsané výše.

-

Směrovací tabulky: Směrovací tabulky používají sítě Azure k řízení toku paketů ve virtuální síti. Tyto směrovací tabulky můžete použít na podsítě. Směrovací tabulku můžete použít na

GatewaySubnetsměrovací tabulku, která přesměruje veškerý provoz, který vstupuje do virtuální sítě Azure z hybridního připojení k virtuálnímu zařízení. - Předávání IP adres: Ve výchozím nastavení síťový stroj Azure předává pakety virtuálním síťovým kartám (NIC) jenom v případě, že cílová IP adresa paketu odpovídá IP adrese síťové karty. Pokud směrovací tabulka definuje, že paket musí být odeslán do konkrétního virtuálního zařízení, síťový stroj Azure tento paket zahodí. Pokud chcete zajistit, aby se paket doručil do virtuálního počítače (v tomto případě virtuální zařízení), které není skutečným cílem paketu, povolte předávání IP pro virtuální zařízení.

- Skupiny zabezpečení sítě: Následující příklad nevyužívá skupiny zabezpečení sítě, ale můžete použít skupiny zabezpečení sítě použité pro podsítě nebo síťové karty v tomto řešení. Skupiny zabezpečení sítě dále filtrují provoz v těchto podsítích a síťových kartách a mimo ni.

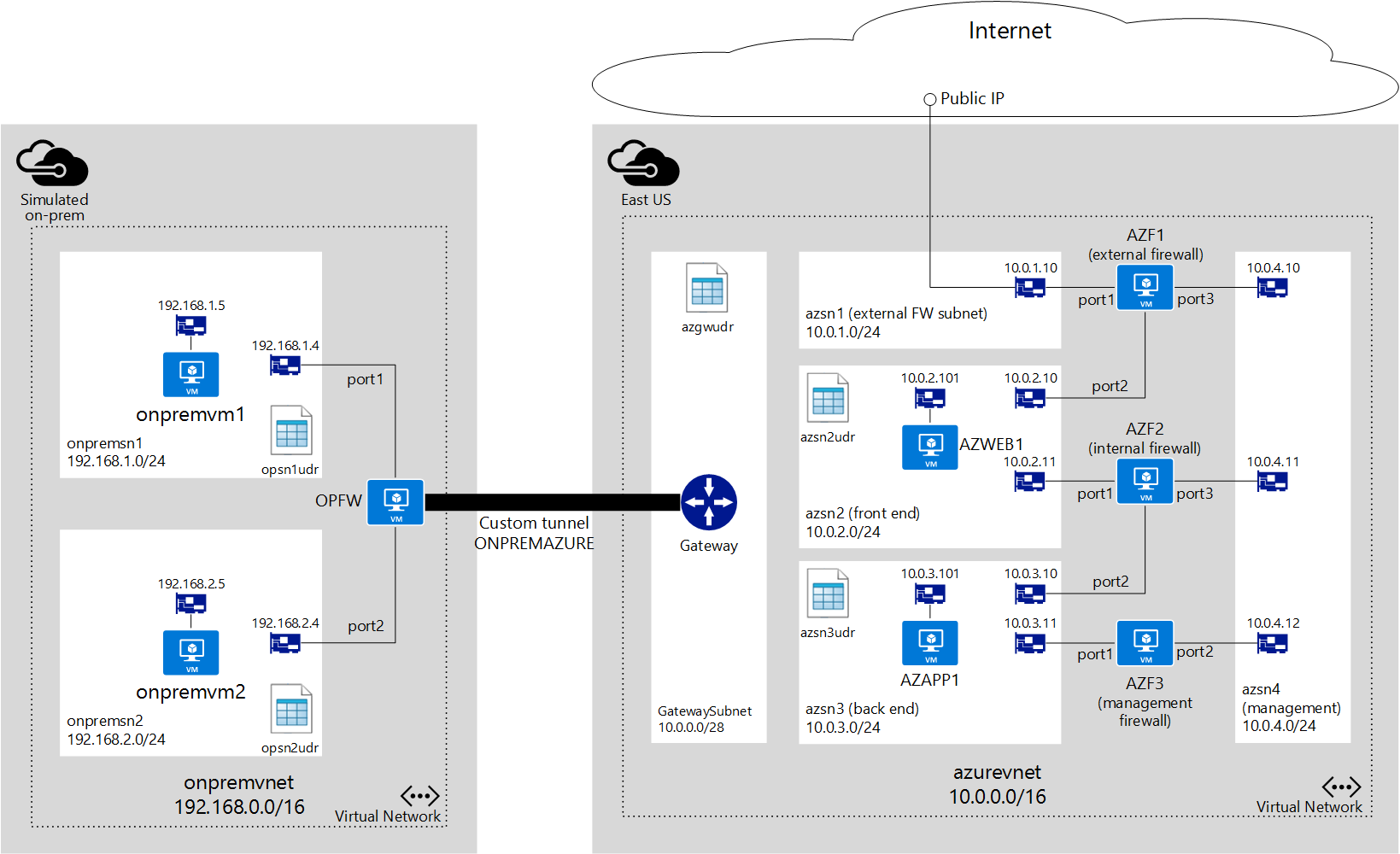

V tomto příkladu obsahuje předplatné následující položky:

Dvě skupiny prostředků (nezobrazují se v diagramu):

-

ONPREMRG: Obsahuje všechny prostředky potřebné k simulaci místní sítě. -

AZURERG: Obsahuje všechny prostředky potřebné pro prostředí virtuální sítě Azure.

-

Pojmenovaná

onpremvnetvirtuální síť se segmentuje a používá se k napodobení místního datacentra:-

onpremsn1: Podsíť, která obsahuje virtuální počítač se spuštěnou distribucí Linuxu, která napodobuje místní server. -

onpremsn2: Podsíť, která obsahuje virtuální počítač s linuxovou distribucí, která napodobuje místní počítač používaný správcem.

-

Jedno virtuální zařízení brány firewall má název

OPFW.onpremvnetPoužívá se k údržbě tunelu doazurevnet.Pojmenovaná

azurevnetvirtuální síť je segmentována následujícím způsobem:-

azsn1: Externí podsíť brány firewall používaná výhradně pro externí bránu firewall. Veškerý internetový provoz prochází touto podsítí. Tato podsíť obsahuje pouze síťovou kartu propojenou s externí bránou firewall. -

azsn2: Front-endová podsíť, která hostuje virtuální počítač spuštěný jako webový server, ke kterému se přistupuje z internetu. -

azsn3: Back-endová podsíť, která je hostitelem virtuálního počítače s back-endovým aplikačním serverem, ke kterému přistupuje front-end webový server. -

azsn4: Podsíť pro správu, která slouží výhradně k poskytování přístupu ke správě všech virtuálních zařízení brány firewall. Tato podsíť obsahuje pouze síťovou kartu pro každé virtuální zařízení brány firewall používané v řešení. -

GatewaySubnet: Podsíť hybridního připojení Azure, která je nutná pro Azure ExpressRoute a Azure VPN Gateway k zajištění připojení mezi virtuálními sítěmi Azure a dalšími sítěmi.

-

V síti jsou

azurevnettři virtuální zařízení brány firewall:-

AZF1: Externí brána firewall zpřístupněná veřejnému internetu pomocí prostředku veřejné IP adresy v Azure. Musíte zajistit, že máte šablonu z Azure Marketplace nebo přímo od dodavatele zařízení, který nasadí virtuální zařízení se třemi síťovými rozhraními. -

AZF2: Interní brána firewall sloužící k řízení provozu meziazsn2aazsn3. Tato brána firewall je také virtuální zařízení se třemi síťovými adaptéry. -

AZF3: Brána firewall pro správu přístupná správcům z místního datacentra a připojená k podsíti pro správu, která slouží ke správě všech zařízení brány firewall. Šablony virtuálních zařízení se dvěma síťovými adaptéry najdete na Azure Marketplace. Můžete si ho také vyžádat přímo od dodavatele vašeho zařízení.

-

Směrovací tabulky

Propojte každou podsíť v Azure se směrovací tabulkou a definujte způsob směrování provozu v této podsíti. Pokud nejsou definované trasy definované uživatelem, Azure použije výchozí trasy, které umožní tok provozu z jedné podsítě do druhé. Pokud chcete lépe porozumět směrovacím tabulkám a směrování provozu, podívejte se na směrování provozu virtuální sítě Azure.

Chcete-li zajistit, aby se komunikace prováděla přes správné zařízení brány firewall na základě posledního požadavku uvedeného výše, je nutné vytvořit následující směrovací tabulku v azurevnetsouboru .

azgwudr

V tomto scénáři se jediný provoz, který proudí z místního prostředí do Azure, se používá ke správě bran firewall připojením AZF3a že provoz musí projít interní bránou firewall. AZF2 V uvedeném příkladu je nutná GatewaySubnetpouze jedna trasa:

| Cíl | Další směrování | Vysvětlení |

|---|---|---|

| 10.0.4.0/24 | 10.0.3.11 | Umožňuje místnímu provozu dosáhnout brány firewall AZF3pro správu . |

azsn2udr

| Cíl | Další směrování | Vysvětlení |

|---|---|---|

| 10.0.3.0/24 | 10.0.2.11 | Umožňuje provoz do back-endové podsítě, která je hostitelem aplikačního serveru prostřednictvím AZF2. |

| 0.0.0.0/0 | 10.0.2.10 | Umožňuje směrovat veškerý ostatní provoz přes AZF1. |

azsn3udr

| Cíl | Další směrování | Vysvětlení |

|---|---|---|

| 10.0.2.0/24 | 10.0.3.10 | Umožňuje tok provozu azsn2 z aplikačního serveru na webový server přes AZF2. |

Musíte také vytvořit směrovací tabulky pro podsítě onpremvnet , aby napodobily místní datacentrum.

onpremsn1udr

| Cíl | Další směrování | Vysvětlení |

|---|---|---|

| 192.168.2.0/24 | 192.168.1.4 | Umožňuje provoz přes onpremsn2OPFW. |

onpremsn2udr

| Cíl | Další směrování | Vysvětlení |

|---|---|---|

| 10.0.3.0/24 | 192.168.2.4 | Umožňuje provoz do back-endové podsítě v Azure prostřednictvím OPFW. |

| 192.168.1.0/24 | 192.168.2.4 | Umožňuje provoz přes onpremsn1OPFW. |

Předávání IP

Směrovací tabulky a předávání IP jsou funkce, které můžete použít v kombinaci, které umožňují virtuálním zařízením řídit tok provozu ve virtuální síti Azure. Virtuální zařízení není nic víc než virtuální počítač, na kterém běží aplikace sloužící ke zpracování síťového provozu nějakým způsobem, jako je brána firewall nebo zařízení pro překlad síťových adres.

Tento virtuální počítač virtuálního zařízení musí být schopný přijímat příchozí provoz, který se neřeší sám sobě. Pokud chcete virtuálnímu počítači povolit příjem provozu adresovaného do jiných cílů, musíte pro virtuální počítač povolit předávání IP. Toto nastavení je nastavení Azure, nikoli nastavení hostovaného operačního systému. Vaše virtuální zařízení stále potřebuje spustit nějaký typ aplikace, aby zvládlo příchozí provoz a správně ho směruje.

Další informace o předávání IP adres najdete v tématu Směrování provozu virtuální sítě Azure.

Představte si například, že máte ve virtuální síti Azure následující nastavení:

- Podsíť

onpremsn1obsahuje virtuální počítač s názvemonpremvm1. - Podsíť

onpremsn2obsahuje virtuální počítač s názvemonpremvm2. - Virtuální zařízení s názvem

OPFWje připojené konpremsn1aonpremsn2. - Trasu definovanou uživatelem propojenou s

onpremsn1určuje, že veškerý provoz musíonpremsn2být odeslán doOPFW.

Pokud se v tomto okamžiku onpremvm1 pokusíte navázat spojení s onpremvm2uživatelem , použije se trasu definovanou uživatelem a provoz se odešle OPFW jako další segment směrování. Skutečný cíl paketu se nemění. Pořád říká, že onpremvm2 je to cíl.

Bez povoleného OPFWpředávání IP zahodí logika virtuální sítě Azure pakety, protože umožňuje odesílat do virtuálního počítače pouze pakety, pokud je IP adresa virtuálního počítače cílem paketu.

Díky předávání IP předává logika virtuální sítě Azure pakety OPFWdo , aniž by změnila původní cílovou adresu.

OPFW musí zpracovat pakety a určit, co s nimi dělat.

Aby předchozí scénář fungoval, musíte povolit předávání IP na síťových kartách pro OPFW, AZF1AZF2a AZF3 které se používají ke směrování (všechny síťové karty kromě těch propojených s podsítí pro správu).

Pravidla brány firewall

Jak jsme popsali dříve, předávání IP zajišťuje, že se pakety posílají do virtuálních zařízení. Vaše zařízení se stále musí rozhodnout, co s těmito pakety dělat. V předchozím scénáři musíte ve svých zařízeních vytvořit následující pravidla.

OPFW

OPFW představuje místní zařízení, které obsahuje následující pravidla:

-

Trasa: Veškerý provoz do 10.0.0.0/16 (

azurevnet) musí být odeslán tunelemONPREMAZURE. -

Zásada: Povolit veškerý obousměrný provoz mezi

port2aONPREMAZURE.

AZF1

AZF1 představuje virtuální zařízení Azure, které obsahuje následující pravidlo:

Zásada: Povolit veškerý obousměrný provoz mezi port1 a port2.

AZF2

AZF2 představuje virtuální zařízení Azure, které obsahuje následující pravidlo:

Zásada: Povolit veškerý obousměrný provoz mezi port1 a port2.

AZF3

AZF3 představuje virtuální zařízení Azure, které obsahuje následující pravidlo:

Trasa: Veškerý provoz do 192.168.0.0/16 (onpremvnet) musí být odeslán na IP adresu brány Azure (tj. 10.0.0.1) prostřednictvím port1.

Skupiny zabezpečení sítě

V tomto scénáři se skupiny zabezpečení sítě nepoužívají. Skupiny zabezpečení sítě ale můžete použít pro každou podsíť, abyste omezili příchozí a odchozí provoz. Pro externí podsíť brány firewall můžete například použít následující pravidla NSG.

Příchozí

- Povolte veškerý provoz TCP z internetu na port 80 na jakémkoli virtuálním počítači v podsíti.

- Odepřít veškerý ostatní provoz z internetu.

Vycházející

Odepřít veškerý provoz na internet.

Základní kroky

Pokud chcete nasadit tento scénář, postupujte takto:

Přihlaste se ke svému předplatnému Azure.

Pokud chcete nasadit virtuální síť pro napodobení místní sítě, nasaďte prostředky, které jsou součástí

ONPREMRG.Nasaďte prostředky, které jsou součástí .

AZURERGNasaďte tunel z

onpremvnetdoazurevnet.Po zřízení všech prostředků se přihlaste k

onpremvm2příkazu Ping 10.0.3.101 a otestujte připojení mezionpremsn2aazsn3.