Ochrana před exfiltrací dat pro pracovní prostory Azure Synapse Analytics

Pracovní prostory Azure Synapse Analytics podporují ochranu exfiltrace dat pro pracovní prostory. Díky ochraně před exfiltrací můžete chránit před škodlivými účastníky programu, kteří přistupují k prostředkům Azure, a exfiltrovat citlivá data na umístění mimo rozsah vaší organizace.

Zabezpečení výchozího přenosu dat z pracovních prostorů Synapse

Při vytváření pracovního prostoru můžete zvolit konfiguraci pracovního prostoru se spravovanou virtuální sítí a další ochranou před exfiltrací dat. Při vytvoření pracovního prostoru se spravovanou virtuální sítí se ve spravované virtuální síti nasadí integrace dat a prostředky Sparku. Vyhrazené fondy SQL pracovního prostoru a bezserverové fondy SQL mají víceklientské funkce, a proto musí existovat mimo spravovanou virtuální síť.

U pracovních prostorů s ochranou před exfiltrací dat prostředky ve spravované virtuální síti vždy komunikují přes spravované privátní koncové body. Pokud je povolená ochrana před exfiltrací dat, prostředky Synapse SQL se můžou připojit k a dotazovat jakékoli autorizované služby Azure Storage pomocí OPENROWSETS nebo EXTERNÍ TABULKY. Ochrana před exfiltrací dat neřídí příchozí provoz.

Ochrana před exfiltrací dat ale řídí odchozí provoz. Například PŘÍKAZ CREATE EXTERNAL TABLE AS SELECT nebo použití argumentu ERRORFILE v příkazu COPY INTO k výstupním datům do externího účtu úložiště jsou blokované. Proto potřebujete vytvořit spravovaný privátní koncový bod pro cílový účet úložiště, aby se odblokování výchozího provozu do něj odblokuje.

Poznámka:

Po vytvoření pracovního prostoru nemůžete změnit konfiguraci pracovního prostoru pro spravovanou virtuální síť a ochranu exfiltrace dat.

Správa výchozího přenosu dat pracovního prostoru Synapse do schválených cílů

Po vytvoření pracovního prostoru s povolenou ochranou před exfiltrací dat můžou vlastníci prostředku pracovního prostoru spravovat seznam schválených tenantů Microsoft Entra pro daný pracovní prostor. Uživatelé se správnými oprávněními v pracovním prostoru mohou pomocí nástroje Synapse Studio vytvářet žádosti o připojení spravovaného privátního koncového bodu k prostředkům ve schválených tenantech Microsoft Entra pracovního prostoru. Vytvoření spravovaného privátního koncového bodu se zablokuje, pokud se uživatel pokusí vytvořit připojení privátního koncového bodu k prostředku v neschváleném tenantovi.

Ukázkový pracovní prostor s povolenou ochranou před exfiltrací dat

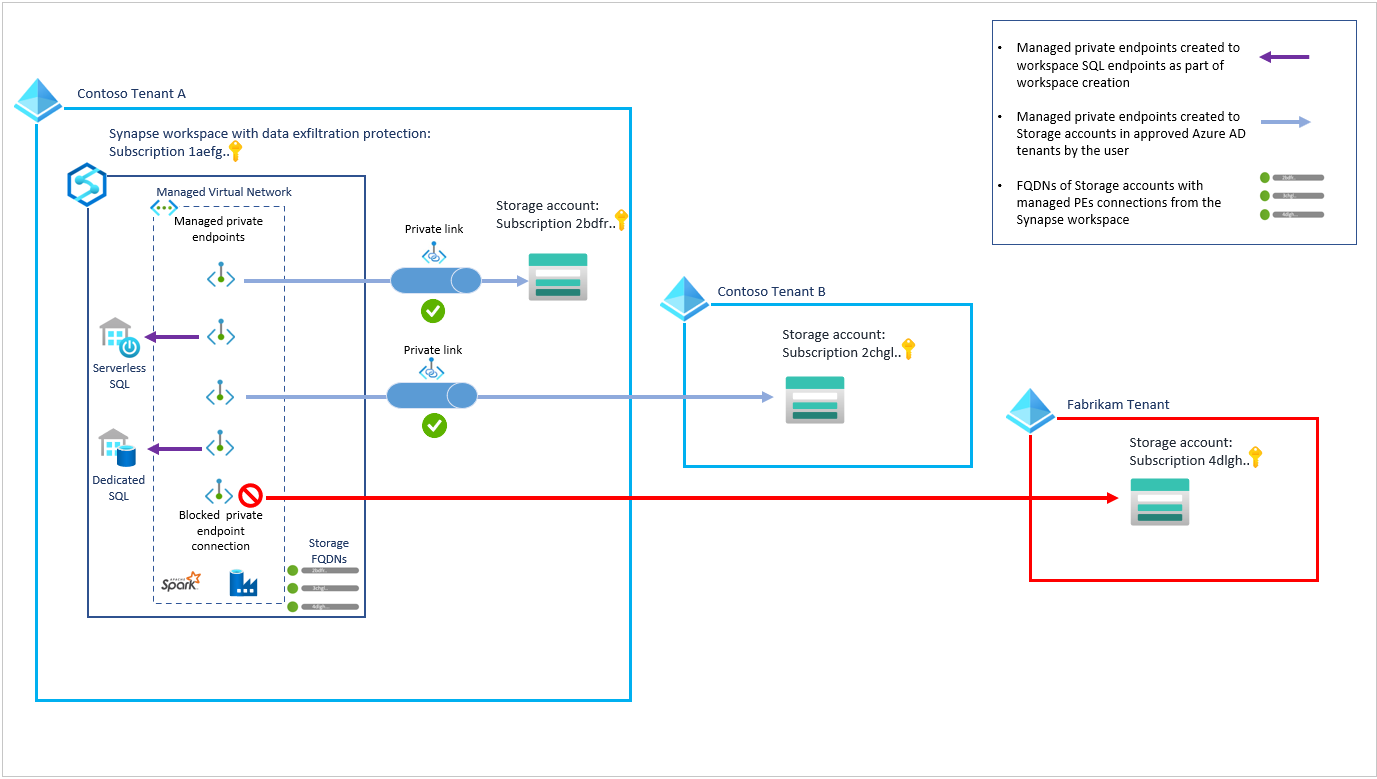

Podívejte se na následující příklad, který znázorňuje ochranu před exfiltrací dat pro pracovní prostory Synapse. Společnost Contoso má prostředky Azure v tenantovi A a tenantovi B a je potřeba, aby se tyto prostředky bezpečně připojily. Pracovní prostor Synapse byl vytvořen v tenantovi A s tenantem B přidaným jako schválený tenant Microsoft Entra.

Následující diagram znázorňuje připojení privátních koncových bodů k účtům Azure Storage v tenantovi A a tenantovi B, které schválili vlastníci účtů úložiště. Diagram také ukazuje blokované vytvoření privátního koncového bodu. Vytvoření tohoto privátního koncového bodu se zablokovalo, protože cílí na účet Azure Storage v tenantovi Fabrikam Microsoft Entra, který není schváleným tenantem Microsoft Entra pro pracovní prostor společnosti Contoso.

Důležité

Prostředky v jiných tenantech než tenant pracovního prostoru nesmí obsahovat pravidla brány firewall, která blokují připojení k fondům SQL. Prostředky ve spravované virtuální síti pracovního prostoru, jako jsou clustery Spark, se můžou připojit přes spravované privátní propojení k prostředkům chráněným bránou firewall.