Kurz: Extrakce entit incidentů s jinými než nativními akcemi

Mapování entit rozšiřuje výstrahy a incidenty o informace nezbytné pro všechny vyšetřovací procesy a nápravné akce, které následují.

Playbooky Microsoft Sentinel zahrnují tyto nativní akce pro extrakci informací o entitách:

- Účty

- DNS

- Hodnoty hash souborů

- Hostitelé

- Ips

- Adresy URL

Kromě těchto akcí obsahuje mapování entit analytického pravidla typy entit, které nejsou nativními akcemi, jako je malware, proces, klíč registru, poštovní schránka a další. V tomto kurzu se naučíte pracovat s akcemi, které nejsou nativní, pomocí různých předdefinovaných akcí k extrakci relevantních hodnot.

V tomto kurzu se naučíte:

- Vytvořte playbook s triggerem incidentu a spusťte ho ručně u incidentu.

- Inicializace proměnné pole

- Vyfiltrujte požadovaný typ entity z jiných typů entit.

- Parsujte výsledky v souboru JSON.

- Vytvořte hodnoty jako dynamický obsah pro budoucí použití.

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

Abyste mohli absolvovat tento kurz, ujistěte se, že máte následující:

Předplatné Azure. Pokud ho ještě nemáte, vytvořte si bezplatný účet .

Uživatel Azure s následujícími rolemi přiřazenými k následujícím prostředkům:

- Přispěvatel Microsoft Sentinelu v pracovním prostoru služby Log Analytics, ve kterém je nasazená služba Microsoft Sentinel.

- Přispěvatel aplikace logiky a vlastník nebo ekvivalent podle toho, která skupina prostředků bude obsahovat playbook vytvořený v tomto kurzu.

Pro účely tohoto kurzu bude stačit (bezplatný) účet VirusTotal. Produkční implementace vyžaduje účet VirusTotal Premium.

Vytvoření playbooku s triggerem incidentu

Pro Microsoft Sentinel na webu Azure Portal vyberte stránku Automatizace konfigurace>. Pro Microsoft Sentinel na portálu Defender vyberte Microsoft Sentinel>Configuration>Automation.

Na stránce Automation vyberte Vytvořit>playbook s triggerem incidentu.

V průvodci vytvořením playbooku v části Základy vyberte předplatné a skupinu prostředků a dejte playbooku název.

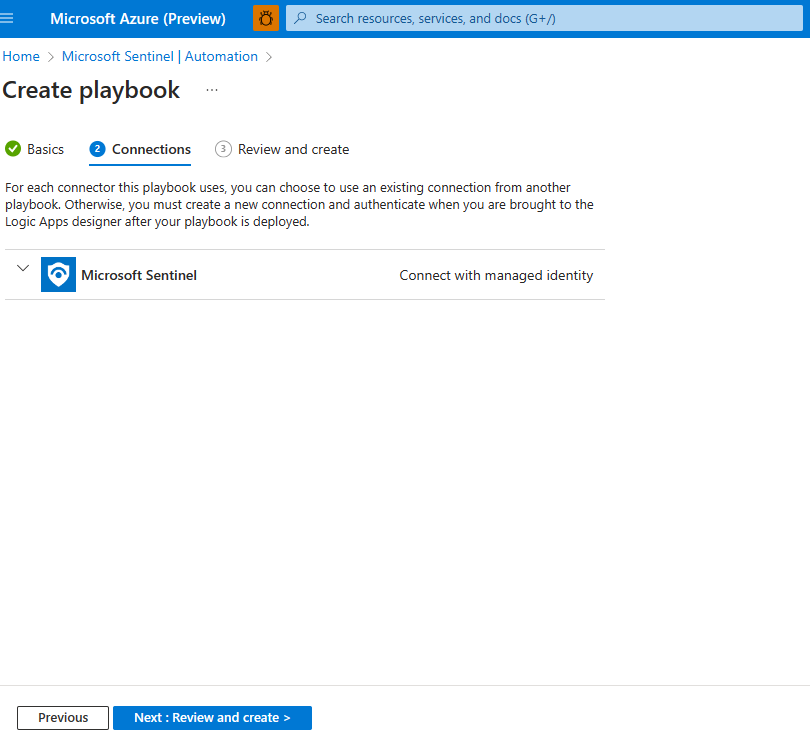

Vyberte Další: Připojení >.

V části Připojení by se měla zobrazit služba Microsoft Sentinel – Připojení pomocí spravované identity. Příklad:

Vyberte Další: Zkontrolovat a vytvořit >.

V části Zkontrolovat a vytvořit vyberte Vytvořit a pokračovat v návrháři.

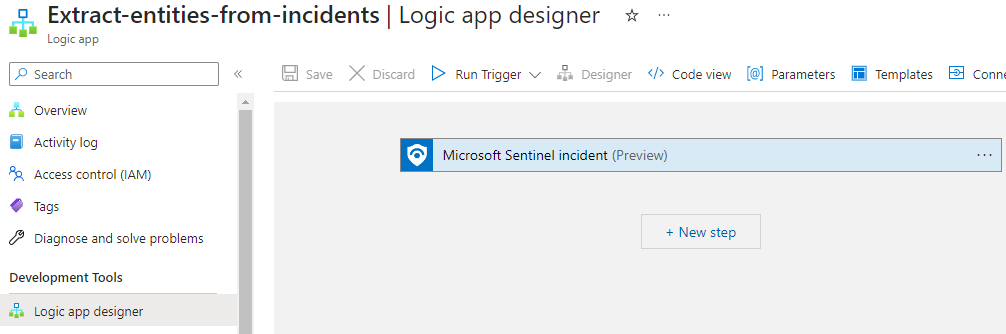

Návrhář aplikace logiky otevře aplikaci logiky s názvem vašeho playbooku.

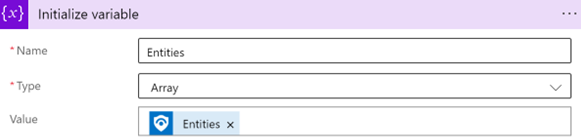

Inicializace proměnné pole

V návrháři aplikace logiky v kroku, do kterého chcete přidat proměnnou, vyberte Nový krok.

V části Zvolit operaci zadejte do vyhledávacího pole proměnné jako filtr. V seznamu akcí vyberte Inicializovat proměnnou.

Zadejte tyto informace o proměnné:

Jako název proměnné použijte Entity.

Jako typ vyberte Pole.

U hodnoty začněte psát entity a v části Dynamický obsah vyberte Entity.

Výběr existujícího incidentu

V Microsoft Sentinelu přejděte na Incidenty a vyberte incident, na kterém chcete playbook spustit.

Na stránce incidentu napravo vyberte Playbook Spustit akce > (Preview).

V části Playbooky vedle playbooku , který jste vytvořili, vyberte Spustit.

Po aktivaci playbooku se v pravém horním rohu zobrazí zpráva o úspěšném spuštění playbooku.

Vyberte Spustit a vedle playbooku vyberte Zobrazit spuštění.

Zobrazí se stránka spuštění aplikace logiky.

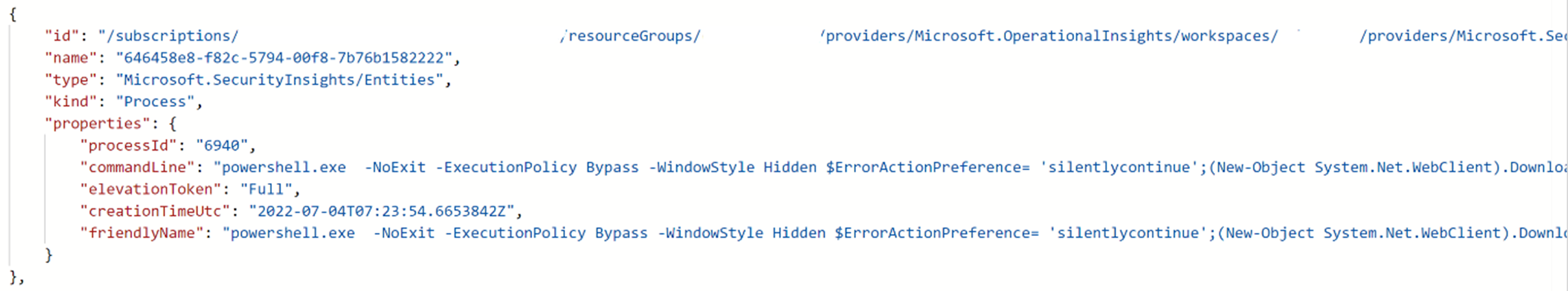

V části Inicializovat proměnnou je ukázková datová část viditelná v části Hodnota. Poznamenejte si ukázkovou datovou část pro pozdější použití.

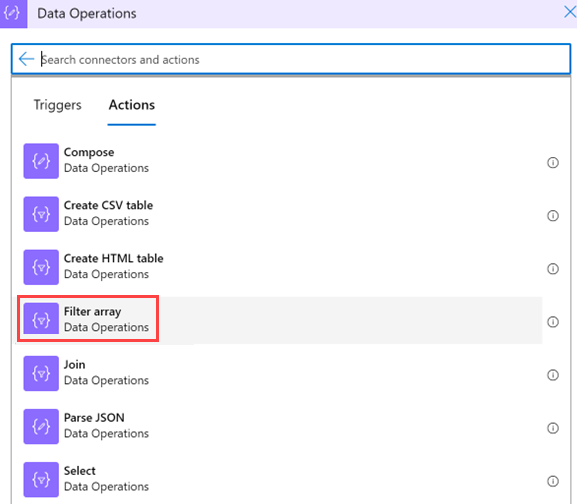

Filtrování požadovaného typu entity z jiných typů entit

Přejděte zpět na stránku Automation a vyberte svůj playbook.

Pod krokem, do kterého chcete přidat proměnnou, vyberte Nový krok.

V části Zvolit akci do vyhledávacího pole zadejte jako filtr pole filtru. V seznamu akcí vyberte Operace s daty.

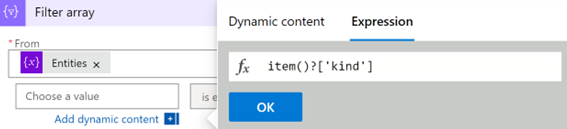

Zadejte tyto informace o poli filtru:

V části Z>dynamického obsahu vyberte proměnnou Entity, kterou jste inicializovali dříve.

Vyberte první pole Zvolit hodnotu (vlevo) a vyberte Výraz.

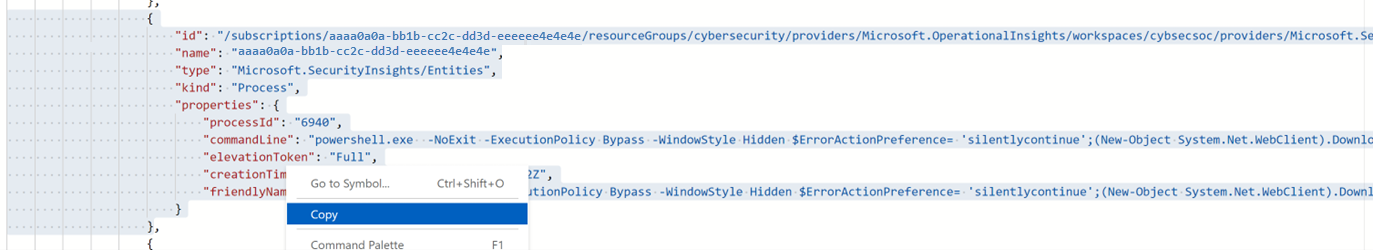

Vložit hodnotu item()?[' kind'] a vyberte OK.

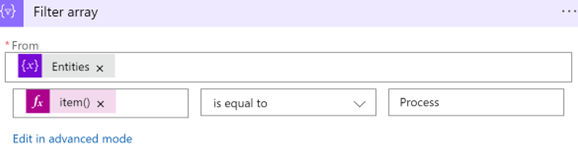

Nechejte hodnotu rovnou (neupravujte ji).

Do druhého pole Zvolit hodnotu (vpravo) zadejte Proces. Musí to být přesná shoda s hodnotou v systému.

Poznámka:

U tohoto dotazu se rozlišují malá a velká písmena. Ujistěte se, že

kindhodnota odpovídá hodnotě v ukázkové datové části. Při vytváření playbooku si prohlédněte ukázkovou datovou část.

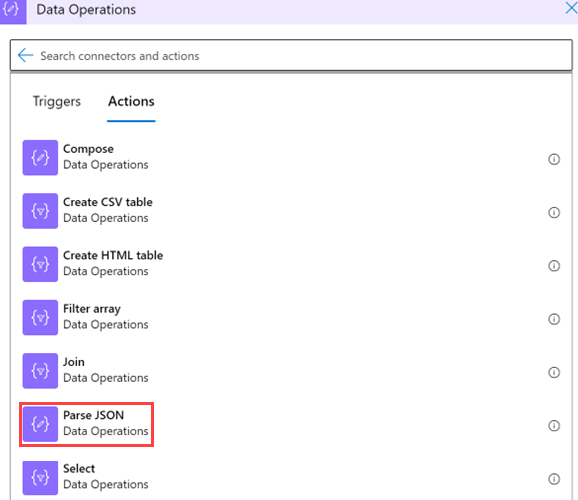

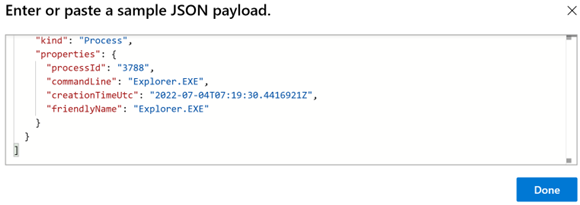

Parsování výsledků do souboru JSON

V aplikaci logiky v kroku, do kterého chcete přidat proměnnou, vyberte Nový krok.

Vyberte Operace s daty>Parsovat JSON.

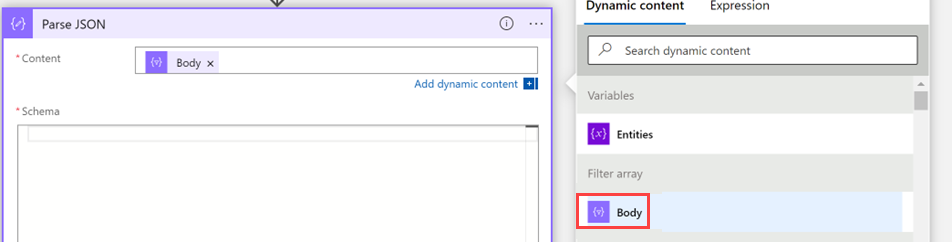

Zadejte tyto informace o vaší operaci:

Vyberte Obsah a v části Pole dynamického filtru obsahu>vyberte Text.

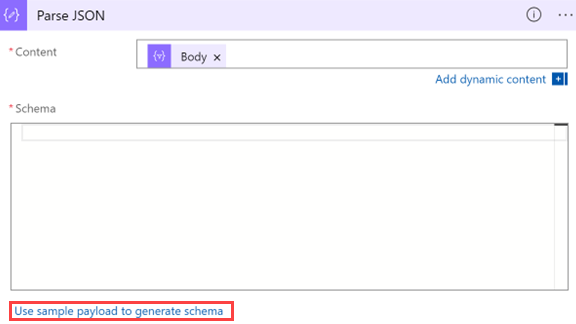

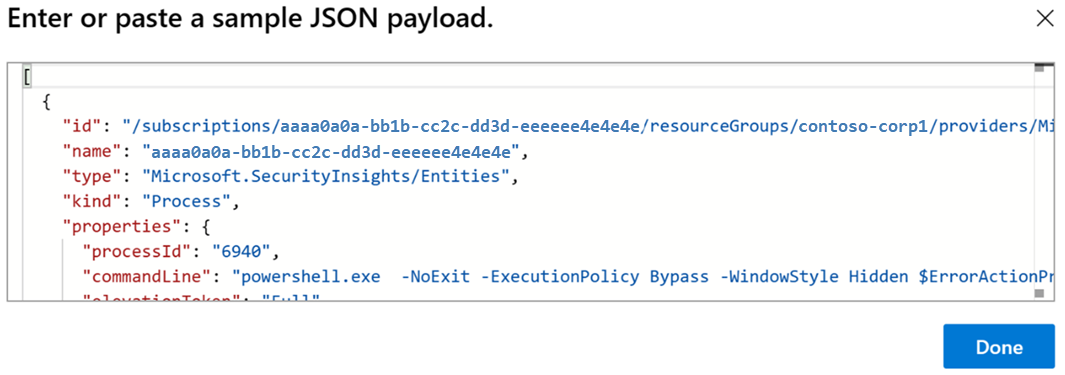

V části Schéma vložte schéma JSON, abyste mohli extrahovat hodnoty z pole. Zkopírujte ukázkovou datovou část, kterou jste vygenerovali při vytváření playbooku.

Vraťte se do playbooku a vyberte Použít ukázkovou datovou část k vygenerování schématu.

Vložte datovou část. Přidejte levou hranatou závorku (

[) na začátek schématu a zavřete je na konci schématu].

Vyberte Hotovo.

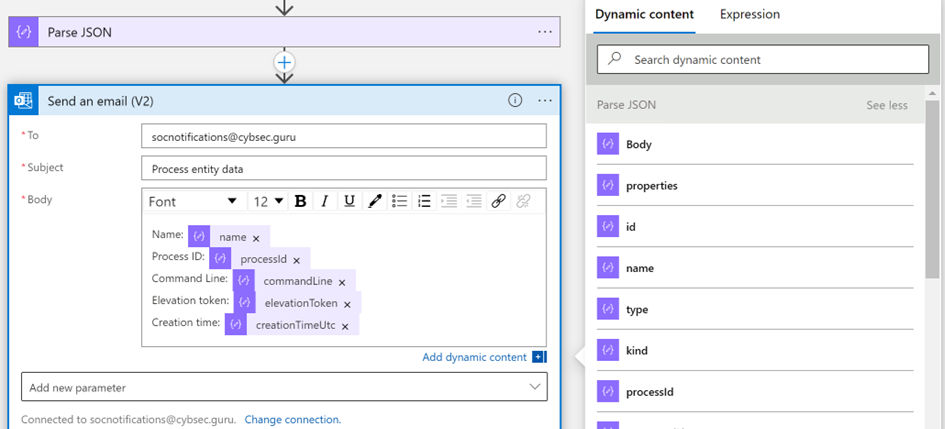

Použití nových hodnot jako dynamického obsahu pro budoucí použití

Teď můžete použít hodnoty, které jste vytvořili jako dynamický obsah, pro další akce. Pokud například chcete odeslat e-mail s daty procesu, můžete akci Parsovat JSON najít v části Dynamický obsah, pokud jste název akce nezměnili.

Ujistěte se, že je playbook uložený.

Ujistěte se, že je playbook uložený, a teď můžete playbook použít pro operace SOC.

Další kroky

V dalším článku se dozvíte, jak vytvářet a provádět úlohy incidentů v Microsoft Sentinelu pomocí playbooků.