Kurz: Automatická kontrola a zaznamenání informací o reputaci IP adres v incidentech

Jedním z rychlých a snadných způsobů, jak vyhodnotit závažnost incidentu, je zjistit, jestli jsou nějaké IP adresy v něm známé jako zdroje škodlivé aktivity. Díky tomu můžete automaticky ušetřit spoustu času a úsilí.

V tomto kurzu se dozvíte, jak pomocí pravidel automatizace a playbooků Microsoft Sentinelu automaticky kontrolovat IP adresy ve vašich incidentech proti zdroji analýzy hrozeb a zaznamenávat každý výsledek v příslušném incidentu.

Po dokončení tohoto kurzu budete umět:

- Vytvoření playbooku ze šablony

- Konfigurace a autorizace připojení playbooku k jiným prostředkům

- Vytvoření pravidla automatizace pro vyvolání playbooku

- Zobrazení výsledků automatizovaného procesu

Důležité

Microsoft Sentinel je obecně dostupný na portálu Microsoft Defenderu na sjednocené platformě operací zabezpečení Microsoftu. Ve verzi Preview je Microsoft Sentinel k dispozici na portálu Defender bez licence XDR v programu Microsoft Defender nebo licence E5. Další informace najdete v tématu Microsoft Sentinel na portálu Microsoft Defender.

Požadavky

Abyste mohli absolvovat tento kurz, ujistěte se, že máte následující:

Předplatné Azure. Pokud ho ještě nemáte, vytvořte si bezplatný účet .

Pracovní prostor služby Log Analytics s řešením Microsoft Sentinel nasazeným na něj a přijatými daty do něj.

Uživatel Azure s následujícími rolemi přiřazenými k následujícím prostředkům:

- Přispěvatel Microsoft Sentinelu v pracovním prostoru služby Log Analytics, ve kterém je nasazená služba Microsoft Sentinel.

- Přispěvatel aplikace logiky a vlastník nebo ekvivalent podle toho, která skupina prostředků bude obsahovat playbook vytvořený v tomto kurzu.

Nainstalované řešení VirusTotal z centra obsahu

Pro účely tohoto kurzu bude stačit (bezplatný) účet VirusTotal. Produkční implementace vyžaduje účet VirusTotal Premium.

Agent Služby Azure Monitor nainstalovaný na alespoň jednom počítači ve vašem prostředí, aby se incidenty vygenerovaly a odesílaly do Microsoft Sentinelu.

Vytvoření playbooku ze šablony

Microsoft Sentinel obsahuje připravené a připravené šablony playbooků, které můžete přizpůsobit a použít k automatizaci velkého počtu základních cílů a scénářů SecOps. Pojďme najít, abychom v našich incidentech obohatili informace o IP adresách.

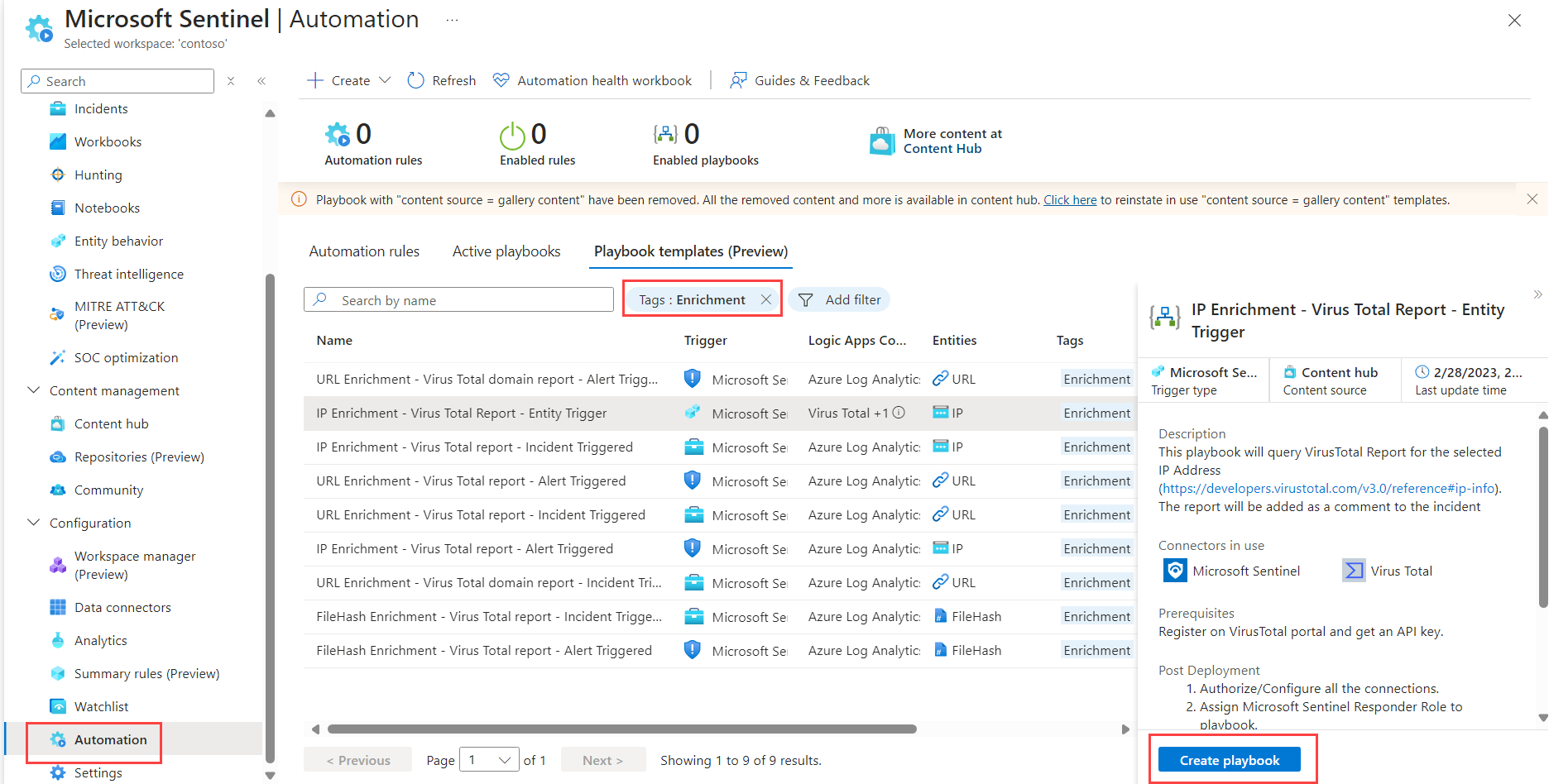

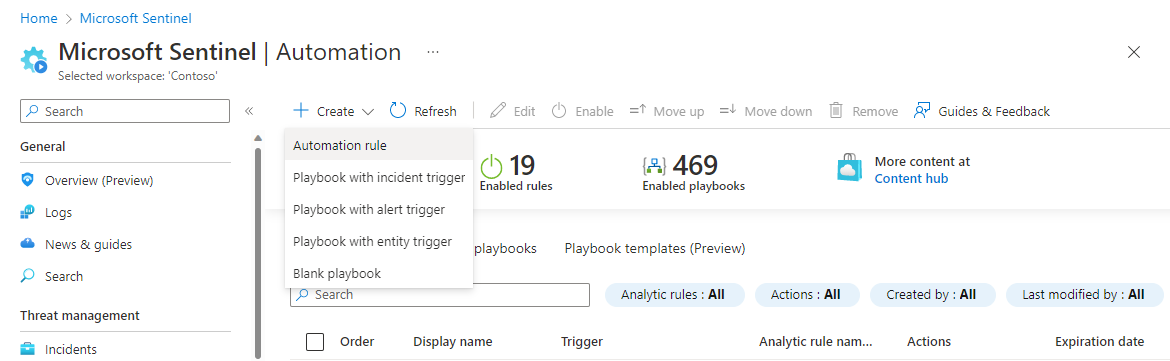

V Microsoft Sentinelu vyberte Automatizaci konfigurace>.

Na stránce Automation vyberte kartu Šablony playbooku (Preview).

Vyhledejte a vyberte jednu ze šablon sestavy o rozšíření PROTOKOLU IP – Celkový počet virů pro aktivační události entity, incidentu nebo výstrahy. V případě potřeby vyfiltrujte seznam podle značky Enrichment a vyhledejte své šablony.

V podokně podrobností vyberte Vytvořit playbook . Příklad:

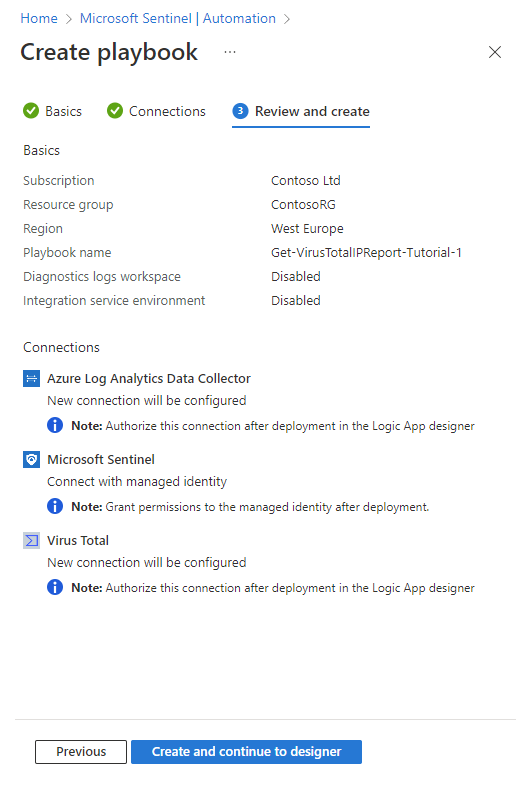

Otevře se průvodce vytvořením playbooku . Na kartě Základy :

V příslušných rozevíracích seznamech vyberte své předplatné, skupinu prostředků a oblast .

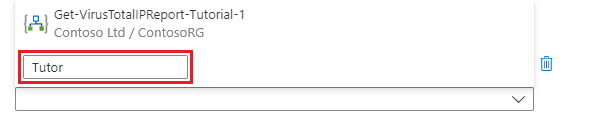

Upravte název playbooku přidáním na konec navrhovaného názvu Get-VirusTotalIPReport. Díky tomu budete moct zjistit, ze které původní šablony tento playbook pochází, a zároveň budete mít jistotu, že má jedinečný název v případě, že chcete vytvořit jiný playbook z této stejné šablony. Pojmenujme ho Get-VirusTotalIPReport-Tutorial-1.

Možnost Povolit diagnostické protokoly v Log Analytics ponechte nezaškrtnutou.

Vyberte Další: Připojení >.

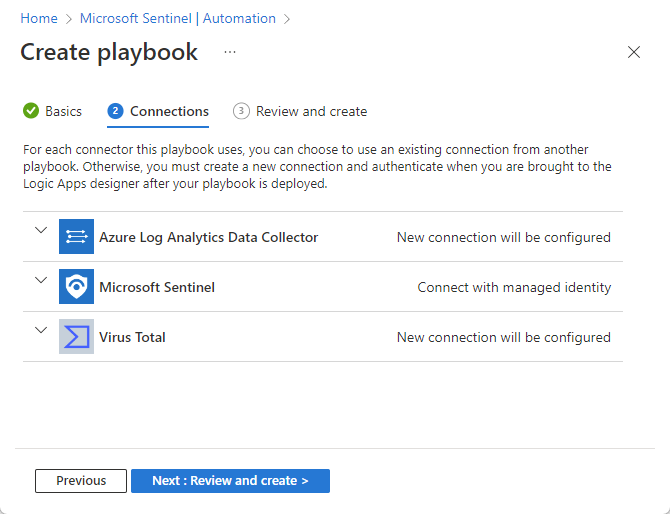

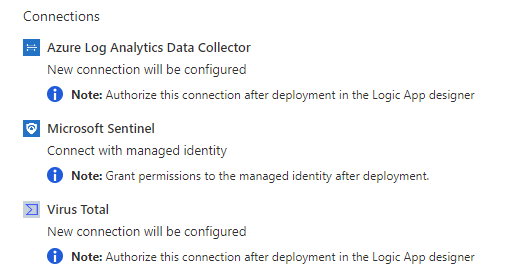

Na kartě Připojení uvidíte všechna připojení, která tento playbook potřebuje provést pro jiné služby, a metodu ověřování, která se použije, pokud už bylo připojení provedeno v existujícím pracovním postupu aplikace logiky ve stejné skupině prostředků.

Ponechte připojení Microsoft Sentinelu tak, jak je (mělo by se říct "Připojit se pomocí spravované identity").

Pokud některá připojení říkají "Nové připojení bude nakonfigurováno", zobrazí se výzva, abyste to udělali v další fázi kurzu. Nebo pokud už máte připojení k těmto prostředkům, vyberte šipku rozbalení vlevo od připojení a v rozbaleném seznamu zvolte existující připojení. V tomto cvičení ho necháme tak, jak je.

Vyberte Další: Zkontrolovat a vytvořit >.

Na kartě Revize a vytvoření zkontrolujte všechny informace, které jste zadali tady, a vyberte Vytvořit playbook.

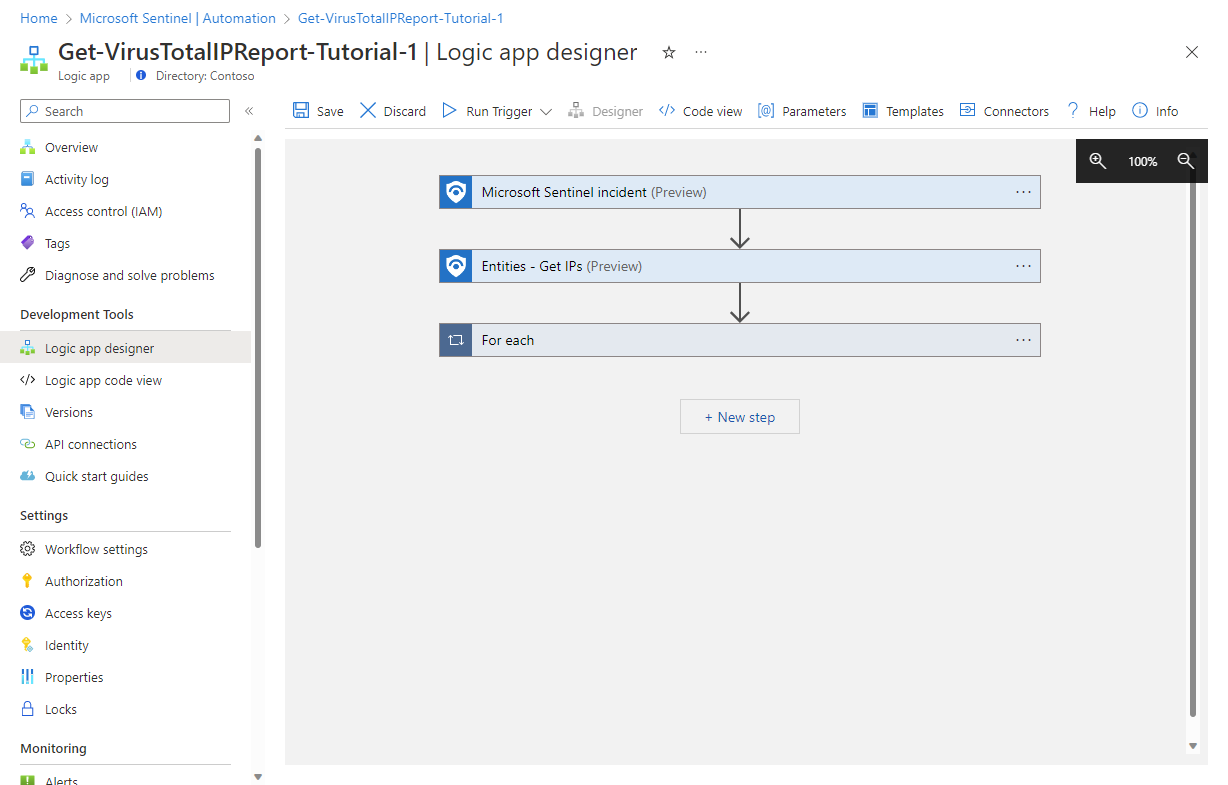

Při nasazování playbooku uvidíte rychlou řadu oznámení o jeho průběhu. Pak se otevře návrhář aplikace logiky se zobrazeným playbookem. Stále potřebujeme autorizovat připojení aplikace logiky k prostředkům, se kterými komunikuje, aby playbook mohl běžet. Pak zkontrolujeme jednotlivé akce v playbooku, abychom měli jistotu, že jsou vhodné pro naše prostředí, a v případě potřeby provedeme změny.

Autorizace připojení aplikací logiky

Vzpomeňte si, že když jsme vytvořili playbook ze šablony, řekli jsme, že se později nakonfiguruje kolektor dat Azure Log Analytics a připojení s celkovým počtem virů.

Tady to uděláme.

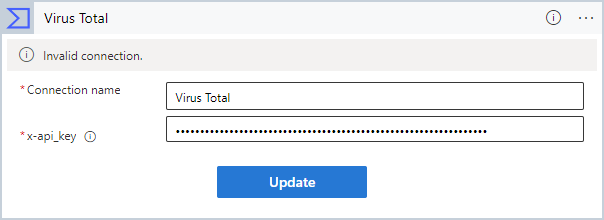

Autorizovat připojení Virus Total

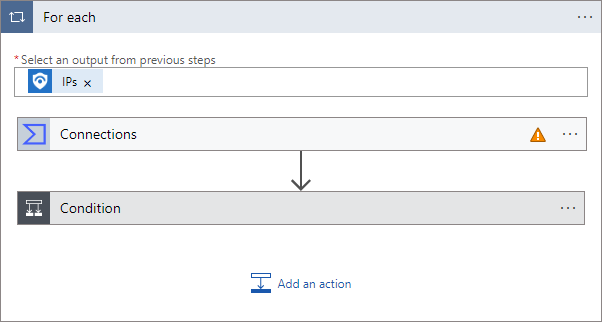

Výběrem možnosti Pro každou akci ji rozbalíte a zkontrolujete její obsah, včetně akcí, které budou provedeny pro každou IP adresu. Příklad:

První položka akce, kterou vidíte, je označená jako Připojení a má oranžový trojúhelník upozornění.

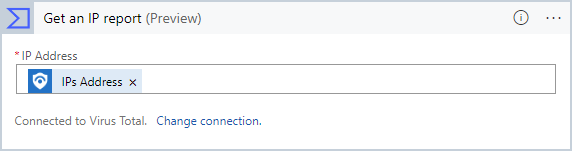

Pokud je tato první akce označená jako Získat sestavu IP (Preview), znamená to, že už máte existující připojení k souboru Virus Total a můžete přejít k dalšímu kroku.

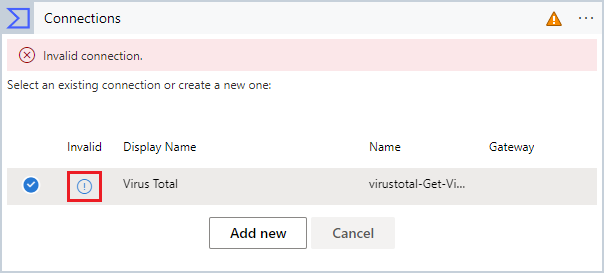

Vyberte akci Připojení a otevřete ji.

Vyberte ikonu ve sloupci Neplatný pro zobrazené připojení.

Zobrazí se výzva k zadání informací o připojení.

Jako název připojení zadejte "Virus Total".

V případě x-api_key zkopírujte a vložte klíč rozhraní API z účtu Virus Total.

Vyberte Aktualizovat.

Teď se zobrazí správně akce Získat sestavu IP adres (Preview). (Pokud už máte účet Virus Total, budete už v této fázi.)

Autorizace připojení Log Analytics

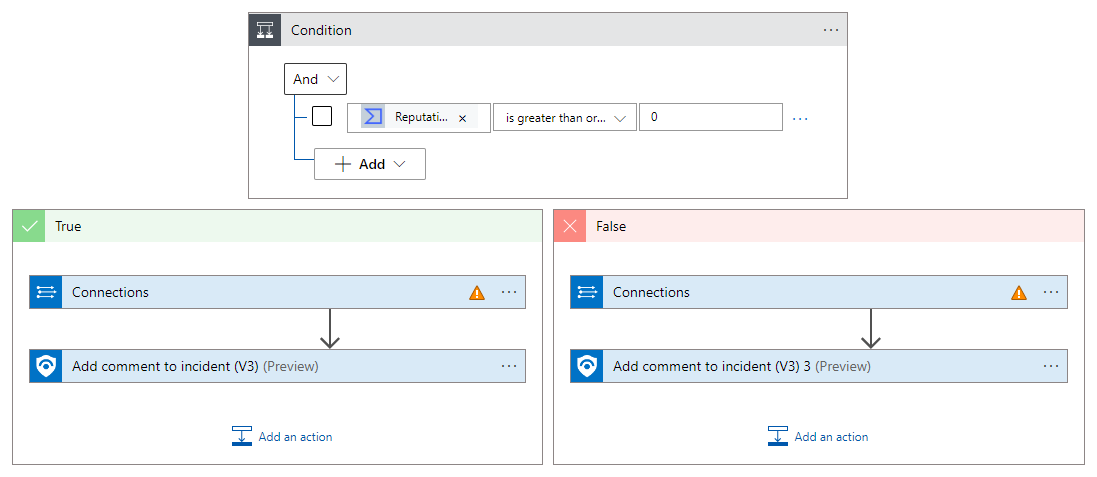

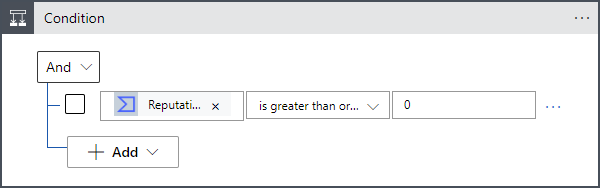

Další akcí je podmínka , která určuje zbývající akce smyčky pro jednotlivé smyčky na základě výsledku sestavy IP adres. Analyzuje skóre reputace zadané IP adrese v sestavě. Skóre vyšší než 0 označuje, že adresa je neškodná. Skóre nižší než 0 znamená, že je to škodlivé.

Bez ohledu na to, jestli je podmínka pravdivá nebo nepravda, chceme data v sestavě odeslat do tabulky v Log Analytics, aby se mohly dotazovat a analyzovat, a přidat do incidentu komentář.

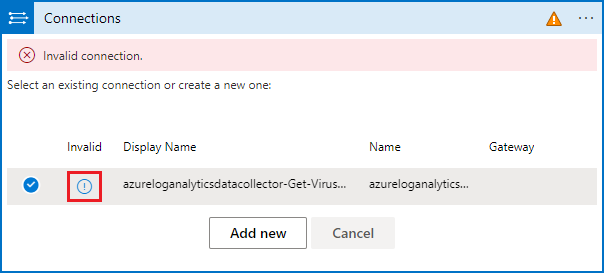

Jak ale uvidíte, máme více neplatných připojení, která potřebujeme autorizovat.

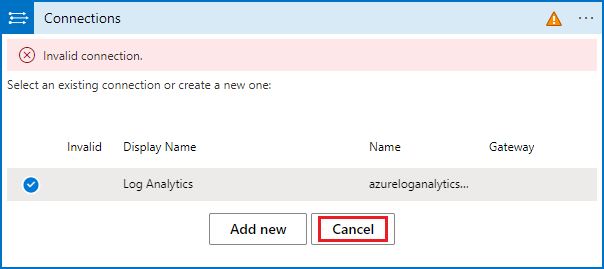

Vyberte akci Připojení v rámečku True.

Vyberte ikonu ve sloupci Neplatný pro zobrazené připojení.

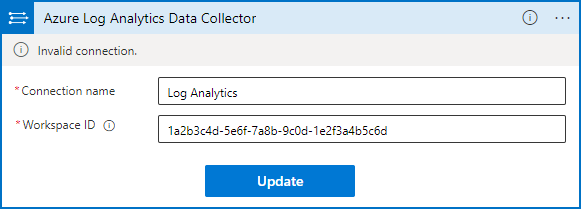

Zobrazí se výzva k zadání informací o připojení.

Jako název připojení zadejte Log Analytics.

Pro ID pracovního prostoru zkopírujte a vložte ID ze stránky Přehled nastavení pracovního prostoru služby Log Analytics.

Vyberte Aktualizovat.

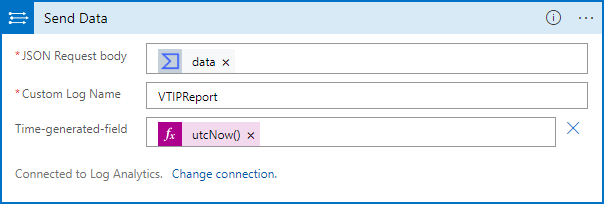

Teď se správně zobrazí akce Odeslat data . (Pokud už jste měli připojení Log Analytics z Logic Apps, budete už v této fázi.)

Teď vyberte akci Připojení v rámečku False . Tato akce používá stejné připojení jako připojení v rámci True.

Ověřte, že je připojení s názvem Log Analytics označené, a vyberte Zrušit. Tím se zajistí, že se akce v playbooku zobrazí správně.

Teď uvidíte celý playbook, který je správně nakonfigurovaný.

Velmi důležité! Nezapomeňte vybrat Uložit v horní části okna návrháře aplikace logiky. Jakmile se zobrazí zprávy s oznámením, že se playbook úspěšně uložil, uvidíte playbook uvedený na kartě Aktivní playbooky* na stránce Automation .

Vytvoření pravidla automatizace

Abyste mohli tento playbook skutečně spustit, budete muset vytvořit pravidlo automatizace, které se spustí při vytvoření incidentů a vyvolání playbooku.

Na stránce Automation vyberte v horním banneru + Vytvořit. V rozevírací nabídce vyberte pravidlo Automation.

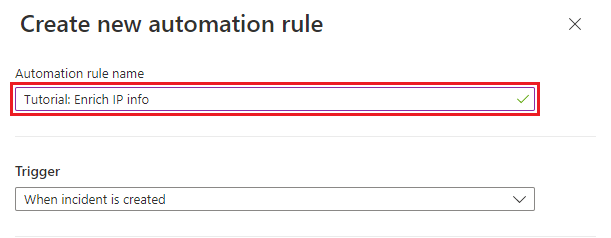

Na panelu Vytvořit nové pravidlo automatizace pojmenujte pravidlo "Kurz: Obohacení informací o IP adresách".

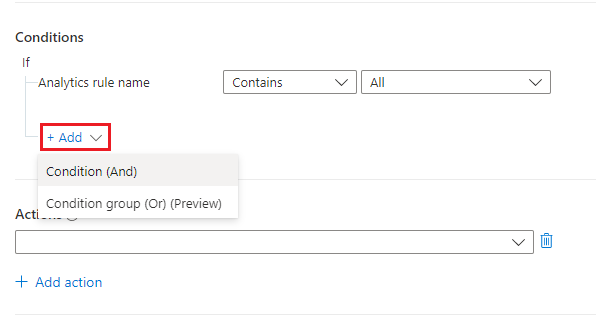

V části Podmínky vyberte + Přidat a podmínku (a).

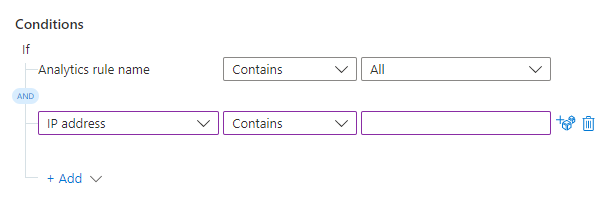

V rozevíracím seznamu vlastností vlevo vyberte IP adresu . V rozevíracím seznamu operátoru vyberte Contains (Obsahuje ) a ponechte pole hodnoty prázdné. To znamená, že pravidlo se bude vztahovat na incidenty, které mají pole IP adresy, které obsahuje cokoli.

Nechceme zastavit, aby tato automatizace nezastavila žádná analytická pravidla, ale nechceme, aby se automatizace zbytečně aktivovala, takže omezíme pokrytí na incidenty, které obsahují entity IP adres.

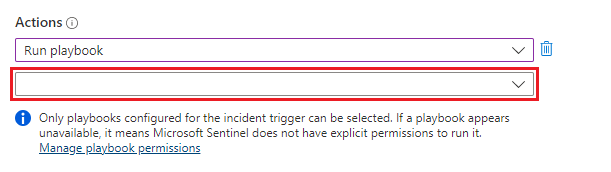

V části Akce vyberte v rozevíracím seznamu Spustit playbook .

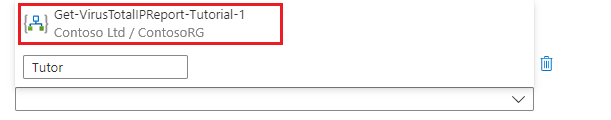

Vyberte nový rozevírací seznam, který se zobrazí.

Zobrazí se seznam všech playbooků ve vašem předplatném. Šedě zobrazené jsou ty, ke kterým nemáte přístup. Do textového pole Prohledat playbooky začněte psát název (nebo jakoukoli část názvu) playbooku, který jsme vytvořili výše. Seznam playbooků se bude dynamicky filtrovat s každým písmenem, které zadáte.

Až se playbook zobrazí v seznamu, vyberte ho.

Pokud je playbook neaktivní, vyberte odkaz Spravovat oprávnění playbooku (v detailním tištěném odstavci níže, kde jste vybrali playbook – viz výše uvedený snímek obrazovky). Na panelu, který se otevře, vyberte skupinu prostředků obsahující playbook ze seznamu dostupných skupin prostředků a pak vyberte Použít.

Znovu vyberte + Přidat akci . Teď v rozevíracím seznamu nové akce, který se zobrazí, vyberte Přidat značky.

Vyberte + Přidat značku. Jako text značky zadejte "Ip adresy obohacené kurzem" a vyberte OK.

Ponechte zbývající nastavení tak, jak jsou, a vyberte Použít.

Ověření úspěšné automatizace

Na stránce Incidenty zadejte do panelu hledání textové IP adresy rozšířené o značku Tutorial a stisknutím klávesy Enter vyfiltrujte seznam incidentů s použitou značkou. Jedná se o incidenty, na které se spustilo naše pravidlo automatizace.

Otevřete některé z těchto incidentů a zkontrolujte, jestli tam nejsou nějaké komentáře k IP adresám. Přítomnost těchto komentářů značí, že playbook běžel na incidentu.

Vyčištění prostředků

Pokud nebudete pokračovat v používání tohoto scénáře automatizace, odstraňte playbook a pravidlo automatizace, které jste vytvořili, pomocí následujících kroků:

Na stránce Automation vyberte kartu Aktivní playbooky .

Zadejte název playbooku( nebo jeho část), který jste vytvořili na panelu hledání .

(Pokud se nezobrazí, ujistěte se, že jsou nastavené všechny filtry. Vybrat vše.)Zaškrtněte políčko vedle playbooku v seznamu a v horním banneru vyberte Odstranit .

(Pokud ho nechcete odstranit, můžete vybrat Zakázat místo toho.)Vyberte kartu Pravidla automatizace.

Zadejte název (nebo část názvu) pravidla automatizace, které jste vytvořili na panelu hledání .

(Pokud se nezobrazí, ujistěte se, že jsou nastavené všechny filtry. Vybrat vše.)Zaškrtněte políčko vedle pravidla automatizace v seznamu a v horním banneru vyberte Odstranit .

(Pokud ho nechcete odstranit, můžete vybrat Zakázat místo toho.)

Související obsah

Teď, když jste se naučili automatizovat základní scénář rozšiřování incidentů, přečtěte si další informace o automatizaci a dalších scénářích, ve které ho můžete použít.

- Podívejte se na další příklady použití playbooků společně s pravidly automatizace.

- Ponořte se hlouběji do přidávání akcí do playbooků.

- Prozkoumejte některé základní scénáře automatizace, které nevyžadují playbooky.