Správa přístupu k datům Microsoft Sentinelu podle prostředků

Přístup k pracovnímu prostoru se spravuje pomocí Azure RBAC. Uživatelé, kteří mají pro Microsoft Sentinel povolený přístup k pracovnímu prostoru služby Log Analytics, mají obvykle také přístup ke všem datům pracovního prostoru, včetně obsahu zabezpečení. Správci můžou pomocí rolí Azure nakonfigurovat přístup ke konkrétním funkcím v Microsoft Sentinelu v závislosti na požadavcích na přístup ve svém týmu.

Můžete ale mít některé uživatele, kteří potřebují přístup jenom ke konkrétním datům ve vašem pracovním prostoru, ale neměli by mít přístup k celému prostředí Microsoft Sentinelu. Můžete například chtít poskytnout týmu, který nesouvisí se zabezpečením (mimo SOC), přístup k datům událostí Windows pro servery, které vlastní.

V takových případech doporučujeme nakonfigurovat řízení přístupu na základě role (RBAC) na základě prostředků, které jsou vašim uživatelům povolené, místo abyste jim poskytli přístup k pracovnímu prostoru nebo konkrétním funkcím Služby Microsoft Sentinel. Tato metoda se také označuje jako nastavení řízení přístupu na základě role v kontextu prostředku.

Když mají uživatelé přístup k datům Microsoft Sentinelu prostřednictvím prostředků, ke kterým mají přístup místo pracovního prostoru, můžou protokoly a sešity zobrazit pomocí následujících metod:

Prostřednictvím samotného prostředku, jako je virtuální počítač Azure. Tato metoda slouží k zobrazení protokolů a sešitů pouze pro konkrétní prostředek.

Prostřednictvím služby Azure Monitor. Tuto metodu použijte, pokud chcete vytvořit dotazy, které zahrnují více prostředků nebo skupin prostředků. Při přechodu na protokoly a sešity ve službě Azure Monitor definujte rozsah na jednu nebo více konkrétních skupin prostředků nebo prostředků.

Povolení řízení přístupu na základě role na základě kontextu prostředků ve službě Azure Monitor Další informace najdete v tématu Správa přístupu k datům protokolů a pracovním prostorům ve službě Azure Monitor.

Poznámka:

Pokud vaše data nejsou prostředkem Azure, jako jsou data Syslog, CEF nebo Microsoft Entra ID nebo data shromážděná vlastním kolektorem, budete muset ručně nakonfigurovat ID prostředku, které se používá k identifikaci dat a povolení přístupu. Další informace najdete v tématu Explicitní konfigurace RBAC kontextu prostředku pro prostředky mimo Azure.

Kromě toho se funkce a uložené vyhledávání nepodporují v kontextech orientovaných na prostředky. Funkce Microsoft Sentinelu, jako je analýza a normalizace , se proto nepodporují pro řízení přístupu na základě kontextu prostředků v Microsoft Sentinelu.

Scénáře pro řízení přístupu na základě role v kontextu prostředků

V následující tabulce jsou nejdůležitější scénáře, ve kterých je řízení přístupu na základě role v kontextu prostředků nejužitečnější. Všimněte si rozdílů v požadavcích na přístup mezi týmy SOC a jinými týmy než SOC.

Pokud má váš tým podobné požadavky na přístup k týmu, který není týmem SOC popsaným v tabulce výše, může být řízení přístupu na základě prostředků pro vaši organizaci vhodným řešením.

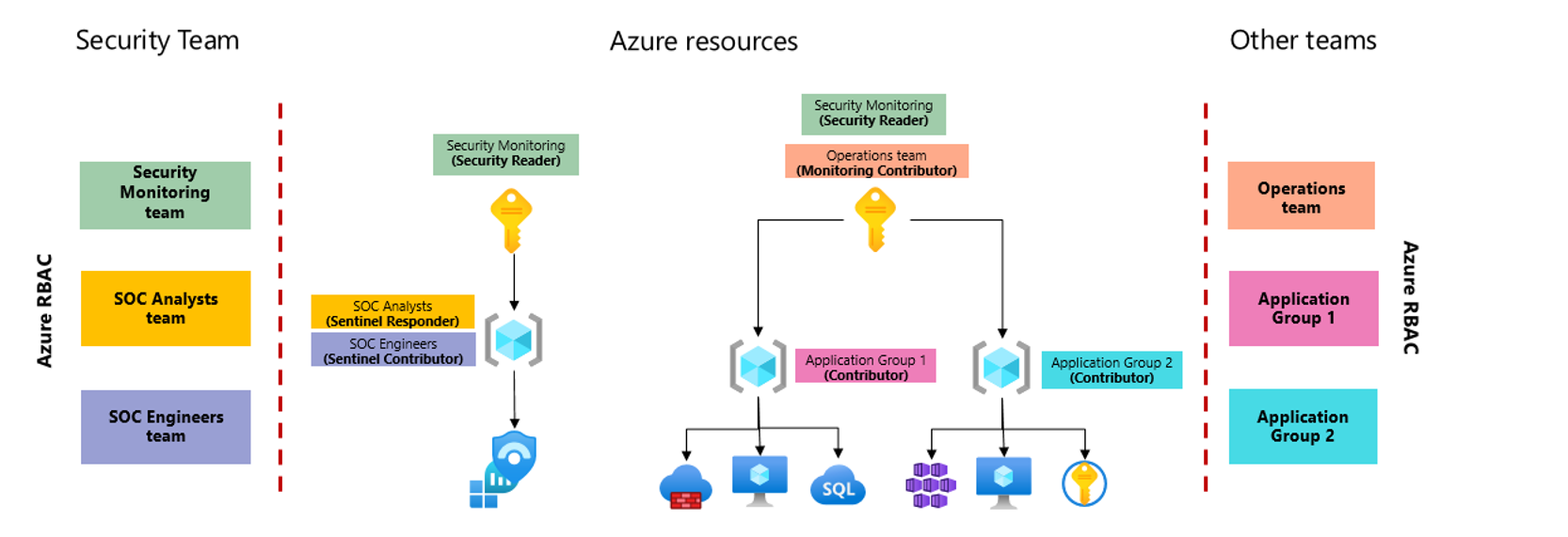

Na následujícím obrázku je například zjednodušená verze architektury pracovního prostoru, kde bezpečnostní a provozní týmy potřebují přístup k různým sadám dat, a řízení přístupu na základě role v kontextu prostředků se používá k poskytnutí požadovaných oprávnění.

Na tomto obrázku:

- Pracovní prostor služby Log Analytics povolený pro Microsoft Sentinel je umístěný v samostatném předplatném, aby lépe izoloval oprávnění od předplatného, které týmy aplikací používají k hostování úloh.

- Týmům aplikací je udělen přístup ke svým příslušným skupinám prostředků, kde můžou spravovat své prostředky.

Toto samostatné předplatné a řízení přístupu na základě prostředků umožňuje těmto týmům zobrazit protokoly vygenerované všemi prostředky, ke kterým mají přístup, i když jsou protokoly uložené v pracovním prostoru, kde nemají přímý přístup. Týmy aplikací mají přístup k protokolům prostřednictvím oblasti Protokolů na webu Azure Portal, k zobrazení protokolů pro konkrétní prostředek nebo přes Azure Monitor, aby zobrazily všechny protokoly, ke kterým mají přístup současně.

Explicitní konfigurace řízení přístupu na základě kontextu prostředku pro prostředky mimo Azure

Prostředky Azure mají integrovanou podporu řízení přístupu na základě role na základě kontextu prostředků, ale při práci s prostředky mimo Azure můžou vyžadovat další vyladění. Například data v pracovním prostoru služby Log Analytics povolená pro Microsoft Sentinel, která nejsou prostředky Azure, zahrnují data Syslog, CEF nebo AAD nebo data shromážděná vlastním kolektorem.

Následující postup použijte, pokud chcete nakonfigurovat řízení přístupu na základě role na základě kontextu prostředku, ale vaše data nejsou prostředkem Azure.

Explicitní konfigurace řízení přístupu na základě role v kontextu prostředku:

Ujistěte se, že jste ve službě Azure Monitor povolili řízení přístupu na základě role na základě kontextu prostředků.

Vytvořte skupinu prostředků pro každý tým uživatelů, kteří potřebují přístup k vašim prostředkům bez celého prostředí Microsoft Sentinelu.

Každému členu týmu přiřaďte oprávnění čtenáře protokolu.

Přiřaďte prostředky ke skupinám týmu prostředků, které jste vytvořili, a označte události odpovídajícími ID prostředků.

Když prostředky Azure odesílají data do Microsoft Sentinelu, záznamy protokolu se automaticky označí ID prostředku zdroje dat.

Tip

Doporučujeme seskupovat prostředky, pro které udělujete přístup v rámci konkrétní skupiny prostředků vytvořené pro daný účel.

Pokud to nemůžete, ujistěte se, že váš tým má oprávnění čtenáře protokolu přímo k prostředkům, ke kterým má přístup.

Další informace o ID prostředků najdete tady:

ID prostředků s předáváním protokolů

Když se události shromažďují pomocí formátu CEF (Common Event Format) nebo Syslogu, používá se předávání protokolů ke shromažďování událostí z více zdrojových systémů.

Pokud například cef nebo syslog předávací virtuální počítač naslouchá zdrojům odesílajícím události Syslogu a předává je do Služby Microsoft Sentinel, přiřadí se ID prostředku virtuálního počítače pro předávání protokolů ke všem událostem, které přeposílají.

Pokud máte více týmů, ujistěte se, že máte samostatné předávání protokolů virtuálních počítačů, které zpracovávají události pro každý samostatný tým.

Například oddělení virtuálních počítačů zajišťuje shromažďování událostí Syslogu, které patří týmu A, pomocí virtuálního počítače kolektoru A.

Tip

- Při použití místního virtuálního počítače nebo jiného cloudového virtuálního počítače, jako je AWS, jako váš nástroj pro předávání protokolů, se ujistěte, že má ID prostředku implementací Služby Azure Arc.

- Pokud chcete škálovat prostředí virtuálního počítače pro předávání protokolů, zvažte vytvoření škálovací sady virtuálních počítačů pro shromažďování protokolů CEF a Syslogu.

ID prostředků s kolekcí Logstash

Pokud shromažďujete data pomocí výstupního modulu plug-in Microsoft Sentinel Logstash, pomocí pole azure_resource_id nakonfigurujte vlastní kolektor tak, aby zahrnoval ID prostředku ve výstupu.

Pokud používáte řízení přístupu na základě role v kontextu prostředku a chcete, aby události shromážděné rozhraním API byly dostupné konkrétním uživatelům, použijte ID prostředku skupiny prostředků, kterou jste vytvořili pro uživatele.

Například následující kód ukazuje ukázkový konfigurační soubor Logstash:

input {

beats {

port => "5044"

}

}

filter {

}

output {

microsoft-logstash-output-azure-loganalytics {

workspace_id => "4g5tad2b-a4u4-147v-a4r7-23148a5f2c21" # <your workspace id>

workspace_key => "u/saRtY0JGHJ4Ce93g5WQ3Lk50ZnZ8ugfd74nk78RPLPP/KgfnjU5478Ndh64sNfdrsMni975HJP6lp==" # <your workspace key>

custom_log_table_name => "tableName"

azure_resource_id => "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/contosotest" # <your resource ID>

}

}

Tip

Můžete přidat více output oddílů, abyste odlišili značky použité u různých událostí.

ID prostředků s kolekcí rozhraní LOG Analytics API

Při shromažďování pomocí rozhraní API kolektoru dat Log Analytics můžete události s ID prostředku přiřadit pomocí hlavičky požadavku HTTP x-ms-AzureResourceId.

Pokud používáte řízení přístupu na základě role v kontextu prostředku a chcete, aby události shromážděné rozhraním API byly dostupné konkrétním uživatelům, použijte ID prostředku skupiny prostředků, kterou jste vytvořili pro uživatele.

Alternativy k řízení přístupu na základě role v kontextu prostředků

V závislosti na oprávněních požadovaných ve vaší organizaci nemusí použití řízení přístupu na základě kontextu prostředků poskytovat úplné řešení. Zvažte například, jestli organizace, jejíž architektura je popsaná v předchozí části, musí také udělit přístup k protokolům Office 365 internímu týmu auditu. V takovém případě můžou pomocí řízení přístupu na úrovni tabulky udělit týmu auditu přístup k celé tabulce OfficeActivity , aniž by udělili oprávnění k jakékoli jiné tabulce.

Následující seznam popisuje scénáře, kdy jiná řešení pro přístup k datům můžou lépe vyhovovat vašim požadavkům:

| Scenario | Řešení |

|---|---|

| Pobočka má tým SOC, který vyžaduje úplné prostředí Microsoft Sentinelu. | V takovém případě použijte architekturu s více pracovními prostory k oddělení oprávnění k datům. Další informace najdete tady: . |

| Chcete poskytnout přístup k určitému typu události. | Můžete například poskytnout správci Windows přístup k událostem Zabezpečení Windows ve všech systémech. V takových případech použijte RBAC na úrovni tabulky k definování oprávnění pro každou tabulku. |

| Omezte přístup k podrobnější úrovni, a to buď ne na základě prostředku, nebo jenom na podmnožinu polí v události. | Můžete například chtít omezit přístup k protokolům Office 365 na základě pobočky uživatele. V tomto případě poskytněte přístup k datům pomocí integrované integrace s řídicími panely a sestavami Power BI. |

| Omezení přístupu podle skupiny pro správu | Umístěte Microsoft Sentinel do samostatné skupiny pro správu, která je vyhrazená pro zabezpečení a zajišťuje, aby se členům skupiny zdědily jenom minimální oprávnění. V rámci bezpečnostního týmu přiřaďte oprávnění různým skupinám podle jednotlivých funkcí skupiny. Vzhledem k tomu, že všechny týmy mají přístup k celému pracovnímu prostoru, budou mít přístup k úplnému prostředí Microsoft Sentinelu omezené jenom rolemi Microsoft Sentinelu, které přiřazují. Další informace najdete v tématu Oprávnění v Microsoft Sentinelu. |

Související obsah

Další informace naleznete v tématu: