Vysvětlení pokrytí zabezpečení architekturou MITRE ATT&CK®

MITRE ATT&CK je veřejně přístupná znalostní báze taktiky a technik, které běžně používají útočníci, a vytváří se a udržuje pozorováním reálného světa. Mnoho organizací používá MITRE ATT&CK znalostní báze k vývoji konkrétních modelů a metodologií hrozeb, které se používají k ověření stavu zabezpečení ve svých prostředích.

Microsoft Sentinel analyzuje ingestované data, nejen kvůli detekci hrozeb a pomáhá vám prozkoumat, ale také vizualizovat povahu a pokrytí stavu zabezpečení vaší organizace.

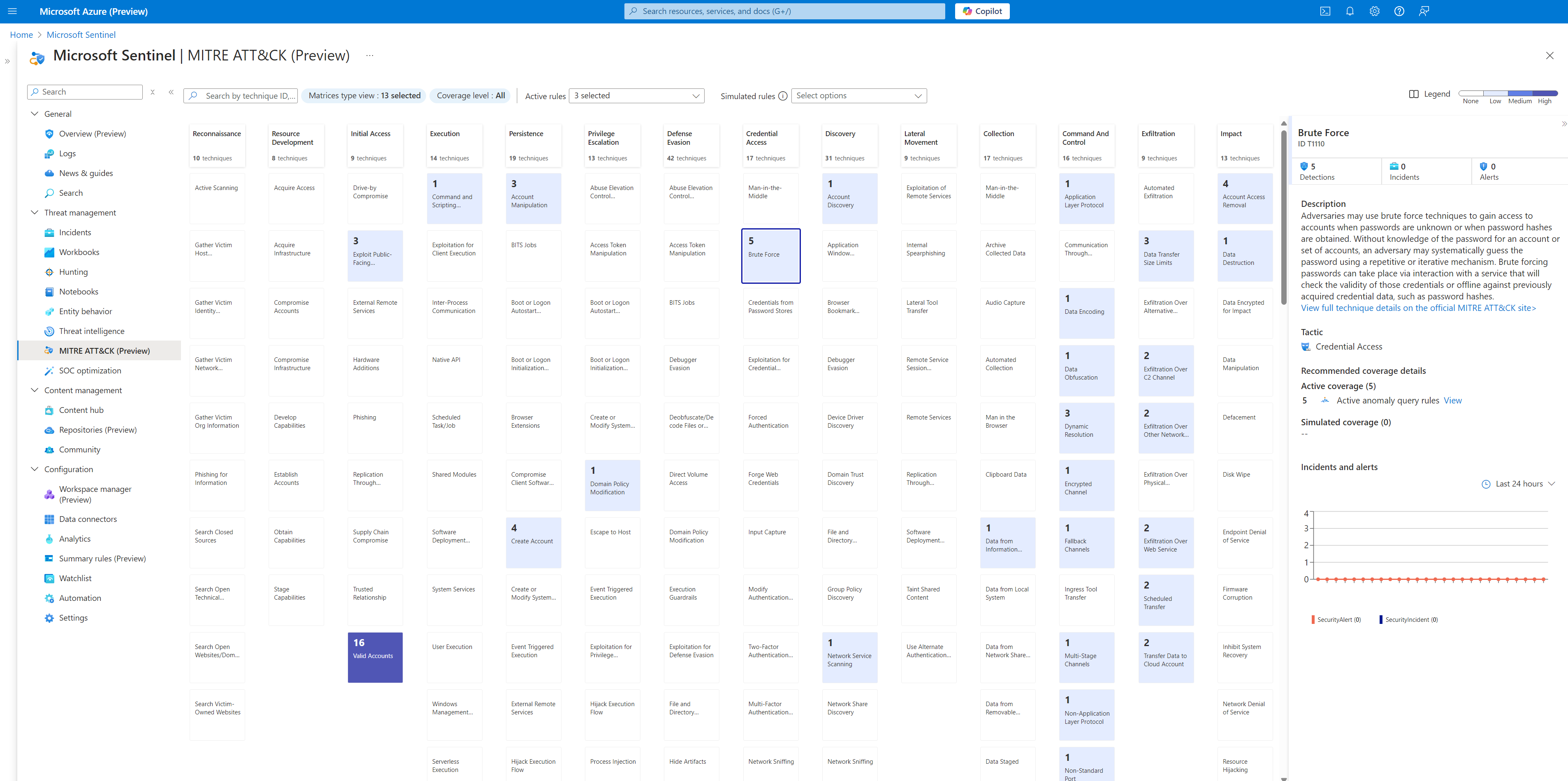

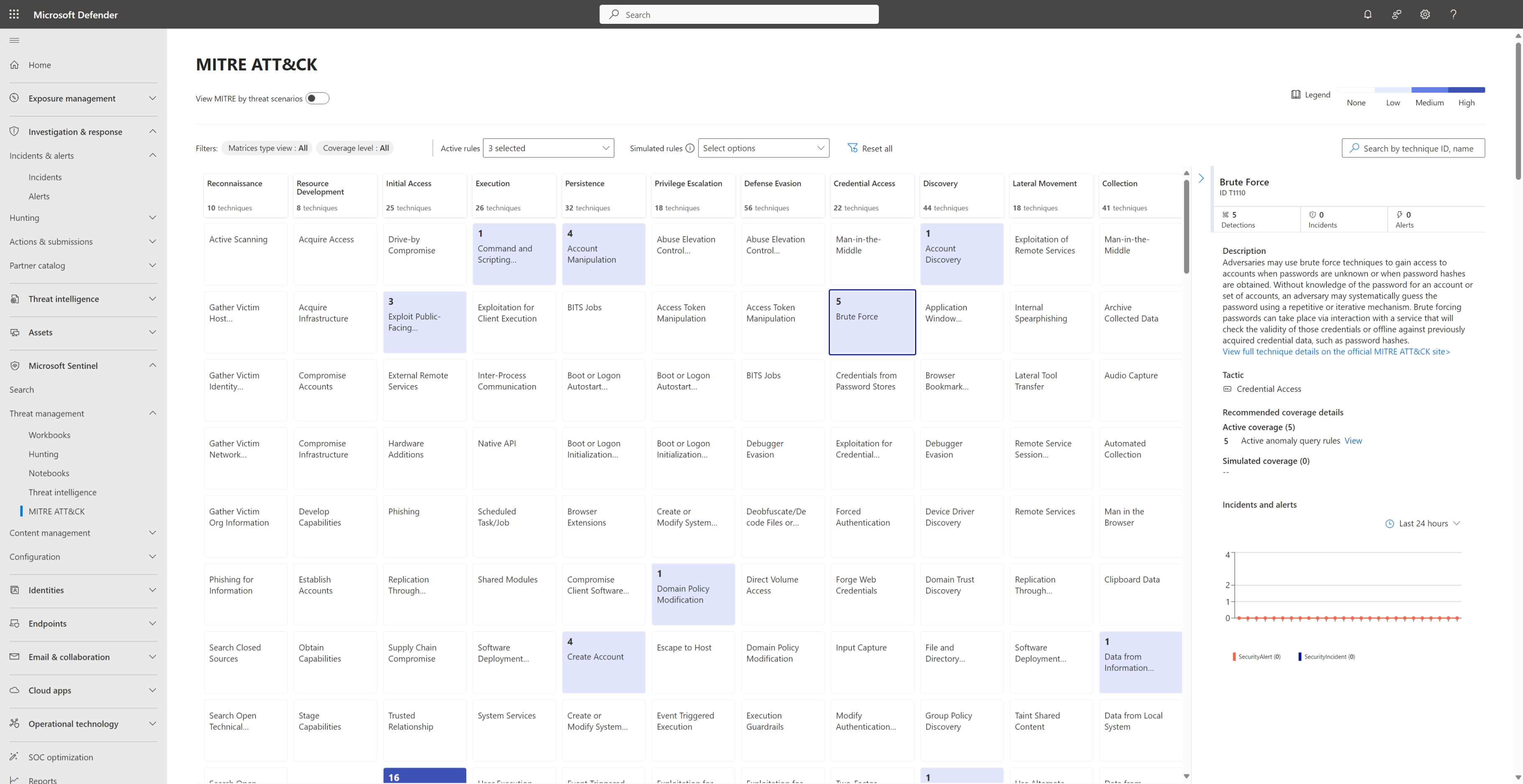

Tento článek popisuje, jak pomocí stránky MITRE v Microsoft Sentinelu zobrazit analytická pravidla (detekce) již aktivní ve vašem pracovním prostoru a detekce, které můžete nakonfigurovat, abyste porozuměli pokrytí zabezpečení vaší organizace na základě taktiky a technik z architektury MITRE ATT&CK®.

Důležité

Stránka MITRE v Microsoft Sentinelu je aktuálně ve verzi PREVIEW. Dodatkové podmínky Azure Preview zahrnují právní podmínky, které se vztahují na funkce Azure, které jsou v beta verzi, preview nebo které ještě nejsou vydány v obecné dostupnosti.

Požadavky

Než budete moct zobrazit pokrytí MITRE pro vaši organizaci v Microsoft Sentinelu, ujistěte se, že máte následující požadavky:

- Aktivní instance Služby Microsoft Sentinel.

- Potřebná oprávnění k zobrazení obsahu v Microsoft Sentinelu Další informace naleznete v části Role a oprávnění ve službě Microsoft Sentinel.

- Datové konektory nakonfigurované tak, aby ingestovaly relevantní data zabezpečení do Služby Microsoft Sentinel. Další informace najdete v datových konektorech Microsoft Sentinelu.

- Aktivní naplánovaná pravidla dotazů a pravidla téměř v reálném čase (NRT) nastavená v Microsoft Sentinelu Další informace najdete v tématu Detekce hrozeb v Microsoft Sentinelu.

- Znalost architektury MITRE ATT&CK a jejích taktik a technik.

Verze architektury MITRE ATT&CK

Microsoft Sentinel je aktuálně v souladu s architekturou MITRE ATT&CK verze 13.

Zobrazení aktuálního pokrytí MITRE

Ve výchozím nastavení jsou v matici pokrytí uvedené pravidla aktuálně aktivního naplánovaného dotazu i téměř v reálném čase (NRT).

V závislosti na portálu, který používáte, udělejte jednu z těchto věcí:

Na webu Azure Portal v části Správa hrozeb vyberte MITRE ATT&CK (Preview).

Použijte kterýkoli z následujících způsobů:

Pomocí legendy můžete zjistit, kolik detekcí je aktuálně aktivních ve vašem pracovním prostoru pro konkrétní techniku.

Pomocí panelu hledání můžete vyhledat konkrétní techniku v matici pomocí názvu nebo ID techniky a zobrazit stav zabezpečení vybrané techniky ve vaší organizaci.

Výběrem konkrétní techniky v matici zobrazíte další podrobnosti v podokně podrobností. Tam pomocí odkazů přejděte na některé z následujících umístění:

V oblasti Popis vyberte Zobrazit úplné technické podrobnosti ... další informace o vybrané technice v rozhraní MITRE ATT&CK znalostní báze.

Posuňte se v podokně dolů a výběrem odkazů na některou z aktivních položek přejděte do příslušné oblasti v Microsoft Sentinelu.

Například výběrem dotazů proaktivního vyhledávání přejděte na stránku Proaktivní vyhledávání . Tam uvidíte filtrovaný seznam dotazů proaktivního vyhledávání, které jsou přidružené k vybrané technice, a k dispozici pro konfiguraci v pracovním prostoru.

Na portálu Defender se v podokně podrobností zobrazují také doporučené podrobnosti pokrytí, včetně poměru aktivních detekcí a služeb zabezpečení (produktů) ze všech doporučených detekcí a služeb pro vybranou techniku.

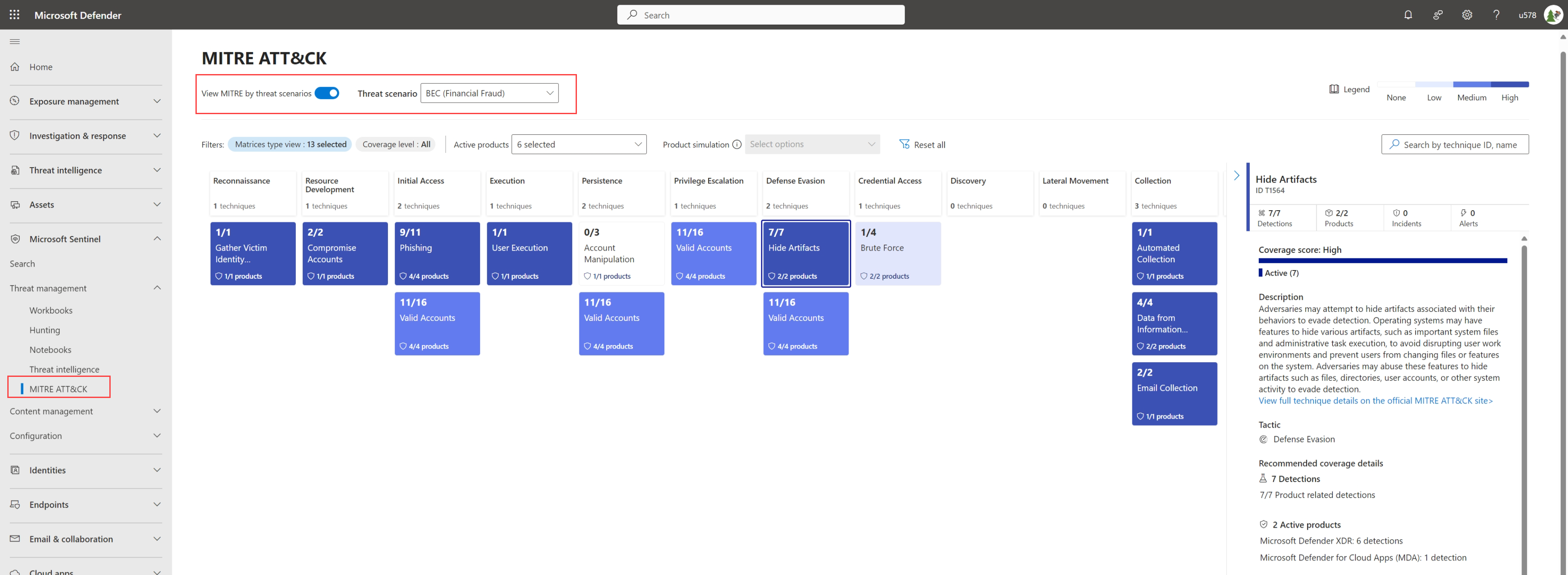

Simulace možného pokrytí s využitím dostupných detekcí

V matici pokrytí MITRE simulované pokrytí odkazuje na detekce, které jsou k dispozici, ale aktuálně nejsou nakonfigurované ve vašem pracovním prostoru Služby Microsoft Sentinel. Zobrazte si simulované pokrytí, abyste porozuměli možnému stavu zabezpečení vaší organizace, když jste nakonfigurovali všechny dostupné detekce.

Ve službě Microsoft Sentinel v části Správa hrozeb vyberte MITRE ATTA&CK (Preview) a pak v nabídce Simulovaná pravidla vyberte položky, které simulují možný stav zabezpečení vaší organizace.

Odsud použijte prvky stránky stejně jako v opačném případě k zobrazení simulovaného pokrytí pro konkrétní techniku.

Použití architektury MITRE ATT&CK v analytických pravidlech a incidentech

Když máte naplánované pravidlo s technikami MITRE, které se pravidelně používají ve vašem pracovním prostoru Microsoft Sentinelu, zlepší se stav zabezpečení zobrazený pro vaši organizaci v matici pokrytí MITRE.

Analytická pravidla:

- Při konfiguraci analytických pravidel vyberte konkrétní techniky MITRE, které se mají na vaše pravidlo použít.

- Když hledáte analytická pravidla, vyfiltrujte pravidla zobrazená podle techniky, aby byla vaše pravidla rychlejší.

Další informace najdete v tématu Detekce předdefinovaných hrozeb a vytvoření vlastních analytických pravidel pro detekci hrozeb.

Incidenty:

Při vytváření incidentů pro výstrahy, které se zobrazují pravidly s nakonfigurovanými technikami MITRE, se tyto techniky také přidají do incidentů.

Další informace najdete v tématu Zkoumání incidentů pomocí služby Microsoft Sentinel. Pokud je váš pracovní prostor nasazený na platformě Microsoftu sjednocených operací zabezpečení (SecOps), pak místo toho prošetříte incidenty na portálu Microsoft Defender.

Proaktivní vyhledávání hrozeb:

- Při vytváření nového dotazu proaktivního vyhledávání vyberte konkrétní taktiku a techniky, které se mají použít pro váš dotaz.

- Při hledání aktivních dotazů proaktivního vyhledávání vyfiltrujte dotazy zobrazené taktikou tak, že vyberete položku ze seznamu nad mřížkou. Výběrem dotazu zobrazíte podrobnosti o taktikě a technice v podokně podrobností na straně.

- Při vytváření záložek použijte buď mapování technik zděděné z dotazu proaktivního vyhledávání, nebo vytvořte vlastní mapování.

Další informace najdete v tématu Proaktivní vyhledávání hrozeb pomocí Microsoft Sentinelu a sledování dat během proaktivního vyhledávání pomocí Microsoft Sentinelu.

Související obsah

Další informace naleznete v tématu: