Pět kroků k zabezpečení infrastruktury identit

Pokud tento dokument čtete, víte o významu zabezpečení. Pravděpodobně už nesete odpovědnost za zabezpečení vaší organizace. Pokud potřebujete přesvědčit ostatní o důležitosti zabezpečení, pošlete jim nejnovější zprávu Microsoft Digital Defense Report.

Tento dokument vám pomůže získat bezpečnější stav pomocí funkcí Microsoft Entra ID pomocí pětistupňového kontrolního seznamu pro zlepšení ochrany vaší organizace před kybernetickými útoky.

Tento kontrolní seznam vám pomůže rychle nasadit důležité doporučené akce pro okamžitou ochranu vaší organizace tím, že vysvětluje, jak:

- Posílení přihlašovacích údajů

- Omezení prostoru pro útok

- Automatizace reakce na hrozby

- Využití cloudových inteligentních funkcí

- Povolení samoobslužné služby pro koncové uživatele

Poznámka:

Řada doporučení v tomto dokumentu platí jenom pro aplikace, které jsou nakonfigurované tak, aby jako zprostředkovatele identity používaly ID Microsoft Entra. Konfigurace aplikací pro jednotné přihlašování zajišťuje výhody zásad přihlašovacích údajů, detekce hrozeb, auditování, protokolování a dalších funkcí přidají do těchto aplikací. Správa aplikací Microsoft Entra je základem, na kterém jsou založena všechna tato doporučení.

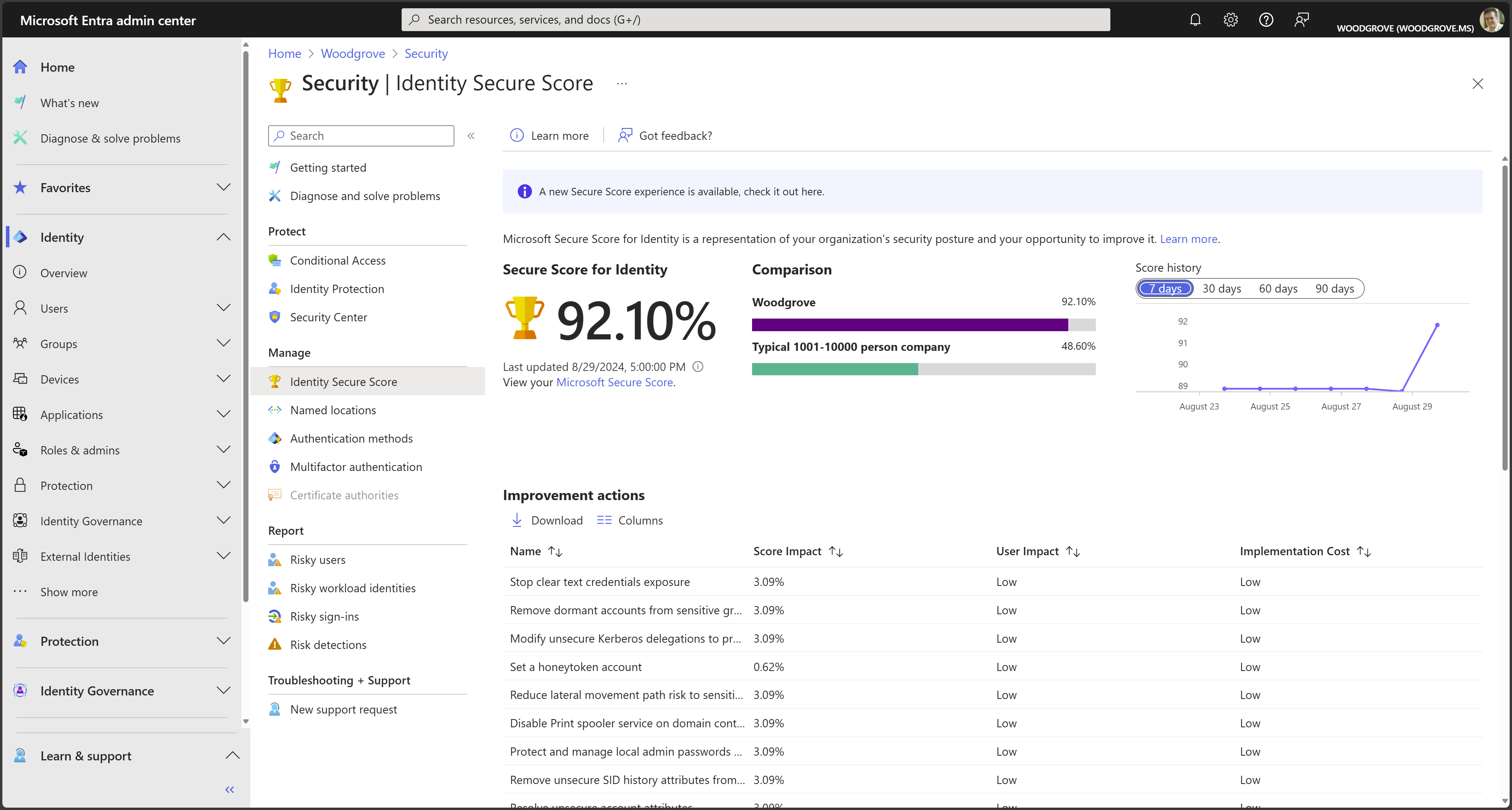

Doporučení v tomto dokumentu jsou v souladu se skóre zabezpečení identity, což je automatizované posouzení konfigurace zabezpečení identity vašeho tenanta Microsoft Entra. Organizace můžou pomocí stránky Skóre zabezpečení identity v Centru pro správu Microsoft Entra najít mezery v aktuální konfiguraci zabezpečení, aby zajistily, že budou dodržovat aktuální osvědčené postupy Microsoftu pro zabezpečení. Implementace jednotlivých doporučení na stránce Skóre zabezpečení zvýší skóre a umožní vám sledovat průběh a navíc vám pomůže porovnat implementaci s jinými organizacemi s podobnými velikostmi.

Poznámka:

Některé z zde doporučených funkcí jsou k dispozici pro všechny zákazníky, zatímco jiné vyžadují předplatné Microsoft Entra ID P1 nebo P2. Další informace najdete na stránce s cenami Microsoft Entra a kontrolním seznamem nasazení Microsoft Entra.

Než začnete: Ochrana privilegovaných účtů pomocí MFA

Než začnete s tímto kontrolním seznamem, ujistěte se, že při čtení tohoto kontrolního seznamu nebudete ohroženi. V Microsoft Entra denně sledujeme 50 milionů útoků na hesla, ale jen zlomek uživatelů a správců používá silné ověřování, jako je vícefaktorové ověřování (MFA). Tyto statistiky vycházejí z dat od srpna 2021. V Microsoft Entra ID jsou uživatelé, kteří mají privilegované role, jako jsou správci, kořenem důvěryhodnosti pro sestavení a správu zbytku prostředí. Implementujte následující postupy, abyste minimalizovali dopady ohrožení zabezpečení.

Útočníci, kteří získají kontrolu nad privilegovanými účty, můžou mít obrovské škody, takže je důležité tyto účty před pokračováním chránit. Povolte a vyžadovat vícefaktorové ověřování Microsoft Entra (MFA) pro všechny správce ve vaší organizaci pomocí výchozích hodnot zabezpečení Microsoft Entra nebo podmíněného přístupu. Je to důležité.

Všechno je nastavené? Pojďme začít na kontrolním seznamu.

Krok 1: Posílení přihlašovacích údajů

I když se objevují i jiné typy útoků, včetně útoku phishing souhlasu a útoků na nelidské identity, útoky založené na heslech na identity uživatelů jsou stále nejběžnější vektorem ohrožení identity. Dobře zavedené kampaně útoku phishing a password spray nežádoucími osobami jsou i nadále úspěšné vůči organizacím, které neimplementují vícefaktorové ověřování (MFA) ani jiné ochrany proti této běžné taktikě.

Jako organizace musíte zajistit, aby se vaše identity ověřovaly a zabezpečovaly pomocí vícefaktorového ověřování všude. V roce 2020 identifikovala zpráva FBI (Federal Bureau of Investigation Center) Internet Crime Complaint Center (IC3) útok phishing jako hlavní typ trestné činnosti pro stížnosti obětí. Počet sestav se zdvojnásobil v porovnání s předchozím rokem. Útok phishing představuje významnou hrozbu pro firmy i jednotlivce a útok phishing s přihlašovacími údaji byl použit v mnoha nejvíce škodlivých útocích v minulém roce. Vícefaktorové ověřování Microsoft Entra (MFA) pomáhá chránit přístup k datům a aplikacím a poskytuje další vrstvu zabezpečení pomocí druhé formy ověřování. Organizace můžou povolit vícefaktorové ověřování pomocí podmíněného přístupu, aby řešení vyhovovalo jejich konkrétním potřebám. V tomto průvodci nasazením se dozvíte, jak naplánovat, implementovat a zavést vícefaktorové ověřování Microsoft Entra.

Ujistěte se, že vaše organizace používá silné ověřování.

Pokud chcete snadno povolit základní úroveň zabezpečení identit, můžete použít povolení jednorázového výběru s výchozími nastaveními zabezpečení Microsoft Entra. Výchozí nastavení zabezpečení vynucují vícefaktorové ověřování Microsoft Entra pro všechny uživatele v tenantovi a blokuje přihlášení ze starších protokolů v rámci celého tenanta.

Pokud má vaše organizace licence Microsoft Entra ID P1 nebo P2, můžete také použít sešit Přehledy podmíněného přístupu a vytváření sestav, které vám pomůžou odhalit mezery v konfiguraci a pokrytí. Z těchto doporučení můžete tuto mezeru snadno zavřít vytvořením zásady pomocí nového prostředí šablon podmíněného přístupu. Šablony podmíněného přístupu jsou navržené tak, aby poskytovaly snadnou metodu nasazení nových zásad, které odpovídají doporučeným osvědčeným postupům Microsoftu a usnadňují nasazování běžných zásad pro ochranu identit a zařízení.

Zahajte zákaz běžně napadených hesel a vypněte tradiční složitost a pravidla vypršení platnosti.

Mnoho organizací používá tradiční složitost a pravidla vypršení platnosti hesla. Výzkum společnosti Microsoft ukazuje a Zvláštní publikace NIST (National Institute of Standards and Technology) 800-63B Digital Identity Guidelines uvádí, že tyto zásady způsobují uživatelům volbu hesel, která se snadněji uhodnou. Doporučujeme použít ochranu heslem Microsoft Entra pomocí funkce dynamického zakázaného hesla pomocí aktuálního chování útočníka, abyste uživatelům zabránili v nastavení hesel, která se dají snadno odhadnout. Tato funkce je vždy zapnutá, když se uživatelé vytvářejí v cloudu, ale jsou teď také k dispozici hybridním organizacím, když nasadí ochranu hesel Microsoft Entra pro Windows Server Active Directory. Kromě toho doporučujeme odebrat zásady vypršení platnosti. Změna hesla nenabízí žádné výhody omezení, protože kyberzločinci téměř vždy používají přihlašovací údaje, jakmile je zneškodní. Informace o nastavení zásad vypršení platnosti hesla pro vaši organizaci najdete v následujícím článku.

Ochrana před únikem přihlašovacích údajů a zvýšení odolnosti proti výpadkům

Nejjednodušším a doporučeným způsobem povolení cloudového ověřování pro místní objekty adresáře v Microsoft Entra ID je povolení synchronizace hodnot hash hesel (PHS). Pokud vaše organizace používá řešení hybridní identity s předávacím ověřováním nebo federací, měli byste povolit synchronizaci hodnot hash hesel z následujících dvou důvodů:

- Sestava Uživatelů s uniklými přihlašovacími údaji v Microsoft Entra ID varuje před veřejně vystavenými páry uživatelských jmen a hesel. Na webech třetích stran, které se později prolomí, dojde k neuvěřitelnému úniku hesel prostřednictvím útoku phishing, malwaru a opakovaného použití hesla. Microsoft najde mnoho z těchto nevracených přihlašovacích údajů a v této sestavě vám řekne, jestli odpovídají přihlašovacím údajům ve vaší organizaci, ale jenom v případě, že povolíte synchronizaci hodnot hash hesel nebo máte cloudové identity.

- Pokud dojde k výpadku v místním prostředí, jako je útok ransomwaru, můžete přepnout na používání cloudového ověřování pomocí synchronizace hodnot hash hesel. Tato metoda ověřování zálohování umožňuje pokračovat v přístupu k aplikacím nakonfigurovaným pro ověřování pomocí Microsoft Entra ID, včetně Microsoftu 365. V takovém případě nemusí pracovníci IT používat stínové IT ani osobní e-mailové účty ke sdílení dat, dokud se nevyřeší místní výpadek.

Hesla se nikdy neukládají ve formátu prostého textu nebo jsou šifrovaná pomocí reverzibilního algoritmu v Microsoft Entra ID. Další informace o skutečném procesu synchronizace hodnot hash hesel najdete v podrobném popisu fungování synchronizace hodnot hash hesel.

Implementace inteligentního uzamčení extranetu služby AD FS

Inteligentní uzamykání pomáhá blokovat pochybné aktéry, kteří se pokouší uhádnout hesla uživatelů nebo získat přístup hrubou silou. Inteligentní uzamykání dokáže rozpoznat pokusy o přihlášení, které pochází od platných uživatelů, a pracuje s nimi jinak než s pokusy o přihlášení útočníků nebo pokusy o přihlášení z neznámých zdrojů. Útočníci se zablokují, zatímco uživatelé získají přístup ke svým účtům, aby mohli být produktivní. Organizace, které konfigurují aplikace tak, aby se ověřily přímo v Microsoft Entra ID, mají výhodu inteligentního uzamčení Microsoft Entra. Federovaná nasazení, která používají AD FS 2016 a AD FS 2019, můžou pomocí uzamčení extranetu a inteligentního uzamčení extranetu služby AD FS povolit podobné výhody.

Krok 2: Omezení prostoru pro útok

Vzhledem k všudypřítomnosti ohrožení zabezpečení hesel je minimalizace prostoru pro útoky ve vaší organizaci kritická. Zakažte používání starších, méně zabezpečených protokolů, omezte vstupní body přístupu, přesuňte se na cloudové ověřování, využijte větší kontrolu nad přístupem pro správu k prostředkům a využijte zásady zabezpečení nulová důvěra (Zero Trust).

Použití cloudového ověřování

Přihlašovací údaje jsou primárním vektorem útoku. Postupy v tomto blogu můžou omezit prostor pro útoky pomocí cloudového ověřování, nasadit vícefaktorové ověřování a používat metody ověřování bez hesla. Pomocí aplikace Microsoft Authenticator nebo FIDO můžete nasadit metody bez hesla, jako jsou Windows Hello pro firmy, přihlášení k telefonu.

Blokování starší verze ověřování

Aplikace, které používají vlastní starší metody k ověřování pomocí ID Microsoft Entra a přístupu k firemním datům, představují pro organizace další riziko. Příklady aplikací používajících starší ověřování jsou klienti POP3, IMAP4 nebo SMTP. Starší verze ověřovacích aplikací se ověřuje jménem uživatele a brání id Microsoft Entra v provádění pokročilých vyhodnocení zabezpečení. Alternativní moderní ověřování snižuje riziko zabezpečení, protože podporuje vícefaktorové ověřování a podmíněný přístup.

Doporučujeme následující akce:

- Seznamte se se starší verzí ověřování ve vaší organizaci pomocí protokolů přihlašování Microsoft Entra a sešitů Log Analytics.

- Nastavte SharePoint Online a Exchange Online tak, aby používaly moderní ověřování.

- Pokud máte licence Microsoft Entra ID P1 nebo P2, zablokujte starší ověřování pomocí zásad podmíněného přístupu. Pro úroveň Free pro Microsoft Entra ID použijte výchozí nastavení zabezpečení Microsoft Entra.

- Pokud používáte službu AD FS, zablokujte starší ověřování.

- Blokovat starší ověřování pomocí Exchange Serveru 2019

- Zakažte starší ověřování v Exchangi Online.

Další informace naleznete v článku Blokování starších ověřovacích protokolů v Microsoft Entra ID.

Blokování neplatných vstupních bodů ověřování

Při použití explicitního principu ověření byste měli snížit dopad ohrožených přihlašovacích údajů uživatele, když k nim dojde. Pro každou aplikaci ve vašem prostředí zvažte platné případy použití: které skupiny, které sítě, které zařízení a další prvky jsou autorizované – a zbytek pak zablokujte. Pomocí podmíněného přístupu Microsoft Entra můžete řídit, jak autorizovaní uživatelé přistupují ke svým aplikacím a prostředkům na základě konkrétních podmínek, které definujete.

Další informace o tom, jak používat podmíněný přístup pro cloudové aplikace a akce uživatelů, najdete v tématu Věnovaném cloudovým aplikacím, akcím a kontextu ověřování podmíněného přístupu.

Kontrola a řízení rolí správců

Dalším nulová důvěra (Zero Trust) pilířem je potřeba minimalizovat pravděpodobnost, že ohrožený účet může pracovat s privilegovanou rolí. Tento ovládací prvek lze provést přiřazením nejnižšího množství oprávnění k identitě. Pokud s rolemi Microsoft Entra začínáte, pomůže vám tento článek porozumět rolím Microsoft Entra.

Privilegované role v Microsoft Entra ID by měly být jenom cloudové účty, aby se mohly izolovat od všech místních prostředí a k ukládání přihlašovacích údajů nepoužívejte místní trezory hesel.

Implementace správy přístupu k oprávněním

Privileged Identity Management (PIM) poskytuje aktivaci role na základě času a schválení, která zmírní rizika nadměrného, zbytečného nebo zneužití přístupových oprávnění k důležitým prostředkům. Mezi tyto prostředky patří prostředky v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune.

Microsoft Entra Privileged Identity Management (PIM) pomáhá minimalizovat oprávnění účtu tím, že vám pomůže:

- Identifikujte a spravujte uživatele přiřazené k rolím pro správu.

- Seznamte se s nepoužívanými nebo nadměrnými rolemi oprávnění, které byste měli odebrat.

- Vytvořte pravidla, která zajistí ochranu privilegovaných rolí vícefaktorovým ověřováním.

- Vytvořte pravidla, která zajistí, aby byly privilegované role uděleny pouze dostatečně dlouho, aby bylo možné provést privilegovanou úlohu.

Povolte Nástroj Microsoft Entra PIM a zobrazte uživatele, kteří mají přiřazené role pro správu, a odeberte nepotřebné účty v těchto rolích. U zbývajících privilegovaných uživatelů je přesuňte z trvalého na oprávněné. Nakonec vytvořte vhodné zásady, abyste měli jistotu, že potřebují získat přístup k těmto privilegovaným rolím, můžou to bezpečně provést s nezbytným řízením změn.

Předdefinované a vlastní role Microsoft Entra pracují s koncepty podobnými rolím, které se nacházejí v systému řízení přístupu na základě role pro prostředky Azure (role Azure). Rozdíl mezi těmito dvěma systémy řízení přístupu na základě role je:

- Role Microsoft Entra řídí přístup k prostředkům Microsoft Entra, jako jsou uživatelé, skupiny a aplikace pomocí rozhraní Microsoft Graph API.

- Role Azure řídí přístup k prostředkům Azure, jako jsou virtuální počítače nebo úložiště, pomocí správy prostředků Azure

Oba systémy obsahují podobně používané definice rolí a přiřazení rolí. Oprávnění role Microsoft Entra se ale nedají použít ve vlastních rolích Azure a naopak. Při nasazování procesu privilegovaného účtu postupujte podle osvědčených postupů a vytvořte aspoň dva účty tísňového volání, abyste měli stále přístup k ID Microsoft Entra, pokud se zamknete.

Další informace najdete v článku Plánování nasazení Privileged Identity Management a zabezpečení privilegovaného přístupu.

Omezení operací souhlasu uživatele

Je důležité porozumět různým prostředím souhlasu aplikace Microsoft Entra, typům oprávnění a souhlasu a jejich dopadům na stav zabezpečení vaší organizace. Když uživatelům umožníte souhlas sami, umožníte uživatelům snadno získat užitečné aplikace, které se integrují s Microsoftem 365, Azure a dalšími službami, mohou představovat riziko, pokud se nepoužívají a pečlivě monitorují.

Microsoft doporučuje omezit souhlas uživatele tak, aby povoloval souhlas koncového uživatele jenom pro aplikace od ověřených vydavatelů a jenom pro oprávnění, která vyberete. Pokud je souhlas koncového uživatele omezený, budou se nadále dodržovat předchozí udělení souhlasu, ale všechny budoucí operace souhlasu, které musí správce provést. V případě omezených případů můžou uživatelé požádat o souhlas správce prostřednictvím pracovního postupu žádosti o souhlas integrovaného správce nebo prostřednictvím vlastních procesů podpory. Před omezením souhlasu koncového uživatele využijte naše doporučení k naplánování této změny ve vaší organizaci. U aplikací, ke kterým chcete povolit přístup všem uživatelům, zvažte udělení souhlasu jménem všech uživatelů a ujistěte se, že uživatelé, kteří ještě nesdělili individuální souhlas, mají přístup k aplikaci. Pokud nechcete, aby tyto aplikace byly dostupné všem uživatelům ve všech scénářích, použijte přiřazení aplikací a podmíněný přístup k omezení přístupu uživatelů na konkrétní aplikace.

Ujistěte se, že uživatelé mohou požádat o schválení správce pro nové aplikace, aby snížili uživatelské tření, minimalizovali objem podpory a zabránili uživatelům v registraci k aplikacím používajícím přihlašovací údaje jiné společnosti než Microsoft Entra. Jakmile regulujete operace souhlasu, správci by měli pravidelně auditovat oprávnění aplikace a souhlasu.

Další informace naleznete v článku Microsoft Entra consent framework.

Krok 3: Automatizace reakce na hrozby

Microsoft Entra ID má mnoho funkcí, které automaticky zachycují útoky, aby se odstranila latence mezi detekcí a odezvou. Náklady a rizika můžete snížit, když zkracujete čas, který zločinci používají k vložení do vašeho prostředí. Tady jsou konkrétní kroky, které můžete provést.

Další informace najdete v článku Postupy: Konfigurace a povolení zásad rizik.

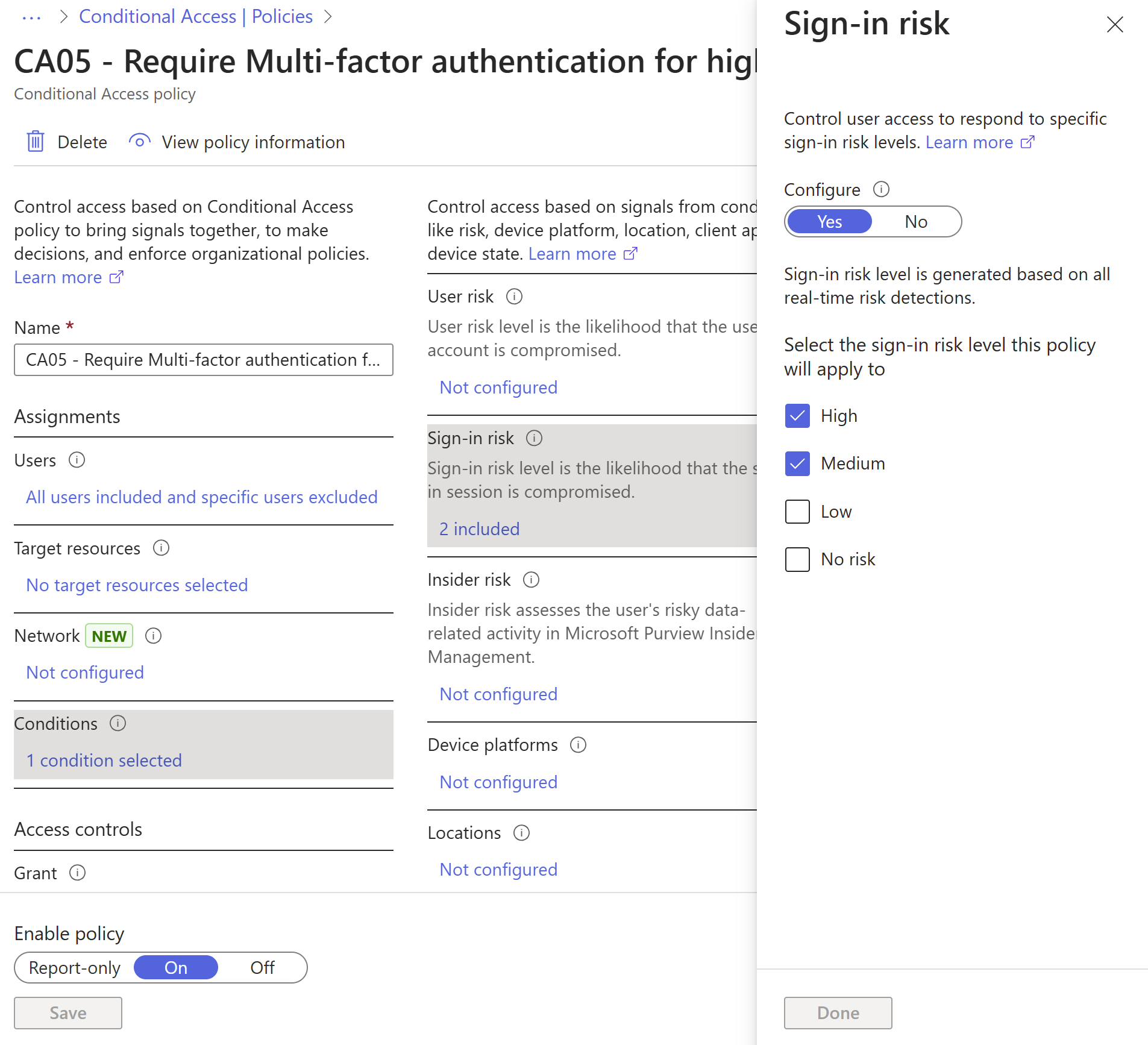

Implementace zásad rizik přihlašování

Riziko přihlášení představuje pravděpodobnost, že vlastník identity neověřil žádost o ověření. Zásady založené na riziku přihlašování je možné implementovat přidáním podmínky rizika přihlašování do zásad podmíněného přístupu, které vyhodnocují úroveň rizika pro konkrétního uživatele nebo skupinu. Na základě úrovně rizika (vysoká/střední/nízká) je možné zásadu nakonfigurovat tak, aby blokovala přístup nebo vynucovala vícefaktorové ověřování. Doporučujeme vynutit vícefaktorové ověřování na střední nebo nad rizikové přihlášení.

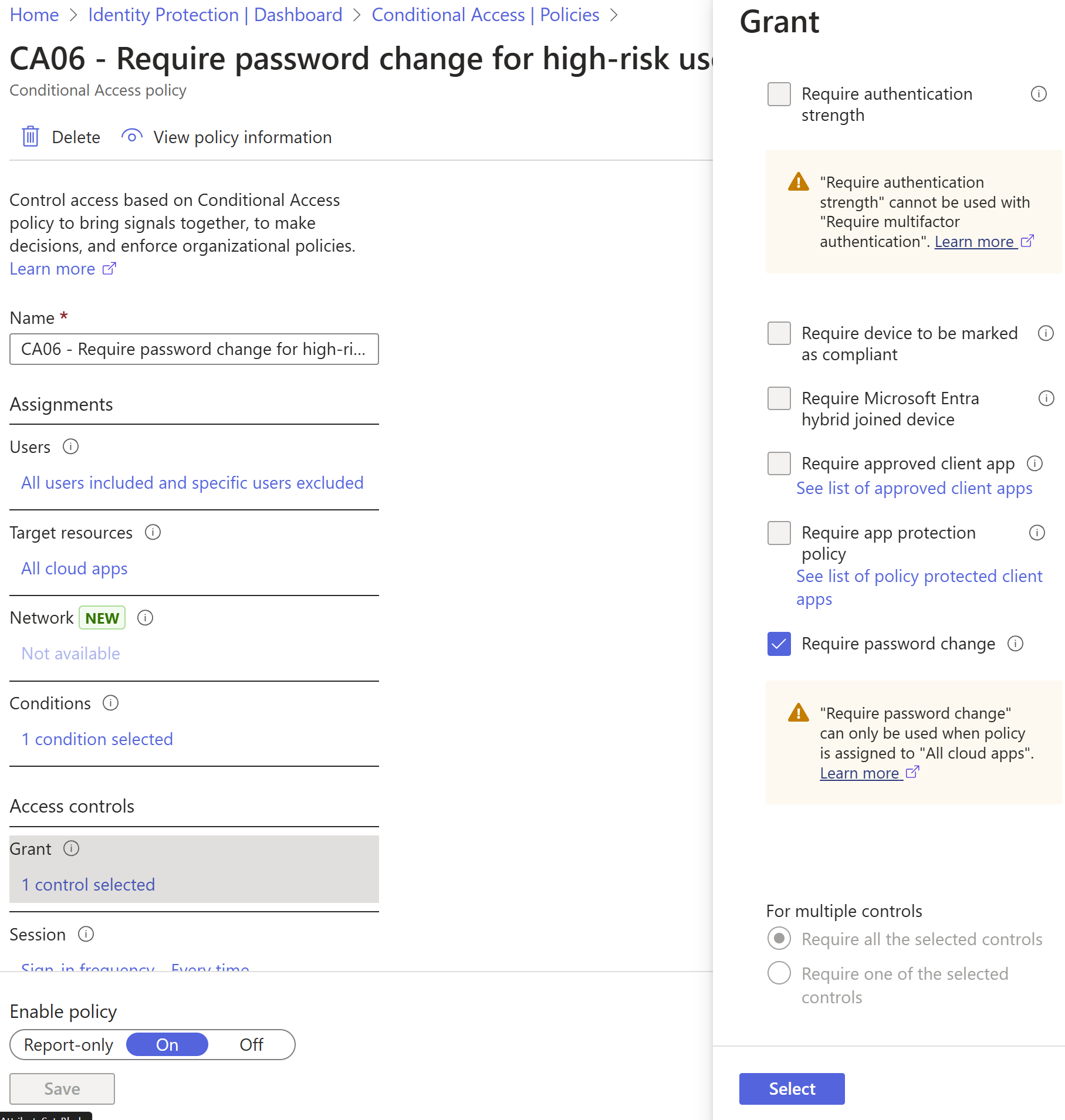

Implementace zásad zabezpečení rizik uživatelů

Riziko uživatele označuje pravděpodobnost ohrožení identity uživatele a počítá se na základě detekcí rizik uživatelů, které jsou přidružené k identitě uživatele. Zásady založené na rizikech uživatelů je možné implementovat přidáním podmínky rizika uživatele do zásad podmíněného přístupu, které vyhodnotí úroveň rizika pro konkrétního uživatele. Na základě nízké, střední a vysoké úrovně rizika je možné zásadu nakonfigurovat tak, aby blokovala přístup nebo vyžadovala zabezpečenou změnu hesla pomocí vícefaktorového ověřování. Microsoft doporučuje vyžadovat bezpečnou změnu hesla pro uživatele s vysokým rizikem.

Součástí detekce rizik uživatelů je kontrola, jestli se přihlašovací údaje uživatele shodují s přihlašovacími údaji uniklými kybernetickými zločinci. Aby fungovala optimálně, je důležité implementovat synchronizaci hodnot hash hesel pomocí nástroje Microsoft Entra Connect Sync.

Integrace XDR v programu Microsoft Defender s Microsoft Entra ID Protection

Aby služba Identity Protection mohla provádět co nejlepší detekci rizik, musí získat co nejvíce signálů. Proto je důležité integrovat kompletní sadu služeb XDR v programu Microsoft Defender:

- Microsoft Defender for Endpoint

- Microsoft Defender for Office 365

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

Další informace o službě Microsoft Threat Protection a důležitosti integrace různých domén najdete v následujícím krátkém videu.

Nastavení monitorování a upozorňování

Monitorování a auditování protokolů je důležité k detekci podezřelého chování. Azure Portal nabízí několik způsobů integrace protokolů Microsoft Entra s jinými nástroji, jako je Microsoft Sentinel, Azure Monitor a další nástroje SIEM. Další informace najdete v průvodci operacemi zabezpečení Microsoft Entra.

Krok 4: Využití inteligentních funkcí cloudu

Auditování a protokolování událostí souvisejících se zabezpečením a souvisejících výstrah jsou základními součástmi efektivní strategie ochrany. Protokoly zabezpečení a sestavy poskytují elektronický záznam podezřelých aktivit a pomáhají zjišťovat vzory, které můžou značit pokusy o úspěšný nebo úspěšný externí průnik sítě a interní útoky. Auditování můžete použít k monitorování aktivit uživatelů, dokumentování dodržování právních předpisů, forenzní analýzy atd. Výstrahy poskytují oznámení o událostech zabezpečení. Ujistěte se, že máte zavedené zásady uchovávání protokolů pro protokoly přihlášení i protokoly auditu pro ID Microsoft Entra exportem do služby Azure Monitor nebo nástroje SIEM.

Monitorování ID Microsoft Entra

Služby a funkce Microsoft Azure poskytují konfigurovatelné možnosti auditování zabezpečení a protokolování, které vám pomůžou identifikovat mezery v zásadách a mechanismech zabezpečení a řešit tyto mezery, aby se zabránilo porušení zabezpečení. V Centru pro správu Microsoft Entra můžete použít protokolování a auditování a používat sestavy aktivit auditu. Další podrobnosti o monitorování uživatelských účtů, privilegovaných účtů, aplikací a zařízení najdete v průvodci operacemi zabezpečení Microsoft Entra.

Monitorování služby Microsoft Entra Connect Health v hybridních prostředích

Monitorování služby AD FS pomocí služby Microsoft Entra Connect Health poskytuje lepší přehled o potenciálních problémech a viditelnosti útoků na vaši infrastrukturu služby AD FS. Teď můžete zobrazit přihlášení ADFS, abyste získali větší hloubku pro monitorování. Microsoft Entra Connect Health poskytuje výstrahy s podrobnostmi, kroky řešení a odkazy na související dokumentaci; analýzy využití pro několik metrik souvisejících s provozem ověřování; monitorování výkonu a sestavy. Využijte Risky IP WorkBook pro ADFS, který může pomoct určit normu pro vaše prostředí a upozornit, když dojde ke změně. Veškerá hybridní infrastruktura by se měla monitorovat jako prostředek vrstvy 0. Podrobné pokyny k monitorování těchto prostředků najdete v průvodci operacemi zabezpečení pro infrastrukturu.

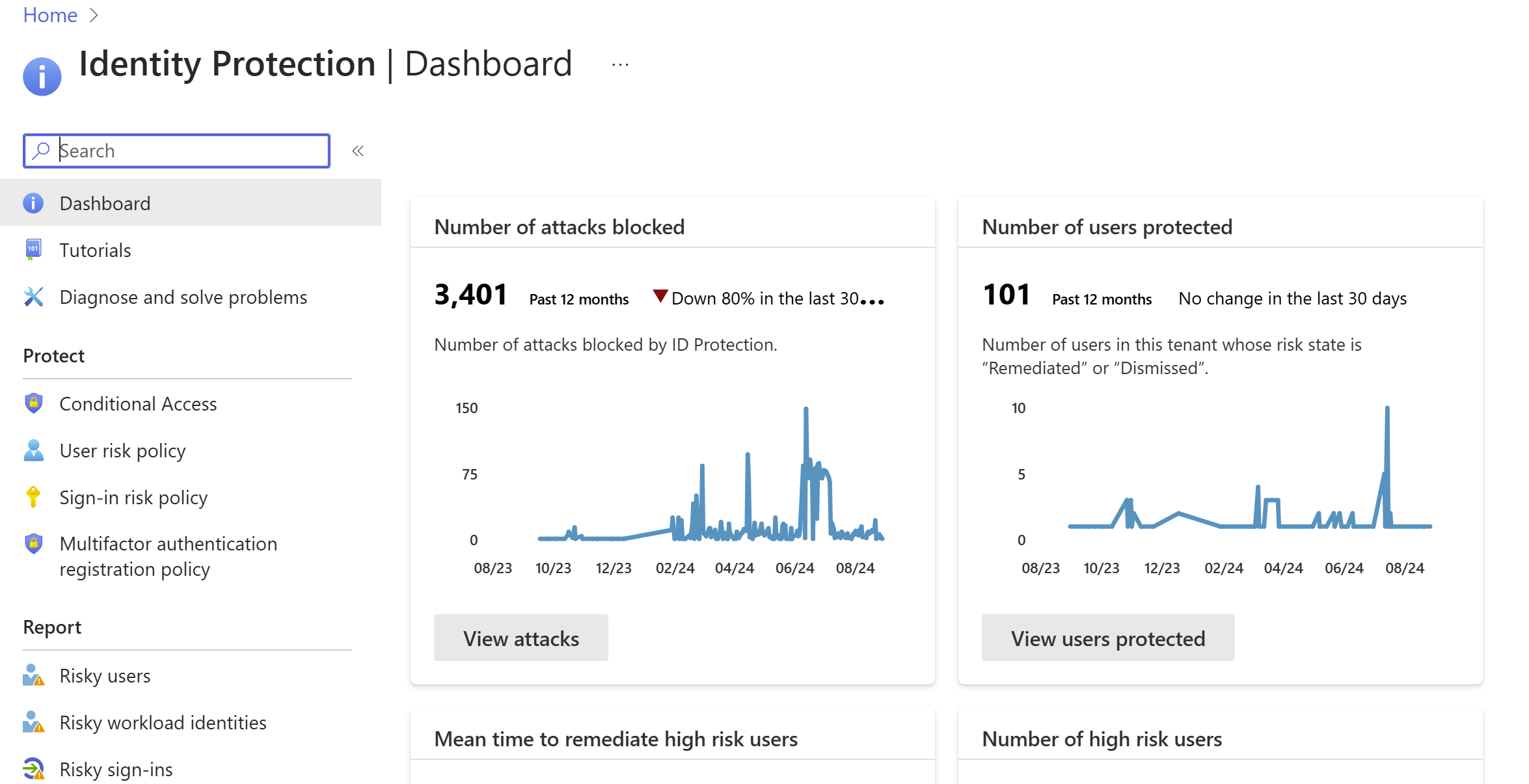

Monitorování událostí služby Microsoft Entra ID Protection

Microsoft Entra ID Protection poskytuje dvě důležité sestavy, které byste měli monitorovat každý den:

- Sestavy rizikových přihlášení hlásí aktivity přihlašování uživatelů, které byste měli prozkoumat, jestli oprávněný vlastník provedl přihlášení.

- Rizikové uživatelské sestavy hlásí uživatelské účty, které by mohly být ohroženy, například únik přihlašovacích údajů, které byly zjištěny nebo přihlášený uživatel z různých míst, což způsobuje neuskutečněnou událost cesty.

Auditování aplikací a souhlasných oprávnění

Uživatelé můžou být ošidní, když přejdou na ohrožený web nebo aplikace, které získají přístup k profilovým informacím a uživatelským datům, jako jsou jejich e-maily. Aktér se zlými úmysly může použít udělená oprávnění k zašifrování obsahu poštovní schránky a požadovat výkupné k opětovnému získání dat poštovní schránky. Správci by měli kontrolovat a auditovat oprávnění udělená uživateli. Kromě auditování oprávnění udělených uživateli můžete v prémiových prostředích vyhledat rizikové nebo nežádoucí aplikace OAuth.

Krok 5: Povolení samoobslužné služby koncového uživatele

Co nejvíce chcete vyrovnávat zabezpečení s produktivitou. Přístup k vaší cestě s ohledem na to, že nastavujete základ zabezpečení, můžete z vaší organizace odebrat třecí plochy tím, že uživatelům umožníte, aby zůstali ostražití a snížili provozní režii.

Implementace samoobslužného resetování hesla

Samoobslužné resetování hesla (SSPR) od Microsoft Entra ID nabízí správcům IT jednoduchý způsob, jak uživatelům umožnit resetovat nebo odemknout hesla nebo účty bez zásahu helpdesku nebo správce. Systém obsahuje podrobné hlášení, které sleduje, kdy uživatelé resetují svá hesla, spolu s oznámeními, která vás upozorní na zneužití nebo zneužití.

Implementace samoobslužného přístupu ke skupině a aplikacím

ID Microsoft Entra umožňuje správcům spravovat přístup k prostředkům pomocí skupin zabezpečení, skupin Microsoftu 365, rolí aplikací a přístupových katalogů balíčků. Samoobslužná správa skupin umožňuje vlastníkům skupin spravovat vlastní skupiny, aniž by museli mít přiřazenou roli správce. Uživatelé můžou také vytvářet a spravovat skupiny Microsoftu 365, aniž by museli spoléhat na správce, aby mohli zpracovávat své požadavky, a nevyužité skupiny vyprší automaticky. Správa nároků Microsoft Entra dále umožňuje delegování a viditelnost s komplexními pracovními postupy žádostí o přístup a automatickým vypršením platnosti. Na nesprávce můžete delegovat možnost konfigurovat vlastní přístupové balíčky pro skupiny, teams, aplikace a weby SharePointu Online, které vlastní, pomocí vlastních zásad, které vyžadují ke schválení přístupu, včetně konfigurace správců zaměstnanců a sponzorů obchodních partnerů jako schvalovatelů.

Implementace kontrol přístupu Microsoft Entra

Pomocí kontrol přístupu Microsoft Entra můžete spravovat přístupové členství v balíčcích a skupinách, přístup k podnikovým aplikacím a přiřazení privilegovaných rolí, abyste měli jistotu, že máte standard zabezpečení. Pravidelný dohled samotných uživatelů, vlastníků prostředků a dalších kontrolorů zajistí, aby uživatelé nezachovávali přístup po delší dobu, kdy ho už nepotřebují.

Implementace automatického zřizování uživatelů

Zřizování a rušení zřizování jsou procesy, které zajišťují konzistenci digitálních identit napříč několika systémy. Tyto procesy se obvykle používají jako součást správy životního cyklu identit.

Zřizování je procesy vytvoření identity v cílovém systému na základě určitých podmínek. Zrušení zřízení je proces odebrání identity z cílového systému, pokud už nejsou splněny podmínky. Synchronizace je proces zachování zřízeného objektu v aktualizovaném stavu, aby zdrojový a cílový objekt byly podobné.

Microsoft Entra ID v současné době poskytuje tři oblasti automatizovaného zřizování. Mezi ně patří:

- Zřizování z externího neadresativního systému záznamů pro ID Microsoft Entra prostřednictvím zřizování řízeného hrou

- Zřizování z Microsoft Entra ID pro aplikace prostřednictvím zřizování aplikací

- Zřizování mezi ID Microsoft Entra a službami Doména služby Active Directory prostřednictvím zřizování mezi adresáři

Další informace najdete tady: Co je zřizování pomocí Microsoft Entra ID?

Shrnutí

Pro zabezpečenou infrastrukturu identit existuje mnoho aspektů, ale tento pětistupňový kontrolní seznam vám pomůže rychle dosáhnout bezpečnější a zabezpečené infrastruktury identit:

- Posílení přihlašovacích údajů

- Omezení prostoru pro útok

- Automatizace reakce na hrozby

- Využití cloudových inteligentních funkcí

- Povolení samoobslužné služby pro koncové uživatele

Vážíme si toho, jak vážně berete zabezpečení a doufáme, že tento dokument představuje užitečný plán pro bezpečnější stav vaší organizace.

Další kroky

Pokud potřebujete pomoc s plánováním a nasazením doporučení, nápovědu najdete v plánech nasazení projektu Microsoft Entra ID.

Pokud máte jistotu, že jsou všechny tyto kroky hotové, použijte bezpečnostní skóre identity od Microsoftu, které vám zajistí aktuály s nejnovějšími osvědčenými postupy a bezpečnostními hrozbami.