Síťová karta pro správu služby Azure Firewall

Poznámka:

Tato funkce se dříve jmenovala Vynucené tunelování. Původně se pro vynucené tunelování vyžadovala síťová karta pro správu. Některé nadcházející funkce brány firewall ale budou vyžadovat také síťovou kartu pro správu, takže byla oddělena od vynuceného tunelování. Všechny relevantní dokumentace byly aktualizovány tak, aby odrážely tuto skutečnost.

Síťová karta pro správu služby Azure Firewall odděluje provoz správy brány firewall od provozu zákazníků. Některé nadcházející funkce brány firewall budou také vyžadovat síťovou kartu pro správu. Pokud chcete podporovat některou z těchto funkcí, musíte vytvořit bránu Azure Firewall s povolenou síťovým rozhraním pro správu brány firewall nebo ji povolit ve stávající službě Azure Firewall, abyste se vyhnuli přerušení služeb.

Co se stane, když povolíte síťovou kartu pro správu

Pokud povolíte síťovou kartu pro správu, brána firewall směruje provoz správy přes podsíť AzureFirewallManagementSubnet (minimální velikost podsítě /26) s přidruženou veřejnou IP adresou. Tuto veřejnou IP adresu pro bránu firewall přiřadíte ke správě provozu. Veškerý provoz vyžadovaný pro provozní účely brány firewall je začleněn do podsítě AzureFirewallManagementSubnet.

Ve výchozím nastavení služba přidruží k podsíti pro správu směrovací tabulku poskytovanou systémem. Jediná trasa povolená v této podsíti je výchozí trasa do internetu a je nutné zakázat trasy brány šíření. Vyhněte se přidružení směrovacích tabulek zákazníka k podsíti pro správu, protože to může způsobit nesprávné přerušení služeb. Pokud přidružíte směrovací tabulku, ujistěte se, že má výchozí trasu na internet, aby nedošlo k přerušení služeb.

Povolení síťové karty pro správu u existujících bran firewall

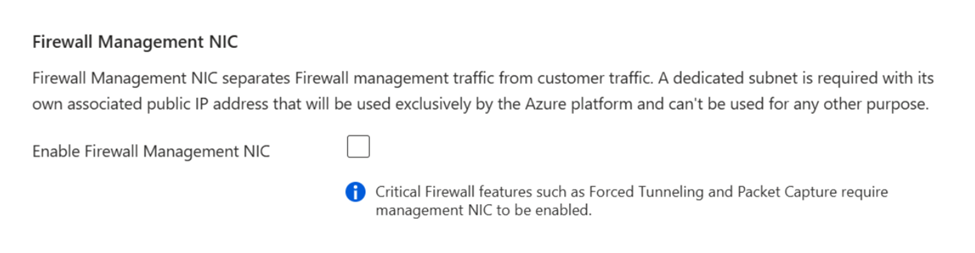

Pro verze brány firewall úrovně Standard a Premium musí být síťová karta pro správu brány firewall povolená ručně během procesu vytváření, jak je znázorněno výše, ale všechny základní verze brány firewall a všechny brány firewall zabezpečeného centra mají vždy povolenou síťovou kartu pro správu.

U již existující brány firewall je nutné bránu firewall zastavit a poté ji restartovat síťovým rozhraním pro správu brány firewall s povolenou podporou vynuceného tunelování. K povolení síťové karty pro správu brány firewall bez nutnosti odstranit existující bránu firewall a znovu nasadit novou bránu, je možné bránu firewall zastavit nebo spustit. Bránu firewall byste měli vždy spustit nebo zastavit během doby údržby, abyste se vyhnuli přerušení, včetně pokusu o povolení síťové karty pro správu brány firewall.

Použijte následující postup:

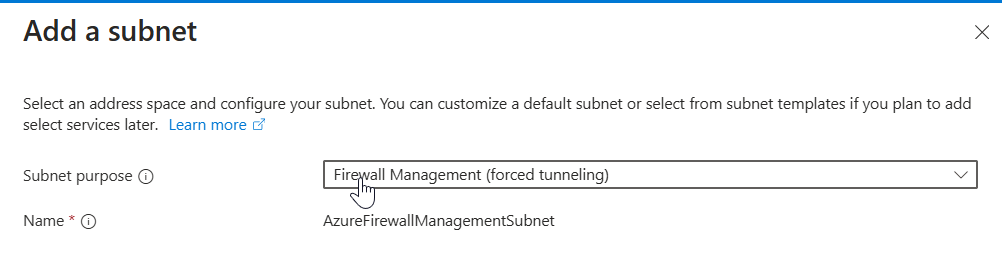

AzureFirewallManagementSubnetVytvořte na webu Azure Portal a použijte odpovídající rozsah IP adres pro virtuální síť.

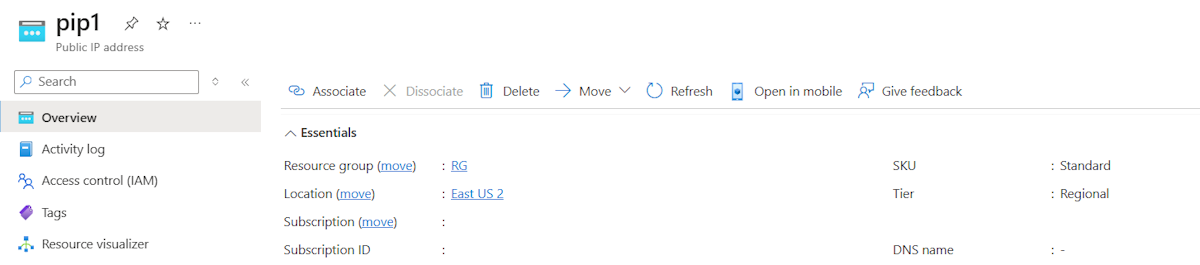

Vytvořte novou veřejnou IP adresu správy se stejnými vlastnostmi jako existující veřejná IP adresa brány firewall: skladová položka, úroveň a umístění.

Zastavení brány firewall

Pomocí informací v nejčastějších dotazech ke službě Azure Firewall zastavte bránu firewall:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwSpusťte bránu firewall s veřejnou IP adresou a podsítí pro správu.

Spusťte bránu firewall s jednou veřejnou IP adresou a veřejnou IP adresou pro správu:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallSpusťte bránu firewall se dvěma veřejnými IP adresami a veřejnou IP adresou pro správu:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallPoznámka:

Musíte relokovat bránu firewall a veřejnou IP adresu původní skupině prostředků a předplatnému. Když se provede zastavení/spuštění, může se privátní IP adresa brány firewall změnit na jinou IP adresu v rámci podsítě. To může mít vliv na připojení dříve nakonfigurovaných směrovacích tabulek.

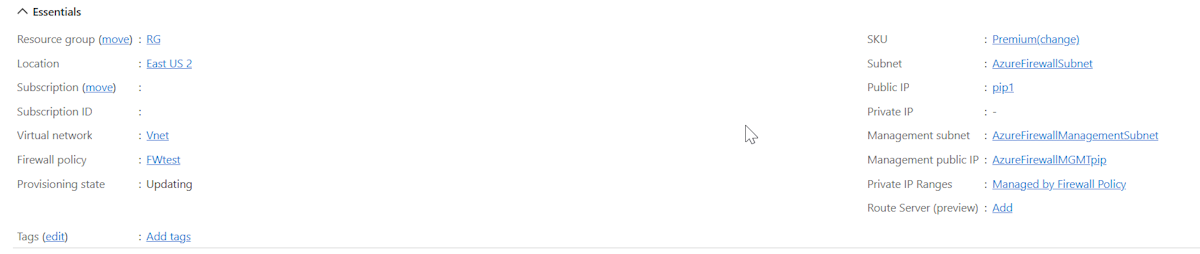

Když teď na webu Azure Portal zobrazíte bránu firewall, zobrazí se přiřazená veřejná IP adresa správy:

Poznámka:

Pokud odeberete všechny ostatní konfigurace IP adres v bráně firewall, odebere se také konfigurace IP adres správy a brána firewall se uvolní. Veřejnou IP adresu přiřazenou konfiguraci IP adresy pro správu nejde odebrat, ale můžete přiřadit jinou veřejnou IP adresu.

Nasazení nové brány Azure Firewall se síťovým rozhraním pro správu pro vynucené tunelování

Pokud dáváte přednost nasazení nové brány Azure Firewall místo metody Stop/Start, nezapomeňte do konfigurace zahrnout síťovou kartu pro správu a podsíť správy.

Důležitá poznámka

- Jedna brána firewall na virtuální síť: Vzhledem k tomu, že dvě brány firewall nemůžou existovat ve stejné virtuální síti, doporučujeme před zahájením nového nasazení odstranit starou bránu firewall, pokud chcete stejnou virtuální síť znovu použít.

- Před vytvoření podsítě: Ujistěte se, že se předem vytvoří podsíť AzureFirewallManagementSubnet, abyste se vyhnuli problémům s nasazením při použití existující virtuální sítě.

Požadavky

- Vytvořte podsíť AzureFirewallManagementSubnet:

- Minimální velikost podsítě: /26

- Příklad: 10.0.1.0/26

Kroky nasazení

- Na webu Azure Portal přejděte k vytvoření prostředku .

- Vyhledejte bránu firewall a vyberte Vytvořit.

- Na stránce Vytvořit bránu firewall nakonfigurujte následující nastavení:

- Předplatné: Vyberte předplatné.

- Skupina prostředků: Vyberte nebo vytvořte novou skupinu prostředků.

- Název: Zadejte název brány firewall.

- Oblast: Zvolte svoji oblast.

- Skladová položka brány firewall: Vyberte Basic, Standard nebo Premium.

- Virtuální síť: Vytvořte novou virtuální síť nebo použijte existující.

- Adresní prostor: například 10.0.0.0/16

- Podsíť pro AzureFirewallSubnet: například 10.0.0.0/26

- Veřejná IP adresa: Přidání nové veřejné IP adresy

- Název: například FW-PIP

- Síťová karta pro správu brány firewall

- Výběr možnosti Povolit síťové rozhraní pro správu brány firewall

- Podsíť pro AzureFirewallManagementSubnet: například 10.0.1.0/24

- Vytvoření veřejné IP adresy správy: například Mgmt-PIP

- Výběr možnosti Povolit síťové rozhraní pro správu brány firewall

- Vyberte Zkontrolovat a vytvořit a ověřte a nasaďte bránu firewall. Nasazení trvá několik minut.