Referenční architektura devTest Labs pro podniky

Tento článek obsahuje referenční architekturu pro nasazení Azure DevTest Labs v podniku. Architektura zahrnuje následující klíčové prvky:

- Místní připojení přes Azure ExpressRoute

- Brána vzdálené plochy pro vzdálené přihlášení k virtuálním počítačům

- Připojení k privátnímu úložišti artefaktů

- Další komponenty paaS (platforma jako služba), které používají testovací prostředí

Architektura

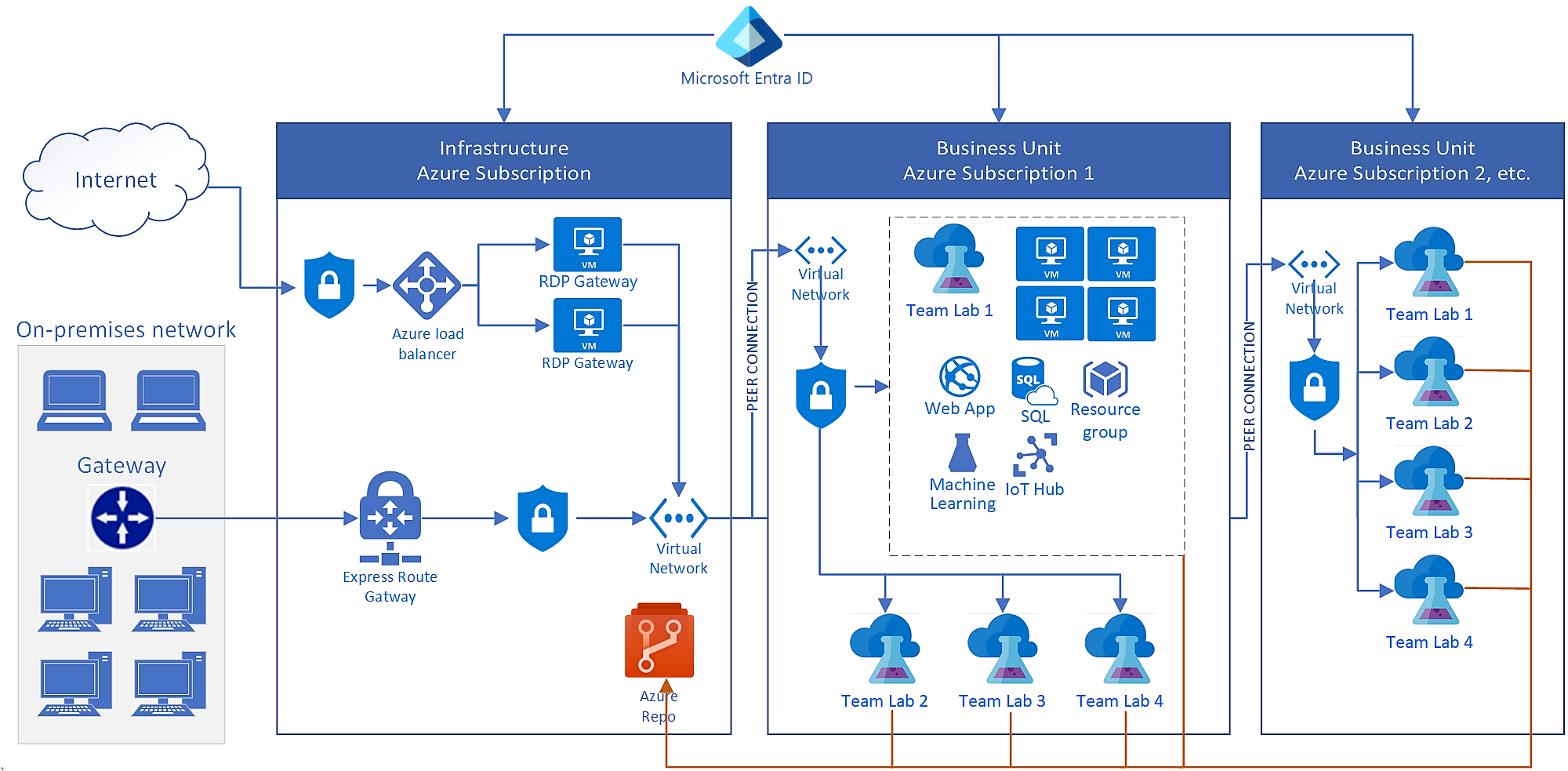

Následující diagram znázorňuje typické podnikové nasazení DevTest Labs. Tato architektura propojuje několik testovacích prostředí v různých předplatných Azure s místní sítí společnosti.

Komponenty DevTest Labs

DevTest Labs umožňuje podnikům snadný a rychlý přístup k prostředkům Azure. Každé testovací prostředí obsahuje prostředky typu software jako služba (SaaS), infrastruktura jako služba (IaaS) a PaaS. Uživatelé testovacího prostředí můžou vytvářet a konfigurovat virtuální počítače, prostředí PaaS a artefakty virtuálních počítačů.

V předchozím diagramu ukazuje Team Lab 1 v předplatném Azure 1 příklad komponent Azure, ke kterým může testovací prostředí přistupovat a používat. Další informace najdete v tématu o devTest Labs.

Komponenty připojení

Pokud vaše testovací prostředí musí přistupovat k místním podnikovým prostředkům, potřebujete místní připojení. Mezi běžné scénáře patří:

- Některá místní data se nemůžou přesunout do cloudu.

- Virtuální počítače testovacího prostředí chcete připojit k místní doméně.

- Chcete vynutit veškerý provoz cloudové sítě přes místní bránu firewall z důvodů zabezpečení nebo dodržování předpisů.

Tato architektura používá ExpressRoute k připojení k místní síti. Můžete také použít síť VPN typu site-to-site.

Místní brána vzdálené plochy umožňuje odchozí připojení protokolu RDP (Remote Desktop Protocol) k DevTest Labs. Podnikové podnikové brány firewall obvykle blokují odchozí připojení v podnikové bráně firewall. Pokud chcete povolit připojení, můžete:

- Použijte bránu vzdálené plochy a povolte statickou IP adresu nástroje pro vyrovnávání zatížení brány.

- Pomocí vynuceného tunelování můžete přesměrovat veškerý provoz protokolu RDP zpět přes expressRoute nebo připojení VPN typu site-to-site. Vynucené tunelování je běžné funkce pro nasazení DevTest Labs na podnikové úrovni.

Síťové komponenty

V této architektuře poskytuje Microsoft Entra ID správu identit a přístupu ve všech sítích. Virtuální počítače testovacího prostředí mají obvykle účet místního správce pro přístup. Pokud je k dispozici ID Microsoft Entra, místní nebo doména Microsoft Entra Domain Services , můžete k doméně připojit virtuální počítače testovacího prostředí. Uživatelé se pak můžou k virtuálním počítačům připojit pomocí identit založených na doméně.

Topologie sítí Azure řídí, jak prostředky testovacího prostředí přistupují k místním sítím a internetu a komunikují s ní. Tato architektura ukazuje běžný způsob, jakým podniky síť DevTest Labs. Testovací prostředí se připojují s partnerskými virtuálními sítěmi v konfiguraci hvězdicové architektury prostřednictvím připojení VPN typu Site-to-Site expressRoute k místní síti.

Vzhledem k tomu, že DevTest Labs používá přímo službu Azure Virtual Network, neexistují žádná omezení nastavení síťové infrastruktury. Skupinu zabezpečení sítě můžete nastavit tak, aby omezovala cloudový provoz na základě zdrojových a cílových IP adres. Můžete například povolit pouze provoz, který pochází z podnikové sítě do sítí testovacího prostředí.

Aspekty zabezpečení

DevTest Labs nemá žádné předdefinované kvóty ani limity, ale jiné prostředky Azure, které testovací prostředí používají, mají kvóty na úrovni předplatného. V typickém podnikovém nasazení potřebujete k pokrytí velkého nasazení DevTest Labs několik předplatných Azure. Podniky běžně dosáhnou následujících kvót:

Skupiny prostředků DevTest Labs vytvoří skupinu prostředků pro každý nový virtuální počítač a uživatelé testovacího prostředí vytvářejí prostředí ve skupinách prostředků. Předplatná můžou obsahovat až 980 skupin prostředků, takže je to limit virtuálních počítačů a prostředí v předplatném.

Dvě strategie vám můžou pomoct udržet si limity skupin prostředků:

- Všechny virtuální počítače jsou ve stejné skupině prostředků. Tato strategie vám pomůže splnit limit skupiny prostředků, ale má vliv na limit typu prostředku na skupinu prostředků.

- Použijte sdílené veřejné IP adresy. Pokud mají virtuální počítače povolené veřejné IP adresy, vložte všechny virtuální počítače se stejnou velikostí a oblastí do stejné skupiny prostředků. Tato konfigurace pomáhá splňovat kvóty skupin prostředků i kvóty typu prostředku na skupinu prostředků.

Prostředky na skupinu prostředků na typ prostředku. Výchozí limit pro prostředky na skupinu prostředků na typ prostředku je 800. Umístění všech virtuálních počítačů do stejné skupiny prostředků dosáhne tohoto limitu mnohem dříve, zejména v případě, že virtuální počítače mají mnoho dalších disků.

Účty úložiště. Každé testovací prostředí v DevTest Labs se dodává s účtem úložiště. Kvóta Azure pro počet účtů úložiště na oblast na předplatné je ve výchozím nastavení 250 . Maximální počet devTest Labs v jedné oblasti je tedy také 250. Se zvýšením kvóty můžete vytvořit až 500 účtů úložiště pro každou oblast. Další informace najdete v tématu Zvýšení kvót účtu služby Azure Storage.

Přiřazení rolí Přiřazení role dává uživateli nebo objektu zabezpečení přístup k prostředku. Azure má limit 2 000 přiřazení rolí na předplatné.

DevTest Labs ve výchozím nastavení vytvoří skupinu prostředků pro každý virtuální počítač testovacího prostředí. Tvůrce virtuálního počítače získá oprávnění vlastníka pro virtuální počítač a oprávnění čtenáře ke skupině prostředků. Každý testovací virtuální počítač proto používá dvě přiřazení rolí. Udělení uživatelských oprávnění testovacímu prostředí také používá přiřazení rolí.

Čtení a zápisy rozhraní API Azure a DevTest Labs můžete automatizovat pomocí rozhraní REST API, PowerShellu, Azure CLI a sady Azure SDK. Každé předplatné Azure umožňuje až 12 000 žádostí o čtení a 1 200 žádostí o zápis za hodinu. Automatizací DevTest Labs můžete omezit požadavky rozhraní API.

Aspekty správy

Azure Portal můžete použít ke správě jedné instance DevTest Labs najednou, ale podniky můžou mít k správě více předplatných Azure a mnoho testovacích prostředí. Provádění změn konzistentně ve všech testovacích prostředích vyžaduje automatizaci skriptování.

Tady je několik příkladů použití skriptování v nasazeních DevTest Labs:

Změna nastavení testovacího prostředí Aktualizujte konkrétní nastavení testovacího prostředí ve všech testovacích prostředích pomocí skriptů PowerShellu, Azure CLI nebo rozhraní REST API. Aktualizujte například všechna testovací prostředí tak, aby umožňovala novou velikost instance virtuálního počítače.

Aktualizace osobních přístupových tokenů úložiště artefaktů (PAT). PAT pro úložiště Git obvykle vyprší za 90 dní, jeden rok nebo dva roky. Pokud chcete zajistit kontinuitu, je důležité rozšířit pat. Nebo vytvořte novou pat a pomocí automatizace ji použijte pro všechna testovací prostředí.

Omezení změn nastavení testovacího prostředí Pokud chcete omezit určitá nastavení, například povolit použití imagí marketplace, můžete pomocí Služby Azure Policy zabránit změnám typu prostředku. Nebo můžete vytvořit vlastní roli a udělit uživatelům tuto roli místo předdefinované role testovacího prostředí. U většiny nastavení testovacího prostředí můžete omezit změny, jako je interní podpora, oznámení testovacího prostředí a povolené velikosti virtuálních počítačů.

Použití konvence vytváření názvů pro virtuální počítače Azure Policy můžete použít k určení způsobu vytváření názvů, který pomáhá identifikovat virtuální počítače v cloudových prostředích.

Prostředky Azure pro DevTest Labs spravujete stejným způsobem jako pro jiné účely. Azure Policy se například vztahuje na virtuální počítače, které vytvoříte v testovacím prostředí. Microsoft Defender for Cloud může hlásit dodržování předpisů testovacích virtuálních počítačů. Azure Backup může poskytovat pravidelné zálohy pro testovací virtuální počítače.

Bezpečnostní aspekty

DevTest Labs automaticky využívá integrované funkce zabezpečení Azure. Pokud chcete vyžadovat, aby příchozí připojení ke vzdálené ploše pocházela pouze z podnikové sítě, můžete do virtuální sítě na bráně vzdálené plochy přidat skupinu zabezpečení sítě.

Dalším aspektem zabezpečení je úroveň oprávnění, kterou udělujete uživatelům testovacího prostředí. Vlastníci testovacího prostředí používají řízení přístupu na základě role v Azure (Azure RBAC) k přiřazování rolí uživatelům a nastavení oprávnění na úrovni prostředků a přístupu. Nejběžnějšími oprávněními DevTest Labs jsou vlastník, Přispěvatel a Uživatel. Můžete také vytvořit a přiřadit vlastní role. Další informace najdete v tématu Přidání vlastníků a uživatelů v Azure DevTest Labs.

Další kroky

Podívejte se na další článek v této sérii: Zajištění testování konceptu.