Pokyny pro plánování sítě Azure NetApp Files

Plánování architektury sítě je klíčovým prvkem návrhu jakékoli aplikační infrastruktury. Tento článek vám pomůže navrhnout efektivní síťovou architekturu pro vaše úlohy, která bude těžit z bohatých funkcí služby Azure NetApp Files.

Svazky Azure NetApp Files jsou navržené tak, aby byly obsažené v podsíti pro zvláštní účely označované jako delegovaná podsíť ve vaší virtuální síti Azure. Z toho důvodu můžete přistupovat ke svazkům přímo z Azure přes partnerský vztah virtuální sítě nebo z místního prostředí přes bránu virtuální sítě (ExpressRoute nebo VPN Gateway). Podsíť je vyhrazená pro Službu Azure NetApp Files a neexistuje připojení k internetu.

Možnost nastavit standardní síťové funkce na nových svazcích a upravit síťové funkce pro stávající svazky je podporována ve všech oblastech s podporou Služby Azure NetApp Files.

Konfigurovatelné síťové funkce

Můžete vytvořit nové svazky nebo upravit existující svazky tak, aby používaly funkce sítě Standard nebo Basic . Další informace najdete v tématu Konfigurace síťových funkcí.

Standard

Výběrem tohoto nastavení povolíte vyšší limity IP adres a standardní funkce virtuální sítě, jako jsou skupiny zabezpečení sítě a trasy definované uživatelem v delegovaných podsítích, a další vzory připojení, jak je uvedeno v tomto článku.Basic

Výběrem tohoto nastavení povolíte vzory selektivního připojení a omezené škálování IP adres, jak je uvedeno v části Důležité informace . Všechna omezení platí v tomto nastavení.

Důležité informace

Při plánování sítě Azure NetApp Files byste měli porozumět několika aspektům.

Omezení

Následující tabulka popisuje, co je podporované pro každou konfiguraci síťových funkcí:

| Funkce | Standardní síťové funkce | Základní síťové funkce |

|---|---|---|

| Počet IP adres ve virtuální síti (včetně okamžitě partnerských virtuálních sítí) přistupující ke svazkům ve službě Azure NetApp Files hostující virtuální síť | Stejné standardní limity jako virtuální počítače | 1000 |

| Delegovaná podsítě služby Azure NetApp Files na virtuální síť | 1 | 1 |

| Skupiny zabezpečení sítě (NSG) v delegovaných podsítích služby Azure NetApp Files | Yes | No |

| Trasy definované uživatelem v delegovaných podsítích služby Azure NetApp Files | Yes | No |

| Připojení k privátním koncovým bodům | Ano* | No |

| Připojení ke koncovým bodům služby | Yes | No |

| Zásady Azure (například vlastní zásady pojmenování) v rozhraní Azure NetApp Files | No | Ne |

| Nástroje pro vyrovnávání zatížení pro provoz služby Azure NetApp Files | No | Ne |

| Duální zásobník (IPv4 a IPv6) virtuální síť | Ne (Podporuje se jenom protokol IPv4) |

Ne (Podporuje se jenom protokol IPv4) |

| Provoz směrovaný přes síťové virtuální zařízení z partnerské virtuální sítě | Yes | No |

* Použití skupin zabezpečení sítě Azure v podsíti privátního propojení ve službě Azure Key Vault se nepodporuje pro klíče spravované zákazníkem ve službě Azure NetApp Files. Skupiny zabezpečení sítě nemají vliv na připojení k Private Linku, pokud nejsou v podsíti povolené zásady sítě privátního koncového bodu. Doporučujeme tuto možnost ponechat zakázanou.

Podporované síťové topologie

Následující tabulka popisuje síťové topologie podporované jednotlivými síťovými funkcemi služby Azure NetApp Files.

| Topologie | Standardní síťové funkce | Základní síťové funkce |

|---|---|---|

| Připojení ke svazku v místní virtuální síti | Ano | Yes |

| Připojení ke svazku v partnerské virtuální síti (stejná oblast) | Ano | Yes |

| Připojení ke svazku v partnerské virtuální síti (mezi oblastmi nebo globálním partnerským vztahem) | Ano* | No |

| Připojení ke svazku přes bránu ExpressRoute | Ano | Yes |

| ExpressRoute (ER) FastPath | Yes | No |

| Připojení z místního prostředí ke svazku v paprskové virtuální síti přes bránu ExpressRoute a partnerský vztah virtuálních sítí s průchodem bránou | Ano | Yes |

| Připojení z místního prostředí ke svazku ve virtuální síti paprsku přes bránu VPN | Ano | Yes |

| Připojení z místního prostředí ke svazku ve virtuální síti paprsku přes bránu VPN a partnerský vztah virtuálních sítí s průchodem bránou | Ano | Yes |

| Připojení přes brány VPN typu Aktivní/Pasivní | Ano | Yes |

| Připojení přes brány VPN typu Aktivní/Aktivní | Yes | No |

| Připojení přes brány redundantní aktivní/aktivní zónou | Yes | No |

| Připojení přes brány redundantní aktivní/pasivní zónou | Ano | Yes |

| Připojení přes Virtual WAN (VWAN) | Yes | No |

* Tato možnost nese poplatky za příchozí a výchozí provoz, který používá připojení peeringu virtuální sítě. Další informace najdete v tématu Ceny služby Virtual Network. Další obecné informace najdete v tématu Partnerské vztahy virtuálních sítí.

Virtuální síť pro svazky Azure NetApp Files

Tato část vysvětluje koncepty, které vám pomůžou s plánováním virtuální sítě.

Virtuální sítě Azure

Před zřízením svazku Azure NetApp Files musíte vytvořit virtuální síť Azure nebo použít virtuální síť Azure, která už existuje ve stejném předplatném. Virtuální síť definuje hranice sítě svazku. Další informace o vytváření virtuálních sítí najdete v dokumentaci ke službě Azure Virtual Network.

Podsítě

Podsítě segmentují virtuální síť do samostatných adresních prostorů, které jsou použitelné prostředky Azure v nich. Svazky Azure NetApp Files jsou obsažené v podsíti pro zvláštní účely označované jako delegovaná podsíť.

Delegování podsítě dává službě Azure NetApp Files explicitní oprávnění k vytváření prostředků specifických pro službu v podsíti. Při nasazování služby používá jedinečný identifikátor. V tomto případě se vytvoří síťové rozhraní, které umožní připojení ke službě Azure NetApp Files.

Pokud používáte novou virtuální síť, můžete vytvořit podsíť a delegovat ji do služby Azure NetApp Files podle pokynů v části Delegování podsítě do služby Azure NetApp Files. Můžete také delegovat existující prázdnou podsíť, která není delegovaná na jiné služby.

Pokud je virtuální síť v partnerském vztahu s jinou virtuální sítí, nemůžete rozšířit adresní prostor virtuální sítě. Z tohoto důvodu je potřeba vytvořit novou delegovanou podsíť v rámci adresního prostoru virtuální sítě. Pokud potřebujete rozšířit adresní prostor, musíte před rozbalením adresního prostoru odstranit partnerský vztah virtuálních sítí.

Důležité

Ujistěte se, že velikost adresního prostoru virtuální sítě Azure NetApp Files je větší než její delegovaná podsíť.

Pokud je delegovaná podsíť například /24, musí být adresní prostor virtuální sítě obsahující tuto podsíť /23 nebo větší. Nedodržení tohoto návodu může vést k neočekávaným problémům v některých vzorech provozu: přenosy procházející hvězdicovou topologií, která dosáhne služby Azure NetApp Files prostřednictvím síťového virtuálního zařízení, nefunguje správně. Kromě toho může tato konfigurace způsobit selhání při vytváření svazků SMB a CIFS (Common Internet File System), pokud se pokusí připojit k DNS prostřednictvím hvězdicové síťové topologie.

Doporučuje se také, aby velikost delegované podsítě byla alespoň /25 pro úlohy SAP a /26 pro jiné scénáře úloh.

Trasy definované uživatelem a skupiny zabezpečení sítě (NSG)

Pokud má podsíť kombinaci svazků s funkcemi sítě Standard a Basic, uživatelsky definované trasy (trasy definované uživatelem) a skupiny zabezpečení sítě (NSG) použité v delegovaných podsítích se použijí jenom na svazky s funkcemi sítě Standard.

Poznámka:

Přidružení skupin zabezpečení sítě na úrovni síťového rozhraní se pro síťová rozhraní Azure NetApp Files nepodporuje.

Konfigurace trasy definované uživatelem na zdrojových podsítích virtuálních počítačů s předponou adresy delegované podsítě a dalším segmentem směrování, protože síťové virtuální zařízení není podporované u svazků s funkcemi sítě Basic. Výsledkem takového nastavení budou problémy s připojením.

Poznámka:

Pokud chcete získat přístup ke svazku Azure NetApp Files z místní sítě přes bránu virtuální sítě (ExpressRoute nebo VPN) a bránu firewall, nakonfigurujte směrovací tabulku přiřazenou bráně virtuální sítě tak, aby zahrnovala /32 adresu IPv4 svazku Azure NetApp Files, která je uvedená, a nastavte ukazatel na bránu firewall jako další segment směrování. Použití agregovaného adresního prostoru, který obsahuje IP adresu svazku Azure NetApp Files, nepředá provoz služby Azure NetApp Files do brány firewall.

Poznámka:

Pokud chcete nakonfigurovat směrovací tabulku (trasu definovanou uživatelem) pro řízení směrování paketů prostřednictvím síťového virtuálního zařízení nebo brány firewall určeného ke standardnímu svazku Azure NetApp Files ze zdroje ve stejné virtuální síti nebo partnerské virtuální síti, musí být předpona trasy definovaná uživatelem konkrétnější nebo rovna velikosti delegované podsítě svazku Azure NetApp Files. Pokud je předpona trasy definovaná uživatelem méně specifická než delegovaná velikost podsítě, není efektivní.

Pokud je x.x.x.x/24například delegovaná podsíť , musíte nakonfigurovat trasu definovanou uživatelem na x.x.x.x/24 (rovno) nebo x.x.x.x/32 (konkrétnější). Pokud nakonfigurujete trasu x.x.x.x/16definovanou uživatelem, může nedefinované chování, jako je asymetrické směrování, způsobit pokles sítě v bráně firewall.

Nativní prostředí Azure

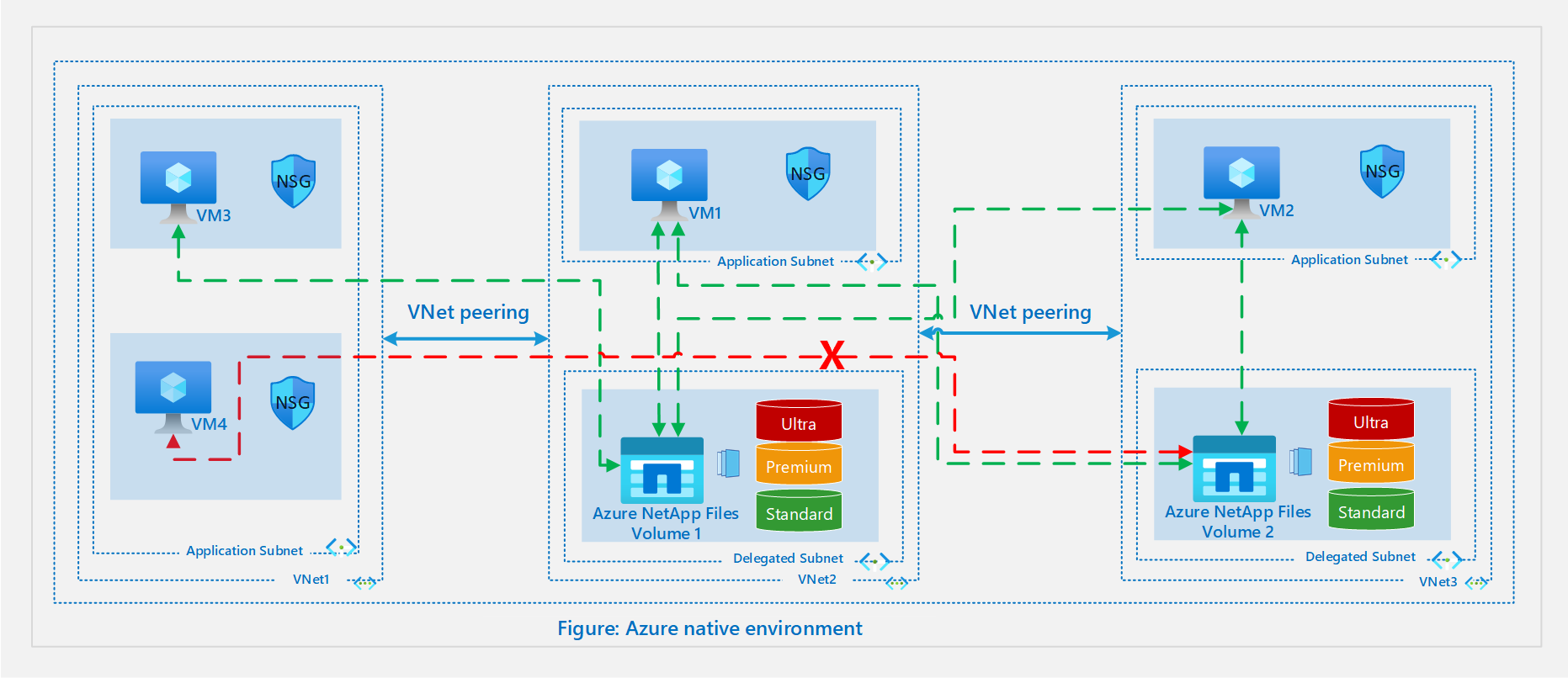

Následující diagram znázorňuje nativní prostředí Azure:

Místní virtuální síť

Základním scénářem je vytvoření nebo připojení ke svazku Azure NetApp Files z virtuálního počítače ve stejné virtuální síti. Pro virtuální síť VNet 2 v diagramu se vytvoří svazek 1 v delegované podsíti a dá se připojit k virtuálnímu počítači 1 ve výchozí podsíti.

Partnerské vztahy virtuálních sítí

Pokud máte další virtuální sítě ve stejné oblasti, které potřebují přístup k prostředkům mezi sebou, můžete virtuální sítě připojit pomocí partnerského vztahu virtuálních sítí, aby bylo možné zabezpečené připojení prostřednictvím infrastruktury Azure.

V diagramu výše zvažte virtuální síť 2 a VNet 3. Pokud se virtuální počítač 1 potřebuje připojit k virtuálnímu počítači 2 nebo svazku 2 nebo pokud se virtuální počítač 2 potřebuje připojit k virtuálnímu počítači 1 nebo svazku 1, musíte povolit partnerský vztah virtuálních sítí mezi virtuální sítí 2 a virtuální sítí 3.

Zvažte také scénář, ve kterém je VNet 1 v partnerském vztahu s virtuální sítí 2 a virtuální síť 2 je v partnerském vztahu s virtuální sítí 3 ve stejné oblasti. Prostředky z virtuální sítě 1 se můžou připojit k prostředkům ve virtuální síti 2, ale nemůžou se připojit k prostředkům ve virtuální síti 3, pokud nejsou v partnerském vztahu virtuální sítě 1 a VNet 3.

V diagramu výše se sice virtuální počítač 3 může připojit ke svazku 1, ale virtuální počítač 4 se nemůže připojit ke svazku 2. Důvodem je to, že paprskové virtuální sítě nejsou v partnerském vztahu a směrování přenosu se nepodporuje přes partnerský vztah virtuálních sítí.

Globální partnerský vztah virtuálních sítí nebo mezi oblastmi

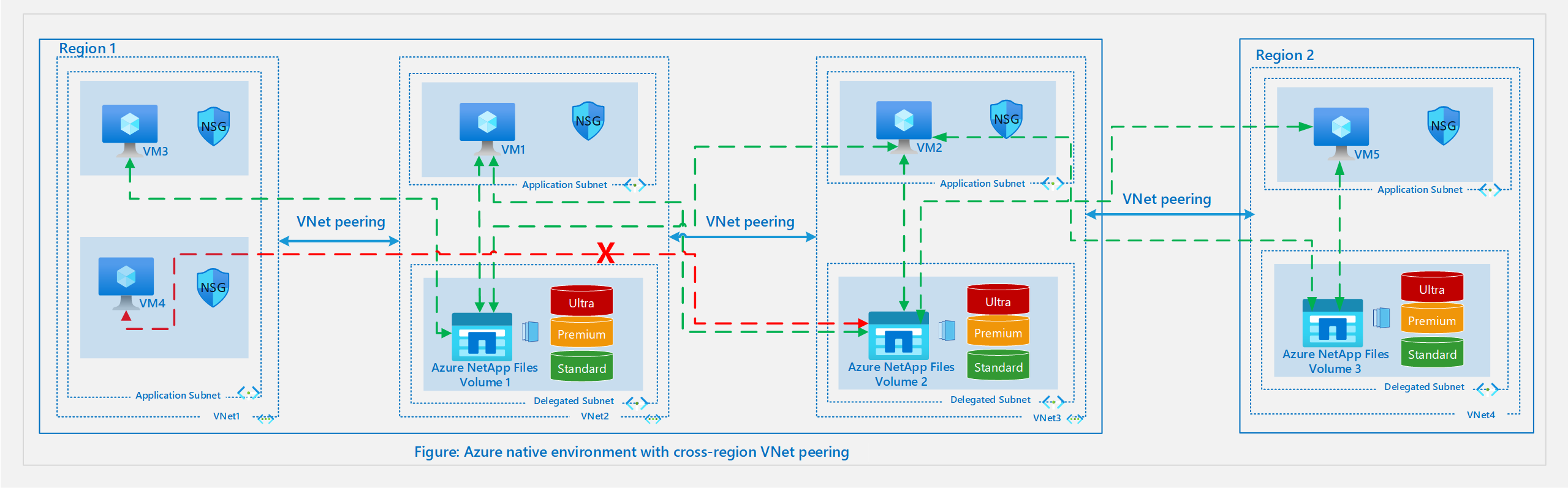

Následující diagram znázorňuje nativní prostředí Azure s partnerským vztahem virtuálních sítí mezi oblastmi.

Díky síťovým funkcím úrovně Standard se virtuální počítače můžou připojit ke svazkům v jiné oblasti prostřednictvím globálního partnerského vztahu virtuálních sítí nebo mezi oblastmi. Výše uvedený diagram přidá druhou oblast do konfigurace v části místního partnerského vztahu virtuálních sítí. Pro virtuální síť 4 v tomto diagramu se vytvoří svazek Azure NetApp Files v delegované podsíti a dá se připojit k virtuálnímu počítači VM5 v podsíti aplikace.

V diagramu se virtuální počítač VM2 v oblasti 1 může připojit ke svazku 3 v oblasti 2. Virtuální počítač 5 v oblasti 2 se může připojit ke svazku 2 v oblasti 1 prostřednictvím partnerského vztahu virtuálních sítí mezi oblastí 1 a oblastí 2.

Hybridní prostředí

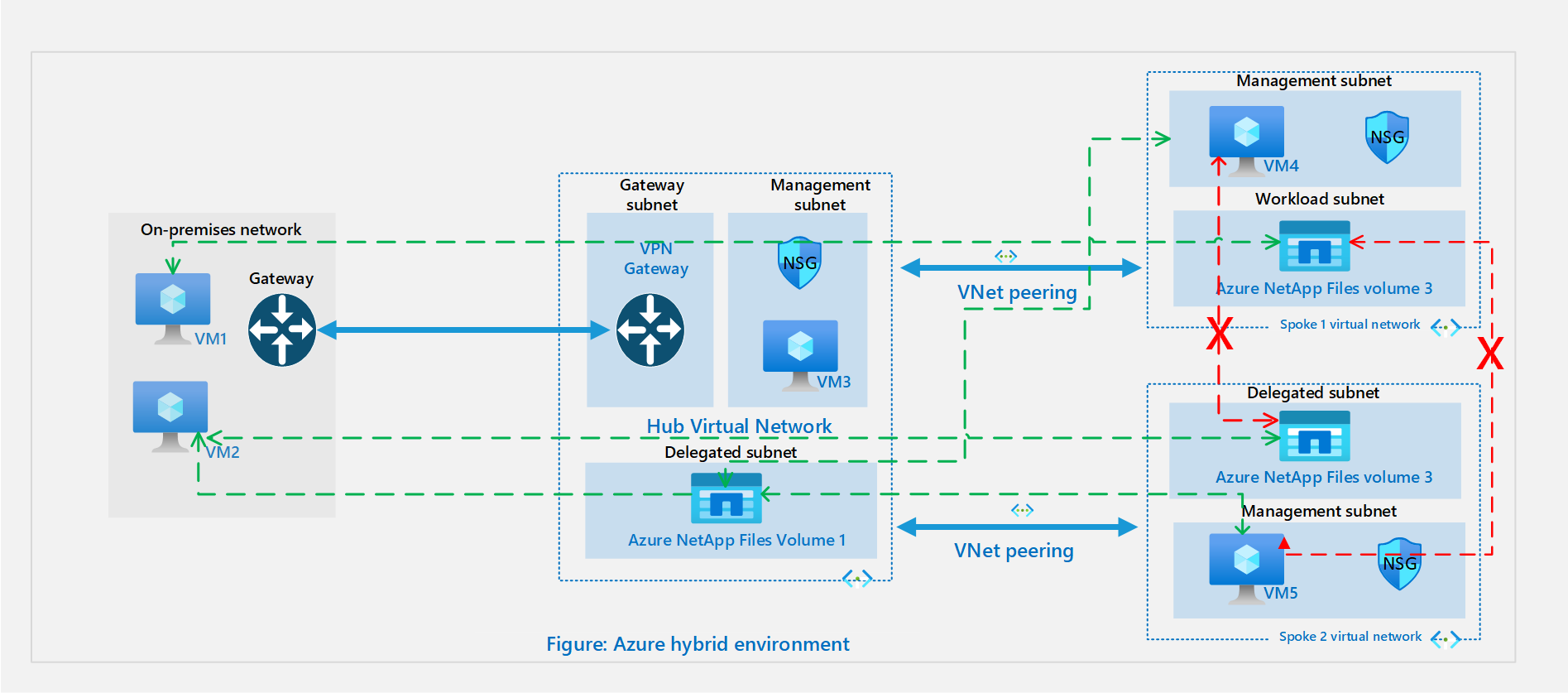

Následující diagram znázorňuje hybridní prostředí:

V hybridním scénáři potřebují aplikace z místních datacenter přístup k prostředkům v Azure. Jedná se o případ, jestli chcete rozšířit datacentrum do Azure, nebo chcete použít nativní služby Azure nebo pro zotavení po havárii. Informace o tom, jak připojit více prostředků místně k prostředkům v Azure prostřednictvím sítě VPN typu site-to-site nebo ExpressRoute, najdete v možnostech plánování služby VPN služby VPN gateway.

V hybridní hvězdicové topologii funguje virtuální síť centra v Azure jako centrální bod připojení k vaší místní síti. Paprsky jsou virtuální sítě v partnerském vztahu s centrem a dají se použít k izolaci úloh.

V závislosti na konfiguraci můžete místní prostředky připojit k prostředkům v centru a paprskech.

V topologii, která je znázorněna výše, je místní síť připojená k virtuální síti centra v Azure a ve stejné oblasti jsou v partnerském vztahu 2 paprskové virtuální sítě s virtuální sítí centra. V tomto scénáři jsou možnosti připojení podporované pro svazky Azure NetApp Files následující:

- Místní prostředky VM 1 a VM 2 se můžou připojit ke svazku 1 v centru přes síť VPN typu site-to-site nebo okruh ExpressRoute.

- Místní prostředky VM 1 a VM 2 se můžou připojit ke svazku 2 nebo svazku 3 přes síť VPN typu site-to-site a regionální partnerský vztah virtuálních sítí.

- Virtuální počítač 3 v centrální virtuální síti se může připojit ke svazku 2 v paprskové virtuální síti 1 a svazku 3 v paprskové virtuální síti 2.

- Virtuální počítač 4 z paprskové virtuální sítě 1 a virtuálního počítače 5 z paprskové virtuální sítě 2 se může připojit ke svazku 1 v centrální virtuální síti.

- Virtuální počítač 4 v paprskové virtuální síti 1 se nemůže připojit ke svazku 3 v paprskové virtuální síti 2. Virtuální počítač 5 v paprskové virtuální síti 2 se také nemůže připojit ke svazku 2 v paprskové virtuální síti 1. Jedná se o případ, protože paprskové virtuální sítě nejsou v partnerském vztahu a směrování přenosu se nepodporuje přes partnerský vztah virtuálních sítí.

- Pokud se v paprskové virtuální síti nachází brána, ve výše uvedené architektuře dojde ke ztrátě připojení ke svazku ANF z místního připojení přes bránu v centru. Podle návrhu by se předvolba dala bráně v paprskové virtuální síti, takže se ke svazku ANF můžou připojit jenom počítače, které se přes tuto bránu připojují.