Konfigurace domény ID NFSv4.1 pro Azure NetApp Files

NFSv4 zavádí koncept domény ověřování ID. Azure NetApp Files používá vstupní hodnotu defaultv4iddomain.com jako ověřovací doménu a klienti NFS používají vlastní konfiguraci k ověřování uživatelů, kteří chtějí přistupovat k souborům na těchto svazcích. Ve výchozím nastavení budou klienti NFS používat název domény DNS jako doménu ID NFSv4. Toto nastavení můžete přepsat pomocí konfiguračního souboru NFSv4 s názvem idmapd.conf.

Pokud se nastavení domény ověřování v klientovi NFS a službě Azure NetApp Files neshodují, přístup k souborům může být odepřen, protože mapování uživatelů a skupin NFSv4 může selhat. Když k tomu dojde, uživatelé a skupiny, které se neshodují správně, zamknou uživatele a skupinu nakonfigurovanou v idmapd.conf souboru (obecně nikdo:99) a událost se zaprotokoluje v klientovi.

Tento článek vysvětluje výchozí chování mapování uživatelů nebo skupin a způsob konfigurace správně ověřených klientů NFS a povolení přístupu.

Výchozí chování mapování uživatelů nebo skupin

Mapování kořenových uživatelů může ilustrovat, co se stane, když dojde k neshodě mezi klienty Azure NetApp Files a NFS. Proces instalace aplikace často vyžaduje použití kořenového uživatele. Službu Azure NetApp Files je možné nakonfigurovat tak, aby umožňovala přístup.root

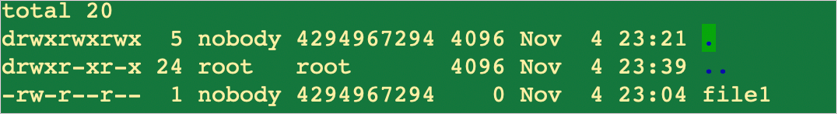

V následujícím příkladu výpisu adresáře uživatel root připojí svazek k klientovi s Linuxem, který používá výchozí konfiguraci localdomain pro doménu ověřování ID, která se liší od výchozí konfigurace defaultv4iddomain.comslužby Azure NetApp Files .

Ve výpisu souborů v adresáři se zobrazuje, file1 že se mapuje na nobody, kdy by měl být vlastníkem kořenového uživatele.

Domény ověřování na obou stranách můžete upravit dvěma způsoby: Azure NetApp Files jako server NFS a Linux jako klienti NFS:

Centrální správa uživatelů: Pokud už používáte centrální správu uživatelů, jako je Doména služby Active Directory Services (AD DS), můžete jejich klienty Linuxu nakonfigurovat tak, aby používali LDAP a nastavili doménu nakonfigurovanou ve službě AD DS jako doménu ověřování. Na straně serveru musíte pro Azure NetApp Files povolit službu AD Domain Service a vytvořit svazky s povoleným protokolem LDAP. Svazky s povoleným protokolem LDAP automaticky používají doménu nakonfigurovanou ve službě AD DS jako svoji ověřovací doménu.

Další informace o tomto procesu naleznete v tématu Povolení ověřování LDAP služby Doména služby Active Directory Services (AD DS) pro svazky NFS.

Ručně nakonfigurujte klienta Pro Linux: Pokud nepoužíváte centrální správu uživatelů pro klienty s Linuxem, můžete klienty Linuxu ručně nakonfigurovat tak, aby odpovídaly výchozí doméně ověřování služby Azure NetApp Files pro svazky s povoleným protokolem LDAP.

V této části se zaměříme na to, jak nakonfigurovat klienta Linuxu a jak změnit doménu ověřování Azure NetApp Files pro všechny svazky s povoleným protokolem LDAP.

Konfigurace domény ID NFSv4.1 ve službě Azure NetApp Files

Pomocí webu Azure Portal můžete zadat požadovanou doménu ID NFSv4.1 pro všechny svazky bez LDAP. Toto nastavení platí pro všechny svazky mimo LDAP ve všech účtech NetApp ve stejném předplatném a oblasti. Nemá vliv na svazky s povoleným protokolem LDAP ve stejném předplatném a oblasti NetApp.

Registrace funkce

Azure NetApp Files podporuje možnost nastavit doménu ID NFSv4.1 pro všechny svazky bez LDAP v předplatném pomocí webu Azure Portal. Tato funkce je aktuálně dostupná jako ukázková verze. Před prvním použitím je potřeba tuto funkci zaregistrovat. Po registraci je funkce povolená a funguje na pozadí.

Registrace funkce

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomainZkontrolujte stav registrace funkce:

Poznámka:

Stav registrace může být ve

Registeringstavu až 60 minut před změnou naRegistered. Než budete pokračovat, počkejte, až budeRegisteredstav.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFNFSV4IDDomain

Můžete také použít příkazy az feature register Azure CLI a az feature show zaregistrovat funkci a zobrazit stav registrace.

Kroky

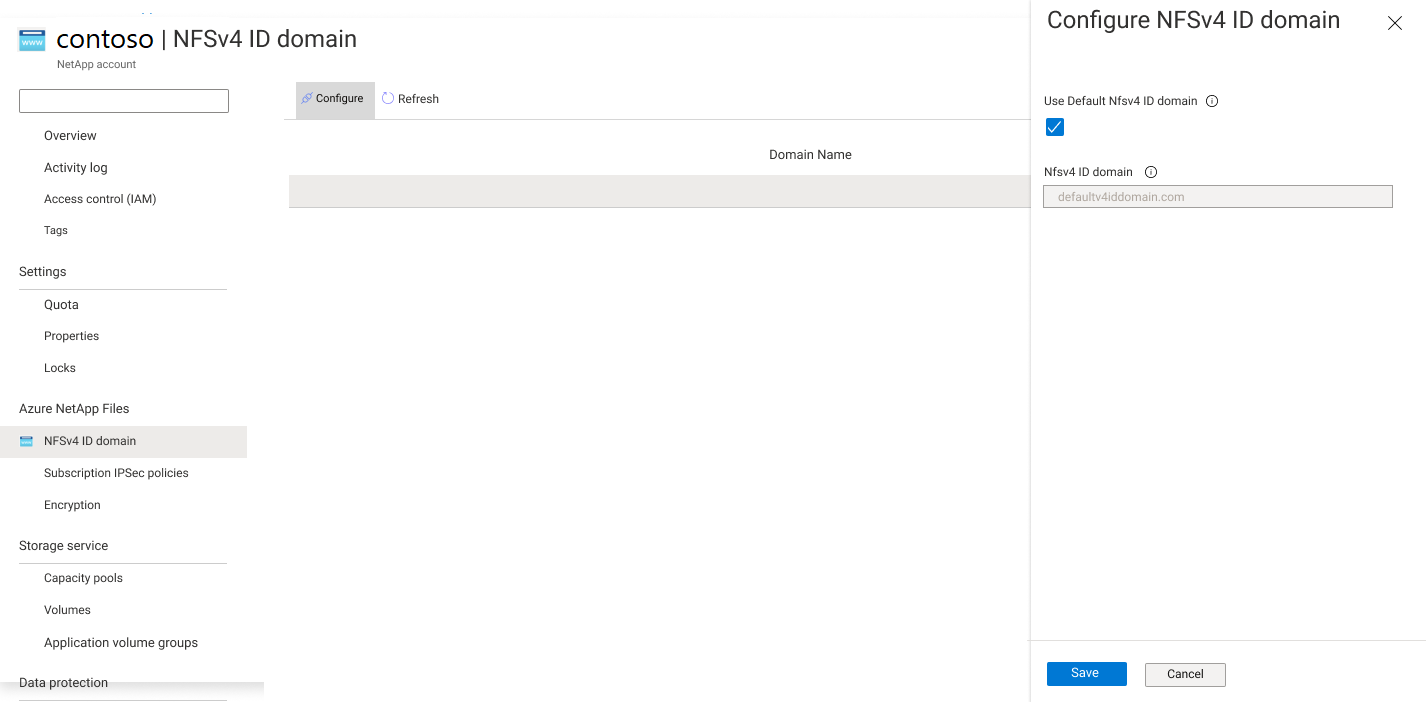

V rámci předplatného Azure NetApp Files vyberte doménu ID NFSv4.1.

Vyberte Konfigurovat.

Pokud chcete použít výchozí doménu, zaškrtněte políčko vedle položky Použít výchozí doménu

defaultv4iddomain.comID NFSv4. Pokud chcete použít jinou doménu, zrušte zaškrtnutí textového pole a zadejte název domény ID NFSv4.1.Zvolte Uložit.

Konfigurace domény ID NFSv4.1 v klientech NFS

/etc/idmapd.confUpravte soubor v klientovi NFS.

Odkomentujte řádek#Domain(tedy odeberte#z řádku) a změňte hodnotulocaldomainnásledujícím způsobem:- Pokud není svazek povolený pro LDAP, použijte výchozí doménu

defaultv4iddomain.comzadánímDomain = defaultv4iddomain.comnebo zadejte doménu ID NFSv4.1, která je nakonfigurovaná v Azure NetApp Files. - Pokud je svazek povolený pro PROTOKOL LDAP, nastavte

Domainna doménu nakonfigurovanou v připojení ke službě Active Directory ve vašem účtu NetApp. Pokud je napříkladcontoso.comnakonfigurovaná doména v účtu NetApp, nastavteDomain = contoso.com.

Následující příklady ukazují počáteční konfiguraci

/etc/idmapd.confpřed změnami:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname # Domain = localdomain [Mapping] Nobody-User = nobody Nobody-Group = nogroupNásledující příklad ukazuje aktualizovanou konfiguraci svazků non-LDAP NFSv4.1 pro výchozí doménu

defaultv4iddomain.com:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = defaultv4iddomain.com [Mapping] Nobody-User = nobody Nobody-Group = nogroupNásledující příklad ukazuje aktualizovanou konfiguraci svazků NFSv4.1 s podporou LDAP. V tomto příkladu

contoso.comje nakonfigurovaná doména v účtu NetApp:[General] Verbosity = O Pipefs—Directory = /run/rpc_pipefs # set your own domain here, if it differs from FQDN minus hostname Domain = contoso.com [Mapping] Nobody-User = nobody Nobody-Group = nogroup- Pokud není svazek povolený pro LDAP, použijte výchozí doménu

Odpojte všechny aktuálně připojené svazky NFS.

Aktualizujte

/etc/idmapd.confsoubor.Vymažte klíčnici systému souborů NFS

idmapper(nfsidmap -c).Podle potřeby připojte svazky NFS.

Viz Připojení svazku pro virtuální počítače s Windows nebo Linuxem.

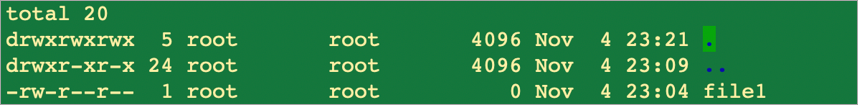

Následující příklad ukazuje výslednou změnu uživatele nebo skupiny:

Jak ukazuje příklad, uživatel nebo skupina se nyní změnily z nobody na root.

Chování jiných (neroot) uživatelů a skupin

Azure NetApp Files podporuje místní uživatele a skupiny (vytvořené místně v klientovi NFS a reprezentované ID uživatelů a skupin) a odpovídající vlastnictví a oprávnění přidružená k souborům nebo složkám ve svazcích NFSv4.1. Služba ale automaticky nevyřeší mapování místních uživatelů a skupin napříč klienty NFS. Uživatelé a skupiny vytvořené na jednom hostiteli mohou nebo nemusí existovat v jiném klientovi NFS (nebo existují s různými ID uživatelů a skupin), a proto se nebudou správně mapovat, jak je uvedeno v následujícím příkladu.

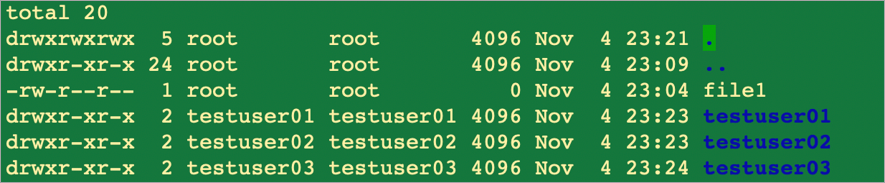

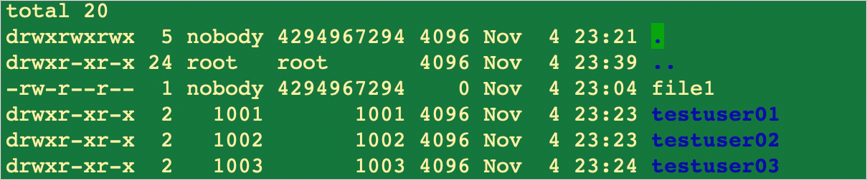

V následujícím příkladu Host1 jsou tři uživatelské účty (testuser01, testuser02, testuser03):

V případě Host2, že neexistují žádné odpovídající uživatelské účty, ale stejný svazek je připojený k oběma hostitelům:

Pokud chcete tento problém vyřešit, vytvořte chybějící účty v klientovi NFS nebo nakonfigurujte klienty NFS tak, aby používaly server LDAP, který služba Azure NetApp Files používá pro centrálně spravované identity systému UNIX.