Instalace agenta Azure Monitoru na klientských zařízeních s Windows pomocí instalačního programu klienta

Pomocí instalačního programu klienta nainstalujte agenta Azure Monitoru na klientská zařízení s Windows a odešlete data monitorování do pracovního prostoru služby Log Analytics.

Rozšíření agenta Azure Monitoru i instalační program nainstalují stejného základního agenta a ke konfiguraci shromažďování dat používají pravidla shromažďování dat (DCR).

Tento článek vysvětluje, jak nainstalovat agenta Azure Monitoru na klientská zařízení s Windows pomocí instalačního programu klienta a jak přidružit řadiče domény k klientským zařízením s Windows.

Poznámka:

Tento článek obsahuje konkrétní pokyny pro instalaci agenta Azure Monitoru na klientská zařízení s Windows, a to s výhradou omezení. Informace o standardní instalaci a správě agenta najdete v pokynech ke správě rozšíření agenta.

Porovnání s rozšířením virtuálního počítače

Tady je porovnání mezi používáním instalačního programu klienta a použitím rozšíření virtuálního počítače pro agenta služby Azure Monitor:

| Funkční komponenta | Metoda pro virtuální počítače nebo servery prostřednictvím rozšíření | Metoda pro klienty prostřednictvím instalačního programu |

|---|---|---|

| Metoda instalace agenta | Rozšíření virtuálního počítače | Instalační program klienta |

| Nainstalovaný agent | Agent Azure Monitoru | Agent Azure Monitoru |

| Ověřování | Spravovaná identita | Token zařízení Microsoft Entra |

| Centrální konfigurace | Řadiče domény | Řadiče domény |

| Přidružení pravidel konfigurace k agentům | Žádosti dcr se přidružují přímo k jednotlivým prostředkům virtuálního počítače | Řadiče domény se přidružují k monitorovanému objektu, který se mapuje na všechna zařízení v tenantovi Microsoft Entra. |

| Nahrání dat do Log Analytics | Koncové body Log Analytics | Koncové body Log Analytics |

| Podpora funkcí | Všechny zdokumentované funkce | Funkce závislé na rozšíření agenta Služby Azure Monitor, které nevyžadují další rozšíření (včetně podpory filtrování událostí Windows pro Microsoft Sentinel) |

| Možnosti sítě | Podpora proxy serveru, podpora privátního propojení | Podpora proxy serveru |

Podporované typy zařízení

| Typ zařízení | Podporováno? | Metoda instalace | Další informace |

|---|---|---|---|

| Windows 11, 10 desktopů, pracovních stanic | Ano | Instalační program klienta | Nainstaluje agenta pomocí instalačního programu MSI systému Windows. |

| Windows 11, 10 notebooků | Ano | Instalační program klienta | Nainstaluje agenta pomocí instalačního programu MSI systému Windows (instalace funguje na přenosných počítačích, ale agent ještě není optimalizovaný pro spotřebu baterie nebo sítě). |

| Virtuální počítače, škálovací sady | No | Rozšíření virtuálního počítače | Nainstaluje agenta pomocí architektury rozšíření Azure. |

| Místní servery | No | Rozšíření virtuálního počítače (s agentem Azure Arc) | Nainstaluje agenta pomocí architektury rozšíření Azure, která je k dispozici pro místní prostředí instalací agenta Azure Arc. |

Požadavky

Na počítači musí běžet klientský operační systém Windows verze 10 RS4 nebo novější.

Pokud chcete stáhnout instalační program, měl by mít počítač nainstalovanou distribuovatelnou verzi C++ 2015) nebo novější.

Počítač musí být připojený k tenantovi Microsoft Entra (připojeným nebo hybridním připojeným počítačům). Když je počítač připojený k doméně, může agent načíst tokeny zařízení Microsoft Entra pro ověření a načtení řadičů domény z Azure.

Zkontrolujte, jestli pro tenanta Microsoft Entra potřebujete oprávnění správce tenanta.

Zařízení musí mít přístup k následujícím koncovým bodům HTTPS:

global.handler.control.monitor.azure.com<virtual-machine-region-name>.handler.control.monitor.azure.com(Příklad:

westus.handler.control.azure.com)<log-analytics-workspace-id>.ods.opinsights.azure.com(Příklad:

12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.com)Pokud v agentu používáte privátní propojení, musíte také přidat koncové body shromažďování dat.

Řadič domény, který chcete přidružit k zařízením. Pokud ještě neexistuje, vytvořte pravidlo shromažďování dat. Nepřidružujte pravidlo k žádným prostředkům.

Před použitím jakékoli rutiny PowerShellu se ujistěte, že je nainstalovaný a importovaný modul PowerShellu související s rutinou.

Omezení

- Pravidla shromažďování dat, která vytvoříte pro klientské počítače s Windows, můžou cílit pouze na celý obor tenanta Microsoft Entra. To znamená, že pravidlo shromažďování dat, které přidružíte k monitorovanému objektu, platí pro všechny klientské počítače s Windows, na které nainstalujete agenta služby Azure Monitor pomocí tohoto instalačního programu klienta v rámci tenanta. Podrobné cílení pomocí pravidel shromažďování dat se zatím pro klientská zařízení s Windows nepodporuje .

- Agent Azure Monitor nepodporuje monitorování počítačů s Windows připojených přes privátní propojení Azure.

- Agent nainstalovaný pomocí instalačního programu klienta systému Windows je navržený hlavně pro stolní počítače nebo pracovní stanice Windows, které jsou vždy připojené. Agenta Azure Monitoru sice můžete nainstalovat na přenosné počítače pomocí instalačního programu, ale agent není optimalizovaný pro spotřebu baterie a omezení sítě na přenosném počítači.

- Metriky služby Azure Monitor se nepodporují jako cíl pro klientská zařízení s Windows.

Instalace agenta

Stáhněte instalační program instalační služby msi agenta systému Windows.

Můžete si ho také stáhnout na webu Azure Portal. V nabídce portálu přejděte do části Sledovat>pravidla>shromažďování dat, jak je znázorněno na následujícím snímku obrazovky:

Otevřete okno příkazového řádku správce se zvýšenými oprávněními a změňte adresář na umístění, kam jste stáhli instalační program.

Pokud chcete provést instalaci s výchozím nastavením, spusťte následující příkaz:

msiexec /i AzureMonitorAgentClientSetup.msi /qnPokud chcete provést instalaci s vlastními cestami k souborům, nastavením síťového proxy serveru nebo v nepublikovém cloudu, použijte následující příkaz. Použijte hodnoty z další tabulky.

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"Parametr Popis INSTALLDIRCesta k adresáři, kde jsou nainstalované binární soubory agenta. DATASTOREDIRCesta k adresáři, kam agent ukládá své provozní protokoly a data. PROXYUSEMusí být nastaveno tak, aby truepoužívalo proxy server.PROXYADDRESSNastavte na adresu proxy serveru. PROXYUSEmusí být nastavena tak, abytruebyla správně použita.PROXYUSEAUTHNastavte, truepokud proxy server vyžaduje ověření.PROXYUSERNAMENastavte uživatelské jméno proxy serveru. PROXYUSEaPROXYUSEAUTHmusí být nastavena natruehodnotu .PROXYPASSWORDNastavte heslo proxy serveru. PROXYUSEaPROXYUSEAUTHmusí být nastavena natruehodnotu .CLOUDENVNastavte název cloudu: Azure Commercial,Azure China,Azure US Gov,Azure USNatneboAzure USSec.Ověření úspěšné instalace:

- Otevřete Ovládací panely> Programy a funkce. Ujistěte se, že se agent Služby Azure Monitor zobrazuje v seznamu programů.

- Otevřete služby a ověřte, že se zobrazí agent Azure Monitor a že je spuštěný stav.

Přejděte do další části a vytvořte monitorovaný objekt, který se přidruží k řadičům domény a spustí agenta.

Poznámka:

Pokud agenta nainstalujete pomocí instalačního programu klienta, v současné době nemůžete aktualizovat nastavení místního agenta po instalaci agenta. Pokud chcete tato nastavení aktualizovat, odinstalujte a znovu nainstalujte agenta služby Azure Monitor.

Vytvoření a přidružení monitorovaného objektu

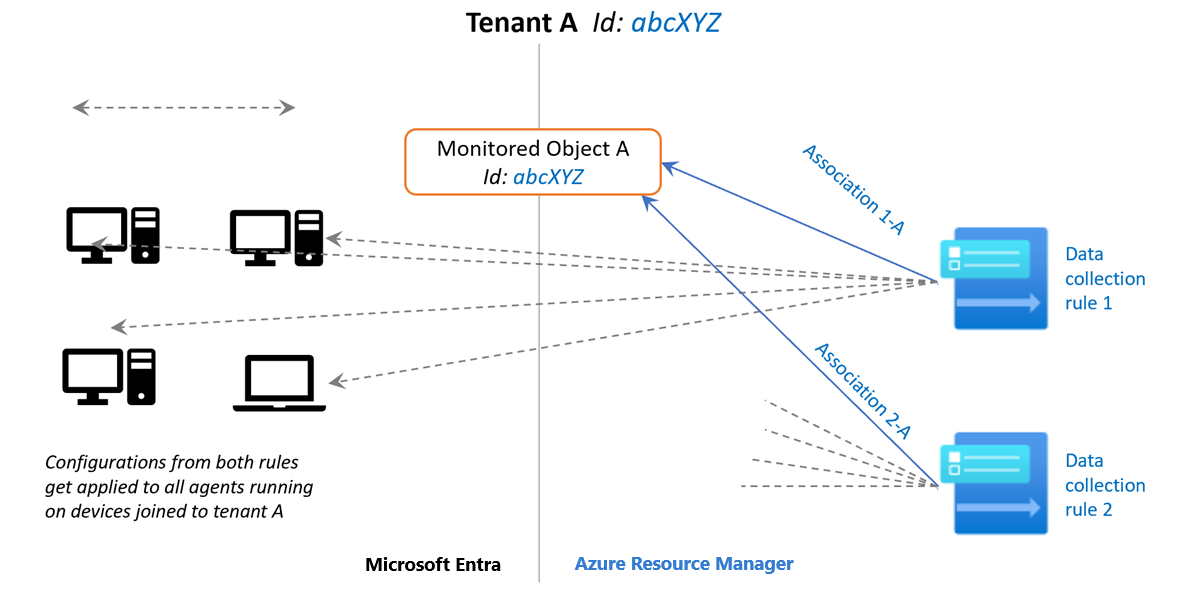

Dále vytvořte monitorovaný objekt, který představuje tenanta Microsoft Entra v rámci Azure Resource Manageru. Řadiče domény se pak přidružují k entitě Azure Resource Manageru. Azure přidruží monitorovaný objekt ke všem klientským počítačům s Windows ve stejném tenantovi Microsoft Entra.

V současné době je rozsah tohoto přidružení omezen na tenanta Microsoft Entra. Konfigurace použitá pro tenanta Microsoft Entra se použije na všechna zařízení, která jsou součástí tenanta, a spustí agenta nainstalovaného prostřednictvím instalačního programu klienta. Agenti instalované prostřednictvím rozšíření virtuálního počítače nejsou v oboru a nejsou ovlivněni.

Následující obrázek ukazuje, jak funguje přidružení monitorovaných objektů:

Pak pokračujte v další části a vytvořte a přidružte řadiče domény k monitorovanému objektu pomocí rozhraní REST API nebo příkazů Azure PowerShellu.

Požadována oprávnění

Vzhledem k tomu, že monitorovaný objekt je prostředek na úrovni tenanta, rozsah oprávnění je větší než obor oprávnění vyžadovaných pro předplatné. K provedení tohoto kroku může být potřeba správce tenanta Azure. Dokončete kroky pro zvýšení úrovně správce tenanta Microsoft Entra jako správce tenanta Azure. Uděluje oprávnění vlastníka správce Microsoft Entra v kořenovém oboru. Tento rozsah oprávnění se vyžaduje pro všechny metody popsané v následující části.

Použití rozhraní REST API

Následující části popisují postup vytvoření DCR a jeho přidružení k monitorovanému objektu pomocí rozhraní REST API:

- Přiřaďte operátorovi roli Přispěvatel monitorovaných objektů.

- Vytvoření monitorovaného objektu

- Přidružte DCR k monitorovanému objektu.

Tyto úlohy jsou také popsány:

- Zobrazení seznamu přidružení k monitorovanému objektu

- Zrušte přidružení řadiče domény k monitorovanému objektu.

Přiřazení role Přispěvatel monitorovaných objektů operátorovi

Tento krok uděluje oprávnění k vytvoření a propojení monitorovaného objektu s uživatelem nebo skupinou.

Identifikátor URI požadavku

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

Parametry identifikátoru URI

| Název | V | Typ | Popis |

|---|---|---|---|

roleAssignmentGUID |

path | string | Zadejte libovolný platný globálně jedinečný identifikátor (GUID). Identifikátor GUID můžete vygenerovat pomocí generátoru GUID. |

Záhlaví

- Autorizace: Nosný token Azure Resource Manageru (použijte Get-AzAccessToken nebo jinou metodu)

- Content-Type: Application/json

Text požadavku

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

Základní parametry

| Název | Popis |

|---|---|

roleDefinitionId |

Pevná hodnota: ID definice role přispěvatele monitorovaných objektů: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

Object Id Zadejte hodnotu identity uživatele, ke kterému má být role přiřazena. Může se jednat o uživatele se zvýšenými oprávněními na začátku kroku 1 nebo jiného uživatele nebo skupiny, který dokončí pozdější kroky. |

Po dokončení tohoto kroku znovu proveďte ověření relace a vyžádejte si nosný token Azure Resource Manageru.

Vytvoření monitorovaného objektu

Tento krok vytvoří monitorovaný objekt pro obor tenanta Microsoft Entra. Používá se k reprezentaci klientských zařízení, která jsou podepsaná pomocí identity tenanta Microsoft Entra.

Požadovaná oprávnění: Tuto operaci může provést každý, kdo má v příslušném oboru roli Přispěvatel monitorovaných objektů, jak je přiřazeno v kroku 1.

Identifikátor URI požadavku

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

Parametry identifikátoru URI

| Název | V | Typ | Popis |

|---|---|---|---|

AADTenantId |

path | string | ID tenanta Microsoft Entra, ke kterému zařízení patří. Monitorovaný objekt se vytvoří pomocí stejného ID. |

Záhlaví

- Autorizace: Nosný token Azure Resource Manageru

- Content-Type: Application/json

Text požadavku

{

"properties":

{

"location":"eastus"

}

}

Základní parametry

| Název | Popis |

|---|---|

location |

Oblast Azure, ve které je monitorovaný objekt uložený. Měla by to být stejná oblast , ve které jste vytvořili řadič domény. Tato oblast je umístění, kde probíhá komunikace agenta. |

Přidružení DCR k monitorovanému objektu

Teď přidružíte řadič domény k monitorovanému objektu vytvořením přidružení pravidel shromažďování dat (DCRA).

Požadovaná oprávnění: Tuto operaci může provést každý, kdo má v příslušném oboru roli Přispěvatel monitorovaných objektů, jak je přiřazeno v kroku 1.

Identifikátor URI požadavku

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Ukázkový identifikátor URI požadavku

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parametry identifikátoru URI

| Název | V | Typ | Popis |

|---|---|---|---|

MOResourceId |

path | string | Úplné ID prostředku monitorovaného objektu vytvořeného v kroku 2. Příklad: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

Záhlaví

- Autorizace: Nosný token Azure Resource Manageru

- Content-Type: Application/json

Text požadavku

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

Základní parametry

| Název | Popis |

|---|---|

dataCollectionRuleID |

ID prostředku existujícího řadiče domény, které jste vytvořili ve stejné oblasti jako monitorovaný objekt. |

Zobrazení seznamu přidružení k monitorovanému objektu

Pokud potřebujete zobrazit přidružení, můžete zobrazit seznam přidružení monitorovaného objektu.

Požadovaná oprávnění: Tuto operaci může provést kdokoli, kdo má v příslušném oboru roli Čtenář, podobně jako oprávnění přiřazená v kroku 1.

Identifikátor URI požadavku

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

Ukázkový identifikátor URI požadavku

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

Zrušení přidružení dcR od monitorovaného objektu

Pokud potřebujete odebrat přidružení dcR z monitorovaného objektu.

Požadovaná oprávnění: Tuto operaci může provést každý, kdo má v příslušném oboru roli Přispěvatel monitorovaných objektů, jak je přiřazeno v kroku 1.

Identifikátor URI požadavku

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Ukázkový identifikátor URI požadavku

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

Parametry identifikátoru URI

| Název | V | Typ | Popis |

|---|---|---|---|

MOResourceId |

path | string | Úplné ID prostředku monitorovaného objektu vytvořeného v kroku 2. Příklad: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

path | string | Název přidružení. Název nerozlišuje malá a velká písmena. Příklad: assoc01 |

Záhlaví

- Autorizace: Nosný token Azure Resource Manageru

- Content-Type: Application/json

Použití Azure PowerShellu k onboardingu

Následující skript Azure PowerShellu vytvoří DCR a přidruží ho k monitorovanému objektu a pak vypíše přidružení.

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

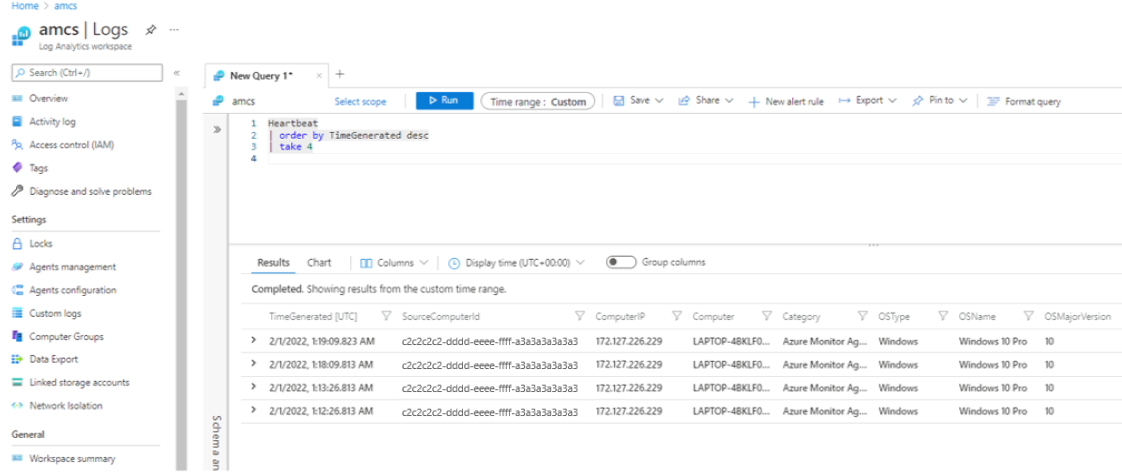

Ověření úspěšné instalace

V pracovním prostoru služby Log Analytics, který jste zadali jako cíl v řadičích domény, zkontrolujte tabulku prezenčních signálu a další tabulky, které jste nakonfigurovali v pravidlech.

Sloupce SourceComputerId, Computer a ComputerIP by měly odrážet informace o klientském zařízení a sloupec Category by měl říct Agent služby Azure Monitor.

Použití PowerShellu pro offboarding

Následující skript PowerShellu oddružuje dcR od monitorovaného objektu.

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

Správa agenta

V dalších částech se dozvíte, jak spravovat agenta:

- Kontrola verze agenta

- Odinstalace agenta

- Aktualizace agenta

Kontrola verze agenta

- Otevřete Ovládací panely> Programy a funkce.

- V seznamu programů vyberte agenta služby Azure Monitor.

- Zkontrolujte hodnotu verze.

Můžete také zkontrolovat verzi agenta v Nastavení.

Odinstalace agenta

- Otevřete Ovládací panely> Programy a funkce.

- V seznamu programů vyberte agenta služby Azure Monitor.

- V řádku nabídek vyberte Odinstalovat.

Agenta můžete také odinstalovat v Nastavení.

Pokud máte při odinstalaci agenta problémy, přečtěte si téma Řešení potíží.

Aktualizace agenta

Pokud chcete aktualizovat verzi, nainstalujte novou verzi, na kterou chcete aktualizaci provést.

Odstraňování potíží

Zobrazení diagnostických protokolů agenta

Znovu spusťte instalaci se zapnutým protokolováním a zadejte název

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>souboru protokolu .Protokoly modulu runtime se shromažďují automaticky ve výchozím umístění C:\Resources\Azure Monitor Agent\ nebo v cestě k souboru zadané během instalace.

- Pokud nemůžete najít cestu, je přesné umístění uvedené v registru jako

AMADataRootDirPathonHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgent.

- Pokud nemůžete najít cestu, je přesné umístění uvedené v registru jako

Složka ServiceLogs obsahuje protokol ze služby Windows agenta služby Azure Monitor, která spouští a spravuje procesy agenta služby Azure Monitor.

AzureMonitorAgent.MonitoringDataStoreobsahuje data a protokoly z procesů agenta služby Azure Monitor.

Řešení problémů s instalací a odinstalací

Následující části popisují, jak vyřešit problémy s instalací a odinstalací.

Chybějící knihovna DLL

Chybová zpráva: Došlo k problému s tímto balíčkem Instalační služby systému Windows. Nelze spustit knihovnu DLL potřebnou k dokončení tohoto instalačního programu..."

Řešení: Před instalací agenta služby Azure Monitor se ujistěte, že jste nainstalovali distribuovatelné součásti C++ (>2015 ). Nainstalujte příslušný redistribuovatelný soubor a zkuste instalaci zopakovat.

Není připojeno k Microsoft Entra

Chybová zpráva: Id tenanta a zařízení se nepodařilo načíst

Řešení: Spusťte příkaz dsregcmd /status. Očekávaný výstup je AzureAdJoined : YES v oddílu Device State . Pokud se tento výstup nezobrazí, připojte zařízení k tenantovi Microsoft Entra a zkuste instalaci zopakovat.

Bezobslužná instalace z příkazového řádku selže

Ujistěte se, že instalační program spustíte pomocí možnosti Spustit jako správce . Tichou instalaci lze zahájit pouze na příkazovém řádku správce.

Odinstalace selže, protože odinstalace nemůže zastavit službu

- Pokud máte možnost zkusit odinstalovat znovu, zkuste to znovu.

- Pokud opakování z odinstalace nefunguje, zrušte odinstalaci a zastavte službu agenta Azure Monitoru v desktopových aplikacích služeb>.

- Opakujte odinstalaci.

Ruční odinstalace vynutit, když odinstalace nefunguje

- Zastavte službu agenta služby Azure Monitor. Potom zkuste odinstalovat znovu. Pokud selže, pokračujte následujícími kroky.

- Službu agenta Azure Monitor odstraňte spuštěním

sc delete AzureMonitorAgentna příkazovém řádku správce. - Stáhněte si cílový nástroj a odinstalujte agenta služby Azure Monitor.

- Odstraňte binární soubory agenta služby Azure Monitor. Ve výchozím nastavení jsou binární soubory agenta uložené v Program Files\Azure Monitor Agent.

- Odstraňte data a protokoly agenta služby Azure Monitor. Ve výchozím nastavení se data a protokoly agenta ukládají do složky C:\Resources\Azure Monitor Agent.

- Otevřete registr. Zkontrolujte

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agent. Pokud existuje, odstraňte klíč.

Po instalaci a provozní problémy

Po úspěšném dokončení instalace agenta (to znamená, že se zobrazí spuštěná služba agenta, ale očekávaná data se nezobrazují), postupujte podle standardních kroků pro řešení potíží uvedených pro virtuální počítač s Windows a server s podporou služby Windows Arc.

Nejčastější dotazy

Odpovědi na časté dotazy

Vyžaduje se Azure Arc pro počítače připojené k Microsoft Entra?

Ne. Počítače připojené k Microsoft Entra (nebo hybridní připojené k Microsoft Entra) s Windows 11 nebo 10 (klientským operačním systémem) nevyžadují instalaci služby Azure Arc . Místo toho můžete použít instalační službu MSI systému Windows pro agenta Služby Azure Monitor.

Otázky a názory

Proveďte tento rychlý průzkum nebo sdílejte zpětnou vazbu nebo dotazy týkající se instalačního programu klienta.