Migrace existujících procesů Hybrid Worker založených na agentech na procesy Hybrid Worker založené na rozšířeních

Důležité

Funkce Hybrid Runbook Worker (Windows a Linux) založená na agentovi Azure Automation se 31. srpna 2024 vyřadila z provozu a už se nepodporuje. Postupujte podle pokynů v tomto článku o tom, jak migrovat z existujícího hybridního prostředí Runbook Worker založeného na agentech na hybridní pracovní procesy založené na rozšířeních.

Tento článek popisuje výhody funkce Hybrid Runbook Worker založené na rozšířeních a postup migrace stávajících funkcí Hybrid Runbook Worker založených na agentech na hybridní pracovní procesy založené na rozšířeních.

Azure Automation podporuje dvě instalační platformy Hybrid Runbook Worker:

- Hybrid Runbook Worker založený na agentech (V1) – Hybrid Runbook Worker založený na agentovi založeném na agentovi Log Analytics závisí na agentovi Log Analytics.

- Hybrid Runbook Worker (V2) založený na rozšíření – Funkce Hybrid Runbook Worker založená na rozšíření poskytuje nativní integraci role hybrid Runbook Worker prostřednictvím architektury rozšíření virtuálního počítače.

Proces spouštění runbooků v hybrid Runbook Worker zůstává pro oba stejné.

Výhody hybridních pracovních procesů runbooků založených na rozšířeních nad pracovními procesy založenými na agentech

Účelem přístupu založeného na rozšířeních je zjednodušit instalaci a správu procesů Hybrid Worker a odbourat složitou práce s verzemi založenými na agentech. Tady jsou některé klíčové výhody:

Bezproblémové onboarding – Přístup založený na agentech pro onboarding Hybrid Runbook Worker je závislý na agentovi Log Analytics, což je proces s více kroky, časově náročný a náchylný k chybám. Přístup založený na rozšíření nabízí větší zabezpečení a už není závislý na agentu Log Analytics.

Snadná správa – Nabízí nativní integraci s identitou Azure Resource Manageru (ARM) pro hybrid Runbook Worker a poskytuje flexibilitu pro zásady a šablony zásad správného řízení ve velkém měřítku.

Ověřování na základě ID microsoftu Entra – používá spravované identity přiřazené systémem virtuálního počítače, které poskytuje Microsoft Entra ID. Tím se centralizuje řízení a správa identit a přihlašovacích údajů k prostředkům.

Jednotné prostředí – Nabízí identické prostředí pro správu počítačů s podporou Azure a off-Azure Arc.

Více kanálů onboardingu – Můžete se rozhodnout pro onboarding a správu pracovních procesů založených na rozšířeních prostřednictvím webu Azure Portal, rutin PowerShellu, Bicep, šablon ARM, rozhraní REST API a Azure CLI.

Výchozí automatický upgrade – ve výchozím nastavení nabízí automatický upgrade podverzí, což výrazně snižuje možnosti správy aktualizace na nejnovější verzi. Doporučujeme povolit automatické upgrady, aby využívaly všechny aktualizace zabezpečení nebo funkcí bez ruční režie. Automatické upgrady můžete kdykoli zrušit. Všechny upgrady hlavních verzí se v současné době nepodporují a měly by se spravovat ručně.

Poznámka:

Funkce Hybrid Runbook Worker založená na rozšíření podporuje pouze typ Hybrid Runbook Worker uživatele a nezahrnuje funkci System Hybrid Runbook Worker vyžadovanou pro funkci Update Management.

Požadavky

Minimální požadavky na počítač

- Dvě jádra

- 4 GB RAM

-

Počítače mimo Azure musí mít nainstalovaného agenta Azure Connected Machine. Instalaci najdete v

AzureConnectedMachineAgenttématu Připojení hybridních počítačů k Azure z webu Azure Portal pro servery s podporou Arc nebo v tématu Správa virtuálních počítačů VMware Azure Arc a povolení správy hosta pro virtuální počítače VMware vSphere s podporou arc. - Spravovaná identita přiřazená systémem musí být povolená na virtuálním počítači Azure, na serveru s podporou Arc nebo na virtuálním počítači VMware vSphere s podporou Arc. Pokud spravovaná identita přiřazená systémem není povolená, bude povolená jako součást procesu instalace prostřednictvím webu Azure Portal.

Podporované operační systémy

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (včetně jádra serveru) ● Windows Server 2019 (včetně jádra serveru) ● Windows Server 2016 verze 1709 a 1803 (s výjimkou jádra serveru) ● Windows Server 2012, 2012 R2 (s výjimkou jádra serveru) ● Windows 10 Enterprise (včetně více relací) a Pro |

● Debian GNU/Linux 8, 9, 10 a 11 ● Ubuntu 18.04 LTS, 20.04 LTS a 22.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 a 15.6 ● Red Hat Enterprise Linux Server 7, 8 a 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 a 9 Rozšíření Hybrid Worker by sledovalo časové osy podpory dodavatele operačního systému. |

Další požadavky

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (stáhněte si WMF 5.1). PowerShell Core se nepodporuje. | Nesmí být povoleno Linux Hardening. |

| .NET Framework 4.6.2 nebo novější. |

Požadavky na balíček pro Linux

| Požadovaný balíček | Popis | Minimální verze |

|---|---|---|

| Glibc | Knihovna GNU C | 2.5-12 |

| Openssl | Knihovny OpenSSL | 1.0 (je podporován protokol TLS 1.1 a TLS 1.2) |

| Curl | Webový klient cURL | 7.15.5 |

| Python-ctypes | Cizí knihovna funkcí pro Python | Vyžaduje Python 2.x nebo Python 3.x |

| PAM | Moduly pro zásuvné ověřování |

| Volitelný balíček | Popis | Minimální verze |

|---|---|---|

| PowerShell Core | Aby bylo možné spouštět runbooky PowerShellu, je potřeba nainstalovat PowerShell Core. Pokyny najdete v tématu Instalace PowerShellu Core v Linuxu. | 6.0.0 |

Poznámka:

Hybrid Runbook Worker se v současné době nepodporuje pro škálovací sady virtuálních počítačů (VMSS).

Důrazně doporučujeme, abyste nenakonfigurovali rozšíření Hybrid Worker na virtuálním počítači, který je hostitelem řadiče domény. Osvědčené postupy zabezpečení nenabídnou takové nastavení kvůli vysoce rizikové povaze vystavení řadičů domény potenciálním vektorům útoku prostřednictvím úloh Azure Automation. Řadiče domény by měly být vysoce zabezpečené a izolované od jiných než základních služeb, aby se zabránilo neoprávněnému přístupu a zachovala integritu prostředí Doména služby Active Directory Services (ADDS).

Oprávnění pro přihlašovací údaje hybrid workeru

Pokud hybrid Worker založený na rozšíření používá vlastní přihlašovací údaje Hybrid Workeru, ujistěte se, že vlastní uživatel přiřadí následující oprávnění ke složce, aby se zabránilo pozastavení úloh.

| Typ prostředku | Oprávnění ke složce |

|---|---|

| Virtuální počítač Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (čtení a spuštění) |

| Server s podporou služby Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (read) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorker.HybridWorkerForWindows (čtení a spuštění). |

Poznámka:

- Pokud má systém zavedený řízení uživatelských účtů nebo LUA, musí být oprávnění udělena přímo, a ne prostřednictvím členství ve skupině. Další informace.

- U serveru s podporou arc se ujistěte, že chcete znovu přiřadit oprávnění, protože se odeberou při každé aktualizaci agenta ARC.

- Hybrid Runbook Worker se v současné době nepodporuje pro škálovací sady virtuálních počítačů (VMSS).

Migrace existujícího procesu Hybrid Worker založeného na agentech na funkci Hybrid Worker založenou na rozšíření

Pokud chcete využívat výhody hybridních pracovních procesů založených na rozšíření, musíte migrovat všechny existující agenty user Hybrid Worker na pracovní procesy založené na rozšíření. Počítač hybrid workeru může existovat společně na platformách založených na agentech (V1) i rozšířeních (V2). Instalace založená na rozšíření nemá vliv na instalaci ani správu pracovního procesu založeného na agentovi.

Pokud chcete nainstalovat rozšíření Hybrid Worker do existujícího procesu Hybrid Worker založeného na agentech, před provedením následujících kroků se ujistěte, že jsou splněné požadavky:

V části Automatizace procesů vyberte skupiny Hybrid Worker a pak vyberte existující skupinu Hybrid Worker a přejděte na stránku skupiny Hybrid Worker.

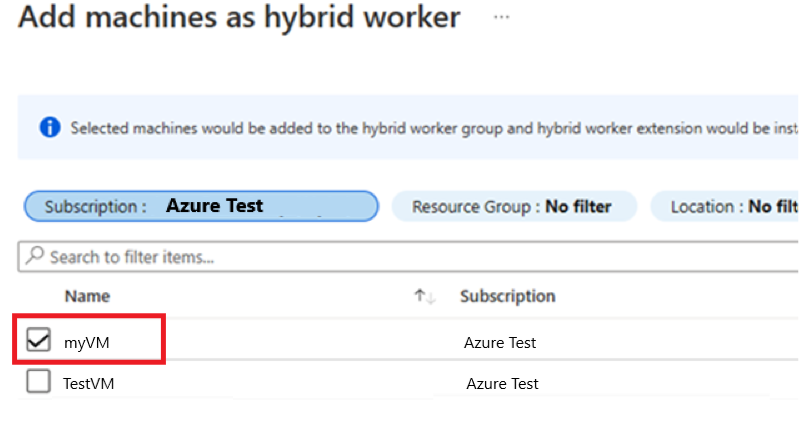

V části Skupina Hybrid Worker vyberte Možnost Hybrid Worker>+ Přidat a přejděte na stránku Přidat počítače jako hybrid Worker.

Zaškrtněte políčko vedle existujícího procesu Hybrid Worker založeného na agentovi (V1). Pokud se váš hybrid Worker založený na agentech nezobrazuje, ujistěte se, že je na počítači nainstalovaný agent Azure Arc Connected Machine.

AzureConnectedMachineAgentInstalaci najdete v tématu Připojení hybridních počítačů k Azure z webu Azure Portal pro servery s podporou Arc nebo v tématu Správa virtuálních počítačů VMware Azure Arc a povolení správy hosta pro virtuální počítače VMware vSphere s podporou arc.Vyberte Přidat a připojte počítač ke skupině.

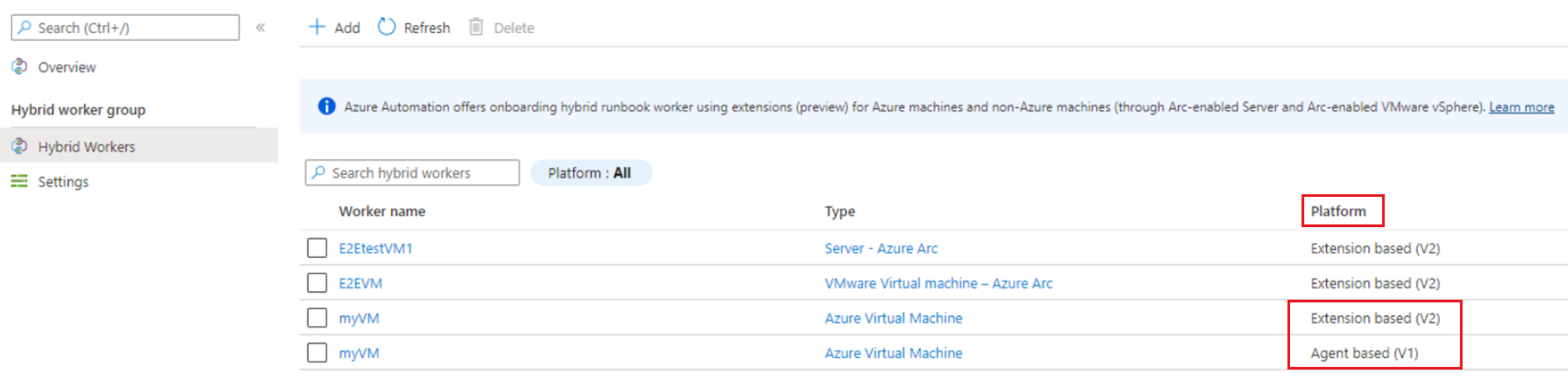

Ve sloupci Platforma se zobrazuje stejný hybrid worker jako agent (V1) i rozšíření (V2). Jakmile budete mít jistotu, že prostředí Hybrid Worker založené na rozšíření používáte, můžete pracovní proces založený na agentech odebrat .

Pro škálovatou migraci více agentů hybrid workerů můžete použít i jiné kanály , jako jsou bicep, šablony ARM, rutiny PowerShellu, rozhraní REST API a Azure CLI.

Správa rozšíření Hybrid Worker pomocí šablon Bicep a ARM, rozhraní REST API, Azure CLI a PowerShellu

Pomocí šablony Bicep můžete vytvořit novou skupinu Hybrid Worker, vytvořit nový virtuální počítač Azure s Windows a přidat ho do existující skupiny Hybrid Worker. Přečtěte si další informace o Bicep.

Jako příklad postupujte podle níže uvedených kroků:

- Vytvořte skupinu Hybrid Worker.

- Vytvořte virtuální počítač Azure nebo server s podporou Arc. Alternativně můžete použít také existující virtuální počítač Azure nebo server s podporou Arc.

- Připojte virtuální počítač Azure nebo server s podporou arc k výše vytvořené skupině Hybrid Worker.

- Vygenerujte nový identifikátor GUID a předejte ho jako název hybrid Workeru.

- Povolte spravovanou identitu přiřazenou systémem na virtuálním počítači.

- Nainstalujte na virtuální počítač rozšíření Hybrid Worker.

- Pokud chcete ověřit, jestli se rozšíření na virtuálním počítači úspěšně nainstalovalo, přejděte na webu Azure Portal na kartu Rozšíření virtuálního >počítače a zkontrolujte stav rozšíření Hybrid Worker nainstalovaného na virtuálním počítači.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Odebrání funkce Hybrid Worker založené na agentech

Otevřete relaci PowerShellu v režimu správce a spusťte následující příkaz:

Remove-Item -Path "HKLM:\SOFTWARE\Microsoft\HybridRunbookWorker\<AutomationAccountID>\<HybridWorkerGroupName>" -Force -VerboseV části Automatizace procesů vyberte Skupiny hybridních pracovních procesů a pak požadovanou skupinu hybridních pracovních procesů a přejděte na stránku Skupina hybridních pracovních procesů.

V části Skupina Hybrid Worker vyberte Hybrid Workery.

Zaškrtněte políčko vedle počítačů, které chcete odstranit ze skupiny Hybrid Worker.

Výběrem možnosti Odstranit odeberete funkci Hybrid Worker založenou na agentech.

Poznámka:

- Po zakázání služby Private Link v účtu Automation může trvat až 60 minut, než hybrid Runbook Worker odeberete.

- Po odebrání procesu Hybrid Worker je ověřovací certifikát Hybrid Worker na počítači platný po dobu 45 minut.

Další kroky

- Další informace o funkci Hybrid Runbook Worker najdete v tématu Přehled funkce Hybrid Runbook Worker služby Automation.

- Pokud chcete nasadit funkci Hybrid Worker založenou na rozšíření, přečtěte si téma Nasazení funkce Hybrid Runbook Worker založené na rozšíření nebo Linuxu ve službě Azure Automation.

- Další informace o rozšířeních virtuálních počítačů Azure najdete v tématu Rozšíření a funkce virtuálních počítačů Azure pro rozšíření a funkce virtuálních počítačů s Windows a Azure pro Linux.