Integrace služby App Service Environment s interním nástrojem pro vyrovnávání zatížení se službou Azure Application Gateway

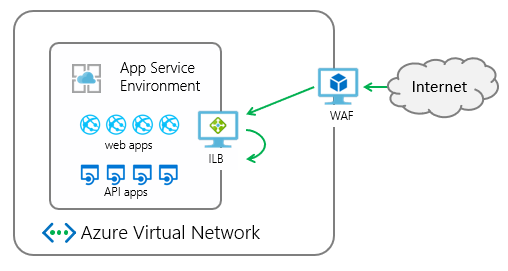

App Service Environment je nasazení služby Aplikace Azure Service v podsíti virtuální sítě Azure zákazníka. Dá se nasadit s externím nebo interním koncovým bodem pro přístup k aplikacím. Nasazení služby App Service Environment s interním koncovým bodem se nazývá interní nástroj pro vyrovnávání zatížení (ILB) App Service Environment.

Firewally webových aplikací pomáhají zabezpečit webové aplikace kontrolou příchozího webového provozu, aby blokovaly injektáže SQL, skriptování mezi weby, nahrávání malwaru a útoky DDoS aplikací a další útoky. Zařízení WAF můžete získat z Azure Marketplace nebo můžete použít bránu Aplikace Azure lication Gateway.

Aplikace Azure lication Gateway je virtuální zařízení, které poskytuje vyrovnávání zatížení vrstvy 7, přesměrování zpracování TLS a ochranu firewallu webových aplikací (WAF). Může naslouchat veřejné IP adrese a směrovat provoz do koncového bodu aplikace. Následující informace popisují, jak integrovat aplikační bránu WAF nakonfigurovanou s aplikací ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení.

Integrace aplikační brány se službou App Service Environment s interním nástrojem pro vyrovnávání zatížení je na úrovni aplikace. Když nakonfigurujete aplikační bránu se službou App Service Environment s interním nástrojem pro vyrovnávání zatížení, provádíte ji pro konkrétní aplikace ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení.

Tento návod vám ukáže, jak:

- Vytvořte bránu Aplikace Azure lication.

- Nakonfigurujte aplikační bránu tak, aby odkazovat na aplikaci ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení.

- Upravte veřejný název hostitele DNS, který odkazuje na vaši aplikační bránu.

Požadavky

Pokud chcete integrovat aplikační bránu se službou App Service Environment s interním nástrojem pro vyrovnávání zatížení, potřebujete:

- App Service Environment s interním nástrojem pro vyrovnávání zatížení.

- Privátní zóna DNS pro službu App Service Environment s interním nástrojem pro vyrovnávání zatížení

- Aplikace spuštěná ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení

- Veřejný název DNS pro vaši aplikační bránu.

- Pokud potřebujete použít šifrování TLS ke službě Application Gateway, vyžaduje se platný veřejný certifikát, který se používá k vytvoření vazby ke službě Application Gateway.

App Service Environment s interním nástrojem pro vyrovnávání zatížení

Podrobnosti o tom, jak vytvořit prostředí App Service Environment s interním nástrojem pro vyrovnávání zatížení, najdete v tématu Vytvoření služby App Service Environment na webu Azure Portal a vytvoření služby App Service Environment pomocí šablony Azure Resource Manageru.

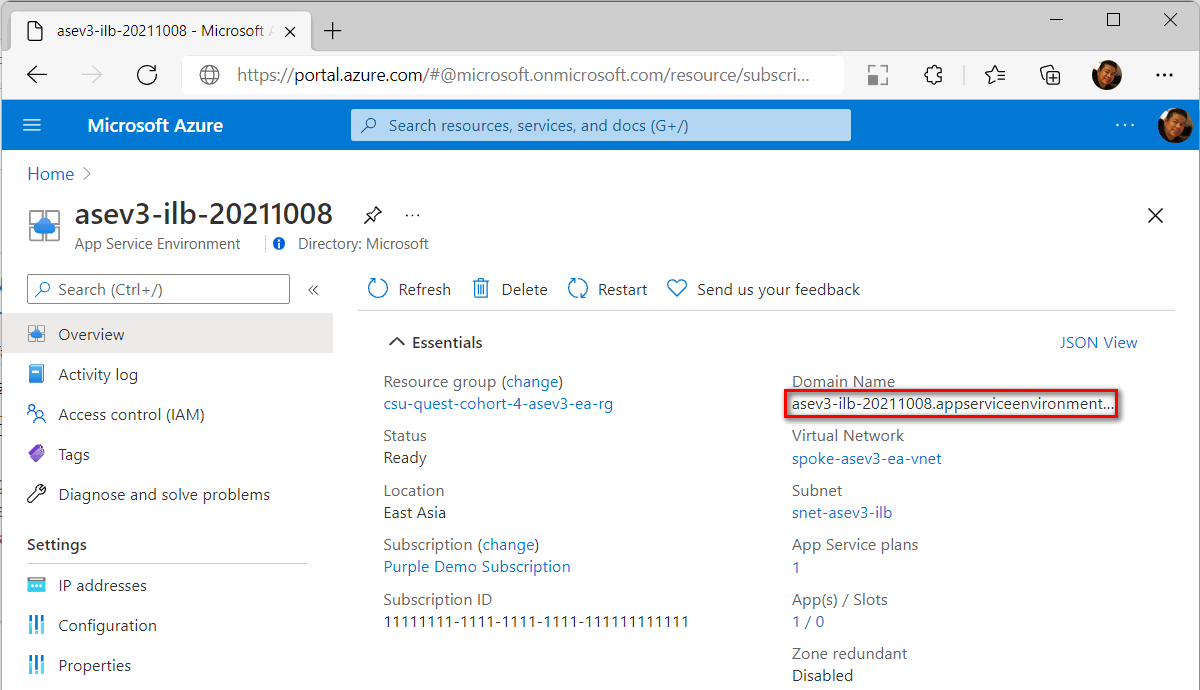

Po vytvoření služby App Service Environment s interním nástrojem pro vyrovnávání zatížení je

<YourAseName>.appserviceenvironment.netvýchozí doména .

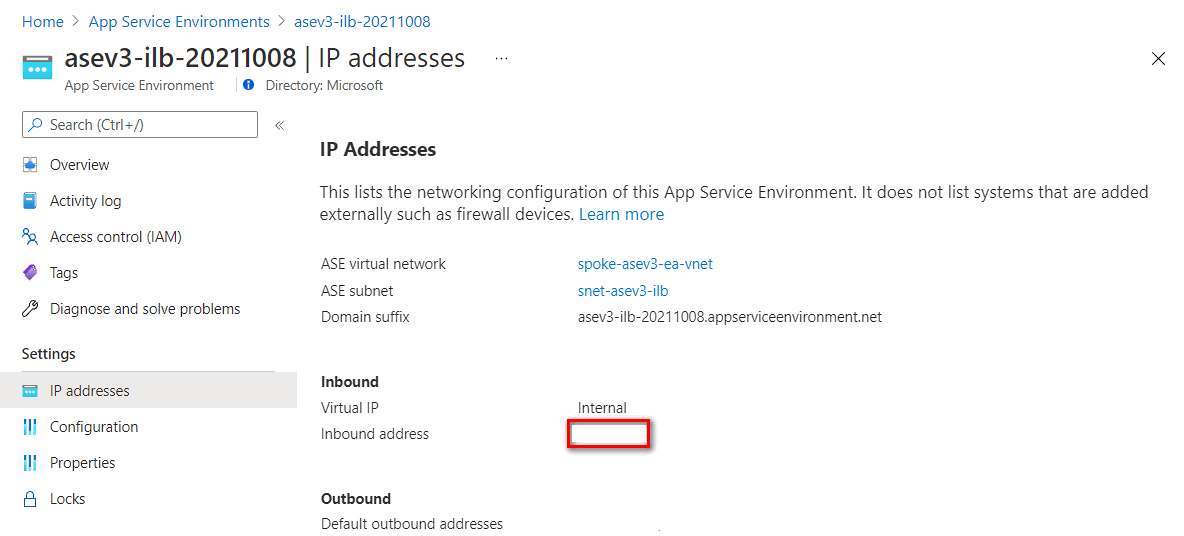

Interní nástroj pro vyrovnávání zatížení je zřízený pro příchozí přístup. Příchozí adresu můžete zkontrolovat v IP adresách v části Nastavení služby App Service Environment. Privátní zónu DNS namapovanou na tuto IP adresu můžete vytvořit později.

Privátní zóna DNS

Pro interní překlad ip adres potřebujete privátní zónu DNS. Vytvořte ho pomocí názvu služby App Service Environment pomocí sad záznamů zobrazených v následující tabulce (pokyny najdete v rychlém startu – Vytvoření privátní zóny DNS Azure pomocí webu Azure Portal).

| Name | Typ | Hodnota |

|---|---|---|

| * | A | Příchozí adresa služby App Service Environment |

| @ | A | Příchozí adresa služby App Service Environment |

| @ | SOA | Název DNS služby App Service Environment |

| *.Scm | A | Příchozí adresa služby App Service Environment |

App Service ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení

Musíte vytvořit plán služby App Service a aplikaci ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení. Při vytváření aplikace na portálu jako oblast vyberte službu App Service Environment s interním nástrojem pro vyrovnávání zatížení.

Veřejný název DNS pro aplikační bránu

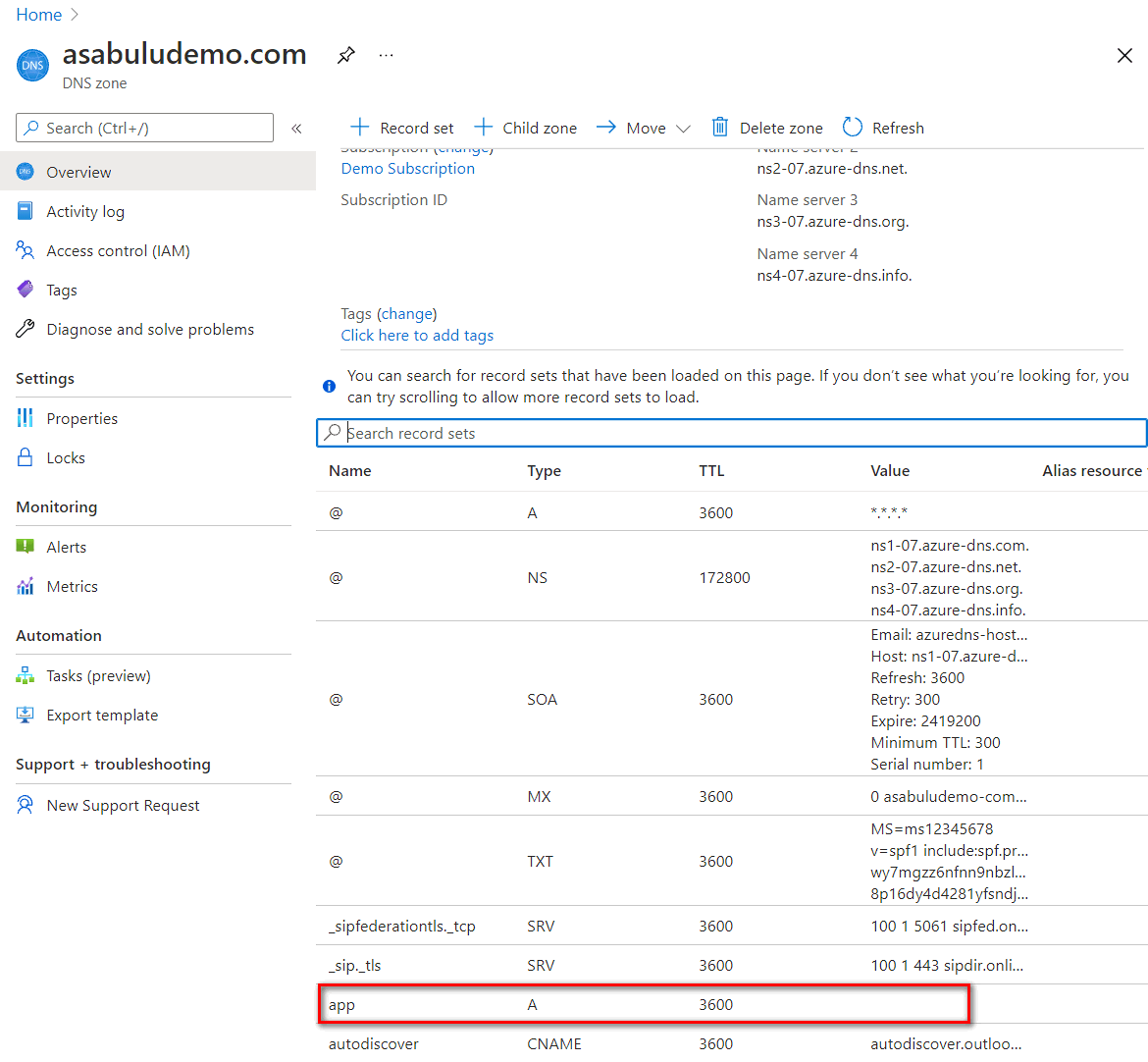

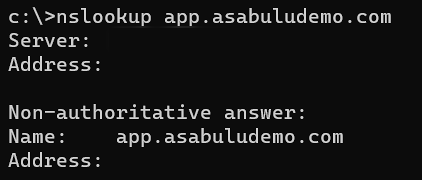

Pokud se chcete připojit ke službě Application Gateway z internetu, potřebujete směrovatelný název domény. V tomto případě jsem použil směrovatelný název asabuludemo.com domény a plánování připojení ke službě App Service s tímto názvem app.asabuludemo.comdomény . PO vytvoření aplikační brány musí být IP adresa namapovaná na tento název domény aplikace nastavená na veřejnou IP adresu služby Application Gateway.

Když je veřejná doména namapovaná na aplikační bránu, nemusíte ve službě App Service konfigurovat vlastní doménu. Vlastní název domény si můžete koupit s doménami služby App Service.

Platný veřejný certifikát

Pro vylepšení zabezpečení vytvořte vazbu certifikátu TLS pro šifrování relace. K vytvoření vazby certifikátu TLS se službou Application Gateway se vyžaduje platný veřejný certifikát s následujícími informacemi. S certifikáty služby App Service si můžete koupit certifikát TLS a exportovat ho ve .pfx formátu.

Soubor certifikátu by měl mít privátní klíč a uložit ho ve .pfx formátu. Certifikát se naimportuje do aplikační brány později.

Vytvoření brány Application Gateway

Základní vytvoření aplikační brány najdete v kurzu: Vytvoření aplikační brány s firewallem webových aplikací pomocí webu Azure Portal.

V tomto kurzu pomocí webu Azure Portal vytvoříme aplikační bránu se službou App Service Environment s interním nástrojem pro vyrovnávání zatížení.

Na webu Azure Portal vyberte Novou>síťovou>aplikační bránu a vytvořte aplikační bránu.

Základní nastavení

V rozevíracím seznamu vrstvy můžete vybrat Standard V2 nebo WAF V2 a povolit funkci WAF ve službě Application Gateway.

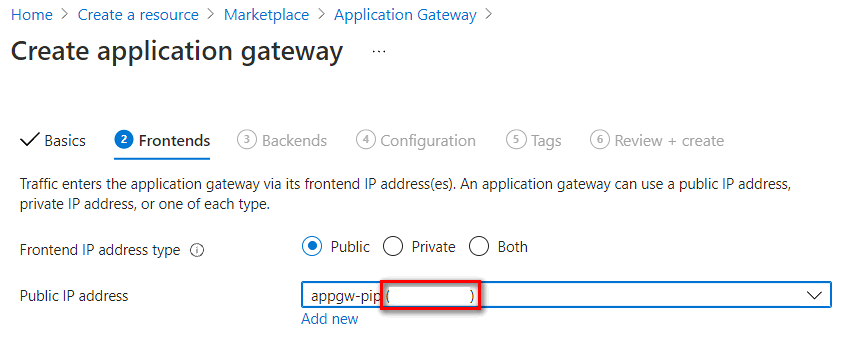

Nastavení front-endů

Vyberte typ IP adresy front-endu pro veřejné, privátní nebo obojí . Pokud jste nastavili možnost Privátní nebo Obojí, musíte přiřadit statickou IP adresu v rozsahu podsítě služby Application Gateway. V tomto případě jsme pro veřejný koncový bod nastavili veřejnou IP adresu.

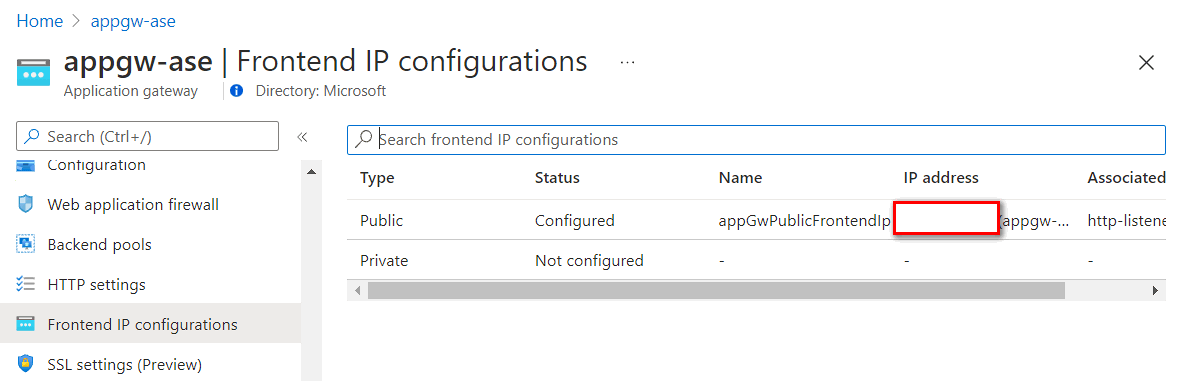

Veřejná IP adresa – Musíte přidružit veřejnou IP adresu pro veřejný přístup ke službě Application Gateway. Zaznamenejte tuto IP adresu, musíte později přidat záznam ve službě DNS.

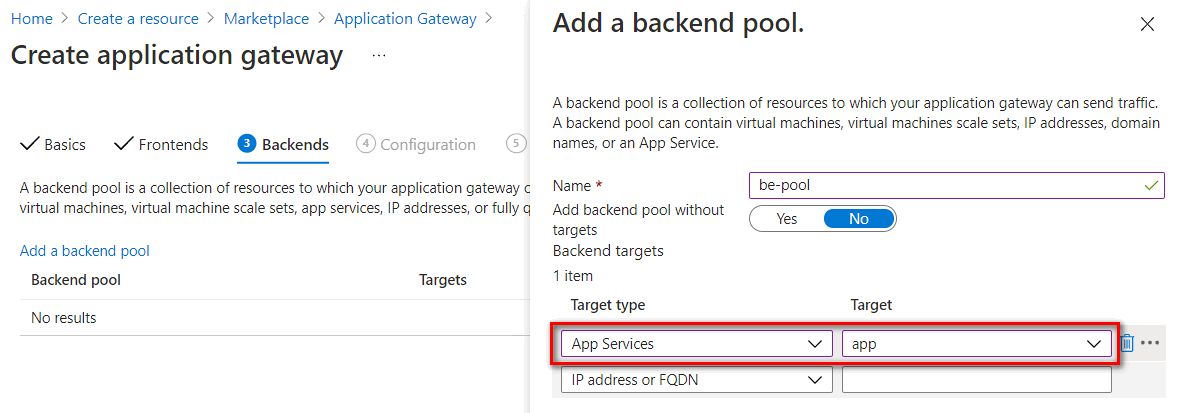

Nastavení back-endů

Zadejte název back-endového fondu a vyberte službu App Services nebo IP adresu nebo plně kvalifikovaný název domény v cílovém typu. V tomto případě jsme nastavili službu App Services a v cílovém rozevíracím seznamu vyberte název služby App Service.

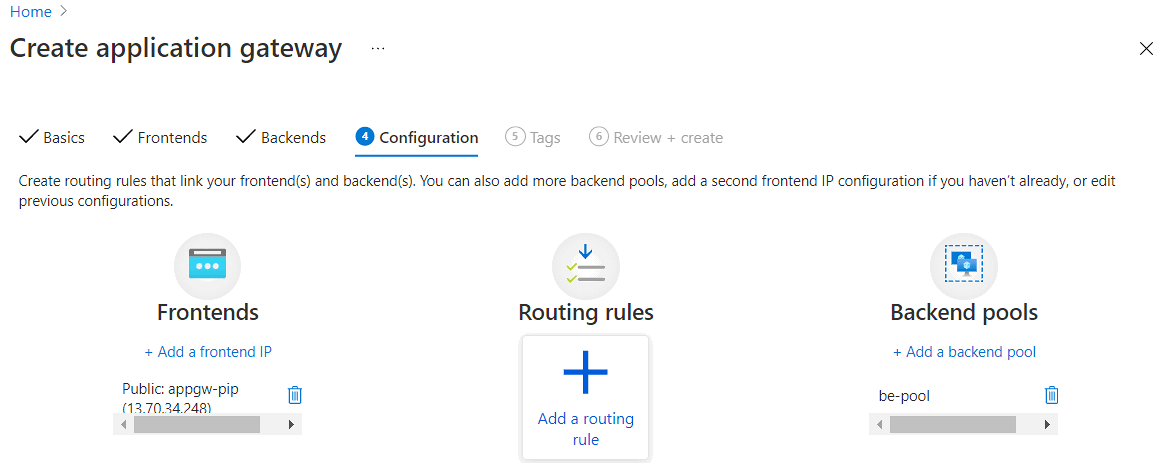

Nastavení konfigurace

V nastavení Konfigurace musíte přidat pravidlo směrování výběrem ikony Přidat pravidlo směrování.

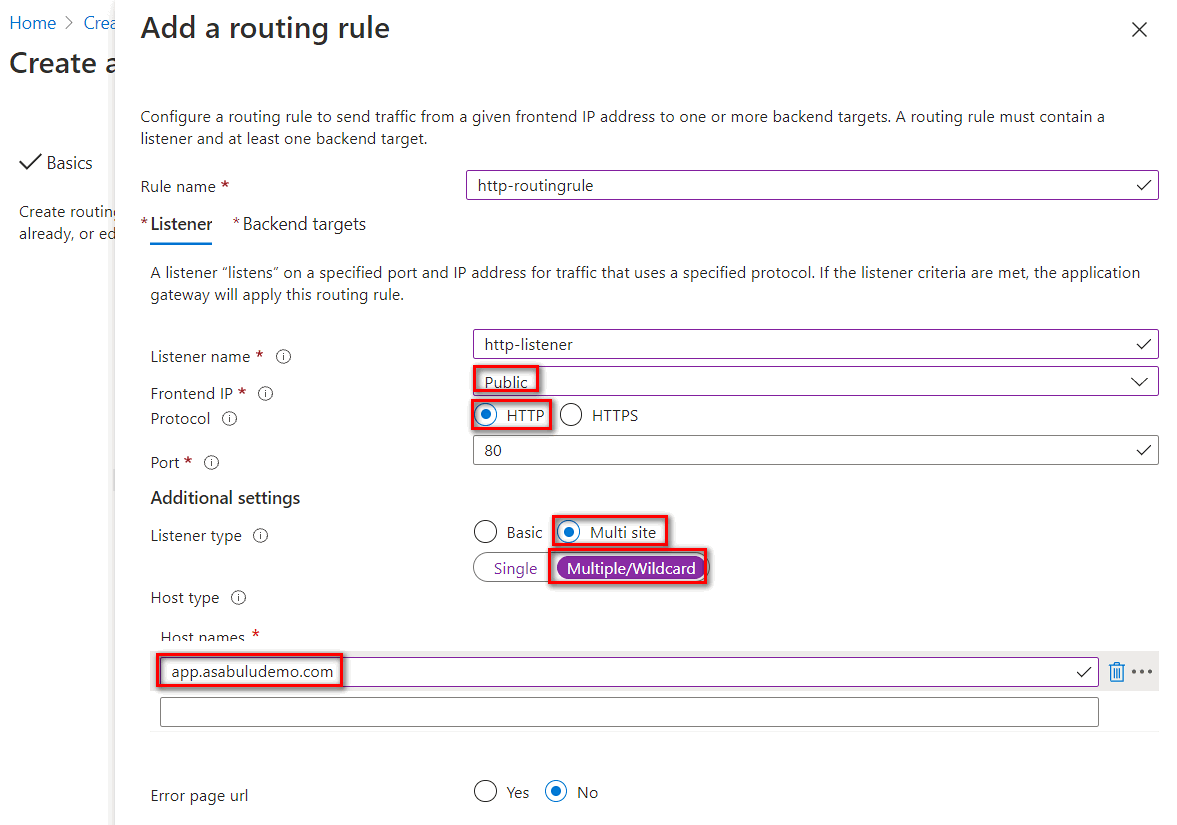

V pravidle směrování je potřeba nakonfigurovat cíle naslouchacího procesu a back-endu. Můžete přidat naslouchací proces HTTP pro testování konceptu nasazení nebo přidat naslouchací proces HTTPS pro vylepšení zabezpečení.

Pokud se chcete připojit ke službě Application Gateway pomocí protokolu HTTP, můžete vytvořit naslouchací proces s následujícím nastavením.

Parametr Hodnota Popis Název pravidla Příklad: http-routingruleNázev směrování Název naslouchacího procesu Příklad: http-listenerNázev naslouchacího procesu IP adresa front-endu Veřejná Pro přístup k internetu nastavte hodnotu Public (Veřejné). Protokol HTTP Nepoužívejte šifrování TLS Port 80 Výchozí port HTTP Typ naslouchacího procesu Připojení typu multi-site Povolit naslouchání více lokalitám ve službě Application Gateway Typ hostitele Vícenásobný nebo zástupný znak Pokud je typ naslouchacího procesu nastavený na více webů, nastavte na více webů nebo název webu se zástupnými vozy. Název hostitele Příklad: app.asabuludemo.comNastavení na směrovatelný název domény pro Službu App Service

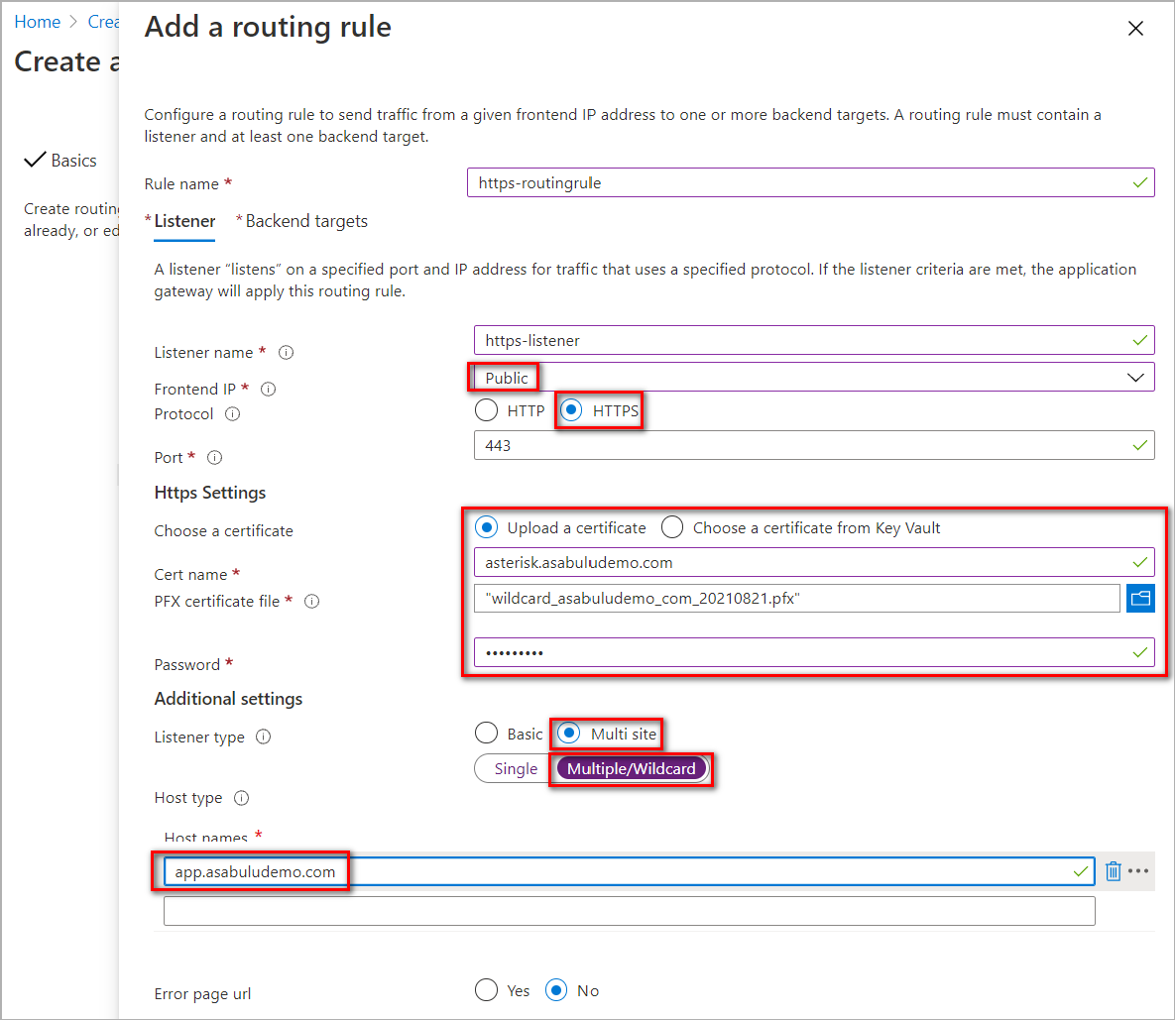

Pokud se chcete připojit k aplikační bráně pomocí šifrování TLS, můžete vytvořit naslouchací proces s následujícím nastavením:

Parametr Hodnota Popis Název pravidla Příklad: https-routingruleNázev směrování Název naslouchacího procesu Příklad: https-listenerNázev naslouchacího procesu IP adresa front-endu Veřejná Pro přístup k internetu nastavte hodnotu Public (Veřejné). Protokol HTTPS Použití šifrování TLS Port 443 Výchozí port HTTPS Nastavení protokolu HTTPS Nahrát certifikát Nahrání certifikátu obsahuje cn a privátní klíč s formátem .pfx. Typ naslouchacího procesu Připojení typu multi-site Povolit naslouchání více lokalitám ve službě Application Gateway Typ hostitele Vícenásobný nebo zástupný znak Pokud je typ naslouchacího procesu nastavený na více webů, nastavte na více webů nebo název webu se zástupnými vozy. Název hostitele Příklad: app.asabuludemo.comNastavení na směrovatelný název domény pro Službu App Service

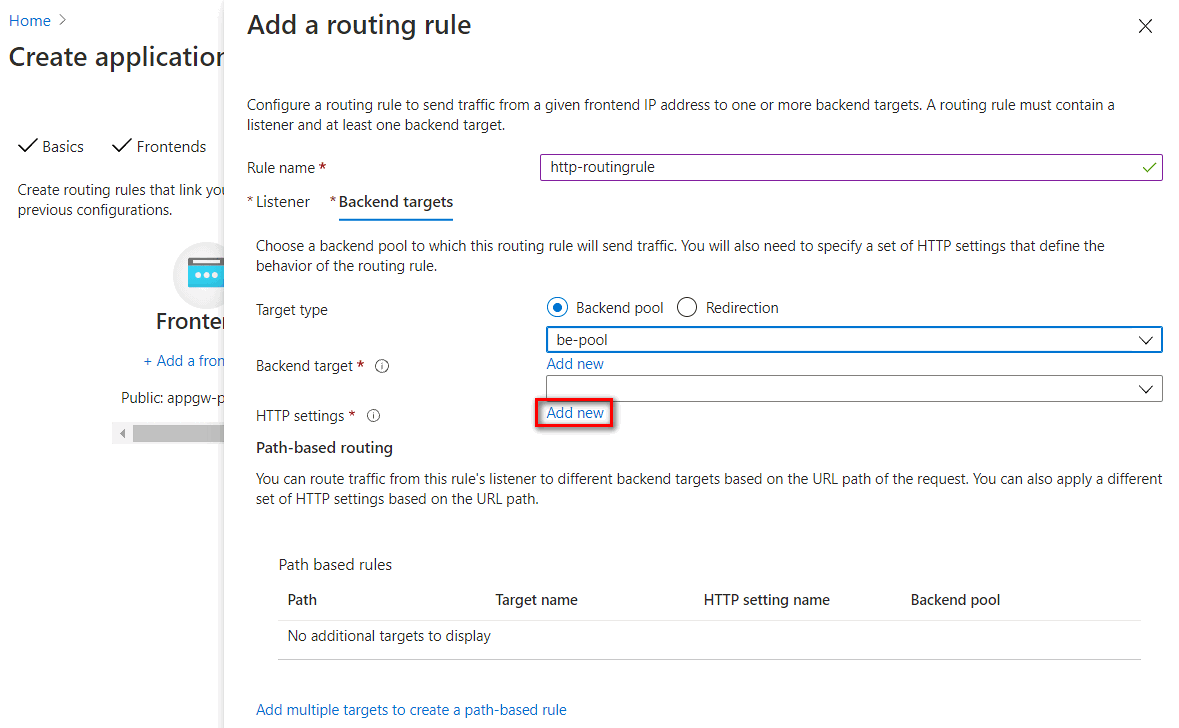

V cílech back-endu musíte nakonfigurovat back-endový fond a nastaveníHTTP. Back-endový fond byl nakonfigurovaný v předchozích krocích. Vyberte Přidat nový odkaz a přidejte nastavení HTTP.

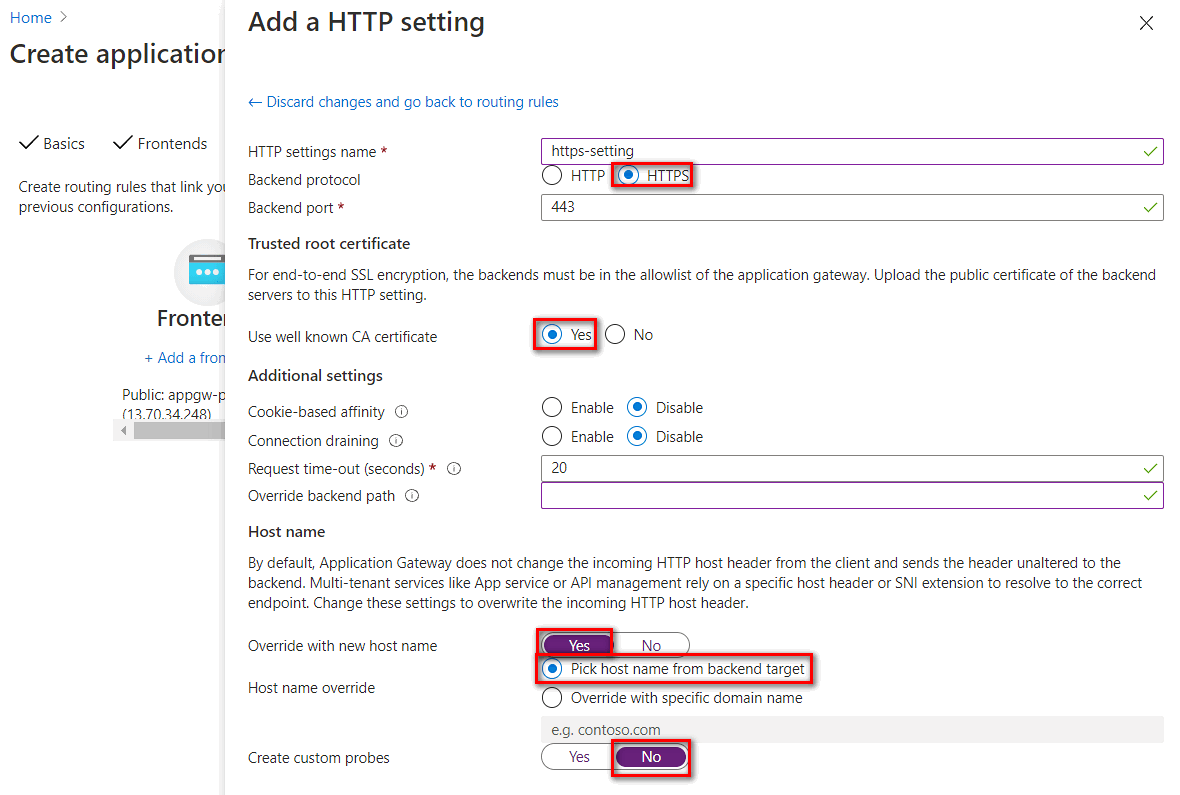

Nastavení HTTP uvedené v následující tabulce:

Parametr Hodnota Popis Název nastavení HTTP Příklad: https-settingNázev nastavení HTTP Protokol back-endu HTTPS Použití šifrování TLS Back-endový port 443 Výchozí port HTTPS Použití dobře známého certifikátu certifikační autority Ano Výchozí název domény služby App Service Environment s interním nástrojem pro vyrovnávání zatížení je .appserviceenvironment.net. Certifikát této domény vydává veřejná důvěryhodná kořenová autorita. V nastavení důvěryhodného kořenového certifikátu můžete nastavit použití dobře známého kořenového certifikátu důvěryhodné certifikační autority.Přepsání novým názvem hostitele Ano Hlavička názvu hostitele se přepíše při připojování k aplikaci ve službě App Service Environment s interním nástrojem pro vyrovnávání zatížení. Přepsání názvu hostitele Výběr názvu hostitele z back-endového cíle Při nastavování back-endového fondu na službu App Service můžete vybrat hostitele z cíle back-endu. Vytváření vlastních sond No Použít výchozí sondu stavu

Konfigurace integrace aplikační brány se službou App Service Environment s interním nástrojem pro vyrovnávání zatížení

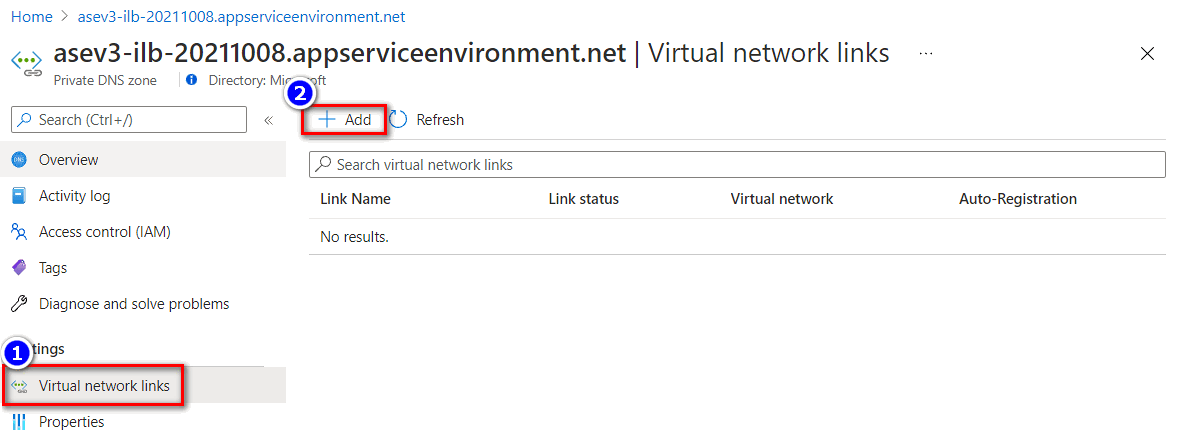

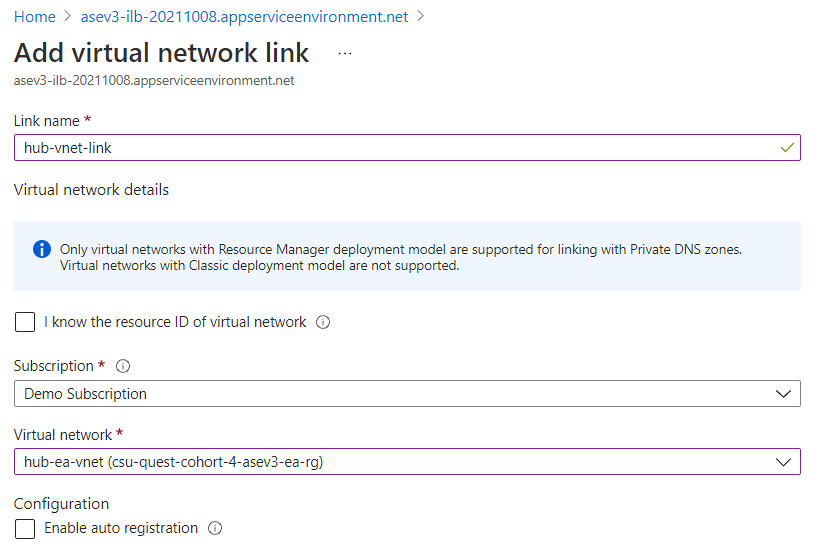

Pokud chcete získat přístup ke službě App Service Environment s interním nástrojem pro vyrovnávání zatížení z aplikační brány, musíte zkontrolovat, jestli je propojení virtuální sítě s privátní zónou DNS. Pokud není žádná virtuální síť propojená s virtuální sítí vaší služby Application Gateway, přidejte propojení virtuální sítě pomocí následujícího postupu.

Konfigurace propojení virtuální sítě s privátní zónou DNS

- Pokud chcete nakonfigurovat propojení virtuální sítě s privátní zónou DNS, přejděte do roviny konfigurace privátní zóny DNS. Výběr propojení>virtuální sítě – Přidat

- Zadejte název odkazu a vyberte příslušné předplatné a virtuální síť, ve které se nachází aplikační brána.

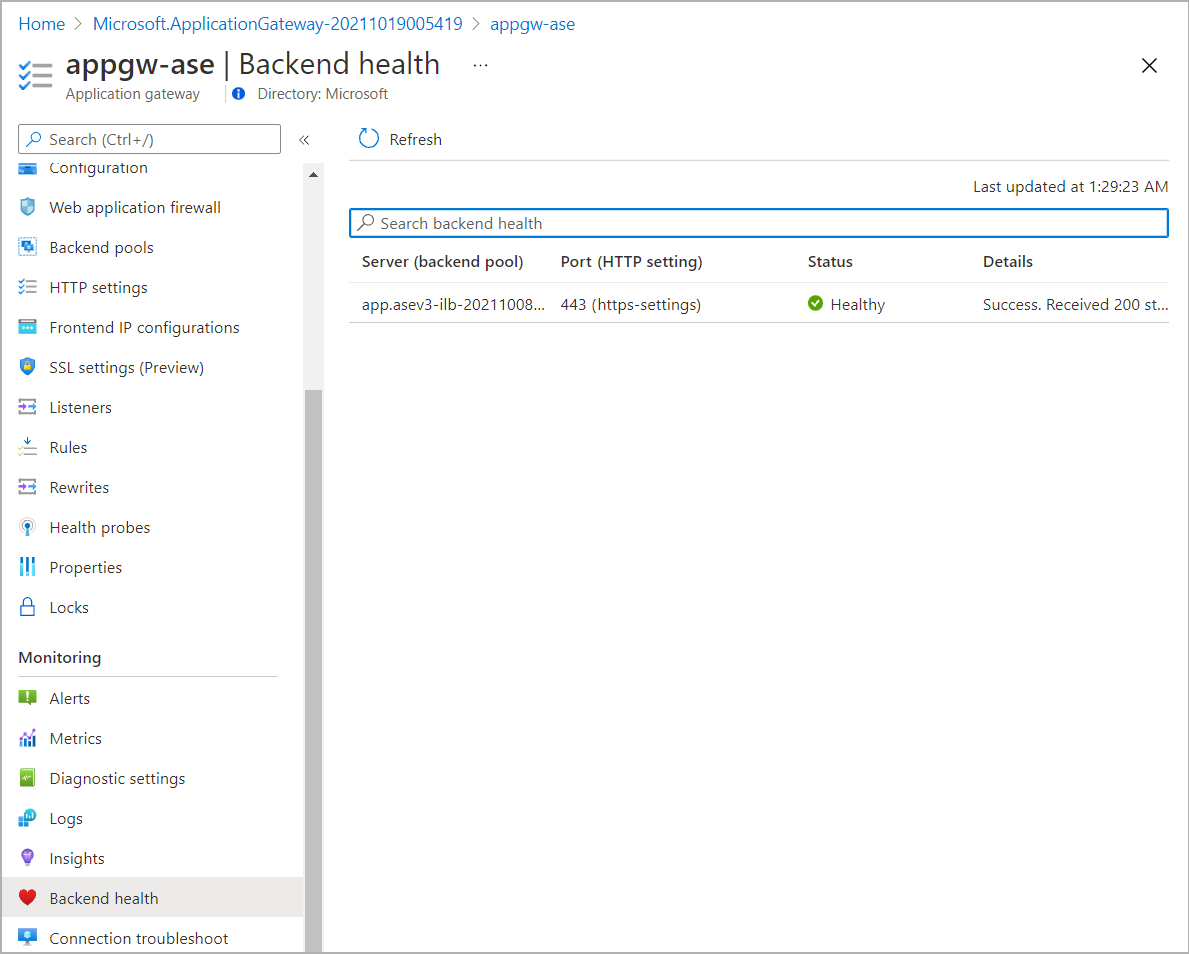

- Stav back-endu můžete potvrdit z stavu back-endu v rovině aplikační brány.

Přidání veřejného záznamu DNS

Při přístupu ke službě Application Gateway z internetu je potřeba nakonfigurovat správné mapování DNS.

- Veřejnou IP adresu aplikační brány najdete v konfiguraci front-endových IP adres v rovině aplikační brány.

- Například službu Azure DNS můžete přidat sadu záznamů pro mapování názvu domény aplikace na veřejnou IP adresu služby Application Gateway.

Ověření připojení

- Na počítači s přístupem z internetu můžete ověřit překlad ip adres pro název domény aplikace na veřejnou IP adresu služby Application Gateway.

- Na počítači z internetu otestujte webový přístup z prohlížeče.