Nastavení toku vynuceného resetování hesla v Azure Active Directory B2C

Než začnete, pomocí selektoru Zvolit typ zásady zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

Přehled

Jako správce můžete resetovat heslo uživatele, pokud uživatel zapomene heslo. Nebo je chcete vynutit, aby resetovali heslo. V tomto článku se dozvíte, jak v těchto scénářích vynutit resetování hesla.

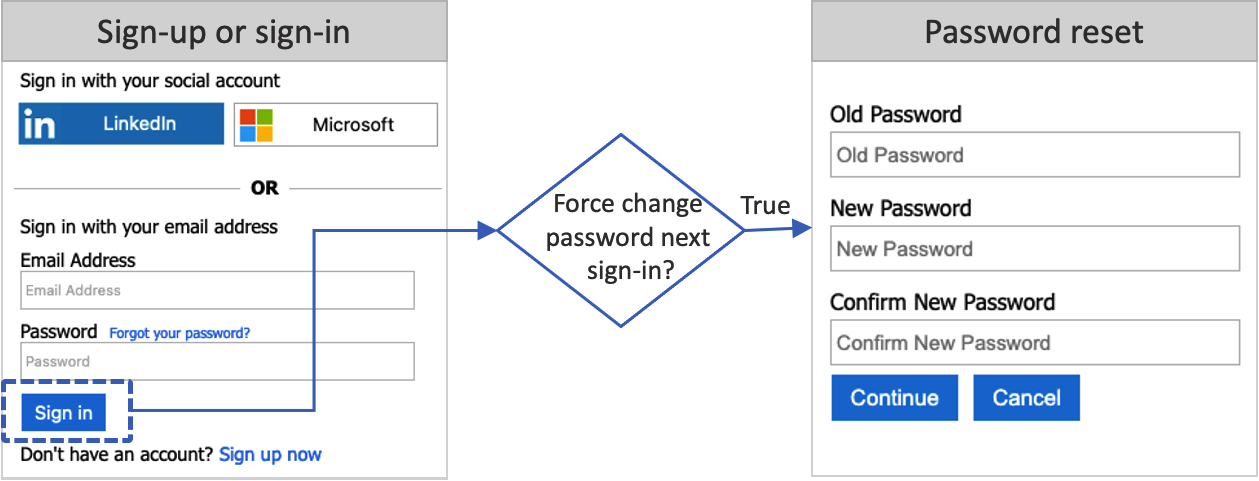

Když správce resetuje heslo uživatele prostřednictvím webu Azure Portal, hodnota forceChangePasswordNextSignIn atributu je nastavena na truehodnotu . Cesta přihlášení a registrace zkontroluje hodnotu tohoto atributu. Jakmile uživatel dokončí přihlášení, musí uživatel resetovat heslo, pokud je atribut nastavený na truehodnotu. Pak je hodnota atributu nastavena zpět false.

Tok resetování hesla se vztahuje na místní účty v Azure AD B2C, které používají e-mailovou adresu nebo uživatelské jméno s heslem pro přihlášení.

Předpoklady

- Vytvořte tok uživatele, aby se uživatelé mohli zaregistrovat a přihlásit k vaší aplikaci.

- Zaregistrujte webovou aplikaci.

Konfigurace toku uživatele

Povolení nastavení vynuceného resetování hesla v toku uživatele pro registraci nebo přihlášení:

- Přihlaste se k portálu Azure.

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

- Vyberte Toky uživatele.

- Vyberte tok registrace a přihlášení nebo tok uživatele pro přihlášení (podle typu Doporučeno), který chcete přizpůsobit.

- V nabídce vlevo v části Nastavení vyberte Vlastnosti.

- V části Konfigurace hesla vyberte Vynucené resetování hesla.

- Zvolte Uložit.

Testování toku uživatele

- Přihlaste se k webu Azure Portal jako správce uživatelů nebo správce hesel. Další informace o dostupnýchrolích

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

- Vyberte položku Uživatelé. Vyhledejte a vyberte uživatele, který použijete k otestování resetování hesla, a pak vyberte Resetovat heslo.

- Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

- Vyberte Toky uživatele.

- Vyberte tok uživatele pro registraci nebo přihlášení (typu Doporučeno), který chcete otestovat.

- Vyberte Spustit tok uživatele.

- V případě aplikace vyberte webovou aplikaci s názvem webapp1 , kterou jste předtím zaregistrovali. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms. - Vyberte Spustit tok uživatele.

- Přihlaste se pomocí uživatelského účtu, pro který resetujete heslo.

- Teď musíte změnit heslo pro uživatele. Změňte heslo a vyberte Pokračovat. Token se vrátí

https://jwt.msa měl by se zobrazit vám.

Konfigurace vlastních zásad

Získejte příklad zásady vynuceného resetování hesel na GitHubu. V každém souboru nahraďte řetězec yourtenant názvem vašeho tenanta Azure AD B2C. Pokud je například název vašeho tenanta B2C contosob2c, všechny instance yourtenant.onmicrosoft.com se stanou contosob2c.onmicrosoft.com.

Nahrání a otestování zásad

- Přihlaste se k portálu Azure.

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- V levém horním rohu webu Azure Portal zvolte Všechny služby a pak vyhledejte a vyberte Azure AD B2C.

- Vyberte Architekturu prostředí identit.

- Ve vlastních zásadách vyberte Nahrát zásadu.

- Vyberte soubor TrustFrameworkExtensionsCustomForcePasswordReset.xml.

- Vyberte Odeslat.

- Opakujte kroky 6 až 8 pro soubor předávající strany TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Spuštění zásad

- Otevřete zásadu, kterou jste nahráli B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- V části Aplikace vyberte aplikaci, kterou jste zaregistrovali dříve. Aby se zobrazil token, měla by se zobrazit

https://jwt.msadresa URL odpovědi . - Vyberte Spustit.

- Přihlaste se pomocí uživatelského účtu, pro který resetujete heslo.

- Teď musíte změnit heslo pro uživatele. Změňte heslo a vyberte Pokračovat. Token se vrátí

https://jwt.msa měl by se zobrazit vám.

Vynucení resetování hesla při příštím přihlášení

Pokud chcete vynutit resetování hesla při příštím přihlášení, aktualizujte profil hesla účtu pomocí operace uživatele MS Graph Update. K tomu je potřeba přiřadit aplikaci Microsoft Graph roli správce uživatelů. Postupujte podle pokynů v části Udělení role správce uživatelů a přiřaďte aplikaci Microsoft Graph roli správce uživatele.

Následující příklad aktualizuje profil hesla forceChangePasswordNextSignIn atributu true, který vynutí uživatele resetovat heslo při dalším přihlášení.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Po nastavení profilu hesla účtu musíte také nakonfigurovat tok vynucení resetování hesla, jak je popsáno v tomto článku.

Vynucení resetování hesla po 90 dnech

Jako správce můžete nastavit vypršení platnosti hesla uživatele na 90 dnů pomocí MS Graphu. Po 90 dnech je hodnota forceChangePasswordNextSignIn atribut automaticky nastavena na true. Pokud chcete vynutit resetování hesla po 90 dnech, odeberte DisablePasswordExpiration hodnotu z atributu zásad hesel profilu uživatele.

Následující příklad aktualizuje zásady hesel na None, které vynutí resetování hesla po 90 dnech:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Pokud jste zakázali silnou složitost hesel, aktualizujte zásady hesel na DisableStrongPassword:

Poznámka:

Jakmile uživatel resetuje heslo, hesloPolicies se změní zpět na DisablePasswordExpiration.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Jakmile je zásada vypršení platnosti hesla nastavená, musíte také nakonfigurovat tok vynucení resetování hesla, jak je popsáno v tomto článku.

Doba platnosti hesla

Ve výchozím nastavení není nastavené vypršení platnosti hesla. Tuto hodnotu je však možné konfigurovat pomocí rutiny Update-MgDomain z modulu Microsoft Graph PowerShellu. Tento příkaz aktualizuje tenanta tak, aby platnost hesel všech uživatelů vypršela po několika dnech, které nakonfigurujete. Příklad:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

Poznámka:

passwordValidityPeriodInDays označuje dobu v dnech, po kterou heslo zůstane platné, než bude nutné ho změnit. passwordNotificationWindowInDays označuje dobu v dnech před datem vypršení platnosti hesla, když uživatelé dostanou první oznámení, že platnost hesla brzy vyprší.

Další kroky

Nastavení samoobslužného resetování hesla